Redis简介

Redis是高性能的分布式内存数据库,对于内存数据库经常会出现下面几种情况,也经常会出现在Redis面试题中:缓存穿透、缓存雪崩。本篇分别介绍这些概念以及对应的解决方案。

1.Redis缓存穿透

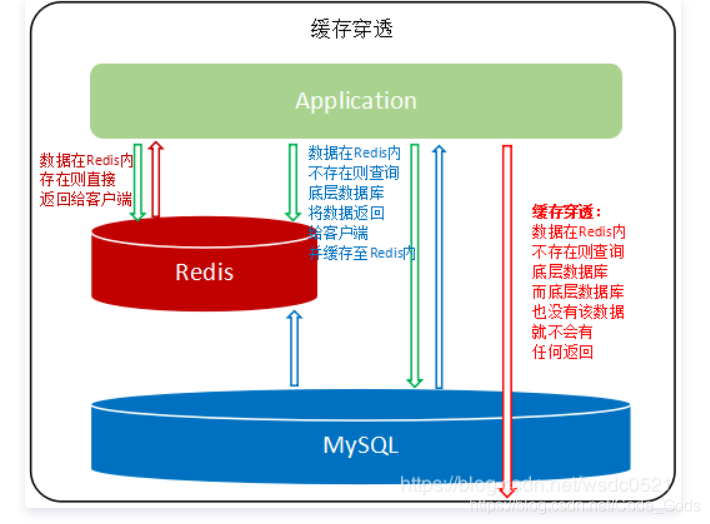

当查询Redis中没有的数据时,该查询会下沉到数据库层,同时数据库层也没有该数据,当这种情况大量出现或被恶意攻击时,接口的访问全部透过Redis访问数据库,而数据库中也没有这些数据,我们称这种现象为"缓存穿透"。缓存穿透会穿透Redis的保护,提升底层数据库的负载压力,同时这类穿透查询没有数据返回也造成了网络和计算资源的浪费。

如图:

解决方案:

- (1) 在接口访问层对用户做校验,如接口传参、登陆状态、n秒内访问接口的次数;

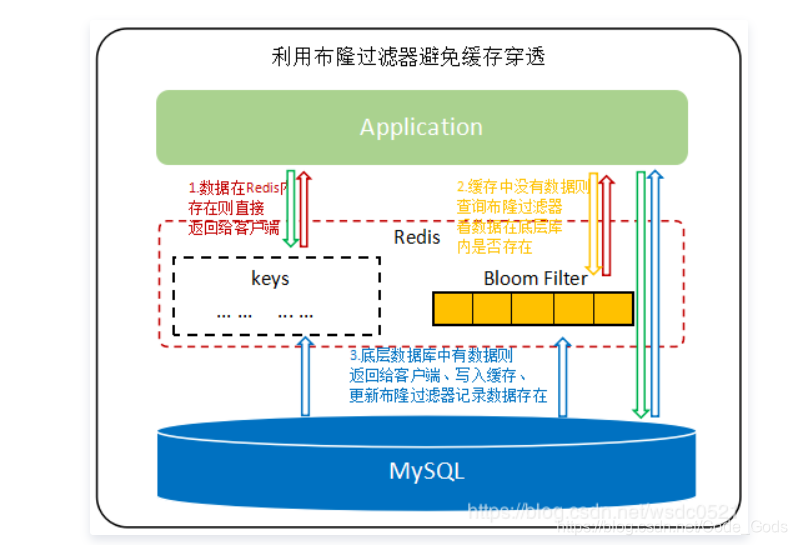

- (2)利用布隆过滤器,将数据库层有的数据key存储在位数组中,以判断访问的key在底层数据库中是否存在;

第一种解决方案很好理解,这里介绍一下第二种方案,在前一篇文章中我们介绍了Redis的布隆过滤器,我们知道布隆过滤器可以判断key一定不在集合内以及key极有可能在集合内。

基于布隆过滤器,我们可以先将数据库中数据的key存储在布隆过滤器的位数组中,每次客户端查询数据时先访问Redis:

如果Redis内不存在该数据,则通过布隆过滤器判断数据是否在底层数据库内; - 如果布隆过滤器告诉我们该key在底层库内不存在,则直接返回null给客户端即可,避免了查询底层数据库的动作;

- 如果布隆过滤器告诉我们该key极有可能在底层数据库内存在,那么将查询下推到底层数据库即可;

布隆过滤器有误判率,虽然不能完全避免数据穿透的现象,但已经可以将99.99%的穿透查询给屏蔽在Redis层了,极大的降低了底层数据库的压力,减少了资源浪费。

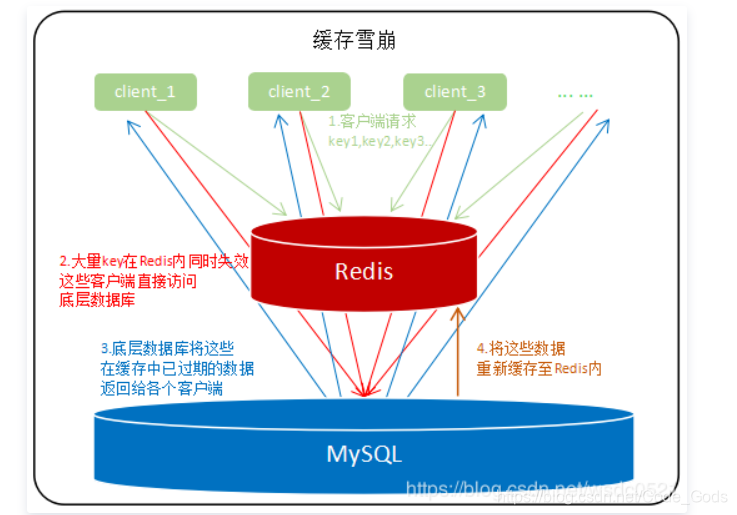

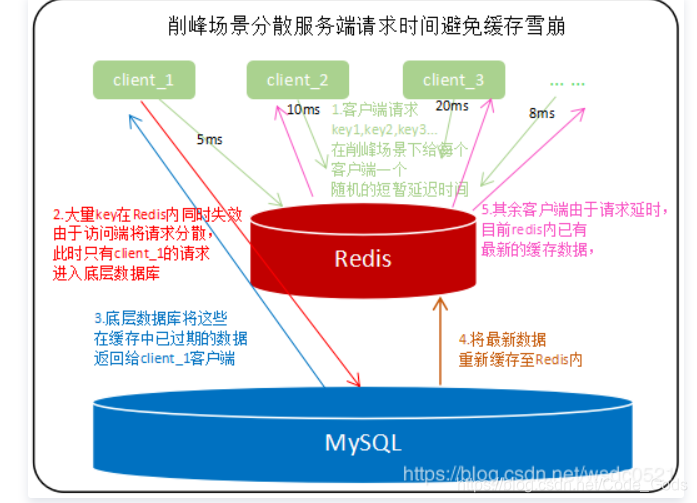

缓存雪崩

缓存雪崩是缓存击穿的"大面积"版,缓存击穿是数据库缓存到Redis内的热点数据失效导致大量并发查询穿过redis直接击打到底层数据库,而缓存雪崩是指Redis中大量的key几乎同时过期,然后大量并发查询穿过redis击打到底层数据库上,此时数据库层的负载压力会骤增,我们称这种现象为"缓存雪崩"。事实上缓存雪崩相比于缓存击穿更容易发生,对于大多数公司来讲,同时超大并发量访问同一个过时key的场景的确太少见了,而大量key同时过期,大量用户访问这些key的几率相比缓存击穿来说明显更大。

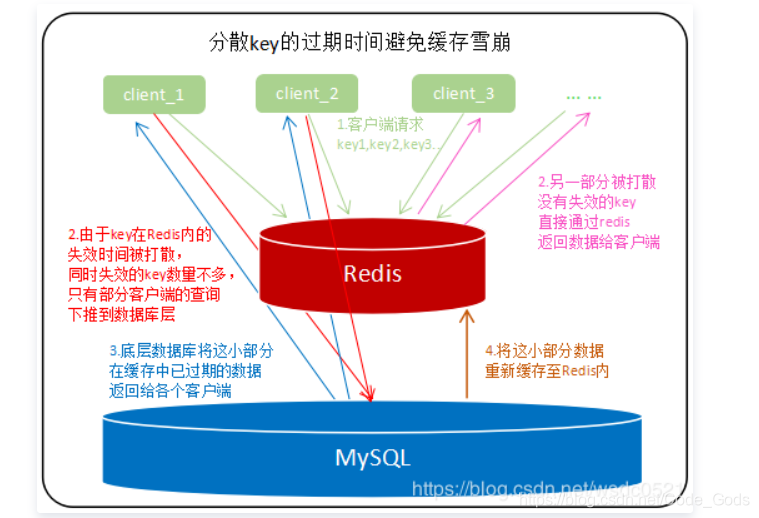

解决方案:

(1)在可接受的时间范围内随机设置key的过期时间,分散key的过期时间,以防止大量的key在同一时刻过期;

(2)对于一定要在固定时间让key失效的场景(例如每日12点准时更新所有最新排名),可以在固定的失效时间时在接口服务端设置随机延时,将请求的时间打散,让一部分查询先将数据缓存起来;

(3)延长热点key的过期时间或者设置永不过期,这一点和缓存击穿中的方案一样;

本文介绍了Redis缓存中的两种常见问题——缓存穿透和缓存雪崩,以及相应的解决方案。缓存穿透可通过接口访问层校验和使用布隆过滤器来减少无效查询。缓存雪崩则可以通过随机设置key的过期时间、接口服务端延时策略以及延长热点key的过期时间来避免。

本文介绍了Redis缓存中的两种常见问题——缓存穿透和缓存雪崩,以及相应的解决方案。缓存穿透可通过接口访问层校验和使用布隆过滤器来减少无效查询。缓存雪崩则可以通过随机设置key的过期时间、接口服务端延时策略以及延长热点key的过期时间来避免。

1445

1445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?