我认为,数字身份,数字货币,数字证书,安全的底层都是一回事。

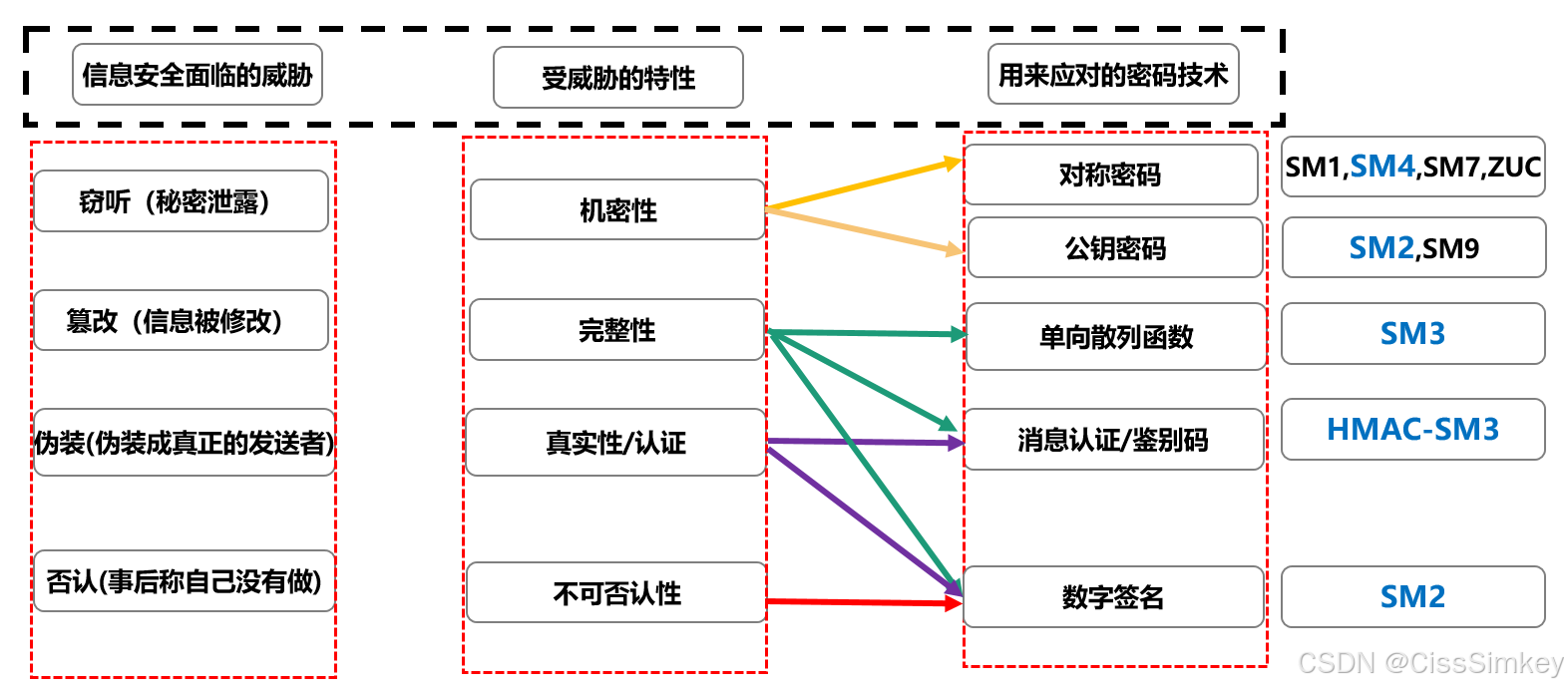

我们回顾一下,密码工具箱

1)对称密码[SM1,SM4,SM7,ZUC,3DES,AES]

2)公钥密码[SM2,SM9,RSA2048及以上]

3)单向散列函数[SM3,SHA256]

4)消息认证码[HMAC-SM3,MAC,HMAC-SHA256]

5)数字签名[SM2(SM3(Random)),RSA(SHA256(R))]

6)伪随机数生成器(Random)

密码在网络空间中身份识别、安全隔离、信息加密、完整性保护和抗抵赖等方面具有不可替代的重要作用,可实现信息的机密性、真实性、数据的完整性和行为的不可否认性。相对于其他类型的安全手段,如人力保护、设备加固、物理隔离、防火墙、监控技术,生物技术等,密码技术是保障网络与信息安全最有效、最可靠、最经济的手段。摘自《商用密码知识与政策干部读本》 P53

一个密码产品如果能提供机密性,完整性,真实性,不可否性的能力,就可以解决大部分的安全基础能力。由于以上业务均需要符合法律法规,那么目前符合电子签名法最合适的选择就是使用硬介质承载数字证书。

密码产品如何支持,全国性的基础业务,既要非常广泛的支撑网点,又要非常高安全级别,还要一个合适的价格。密码行业目前的厂商都非常小,所提供的产品均不同时具备,高可维护性【到乡镇甚至到村】,高安全性,合适价格的要求。对于一些到村,完全不理解什么是密码产品,更少有维护能力的,乡镇、村一级来说,更是无可奈何。传统密码产品如果要支持千万级的终端用户,那么不管对于用户侧,还是对于平台侧的建设费用,使用协同签名,TF,贴膜卡等来都是不可承受的。

对于整个CA行业来看。

电子认证服务使用密码许可单位 65家

电子政务电子认证服务机构目录 58家,,其中B类就家

CA行业从1999年开始,经历20多年的发展,发证书的边际成本基本为接近没有了。对于全国性的业务,可以考虑由国家发一个的可信证书,后续业务可由此证书进行身份认证,认证成功后再在线下载其他证书,这个可信证书的签发可以在电信运营商办理业务的时候写入。按照目前的行业发展情况,如果没有地方保护,按照行业发展的趋势来看,后续3-5家CA基本够用。CA可选,谁的服务好价格合理就选择谁!

符合以上条件的广泛地域支持,高安全性,合理价格条件的行业,基本上是两个。一个是银行,一个是电信运营商。

银行支撑网点基本是够了,实名认证流程合规,但银行太多,协调难度太大,银行卡不能在手机上直接使用。目前银行很多使用自己的证书。且很多银行要求只能自己银行使用自己签发的证书。

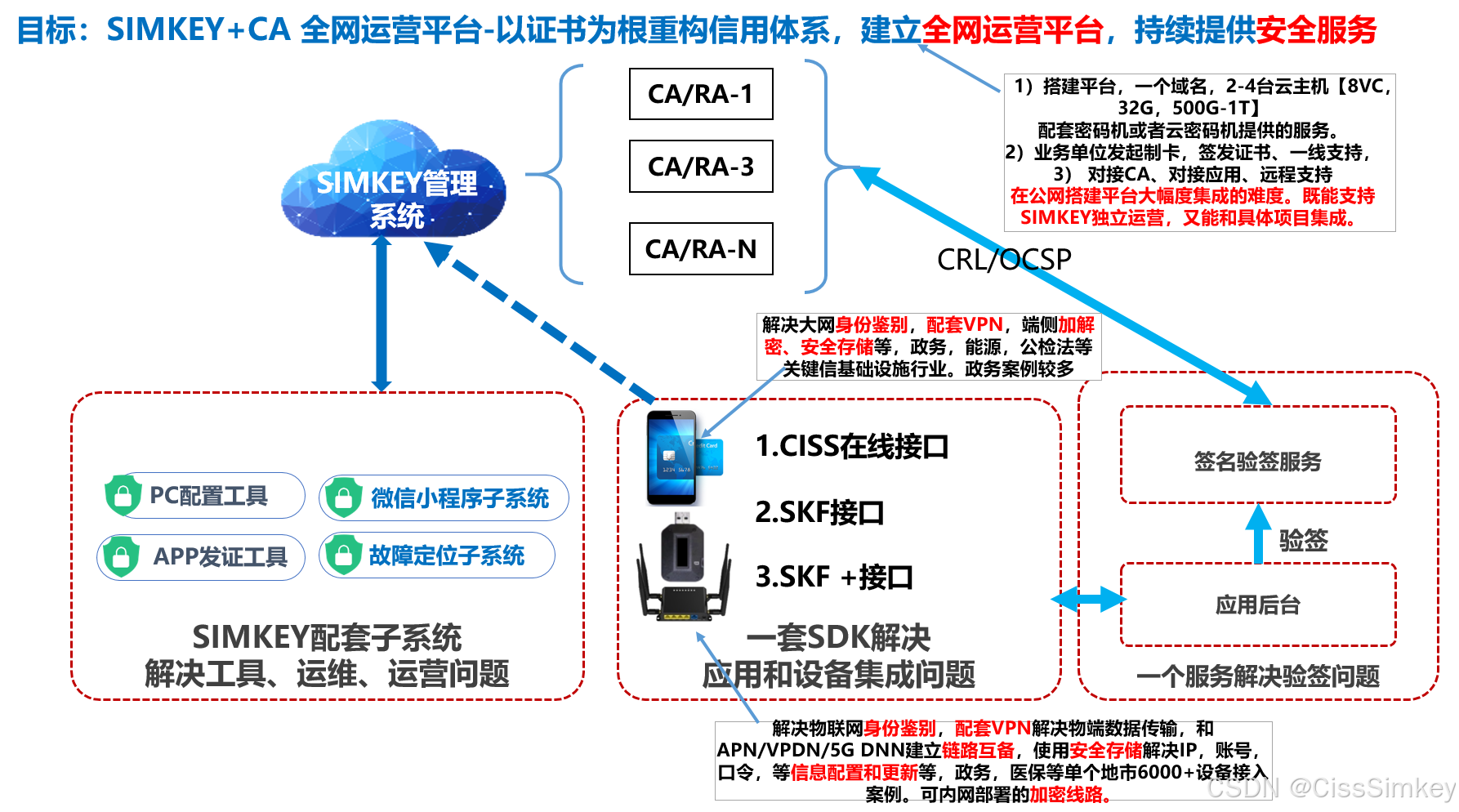

电信运营商,基本来说就三家,不考虑卡商的事情,只要管三家电信运营商就可以了。实名认证流程就是办理业务的必须流程,业务人员的基本素质足够。对于使用谁的数字证书阻力比较小。那么就剩下一个技术问题,如何使用运营商国密SIM卡支持,数字证书的问题,这个技术上有规范支持,见《GM/T 0016智能密码钥匙密码应用接口规范》。难度在于如何做一个三网通用,适配卡商的sim卡密码模块和对应的服务平台来对接CA,数字身份,数字货币等。

那么SIM卡密码模块【SIMKEY】的需求基本如下了:

1. 需要统一一个方案实现,SIM卡密码模块,适用于所有运营商及其配合的卡商。

2. 鸿蒙、苹果、安卓操作系统绝大部分手机均可使用,使用限制少。

3. 可离线,SIM卡开卡后,运营商不对SIM卡内使用的数字证书及存入信息管理, 用户的使用不依赖于网络和运营商。

4. 物联网适配性,支持物联网安全管控,加密,证书等。

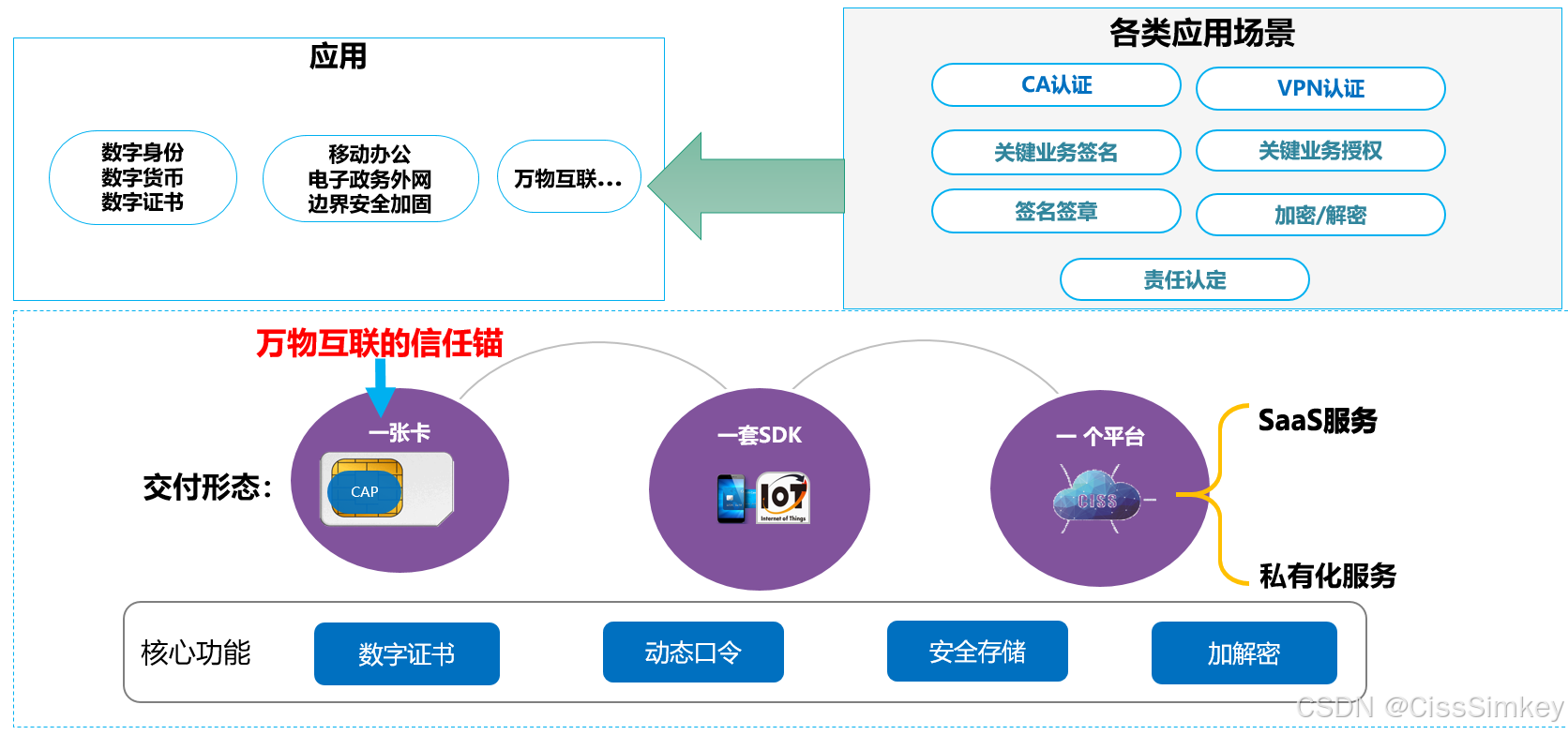

总结一下:基于国密SIM卡【支持移动,电信,联通、广电等所有运营商】的安全芯片,开发的SIM卡密码模块,可以为移动互联网、物联网等各类行业应用,提供基础的密码服务能力。使用一个密码模块解决所有密码安全问题。

- 产品形态:

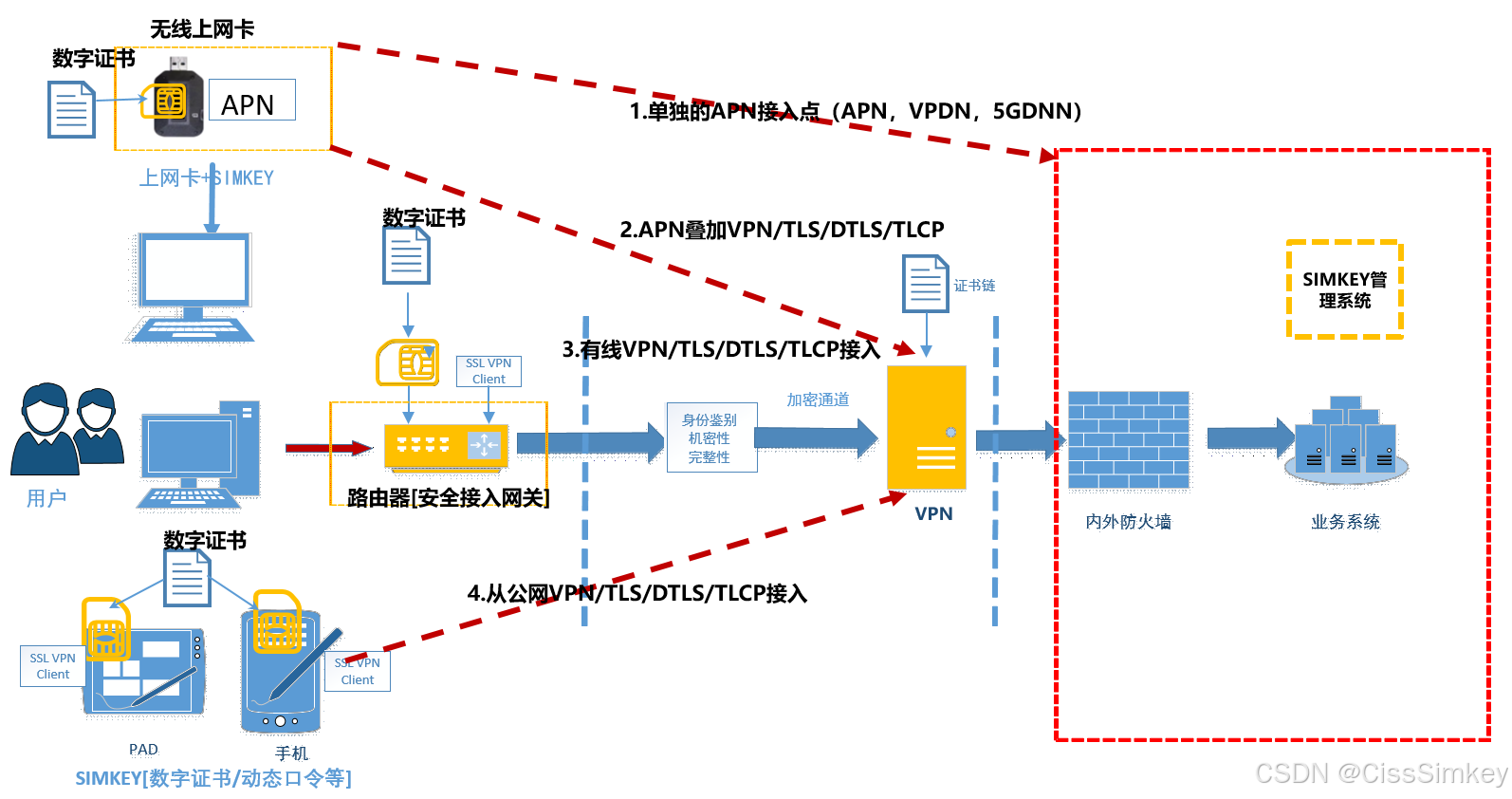

1.单独的(蓝牙)SIM卡,预制密码模块,承载证书,使用动态口令,加解密,安全存储等。主要用于手机和PAD

2.SIM卡,预制密码模块,承载证书在上网卡上使用,一个设备实现上网+盾的功能,可以结合运营商APN,独立无线组网。解决网络与通信的身份鉴别,设备的配置更新等。也可以结合VPN使用。主要用于PC,笔记本

3.SIM卡,预制密码模块,承载证书在物联网设备上使用,可结合VPN,TLS,TLCP等解决设备入网鉴别,安全接入认证,加密传输问题。

用户使用示意图

希望的目标:以SIM卡密码模块+数字证书为根,重构在线信用体系,在社会保障体系建立的过程中,通过技术降低全社会运营成本。

1645

1645

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?