预备知识

1.了解Javascript、PHP和CSP的一些特性,比如“strict-dynamic”。

2.CSP:实质就是白名单制度,它规定哪些外部资源可以加载和执行。它的实现和执行全部由浏览器完成。资源加载通过“script-src”、“style-src”等选项来限制外部资源的加载。“script-src”限制外部脚本的加载,strict-dynamic特性允许将信任关系传递给由受信任的script动态生成的脚本,忽略了script-src的白名单,使得之后生成的脚本可以执行。

实验目的

1.理解xss工作原理。

2.了解ajaxify框架的特殊语法。

3.了解CSP的一些特性。

4.怎么根据ajaxify框架和CSP的特性去实现xss。

5.培养学生的独立思考能力。

实验环境

浏览器/服务器环境:

服务器配置:apache+php。

使用浏览器打开实验网址(http://localhost),可以看到实验练习系统。

实验步骤一

本实验分为三个任务。

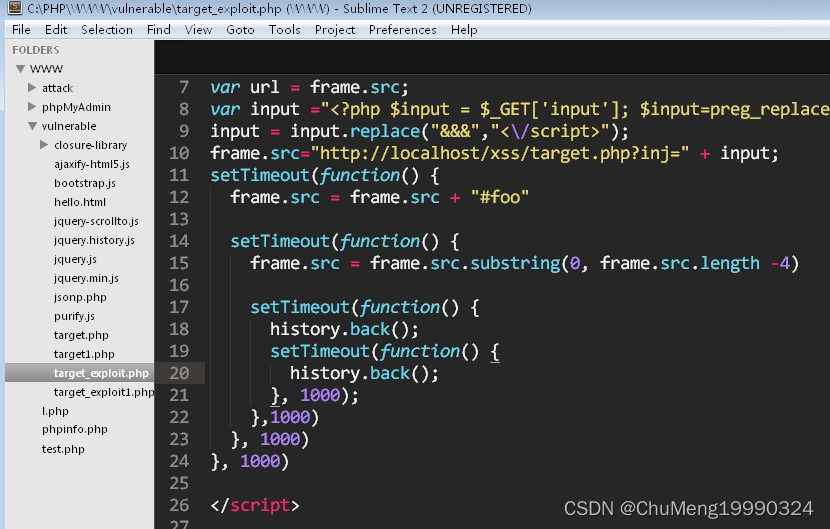

CSP POC部分代码:

打开桌面上的Sublime可以查看相关代码:

上述POC的作用是使我们注入的代码成为受信任的j

本文探讨了XSS攻击中如何绕过Content Security Policy(CSP)的限制,重点介绍了CSP的白名单机制和strict-dynamic特性。通过实验步骤,包括利用ajaxify框架的特殊语法和CSP的特性,展示了如何构造脚本以在浏览器中执行弹出对话框的操作,旨在提升对XSS工作原理和CSP理解的能力。

本文探讨了XSS攻击中如何绕过Content Security Policy(CSP)的限制,重点介绍了CSP的白名单机制和strict-dynamic特性。通过实验步骤,包括利用ajaxify框架的特殊语法和CSP的特性,展示了如何构造脚本以在浏览器中执行弹出对话框的操作,旨在提升对XSS工作原理和CSP理解的能力。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1435

1435

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?