未授权访问漏洞一直都是在挖src的时候最容易出成果的薄弱点

下面展示一个edu站的高危漏洞

据说是新鲜出炉的新系统 所以厂商很重视 烂 0day 也是被我捡到了哈哈哈

(顺便学习一下 0day 的定义:0day 漏洞,也被称为 “零日漏洞”。这里的 “零日”,意味着从漏洞被发现的那一天开始,就已经存在被利用的风险。简单来说,就是软件、系统等出现了一个此前未被厂商知晓,更未发布补丁修复的漏洞,而攻击者却先一步发现并可能利用它发起攻击。)

通过未授权导致接管学校门户网站后台,属高危漏洞

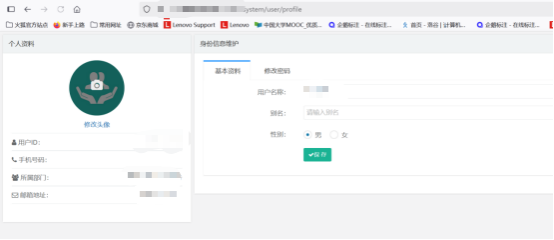

先进入学校门户网站

点击管理后台

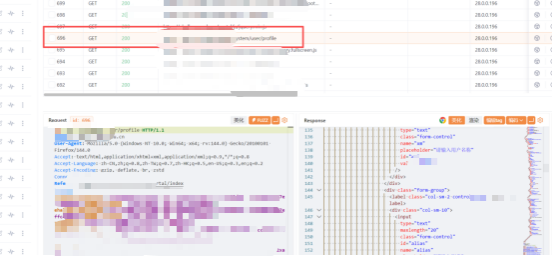

抓包发现是这个url获取个人信息

拼接访问确实如此

但是将profile删掉也就是直接访问/system/user/

存在未授权访问漏洞

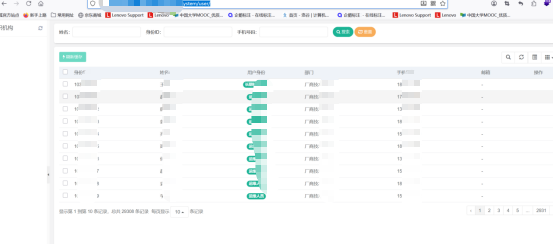

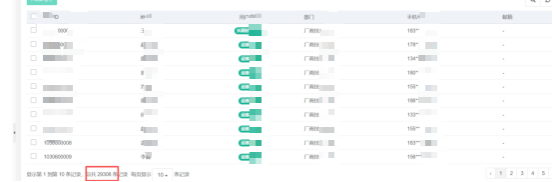

存在大量信息

小计3w条

往后面多翻翻甚至有管理员账号

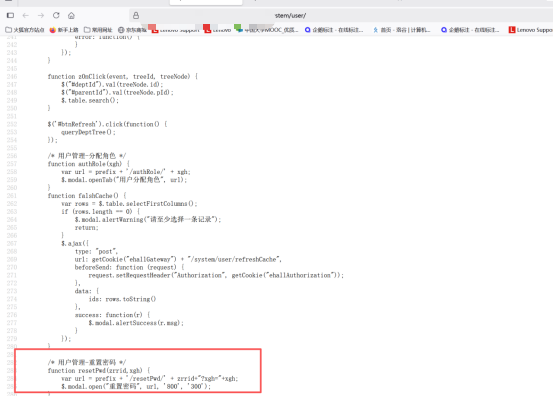

但是危害显然不够,于是我们查看源码 翻js 就看到了各种函数

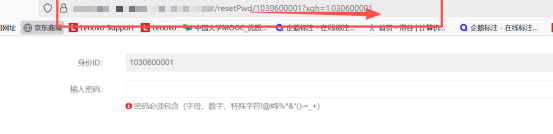

源码暴露了重置密码的路由 zrrid和xgh在抓包页面就可以看到

然后我们尝试拼接路由之后可以实现任意用户密码修改

可以通过修改上面发现的sysadmin账号密码然后后台登录

就接管了网站的后台

可能有更多功能点 进一步扩大危害 但是由于只是测试 证明危害即可

不再深入

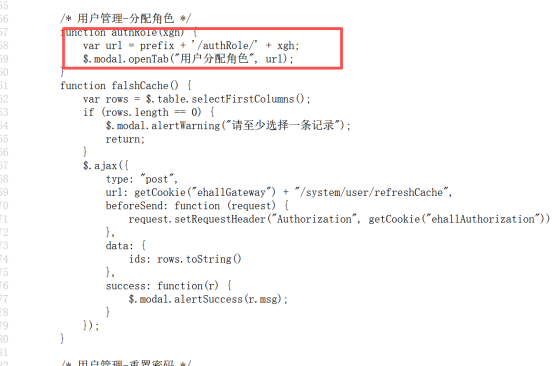

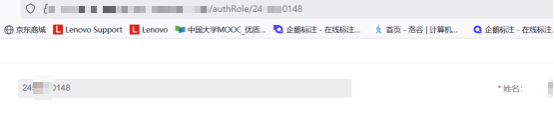

还泄露了分配角色的路由

拼接后可以正常分配角色

可以通过给自己角色分配为管理员,也可以接管后台

同样只测试不再深入

这里发现后期默认id就是学号

所以根据这个路由进行学号的遍历可以拿到全校所有师生的信息

这里进行身份id查询也可以拿到信息

所以实际暴露数据并不是3w条 而是全校师生十余万条

所以危害还是很大的

提交厂商后 厂商 给予了证书跟现金奖励

爽飞!!

总结:未授权访问永远是最不起眼但是导致很大危害的一个功能点,除了删 cookie 可访问存在的未授权访问漏洞,拼接路径也是一个很好的手法

875

875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?