对于edu来说,是新人挖洞较好的平台,本次记录一次走运的捡漏

0x01 前景

在进行fofa盲打站点的时候,来到了一个后台管理处看到集市二字,应该是edu站点

确认目标身份(使用的quake进行然后去ipc备案查询)

网站后台很像cms搭建的,在查看网站时发现

/seller.php?s=/Public/login

狮子鱼cms的特征

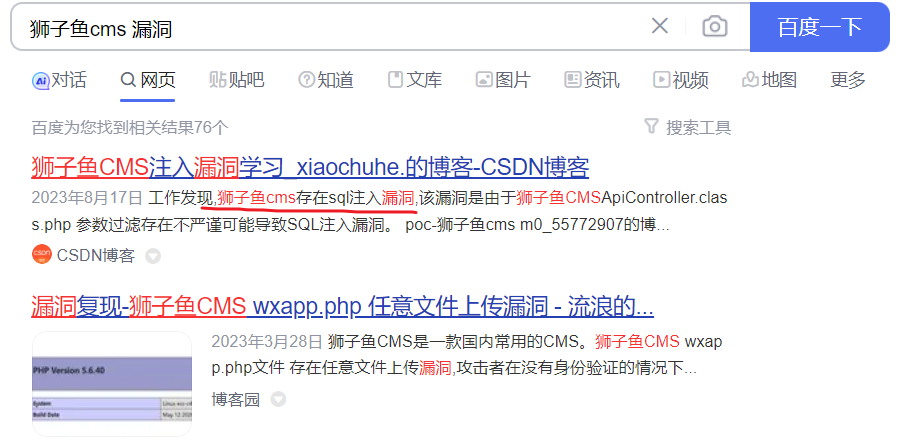

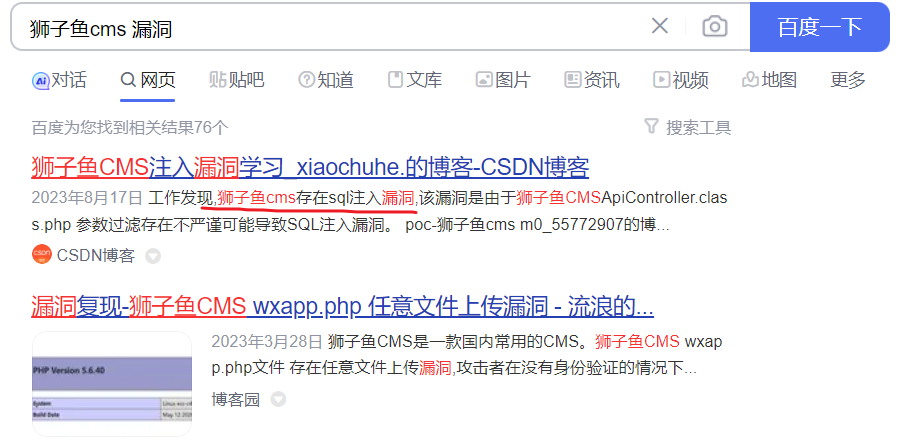

直接去百度一手,发现有个SQL注入还有其他的,打算一个一个尝试看看

0x02 尝试挖掘

payload

本文讲述了作者在使用fofa搜索时偶然发现一个疑似edu站点的后台,通过识别CMS类型并利用SQL注入尝试payload,成功获取了数据库名的过程。

本文讲述了作者在使用fofa搜索时偶然发现一个疑似edu站点的后台,通过识别CMS类型并利用SQL注入尝试payload,成功获取了数据库名的过程。

对于edu来说,是新人挖洞较好的平台,本次记录一次走运的捡漏

0x01 前景

在进行fofa盲打站点的时候,来到了一个后台管理处看到集市二字,应该是edu站点

确认目标身份(使用的quake进行然后去ipc备案查询)

网站后台很像cms搭建的,在查看网站时发现

/seller.php?s=/Public/login

狮子鱼cms的特征

直接去百度一手,发现有个SQL注入还有其他的,打算一个一个尝试看看

0x02 尝试挖掘

payload

5566

5566

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?