在企业级Windows管理中,活动目录(AD)是核心基础设施,实现计算机、用户及资源的集中化管理。本文以Windows Server 2016为载体,完整呈现活动目录安装、域控制器部署及域成员管理的实战流程,附关键知识点解析,助力快速掌握域环境搭建技能。

在企业级Windows系统管理中,活动目录(Active Directory,AD)是核心基础设施,它将分散的计算机、用户、资源整合到域环境中,实现集中化管理。本次实验以Windows Server 2016为载体,完整覆盖活动目录的安装、域控制器部署、DNS联动配置及域成员管理,全程附操作截图与关键知识点解析,助力快速掌握域环境搭建核心技能。

一、实验基础:环境与目的

1.1 环境说明

实验使用两台Windows Server 2016虚拟机,通过VMware LAN区段(LAN1)互通,网络规划:

-

域控制器(DC):win2016a.abc.com,IP 192.168.137.10/24,DNS指向自身

-

域成员机:2016b.abc.com,IP 192.168.137.20/24,DNS指向192.168.137.10

LAN1确保两台虚拟机仅内网通信,避免外部干扰。

1.2 核心目的

围绕“理解-掌握-应用”设计,核心目标:

-

拆解活动目录逻辑结构(林、域、OU),建立分层管理思维

-

掌握域控制器部署流程,理解DNS与AD的依赖关系

-

配置DNS动态安全更新,规避DNS污染风险

-

实现用户、组、OU的精细化管理

-

明晰域成员机加入与退出逻辑

二、域控制器部署(win2016a)

域控制器是域环境核心,需先完成DNS配置,再安装AD角色并提升为域控制器。

2.1 前置配置:IP与DNS

AD依赖DNS实现名称解析,部署前需完成:

-

设置固定IP:192.168.137.10/24,子网掩码255.255.255.0,暂不设网关

-

安装DNS:通过服务器管理器安装DNS角色,新建“abc.com”正向查找主要区域

手动创建DNS区域可清晰理解AD与DNS的依赖关系,未提前创建则AD安装时会自动提示配置。

2.2 安装AD角色

通过“添加角色和功能向导”安装AD角色:

-

选择“基于角色安装”,目标服务器为win2016a

-

勾选“Active Directory 域服务”,添加依赖功能

-

确认页面勾选“自动重启”,点击“安装”

2.3 提升为域控制器(新建林)

AD角色安装后,需将服务器提升为域控制器,本次新建“abc.com”林(活动目录最高逻辑单元)。

-

服务器管理器点击警告图标,选择“将此服务器提升为域控制器”

-

部署配置:选“添加新林”,输入根域名“abc.com”

-

域控制器选项:功能级别均设为Windows Server 2016,输入还原密码“Aa123456”

-

DNS选项:取消“创建DNS委派”(新建林无上级DNS)

-

其他选项:默认NetBIOS名称为“ABC”

-

路径保持默认,确认配置后点击“安装”,系统自动完成并重启

2.4 DNS动态安全更新配置

域控制器部署后,需验证DNS工具并配置动态安全更新,防止未授权篡改。

-

验证DNS:服务器管理器“工具”菜单中确认“DNS”工具存在

-

配置动态更新:打开DNS控制台,右键“abc.com”→“属性”,“常规”选项卡中“动态更新”设为“安全”

知识点:安全模式DNS更新依赖AD权限验证,仅域成员机可更新自身记录,避免恶意伪造。

三、域成员机配置(2016b)

域成员机通过母盘克隆生成,需用sysprep重置SID(避免冲突)后加入域。

3.1 基础配置

-

克隆虚拟机:用win2016a母盘克隆命名为2016b

-

配置网络:网卡设为LAN1,IP 192.168.137.20/24,DNS指向192.168.137.10

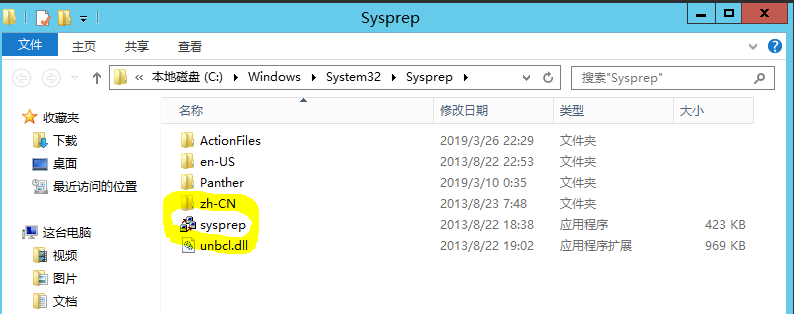

3.2 重置SID(sysprep)

SID唯一,克隆后需重置:

-

运行“sysprep”,打开C:\Windows\System32\sysprep\sysprep.exe

-

选“进入系统全新体验(OOBE)”,勾选“通用”,关机选项“重启”

-

重启后完成基础配置,SID重置成功

注意:sysprep仅用于重置SID,操作前备份数据,不可用于破解密码。

3.3 加入域

SID重置后加入“abc.com”域:

-

“此电脑”→“属性”→“更改设置”→“计算机名”→“更改”

-

选“域”,输入“abc.com”(或NetBIOS名“ABC”)

-

输入域控制器管理员账号密码,验证通过后重启生效

加入域后必须重启,更改才能生效。

3.4 验证与退出

域控制器验证:打开“Active Directory用户和计算机”,展开“abc.com→Computers”,刷新可见“2016B”记录。

退出域方法:2016b的“计算机名”→“更改”,选“工作组”输入名称,无需点击确定即可看到退出界面,退出后回归工作组模式。

四、AD对象管理(用户、组、OU)

通过“Active Directory管理中心”创建OU、用户和组,实现精细化管理。

4.1 新建OU(sales)

OU是域内逻辑容器,便于按部门应用组策略:

-

打开“Active Directory管理中心”

-

右键“abc.com”→“新建”→“组织单位”,名称“sales”

4.2 新建用户(zhangsan)

域用户账号由DC统一管理,配置步骤:

-

展开“abc.com→Users”

-

右键“Users”→“新建”→“用户”,输入全名“张三”,Sam账户名“zhangsan”

-

设置密码“Zhang123!”,勾选“密码永不过期”

4.3 新建组(txl)

组用于批量管理权限,步骤:

-

右键“Users”→“新建”→“组”

-

名称“txl”,作用域“域本地”,类型“安全组”

4.4 移动用户至sales OU

按部门归属用户,便于应用专属策略:

-

在“Users”中找到“zhangsan”

-

右键“移动”,选择“abc.com→sales”,确认即可

移动后在sales OU中可看到zhangsan,操作生效。

五、总结与拓展

5.1 核心收获

本次实验完整实现了从“零”搭建Windows域环境的全过程,重点掌握了三大核心技能:

-

域控制器部署:理解林-域的逻辑关系,掌握DNS与活动目录的联动配置

-

域成员管理:掌握域加入/退出流程,理解SID重置的必要性

-

活动目录对象操作:熟练使用管理工具创建OU、用户、组,实现用户的OU归属调整

5.2 关键易错点提醒

-

DNS配置错误:域控制器的DNS必须指向自身,域成员机的DNS必须指向域控制器,否则无法完成域验证

-

SID重复问题:克隆虚拟机后必须用sysprep重置SID,否则域加入会提示“安全标识符已存在”

-

密码复杂度:域控制器的还原密码、域用户密码需符合复杂度要求(包含大小写字母、数字、特殊符号),否则配置会失败

5.3 后续拓展方向

域环境的核心价值在于组策略的应用,后续可基于本次实验环境进一步学习:

-

组策略配置:为sales OU配置专属密码策略、桌面壁纸策略

-

域信任关系:搭建子域,实现跨域资源访问

-

活动目录备份与恢复:掌握域控制器的系统状态备份方法,应对故障场景

通过本次实验,不仅掌握了活动目录的操作技巧,更建立了企业级Windows系统的集中化管理思维,为后续从事系统运维工作奠定了坚实基础。如果在实验过程中遇到问题,欢迎在评论区留言交流!

5575

5575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?