kswapd0进程对于CPU占有率高的情况下排查到黑客植入脚本

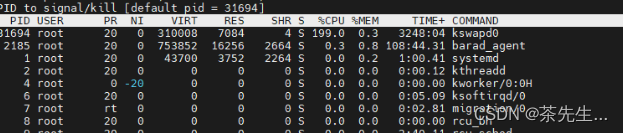

每次总是显示 kswapd0进程爆炸了,直接199%,每次都是杀掉这个进程,治标不治本。

网上查了一下因为内存占用较高导致系统自动调用kswapd0进程来搬运内存数据到虚拟内存,导致CPU占用率极高,由于我服务器内存只有2G,所以一直认为是此原因导致,但最近服务器越来越卡,于是乎还是下决心找出原因优化一下

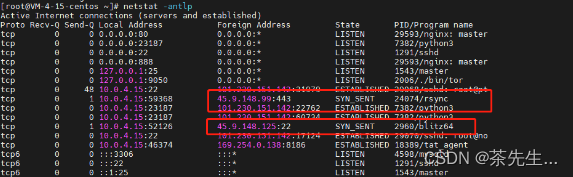

感觉可能不是简单的内存转换,于是用 netstat -antlp 命令查看 通信地址,发现两个可疑地址

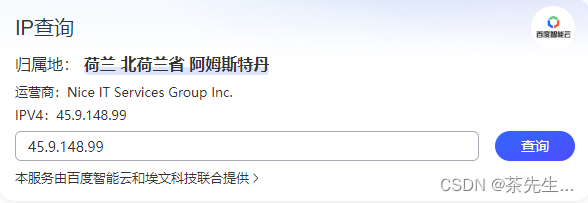

然后查询这两个IP的地址,发现是荷兰的地址,那估计是病毒了

确定是病毒,开始干活。

- 查询地址

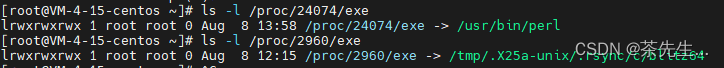

查询这两个进程的文件地址 ls -l /proc/24074/exe 命令查看

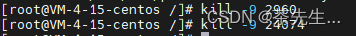

- 杀掉病毒进程

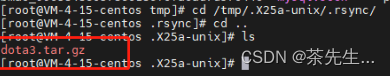

然后进入这个目录,下载这个文件夹到本地,看看是个什么玩意,然后杀掉这两个进程

- 查询定时任务

还没完,查看是否包含异常定时任务

//查看定时任务

crontab -l

//清理定时任务

crontab -e

发现有定时任务

5 6 * * 0 /root/.configrc5/a/upd>/dev/null 2>&1

@reboot /root/.configrc5/a/upd>/dev/null 2>&1

5 8 * * 0 /root/.configrc5/b/sync>/dev/null 2>&1

@reboot /root/.configrc5/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X25a-unix/.rsync/c/aptitude>/dev/null 2>&1

就是一个这样的脚本文件。

这里补充几个知识点:

- cron规则表达式

5位Cron代表的结构

文件格式說明

——分钟(0 - 59)

| ——小时(0 - 23)

| | ——日(1 - 31)

| | | ——月(1 - 12)

| | | | ——星期(0 - 7,星期日=0或7)

| | | | |

*表示被執行的命令

- dev/null 2>&1

/dev/null 2>&1的作用就是让标准输出重定向到/dev/null中(丢弃标准输出),然后错误输出由于重用了标准输出的描述符,所以错误输出也被定向到了/dev/null中,错误输出同样也被丢弃了。执行了这条命令之后,该条shell命令将不会输出任何信息到控制台,也不会有任何信息输出到文件中。

第一行:每个月每个星期每隔2每隔1小时零1分钟开始执行/home/dev/.configrc/a路径下的upd脚本

第二行:重启电脑之后开始执行/home/dev/.configrc/a路径下的upd脚本不打印任何信息

第三行:每个月的每个周日每隔8小时零5分钟开始执行/home/dev/.configrc/b路径下的sync脚本

第四行:重启电脑之后开始执行/home/dev/.configrc/b路径下的sync脚本

第五行:每个月每个星期每隔3天每时每分执行/dev/shm/.X1129/.rsync/c/路径下的aptitude脚本

那么接下来我会去看

• /home/dev/.configrc/a路径下的upd文件

• /home/dev/.configrc/b路径下的sync文件

• /dev/shm/.X1129/.rsync/c/路径下的aptitude文件

最后一步就是修改账户的密码,端口什么的

总结

1.就是跟着进程找找目录,然后杀进程,清目录

2.清定时任务

3.服务器的ftp端口最好别用22,密码尽量设置复杂点

4.尽量用密钥连接服务器,最好别用账号密码连接

5.封闭不使用的端口,做到用一个开一个(通过防火墙和安全组策略)

6.密码增强复杂性

7.及时修补系统和软件漏洞

博客讲述了kswapd0进程CPU占有率高的排查过程。起初认为是内存转换问题,后用命令发现可疑地址,确定是病毒。接着介绍了查询进程文件地址、杀掉病毒进程、查看定时任务等操作,还补充了cron规则表达式知识,最后给出服务器防黑优化建议。

博客讲述了kswapd0进程CPU占有率高的排查过程。起初认为是内存转换问题,后用命令发现可疑地址,确定是病毒。接着介绍了查询进程文件地址、杀掉病毒进程、查看定时任务等操作,还补充了cron规则表达式知识,最后给出服务器防黑优化建议。

1966

1966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?