PostgreSQL版本:9.6.12

关于PostgreSQL与PostGIS使用,可参看这篇文章。本篇文章主要介绍如何实现本地与远程登陆,并对其认证方式进行总结。

一、查询当前数据库、当前用户

1. 查询当前数据库

终端:\c

sql语句:select current_database();

2. 查询当前用户

终端:\c

sql语句:select user; 或者:select current_user;

二、创建新用户来访问PostgreSQL

先切换到Linux用户postgres,并执行psql:

[root@node71 ~]# su postgres

bash-4.2$ psql

could not change directory to "/root": Permission denied

psql (9.6.12)

Type "help" for help.

postgres=#

目前位于数据库postgres下。创建tom用户。对于PostgreSQL,用户tom相当于是一种role(角色):

CREATE USER tom WITH PASSWORD '123456';

注意:

- 语句要以分号结尾。

- 密码要用单引号括起来。

- 若修改用户名的密码,将

CREATE修改为ALTER。

创建数据库,如demo:

CREATE DATABASE demo OWNER tom;

将demo数据库的所有权限都赋予tom用户:

GRANT ALL PRIVILEGES ON DATABASE demo TO tom;

查看数据库的所有者:

\l [database]

修改数据库的所有者,将数据库demo的所有者变为用户testdbuser:

ALTER DATABASE demo OWNER TO testdbuser;

三、远程登陆

修改PostgreSQL的配置文件:

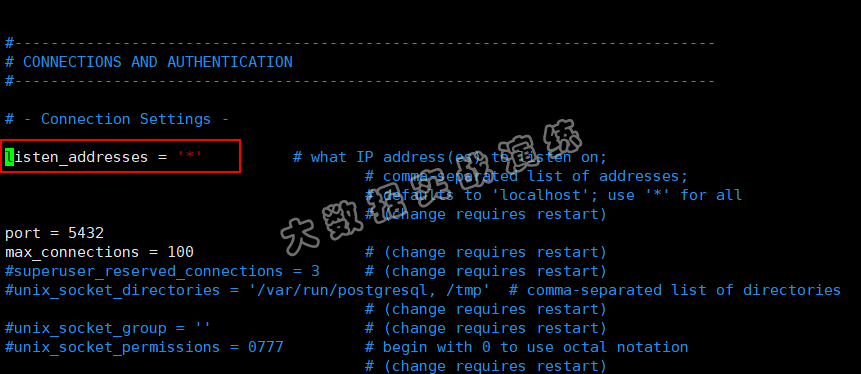

1. postgresql.conf

vim /var/lib/pgsql/9.6/data/postgresql.conf

修改listen_addresses为*,如下图所示:

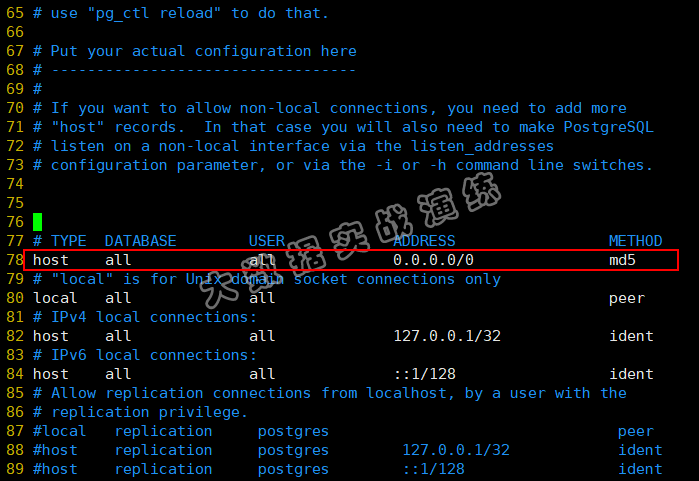

2. pg_hba.conf

vim /var/lib/pgsql/9.6/data/pg_hba.conf

将host all all 0.0.0.0/0 md5添加到文件中,代表所有的用户通过任意ip都可以通过md5(密码)的方式登陆PostgreSQL。如下图所示:

3. 重启PostgreSQL服务

systemctl restart postgresql-9.6.service

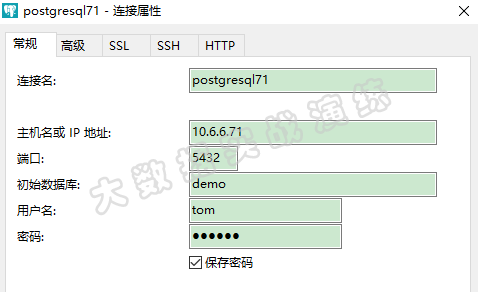

4. 通过Navicat连接

- 连接的数据库选择刚创建的

demo - 用户名选择刚创建的用户

tom - 对应的密码为

123456

转换为sql语句就是:

[root@node73 data]# psql -U tom -d demo -h 10.6.6.71 -p 5432

Password for user tom:

命令行的各个参数解释说明:

- -U username 用户名,默认值

postgres - -d dbname 要连接的数据库名,默认值

postgres。如果单指定-U,没指定-d参数,则默认访问与用户名名称相同的数据库。 - -h hostname 主机名,默认值

localhost - -p port 端口号,默认值

5432

四、本地登陆

[root@node72 data]# psql -U tom -d demo -p 5432

psql: FATAL: Peer authentication failed for user "tom"

PostgreSQL登陆默认是peer,不需要验证用户密码即可进入postgresql相关数据库,但前提是必须切换用户登陆。类似于最开始执行的su postgres;psql一样。

如果必须按照上述登陆方式登陆的话,有两种修改方式:

- 增添map映射

- 修改认证方式

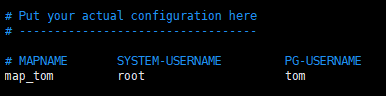

1. 方法一:增添map映射

什么叫做map映射呢?map映射是用来将系统用户映射到对应的postgres数据库用户,用来限制指定的用户使用指定的账号来登陆。

修改pg_ident.conf文件

修改pg_ident.conf文件,与pg_hba.conf文件同级目录。其基本格式如下:

- MAPNAME指的是映射的名称,比如

map_tom - SYSTEM-USERNAME就是系统用户的名称,比如

root - PG-USERNAME就是数据库里存在的用户名称,比如

tom

上面定义的map意思是:定义了一个叫做map_tom的映射,当客户端用户是root的时候,允许它用tom用户来登陆PostgreSQL。

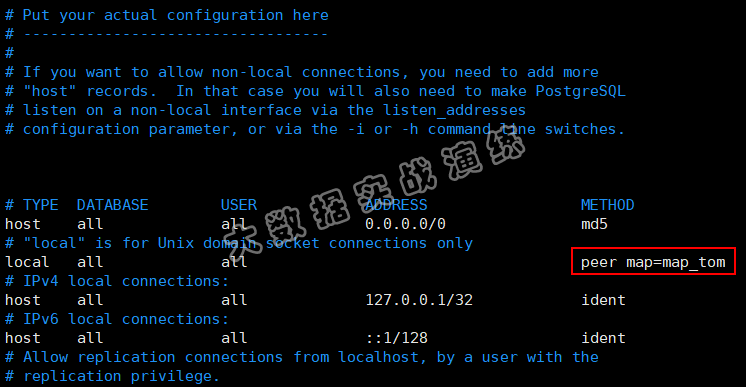

修改pg_hba.conf文件

在peer的认证方式后面添加:map=map_tom

重启PostgreSQL服务,再次尝试,连接成功。

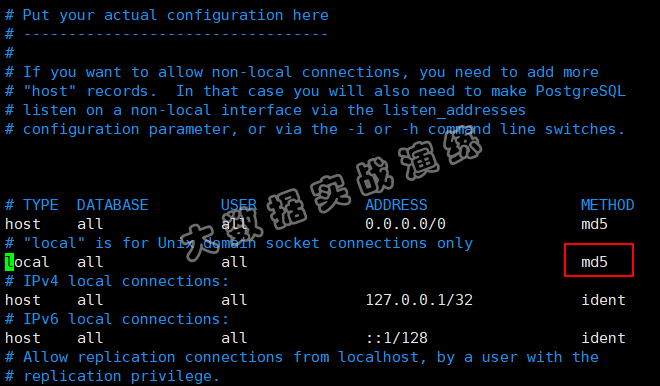

2. 方法二:修改认证方式

需要修改一下pg_hba.cong文件,将local all all peer修改为local all all md5,如下图所示:

重启postgresql数据库,再次尝试,连接成功。

五、PostgreSQL的认证方式

接下来说说PostgreSQL的认证方式,以下是我自己的理解:

- peer:不需要验证用户密码即可进入postgresql相关数据库,但前提是必须切换用户登陆。

- md5:需要校验密码。

- trust:不需要校验密码,信任所有连接。

更多的认证方式,请看官方资料:http://www.postgres.cn/docs/9.6/auth-pg-hba-conf.html

六、总结

PostgreSQL的连接命令psql有两种连接方式。

- 不带

-h参数时,属于本地登陆,以unix或者linux系统的socket方式连接,用的是peer认证方式。可以使用map映射的方法来通过peer认证。 - 但是如果使用

-h localhost、-h 127.0.0.1这样的格式,属于远程登陆,以TCP/IP的方式连接,使用的是ident的认证方式。

如果感觉这样认证麻烦,可以使用md5或trust的认证方式。

码字不易,如果您觉得文章写得不错,请扫码关注公众号支持作者~ 您的关注是我写作的最大动力?

1894

1894