[HNCTF 2022 WEEK4]ez_lsp

解压得到一张图片,然后用stegsolve查看,可看到PNG图片,提取出来,

得到一张二维码,用工具扫一下

得到base32的编码,解一下

得到了flag

为什么我什么都看不见

010该文件头,得到png图片

用stegsolve查看,得到FLAG

套娃

这一题,我服了

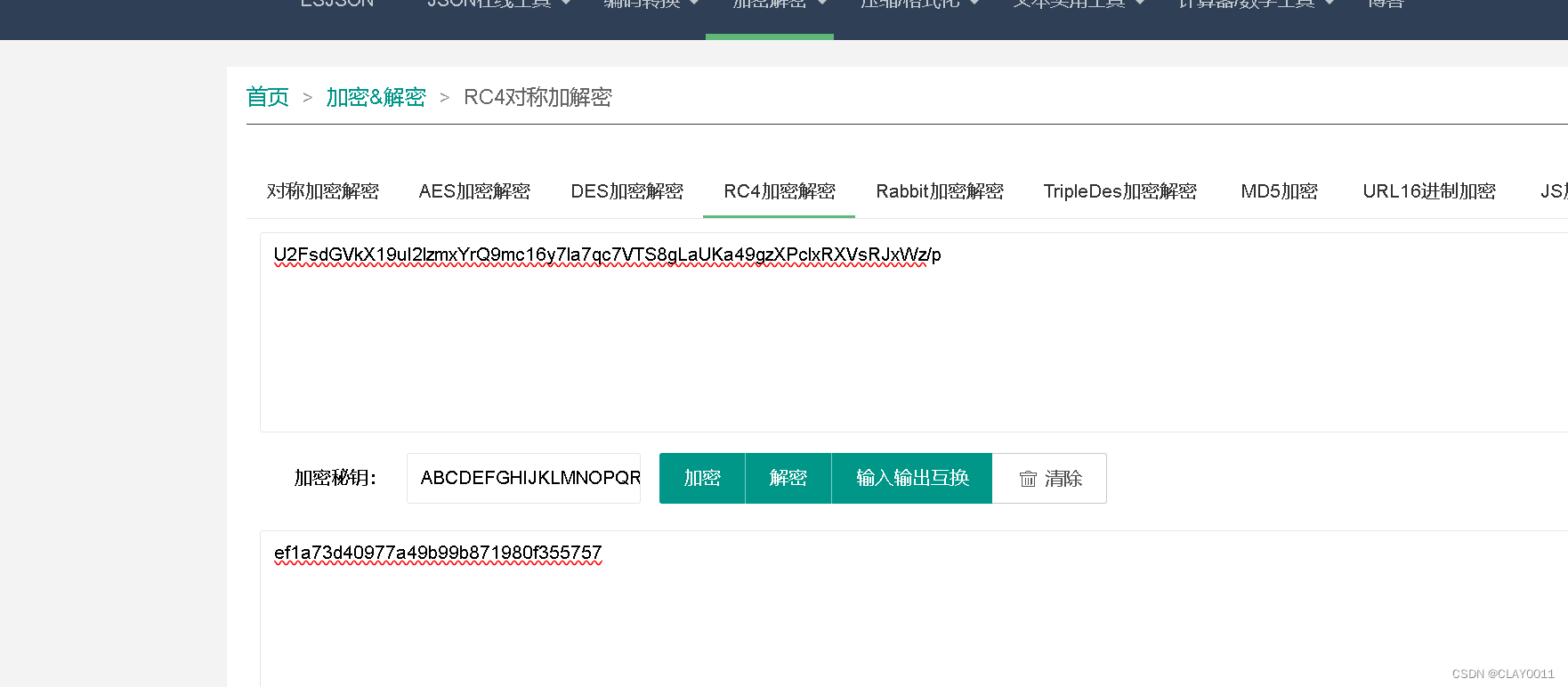

PK,压缩包,得到RC4的铭文

剩下的文件一直拖进010,PK...

拖到最后有一个压缩包密码

解开有一个txt文件,这就是RC4密钥

然后去这个网站解码RC4对称加解密(ES JSON在线工具)

得到了flag,真是佩服出题人的脑洞啊

[WUSTCTF 2020]findme

点击图片的属性看到盲文

然后去这个网站解码:文本加密为盲文,可自设密码|文本在线加密解密工具

[MMACTF 2015]nogaya-castle

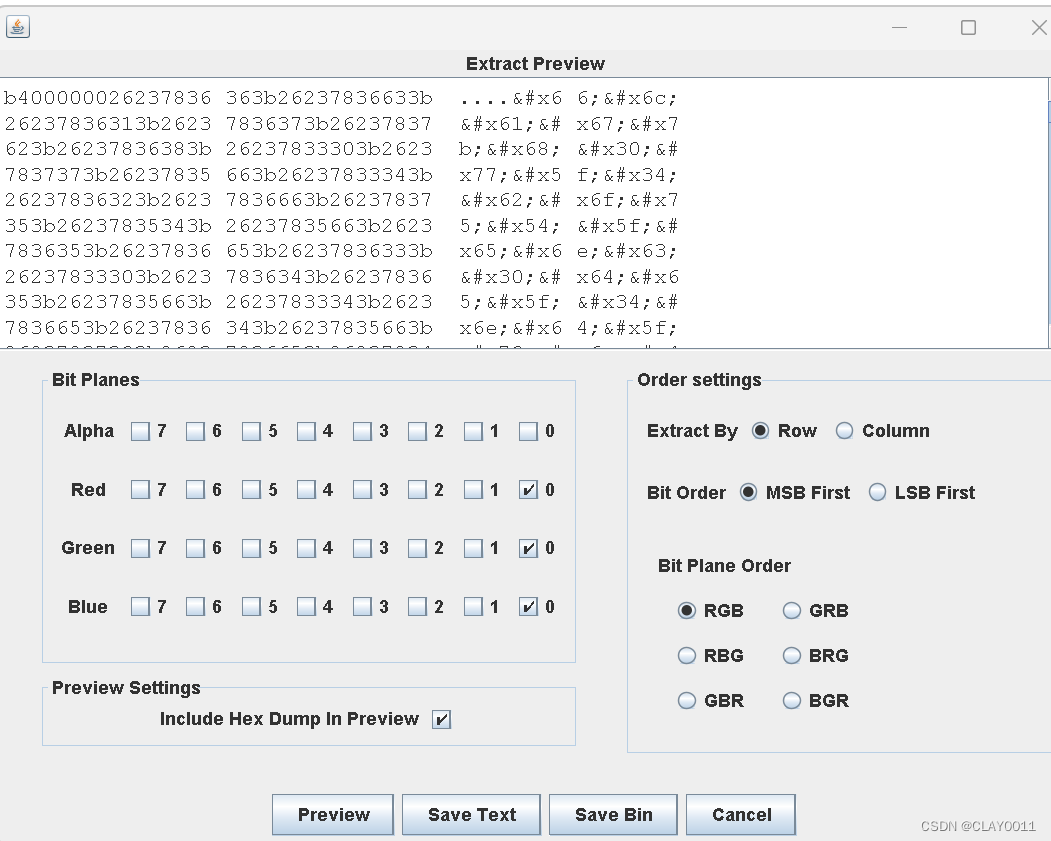

用Stegsolve查看,LSB隐写,Red plane0

[SWPUCTF 2023 秋季新生赛]GIF Code

拖入到PS一个一个保存,然后去这个网站合并在线合并图片

要注意顺序

[鹤城杯 2021]Misc2

用Stegsolve查看,发现编码,放到随波逐流

得到flag

[广东省大学生攻防大赛 2021]这是道签到题

拖进010发现是压缩包

解压得到图片,010最后看到密钥

图片属性看到一串编码,去这个网站解 DES在线解密 DES在线加密 des hex - The X 在线工具

得到flag

[BJDCTF 2020]纳尼

GIF文件,缺少文件头,补全用PS打开

发现base64编码,解码得到flag

得到flag

5822

5822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?