前言

在世界人口近80亿的地球上,每天尚且发生数以百万计的抢劫打架斗殴事件,网络更是如此,网络攻防战几乎每时每刻都在发生。

如果说打架斗殴枪击事件离我们还很远,那网络攻防战在你打开手机的时候就开始了!博主能力有限,暂不谈网络攻防具体操作实现过程,我们用通俗易懂的语言一块聊聊——神秘的“网络攻防”

每当听到“网络攻防”这个名词,有没有一瞬间觉得很神秘?脑海中是否下意识的出现身穿黑色连衣帽的黑客中黑入某机构网站的场景?

其实它并没有想象中的那么神秘,接下来我们一块唠唠常见的几种常见的网络攻防技术

SQL注入

SQL注入是一种非常常见的一种数据库攻击手段,我们平时用的所有网站,软件都会用到数据库,只要有数据库存在的地方就可能存在 SQL 注入漏洞。

比如某大学学生通过SQL注入篡改期末成绩,某男子入侵某网站窃取大量用户信息等等

简单来说就好比你养了一只名叫“拆家”的哈士奇,有天你在卧室突然头晕倒地,并喊道:“拆家,快找人帮忙!!!”。小哈听到后找到拆迁队一块把房子拆了。

这句话本身没有问题,哈士奇接收到的信息也符合逻辑,只是这句话的关键字恰好和哈士奇词库中的命令相匹配,导致事情发展逐渐离谱。

资料分享

最后,给大家分享一波网络安全学习资料:

我们作为一个小白想转行网络安全岗位,或者是有一定基础想进一步深化学习,却发现不知从何下手。其实如何选择网络安全学习方向,如何进行实战与理论的结合并不难,找准正确方式很重要。

接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。

1.成长路线图

共可以分为:

一、基础阶段

二、渗透阶段

三、安全管理

四、提升阶段

同时每个成长路线对应的板块都有配套的视频提供:

视频配套资料&国内外网安书籍、文档

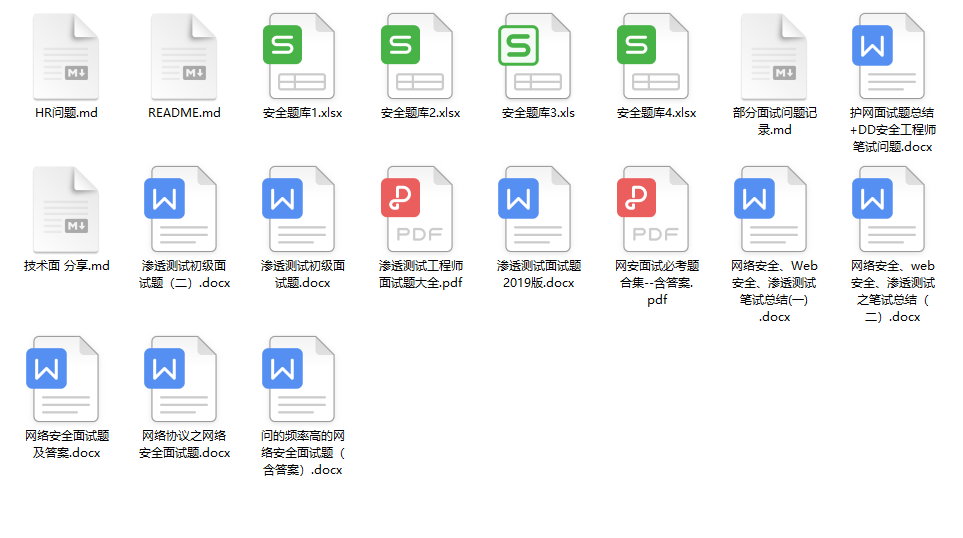

网络安全面试题

最后就是大家最关心的网络安全面试题板块

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方优快云官方合作二维码免费领取(如遇扫码问题,可以在评论区留言领取哦)~

1243

1243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?