关注泷羽Sec和泷羽Sec-静安公众号,这里会定期更新与 OSCP、渗透测试等相关的最新文章,帮助你理解网络安全领域的最新动态。后台回复“OSCP配套工具”获取本文的工具

对应OSCP官方教材第九章,这里只简要介绍top10的web漏洞,详细的漏洞用法有专门的专题讲解。

🔍 Web应用漏洞特性

| 特点 | 原因分析 | 应对策略 |

|---|---|---|

| 大攻击面 | 多依赖库+欠安全配置 | 依赖成分分析(SCA)工具辅助 |

| 技术栈无关性 | OWASP Top 10漏洞普遍存在 | 掌握通用漏洞原理(SQLi/XSS/SSRF) |

| 框架隐蔽性 | 路由机制隐藏文件扩展名 | 聚焦源码特征而非URL扩展 |

🚀 渗透测试四步方法论

graph TB

A[信息收集] --> B[漏洞探测]

B --> C[权限提升]

C --> D[横向移动]

subgraph A[信息收集]

A1[技术栈识别] -->|语言/框架| A2[响应头分析]

A1 -->|服务器/DB| A3[页面内容审查]

A1 -->|敏感路径| A4[站点地图扫描]

end

1. 信息收集核心技巧

| 途径 | 操作指令/位置 | 关键情报 |

|---|---|---|

| URL解析 | 浏览器地址栏 | .jsp(Java) .aspx(ASP.NET) |

| 页面源码 | Firefox Ctrl+Shift+C → 检查元素 | jQuery版本/隐藏表单/注释信息 |

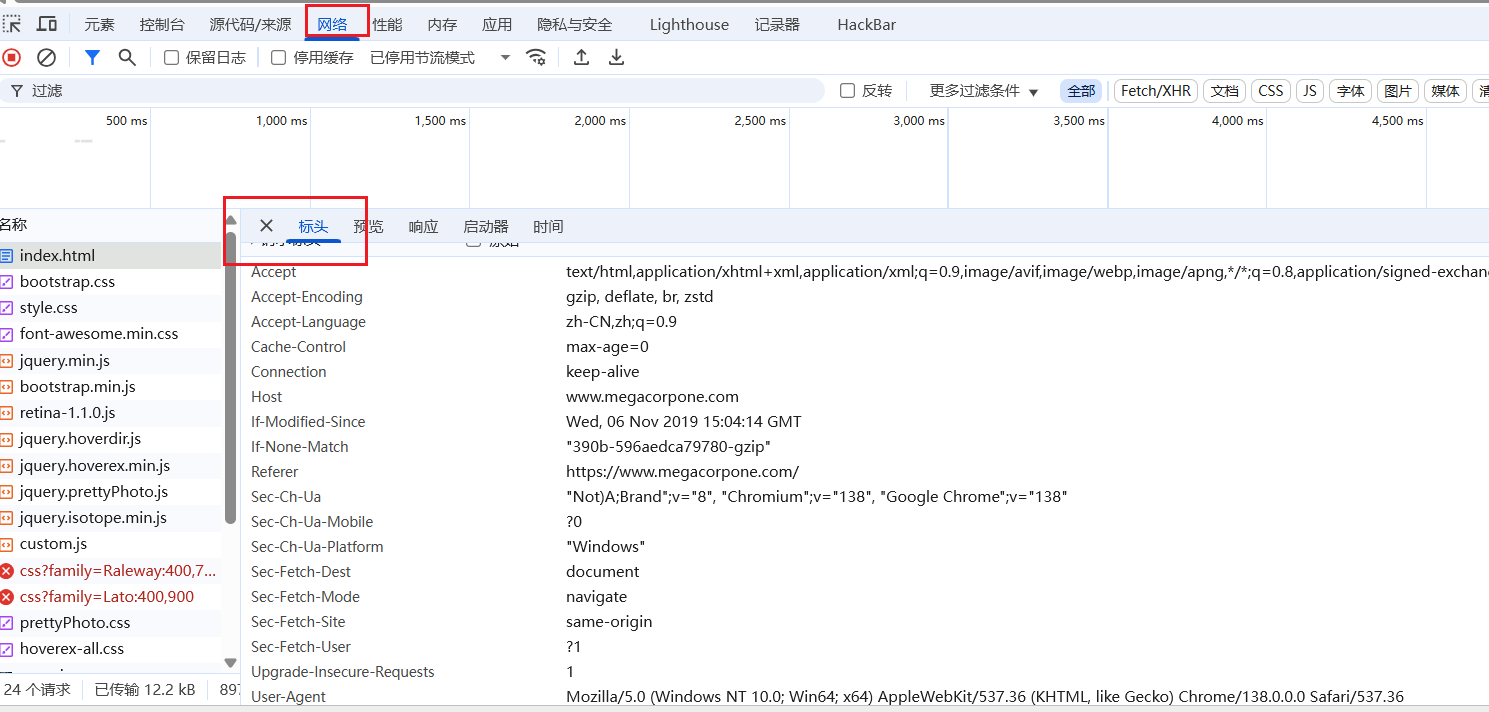

| 响应头 | 开发者工具 → 网络 → 点击请求 | Server: nginx/1.18.0 |

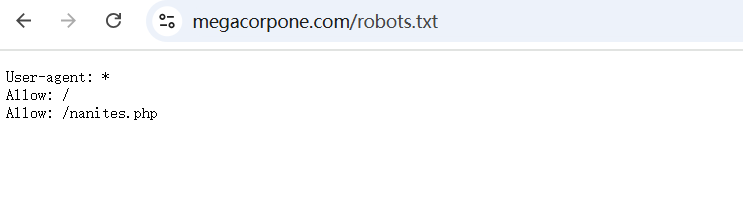

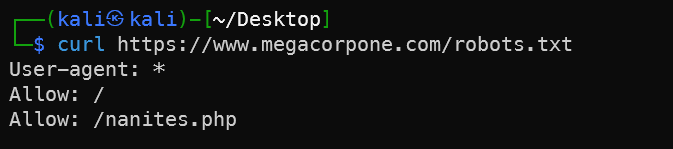

| 站点地图 | curl https://target/robots.txt | 禁用爬取的敏感路径(如/admin) |

| 管理后台 | 主动扫描 /manager/html /wp-admin | Tomcat/WordPress等默认入口 |

⚠️ 技术要点

1. 响应头情报价值

# 查看完整响应头

curl -I https://example.com

# 关键头解析示例

Server: Apache/2.4.29 (Ubuntu) # Web服务指纹

X-Powered-By: PHP/7.2.24 # 后端语言版本

X-AspNet-Version: 4.0.30319 # .NET框架版本

2. 源码分析三板斧

- 框架识别:

- React:查找

ReactDOM.render( - Vue:搜索

new Vue({

- React:查找

- 敏感注释:

<!-- DEV: test API key=a1b2c3 --> - 客户端控制:

<input type="hidden" name="isAdmin" value="false">

3. 后台路径字典

/console # WebLogic

/adminer.php # Adminer数据库管理

/kibana # ELK管理界面

:8080/manage # JBoss

实战案例

官方靶场网站:https://www.megacorpone.com

网站基本信息

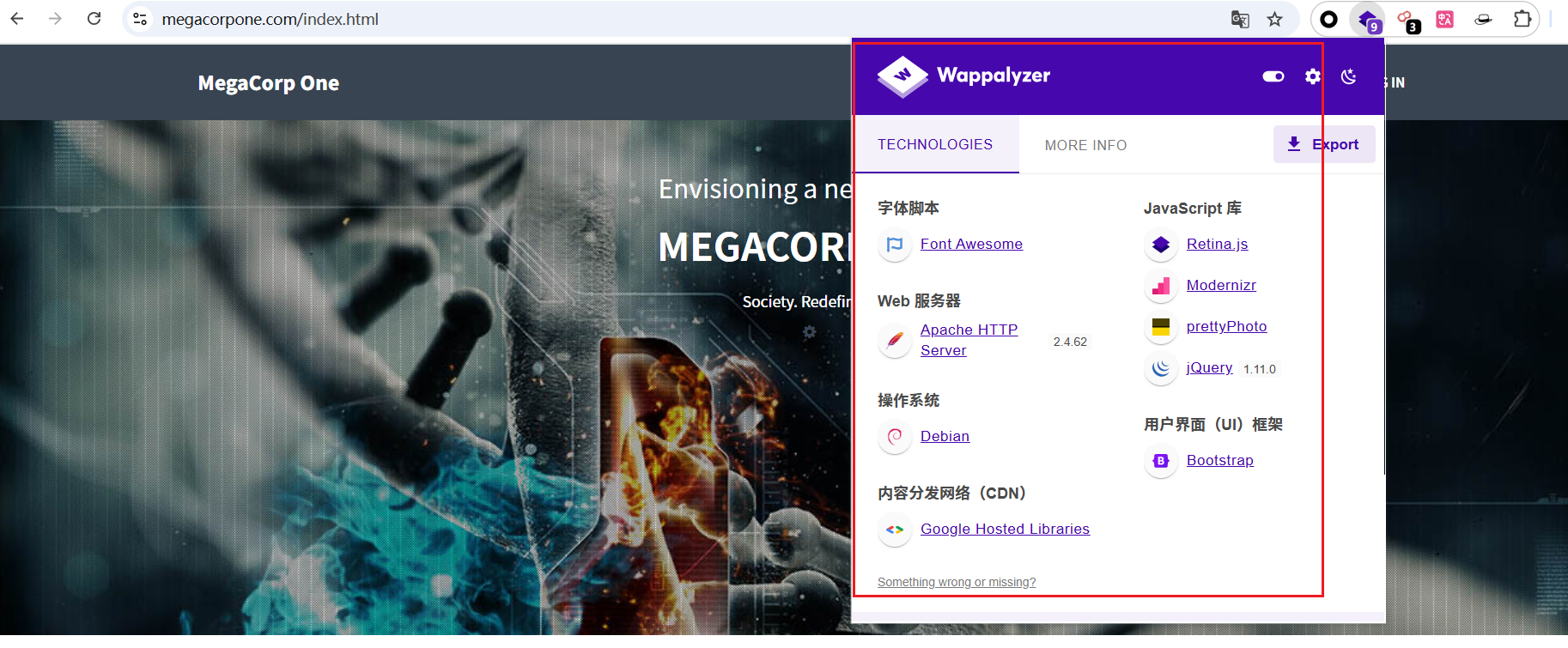

- 可以使用Wappalyzer插件查看网站所用技术框架。

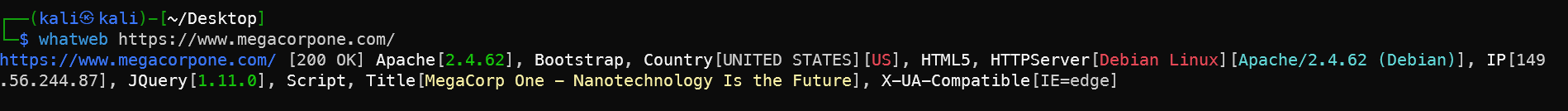

或使用whatweb工具查看

whatweb https://www.megacorpone.com/

-

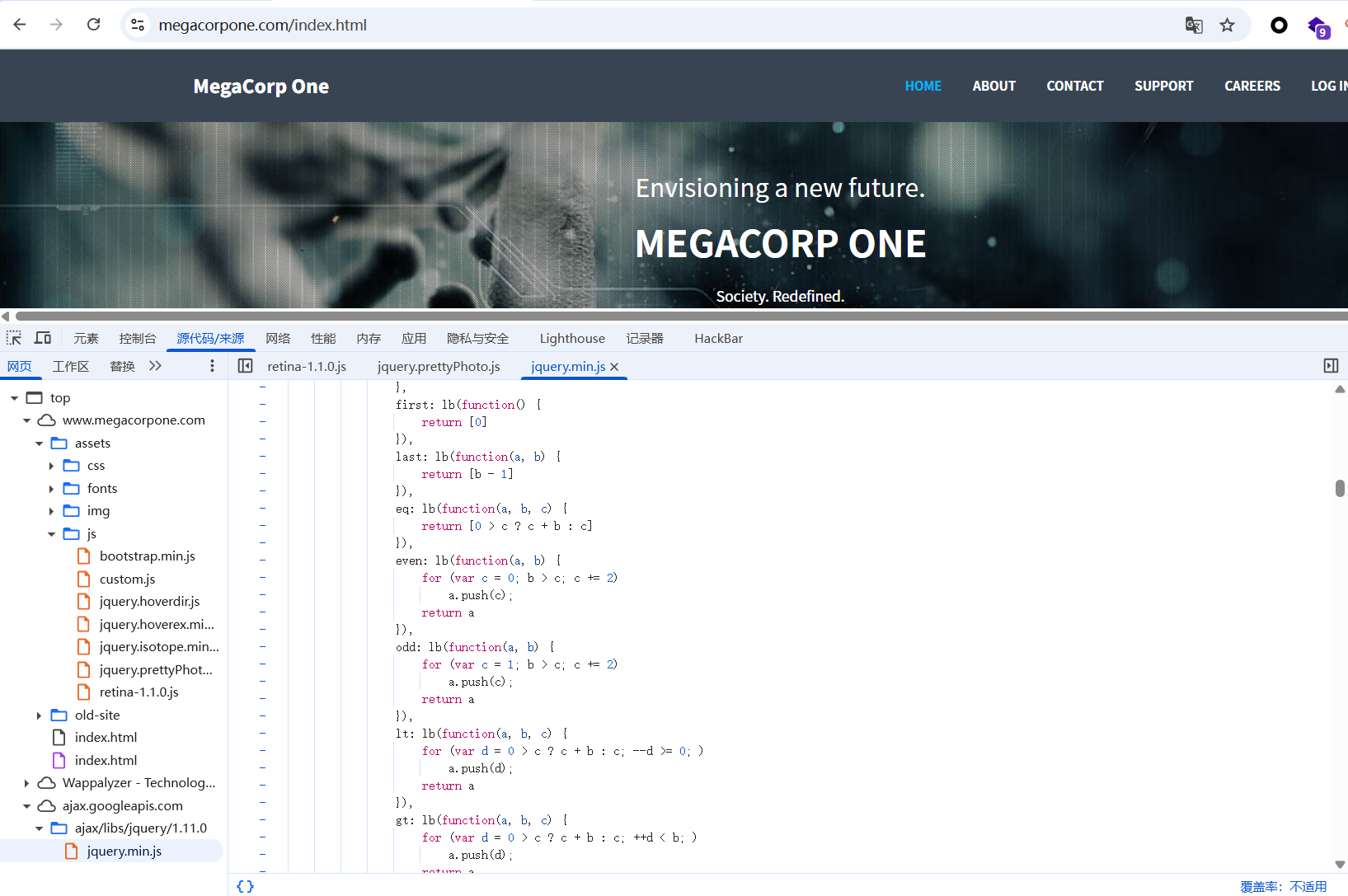

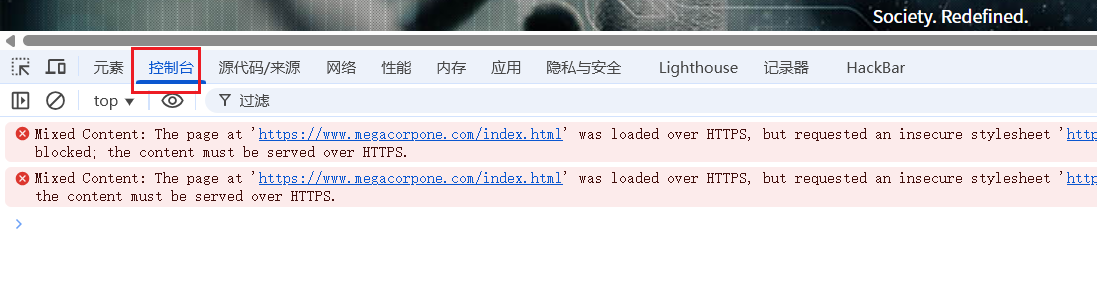

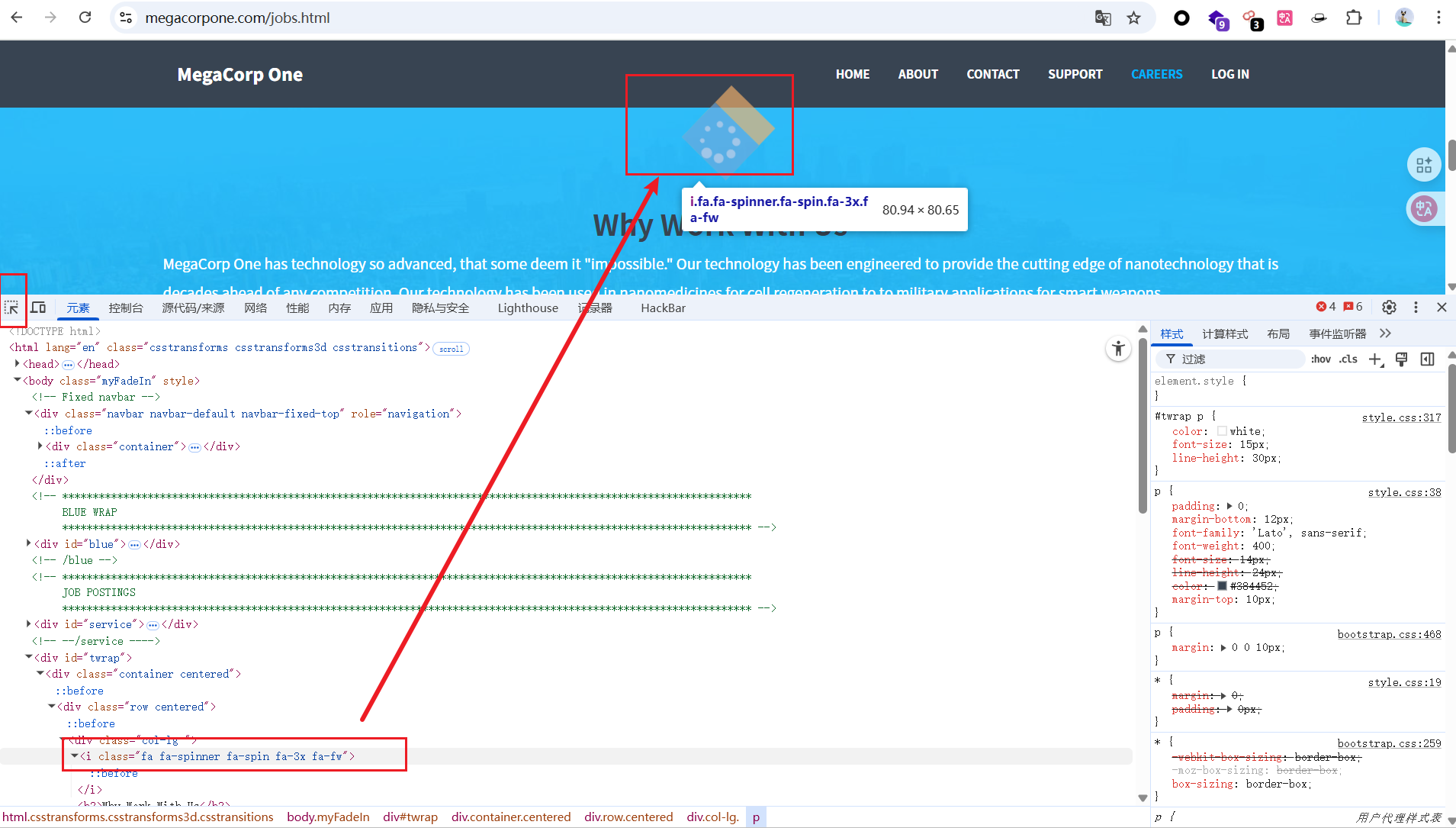

按F12或右键“检查”网页打开控制台查看网页信息

控制台中可以输入Js代码

点击最终便的按钮可以选择页面元素查看代码,文件上传后找上传的路径最好用。

-

检查网站常见文件是robots.txt和sitemap.xml。

一般是脚本在终端中爬取有配合其他命令自动化执行。

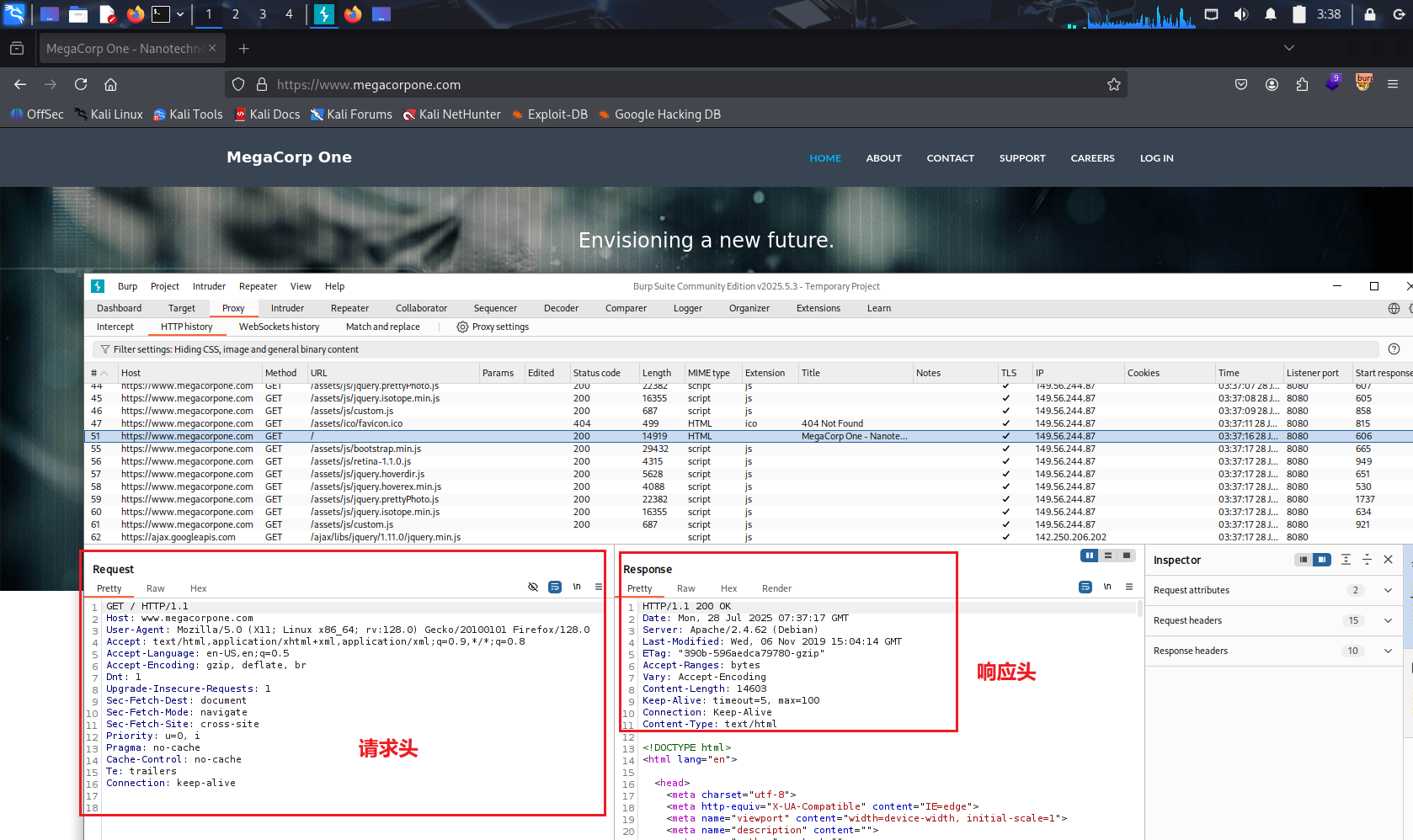

Burp抓包请求头和响应头分析

一、HTTP 请求头关键字段解析

GET / HTTP/1.1

Host: www.megacorpone.com

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Dnt: 1

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Priority: u=0, i

Pragma: no-cache

Cache-Control: no-cache

Te: trailers

Connection: keep-alive

- 请求方法

GET / HTTP/1.1- 方法:

GET(获取资源) - 目标:根路径

/(通常为首页) - 协议:

HTTP/1.1(支持持久连接)

- 方法:

- 核心元数据

Host: www.megacorpone.com

请求的目标域名(用于虚拟主机路由)。User-Agent: Mozilla/5.0 (...) Firefox/133.0

客户端浏览器和操作系统信息(可推断为 Win10 x64 的 Firefox 133)。

- 内容协商

Accept: text/html, ...

客户端支持的格式优先级:HTML > XHTML/XML > 其他类型。Accept-Language: zh-CN, zh;q=0.8 ...

语言优先级:简体中文 > 广义中文 > 台湾繁体 > 香港繁体 > 英语。Accept-Encoding: gzip, deflate, br, zstd

支持的压缩格式(服务器可选其一压缩响应)。

- 连接管理

Connection: keep-alive

要求复用 TCP 连接(减少重复握手开销)。

- 安全策略

Upgrade-Insecure-Requests: 1

建议升级到 HTTPS。Sec-Fetch-*系列:Dest: document– 目标为文档(如 HTML)。Mode: navigate– 导航类请求(如页面跳转)。Site: cross-site– 跨站请求(触发 CORS 校验)。

二、HTTP 响应头关键字段解析

HTTP/1.1 200 OK

Date: Mon, 28 Jul 2025 07:37:17 GMT

Server: Apache/2.4.62 (Debian)

Last-Modified: Wed, 06 Nov 2019 15:04:14 GMT

ETag: "390b-596aedca79780-gzip"

Accept-Ranges: bytes

Vary: Accept-Encoding

Content-Length: 14603

Keep-Alive: timeout=5, max=100

Connection: Keep-Alive

Content-Type: text/html

- 状态行

HTTP/1.1 200 OK- 协议:HTTP/1.1

- 状态码:

200(请求成功) - 描述:

OK(资源已返回)

- 服务器信息

Server: Apache/2.4.62 (Debian)

Web 服务器为 Apache 2.4.62,运行于 Debian 系统。Last-Modified: Wed, 06 Nov 2019 ...

资源最后修改时间(用于客户端缓存验证)。

- 资源标识

ETag: "390b-596aedca79780-gzip"

资源唯一标识符(含 gzip 压缩标记)。Accept-Ranges: bytes

支持按字节范围请求(用于断点续传)。

- 内容传输

- `Content-Length: 14603

压缩后资源大小为 14603 字节。 Content-Type: text/html

资源类型为 HTML 文档。

- `Content-Length: 14603

- 缓存优化

Vary: Accept-Encoding

缓存策略依据Accept-Encoding变化(不同压缩版本独立缓存)。

- 连接控制

Connection: Keep-Alive

保持 TCP 连接活跃。Keep-Alive: timeout=5, max=100

连接空闲超时 5 秒,最多复用 100 次请求。

三、渗透测试中的关键关注点

- 服务器指纹

Server字段直接泄露 Web 服务器类型(Apache)、版本(2.4.62)、系统(Debian)。- 风险:暴露已知漏洞的攻击面(如特定版本漏洞)。

- 隐藏技术栈标记

- 非标准响应头(如

X-Powered-By: PHP/8.1)可能泄露后端语言或框架。 - 操作建议:检查是否存在

X-Aspnet-Version等字段,或通过php.ini设置expose_php=off隐藏 PHP 信息。

- 非标准响应头(如

- 缓存机制利用

ETag和Last-Modified可用于构造条件请求,探测资源是否更新。- 若返回

304 Not Modified,可能节省攻击流量。

- 压缩与编码

Content-Encoding: gzip需先解压再分析响应内容。- 工具如 Burp Suite 自动处理压缩数据。

🔔 想要获取更多网络安全与编程技术干货?

关注 泷羽Sec-静安 公众号,与你一起探索前沿技术,分享实用的学习资源与工具。我们专注于深入分析,拒绝浮躁,只做最实用的技术分享!💻

扫描下方二维码,马上加入我们,共同成长!🌟

👉 长按或扫描二维码关注公众号

或者直接回复文章中的关键词,获取更多技术资料与书单推荐!📚

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?