关注泷羽Sec和泷羽Sec-静安公众号,这里会定期更新与 OSCP、渗透测试等相关的最新文章,帮助你理解网络安全领域的最新动态。后台回复“OSCP配套工具”获取本文的工具

对应OSCP官方教材第八章。

漏洞扫描:安全评估的自动化基石

漏洞扫描(简称“漏扫”),作为网络安全领域不可或缺的核心技术手段,贯穿于安全评估的始终。其本质是通过集成海量漏洞验证脚本(POC)与利用脚本(EXP),向目标系统发送特定探测请求,并根据返回响应特征自动化识别潜在安全弱点的过程。

核心价值与定位:

- 效率引擎: 面对海量资产(如数十甚至上百个站点、服务器),手工检测效率低下且难以覆盖。漏扫工具凭借其自动化、批量化的特性,成为快速发现大面积、已知漏洞的首选武器,是安全审计流程中至关重要的第一步。

- 风险探照灯: 在复杂的网络环境中,“你永远不知道漏洞扫描会发生什么”。它是主动暴露未知风险、预防潜在攻击的有效途径。

- 技术与场景融合: 技术本身无高下之分,“黑猫白猫,抓到老鼠就是好猫”。自动化漏扫与精细化手工测试并非对立,而是互补。最佳实践是:先利用漏扫进行广覆盖、批量化的初步筛查,再对高风险目标或复杂逻辑进行深度手工验证,形成“广撒网+深挖潜”的高效组合拳。

工作原理与流程:

一个典型的漏洞扫描流程包含以下关键步骤:

- 主机发现: 识别网络中存活的目标设备。

- 端口扫描: 探测目标设备开放的网络端口。

- 指纹识别: 基于服务响应(如Banner、协议行为、文件特征)判断操作系统、应用、服务及其版本(需注意版本伪装现象,如某些Tomcat版本统一返回相同头部)。

- 服务与行为分析: 深入探测服务细节、暴露的文件、目录等。

- 漏洞特征匹配/利用验证: 运用庞大的POC/EXP库进行探测。部分高级扫描会进行试探性攻击以降低误报(但需谨慎评估风险)。

漏洞扫描核心总结

1. 手动扫描与自动扫描的辩证关系

| 维度 | 手动扫描 | 自动扫描 |

|---|---|---|

| 优势 | 精准发现逻辑漏洞;绕过防护机制;隐蔽性高(适合红队);对目标干扰小 | 快速覆盖大规模目标;建立安全基准;标准化漏洞验证(如CVE匹配) |

| 劣势 | 效率极低(难以处理大型目标);高度依赖经验;易遗漏重复性漏洞 | 高误报/漏报率;难以发现复杂业务逻辑漏洞;攻击特征明显易触发告警 |

| 适用场景 | 关键系统深度测试、红队隐蔽渗透、漏洞二次验证 | 初筛阶段、合规性检查、周期性安全巡检 |

结论: 二者非对立关系,应遵循 “先自动化广覆盖,后手工精准打击” 的策略。渗透测试的核心价值在于 超越工具的人工分析能力。

2. 互联网扫描 vs. 内网扫描的关键差异

| 影响因素 | 互联网扫描 | 内网扫描 |

|---|---|---|

| 网络条件 | 带宽受限、高延迟、跳数多;防火墙/IPS严格过滤 | 高带宽、低延迟;内网设备可能老旧易崩溃 |

| 可见性 | 仅暴露面服务(ICMP/ARP常被阻断) | 全端口可见(可ARP发现主机) |

| 扫描策略 | 低速扫描(防触发警报);优先非破坏性POC | 可高速扫描;支持侵入式检测(需评估设备耐受性) |

操作要点:

- 速度控制:初始使用低速率扫描,验证结果质量后逐步提速。

- 发现机制:互联网目标需使用TCP SYN等替代ICMP/ARP。

- 风险评估:内网扫描警惕对老旧设备的DoS风险。

3. 认证扫描 vs. 非认证扫描的深度对比

| 层面 | 认证扫描 | 非认证扫描 |

|---|---|---|

| 原理 | 凭据登录系统(SSH/WMI),访问内部资源 | 纯网络发包探测,无系统权限 |

| 检测深度 | 补丁状态、注册表、配置文件、敏感文件(如Program Files) | 仅开放服务漏洞、Banner版本、弱口令等表层风险 |

| 准确性 | 误报率极低(直接验证漏洞存在性) | 误报率高(依赖版本特征猜测) |

| 配置挑战 | Linux需SSH;Windows需破解UAC/WMI防火墙限制 | 开箱即用,无配置依赖 |

适用场景:

-

认证扫描:合规审计(如PCI DSS)、系统上线前深度检查。

-

非认证扫描:外部攻击面评估、应急响应快速筛查。

注意: Windows环境需解决UAC限制,否则认证扫描可能失败。

本章导读:

本章将深入剖析漏洞扫描的技术原理、核心工作流程、主流工具(如Nessus, AWVS, Nmap, GVM等)的应用模式(重点探讨认证与非认证扫描的实施细节与场景选择),分析其优势与局限性(精度问题、版本识别挑战),并探讨如何有效评估扫描结果、管理误报/漏报,以及如何将自动化扫描与手工测试有机结合,构建高效、全面的安全评估体系。理解漏洞扫描的本质和最佳实践,是每一位安全从业者夯实基础、提升效率的关键一步。

🛠️ Nessus安装和使用

官网下载链接:https://www.tenable.com/downloads/nessus?loginAttempted=true

# 1. 更新系统

sudo apt update && sudo apt upgrade -y

# 2. 下载Nessus .deb包(官网获取最新URL)

wget https://www.tenable.com/downloads/api/v2/pages/nessus/files/<最新版本>.deb

# 3. 校验文件完整性(需与官网SHA256匹配)

sha256sum Nessus-*.deb

# 4. 安装

sudo dpkg -i Nessus-*.deb

# 5. 启动服务

sudo systemctl start nessusd

# 6. 访问控制台

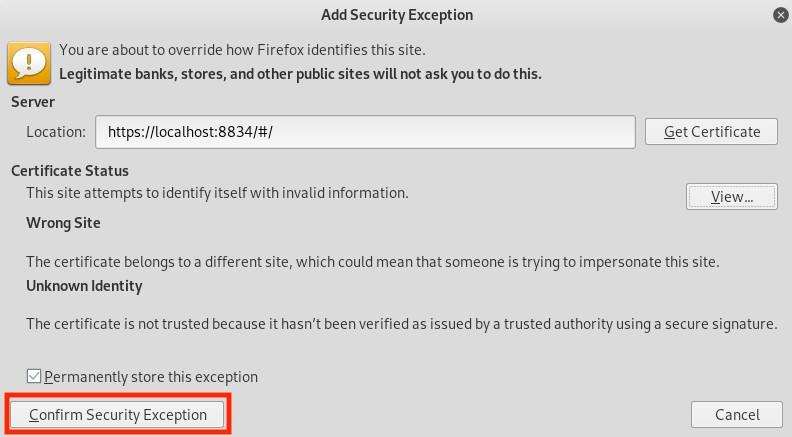

https://localhost:8834

后续配置:

- 选择 Nessus Essentials → 填写邮箱获取激活码 → 创建本地管理员账户

- 首次初始化需1小时+(自动下载13万+插件库)

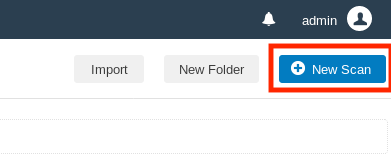

扫描核心操作流程

1. 新建扫描

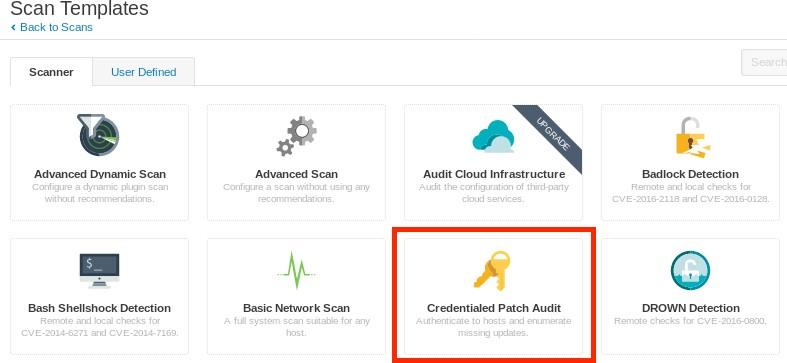

| 扫描类型 | 适用场景 | 关键配置 |

|---|---|---|

| 基本网络扫描 | 常规漏洞探测 | 默认设置(仅扫公共端口) |

| 认证补丁审核 | 内网深度检测 | 需填SSH/Windows凭据 |

| 高级扫描 | 自定义漏洞检测 | 可禁用插件/指定端口 |

2. 目标配置

-

格式:IP/IP段/域名(例:

10.11.1.73) -

端口控制:

路径:设置 → 发现 → 端口扫描 修改 "Port Scan Range":0-65535(全端口)或指定端口(如111)

3. 认证扫描配置

路径:凭据 → SSH

→ 认证方法:Password

→ 用户名:root

→ 密码:[目标密码]

4. 单插件扫描

路径:插件 → 点击"全部禁用"

→ 展开分类(如RPC)→ 启用特定插件(如"NFS Exported Share Information Disclosure")

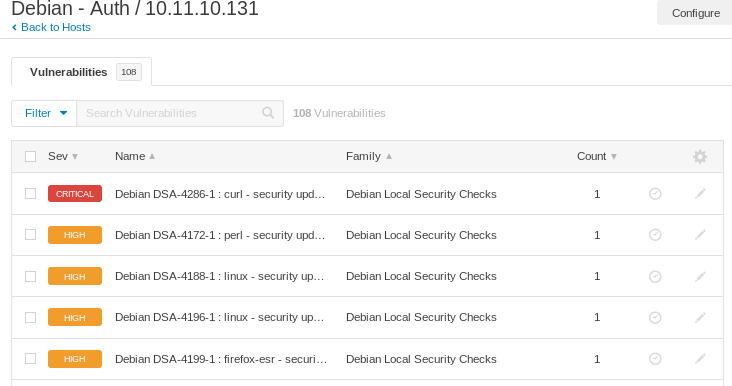

5. 结果分析

- 过滤高危漏洞:点击"过滤器" →

可被利用 = true - 关闭分组视图:右上角齿轮 → 禁用分组

- 导出报告:支持PDF/CSV/HTML格式

操作避坑指南

- 资源警告:全端口扫描需8GB+内存,避免扫描期间运行其他重负载任务

- 账户锁定:在配置中关闭 “Brute Force” 选项(路径:扫描策略 → 高级)

- Windows认证失败:确认目标开启WMI服务且防火墙放行135/445端口

- 插件更新:定期执行

sudo /opt/nessus/sbin/nessuscli update - 破解:默认只能扫16个IP,破解请关注公众号回复本文开头的关键字获取。

🔍 Nmap漏洞扫描深度解析

核心机制:

Nmap通过NSE脚本引擎(Nmap Scripting Engine)实现漏洞扫描,700+个Lua脚本分为两类:

vuln类:漏洞检测(如http-vuln-cve2017-5638)exploit类:精简漏洞利用(如smb-vuln-cve-2017-7494)

⚠️ 安全风险分级(执行前必看):

| 级别 | 特征 | 典型脚本 |

|---|---|---|

safe |

仅信息收集 | http-title.nse |

intrusive |

可能崩溃服务 | http-slowloris.nse |

🖥️ 关键操作命令:

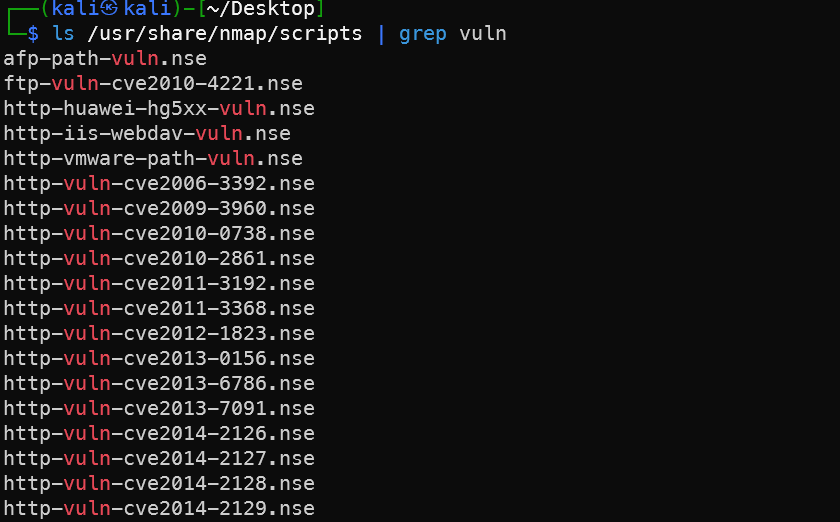

# 查看所有漏洞扫描脚本

ls /usr/share/nmap/scripts | grep vuln

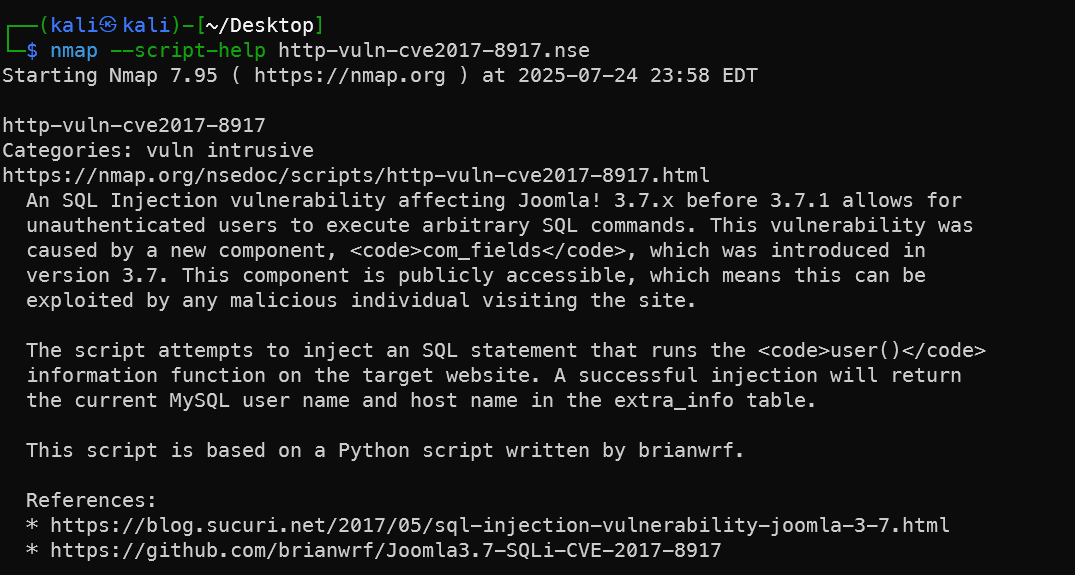

# 检查脚本功能(强烈建议使用AI解析)

nmap --script-help <脚本名> # 例如:nmap --script-help http-vuln*

# 安全扫描(仅用safe类)

nmap -sV --script "safe and vuln" <目标IP>

# 漏洞探测(vuln类脚本)

nmap -sV --script=vuln <目标IP>

# 精确调用指定脚本

nmap -sV --script=http-vuln-cve2021-41773 <目标IP>

# 扫描结果保存

nmap -sV -oX report.xml --script=vuln <目标IP>

⚙️ 脚本管理技巧:

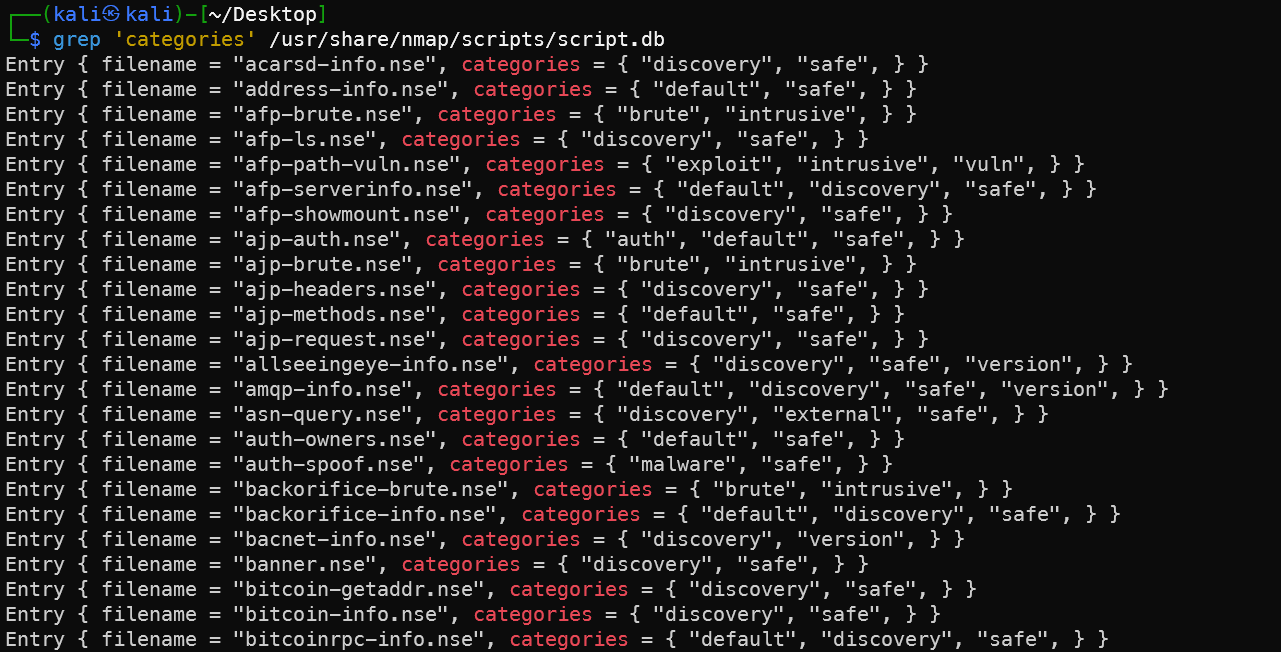

# 查看脚本分类(script.db数据库)

grep 'categories' /usr/share/nmap/scripts/script.db

# 过滤高风险脚本(排除intrusive)

nmap --script "vuln and not intrusive" <目标IP>

# 更新NSE脚本库

sudo nmap --script-updatedb

📌 最佳实践:

- 未知脚本必查:

nmap --script-help <脚本名>或丢给AI解读- 生产环境先用

--script-trace预览探测行为- 高危操作前在测试环境验证

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1822

1822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?