目录

写在开头

本篇博客根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。本靶机并非常规的web渗透类型的靶机,难度不高,但涉及了像许多先前暂未触及的知识,考验了密码暴力破解的工具与操作。同时该靶机是一台openBSD操作系统的靶机,该操作系统通常用于防火墙或网络设备,与常规的ubuntu/debian/centOS等Linux有着明显的命令差异。本文涉及到的知识点包括nfs文件挂载、join破解.7z加密文件、私钥哈希、7z2john/ssh2john工具的使用、less+vim组合利用提权等。完整打靶思路详见:

「红队笔记」靶机精讲:FourandSix2.01 - 小巧精悍,干净利落的靶机,暴力破解x2,更有less+vi提权。_哔哩哔哩_bilibili

本文针对的靶机源于vulnhub,详情见:

下载链接见:

https://download.vulnhub.com/fourandsix/FourAndSix2.ova

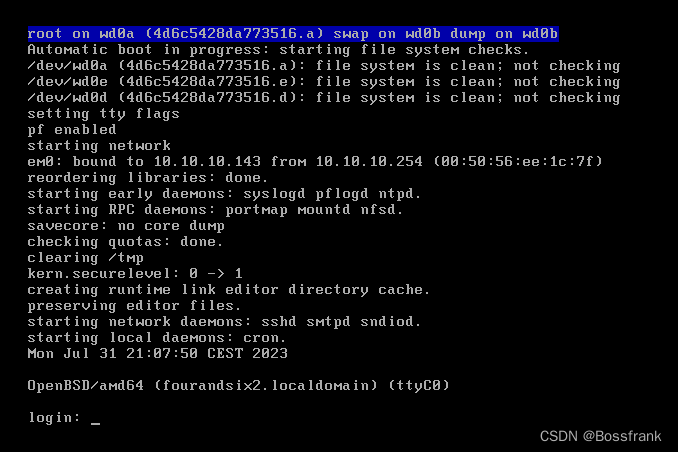

本靶机的目标是拿到root权限,并查看/root目录下的flag。下载成功后用vmware打开,将网络链接设置为NAT模式。靶机打开之后如下:

第一步:主机发现与端口扫描

依旧常规思路,命令不细讲了,详情可见:

渗透测试:主机发现和端口扫描的思路方法总结(nmap+ping命令+nc.traditional+伪设备连接)

使用的命令如下:

nmap -sn 10.10.10.0/24

nmap --min-rate 10000 -p- 10.10.10.143

nmap -sT -sV -O -sC -p22,111,2049 10.10.10.143

nmap -sU --min-rate 10000 -p- 10.10.10.143

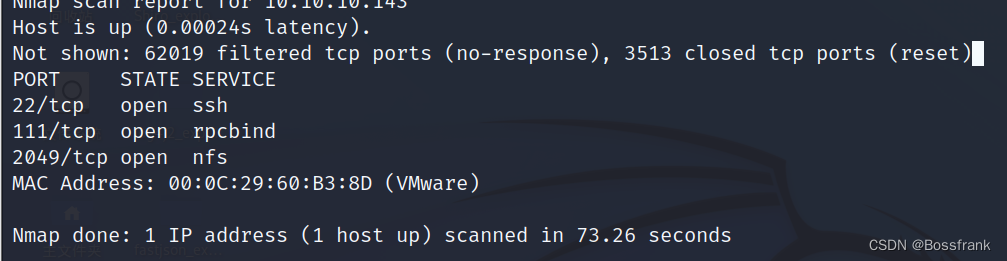

nmap --script=vuln -p22,111,2049 10.10.10.143发现靶机的ip是10.10.10.143,开放了3个端口,分别是22的ssh端口,111的rpc端口,2049的nfs共享文件端口:

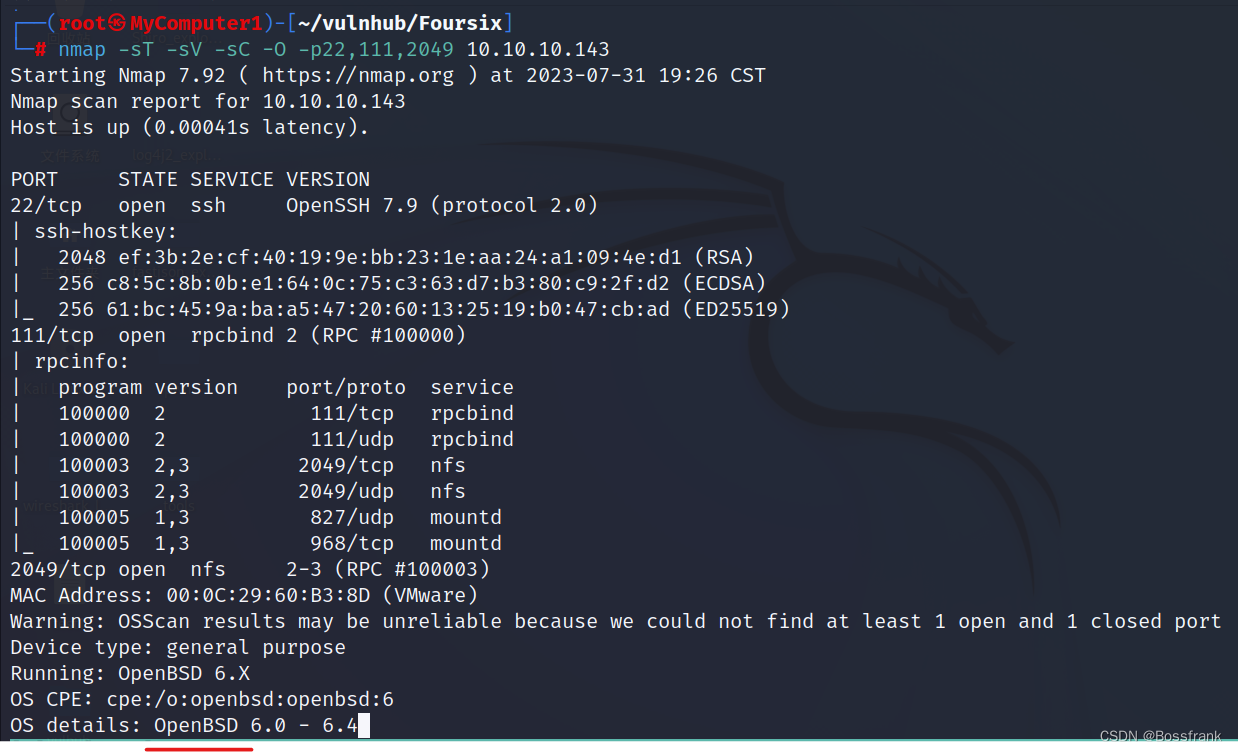

具体扫描这几个端口的服务、操作系统信息如下:

可发现操作系统是OpenBSD,这并不是很常见的linux操作系统,主要用于网络和防火墙设备中。其他漏洞扫描没发现有用信息,同时UDP扫描显示2049的UDP端口也开放。

第二步:NFS渗透

nfs全称为Network File Share网络共享文件模式,开启这个服务的系统可以指定某个目录作为nfs的服务地址,作为共享文件夹。我们可以首先使用showmount工具查看靶机是否有共享文件夹:

showmount -e 1

本文介绍了通过NFS发现和端口扫描进入OpenBSD靶机,使用7z压缩包密码破解工具7z2john和john进行密码破解,然后利用ssh私钥登录,最终通过less+vi组合提权获取root权限的过程。文章详细阐述了每个步骤的思路和技术要点,包括密码暴力破解和OpenBSD系统的特异性。

本文介绍了通过NFS发现和端口扫描进入OpenBSD靶机,使用7z压缩包密码破解工具7z2john和john进行密码破解,然后利用ssh私钥登录,最终通过less+vi组合提权获取root权限的过程。文章详细阐述了每个步骤的思路和技术要点,包括密码暴力破解和OpenBSD系统的特异性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

864

864