一、网络通信安全

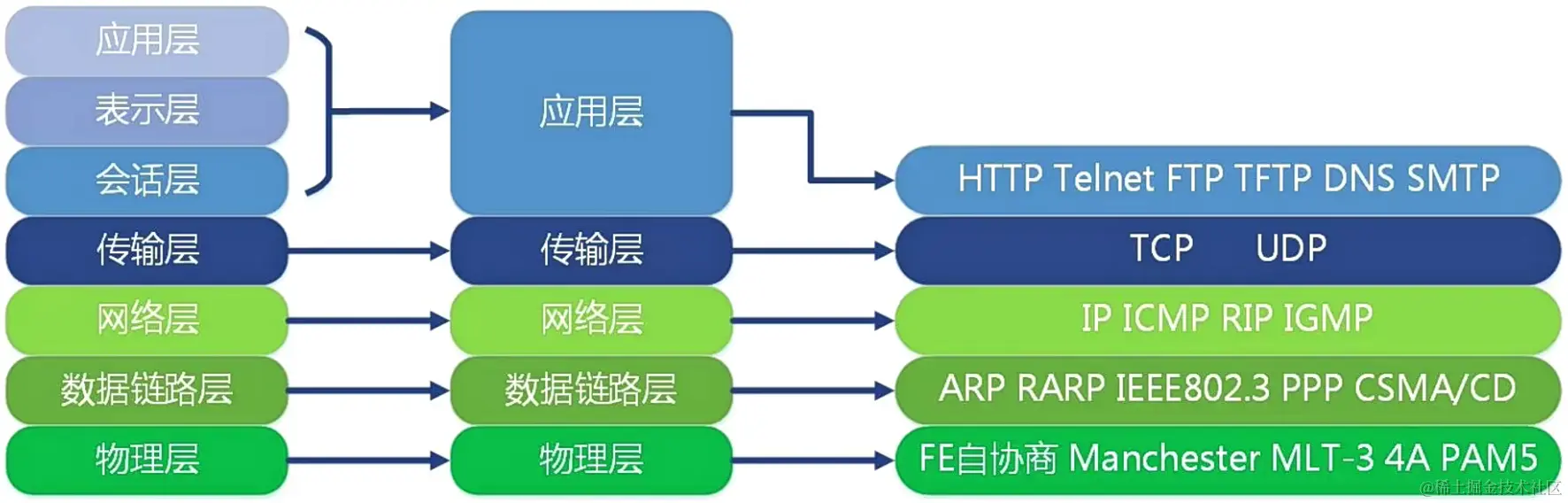

1、OSI和TCP/IP模型

通常生产环境是禁止ping(ICMP协议)的,所以测试网络是否联通,一般需要用telnet或者nc命令。

2、防火墙

DMZ隔离区通常隔着用户更近,所以整个数据中心最外层的一个区域就是DMZ区。

DMZ是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区。该缓冲区位于企业内部网络和外部网络之间的小网络区域内。在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络。因为这种网络部署,比起一般的防火墙方案,对来自外网的攻击者来说又多了一道关卡。

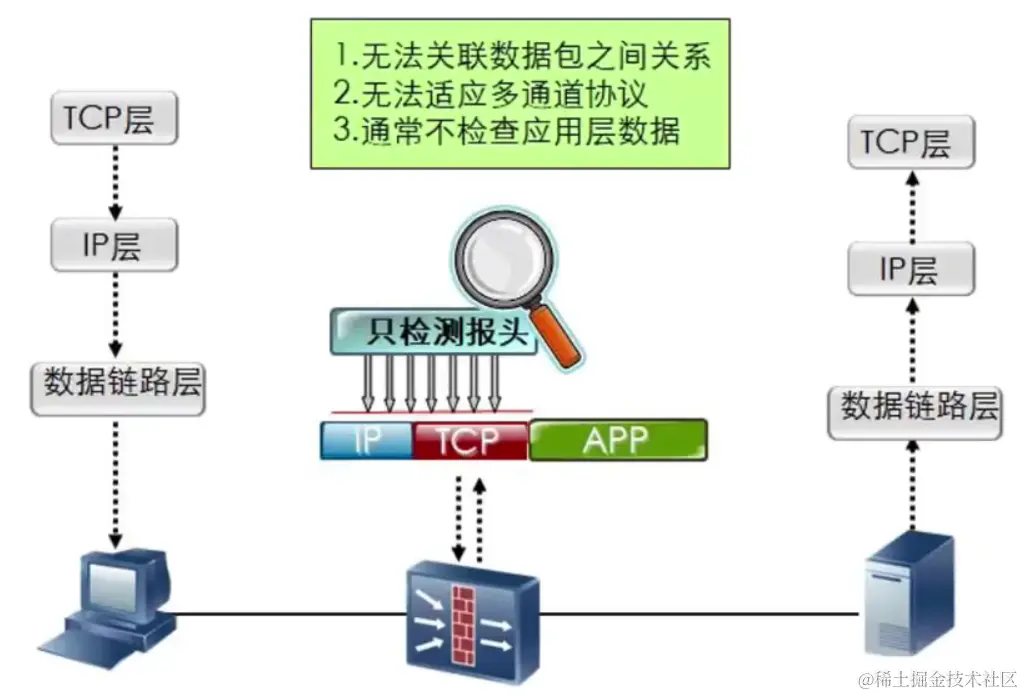

(1)包过滤

当一个数据包过来的时候,防火墙都会查一查报文头,一旦不符合要求就拒绝。

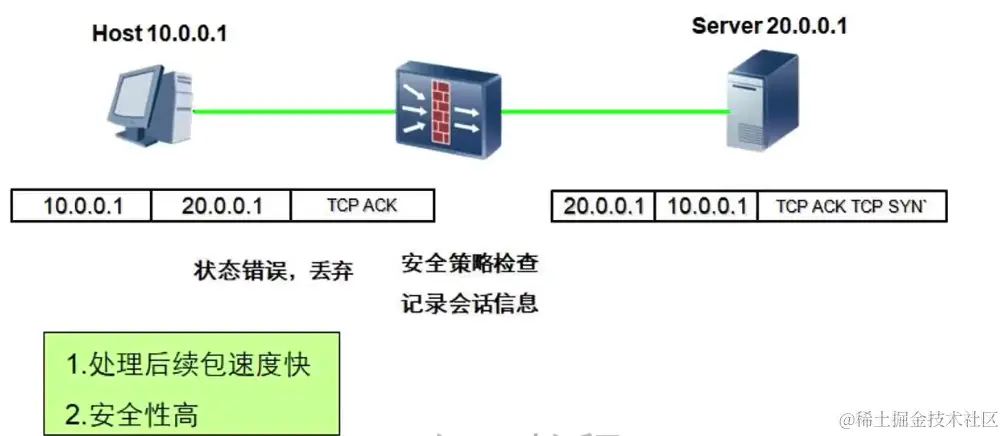

(2)状态检测

状态检测意味着会检测数据来源的曾经的行为,如果行为有问题,就会拒绝。

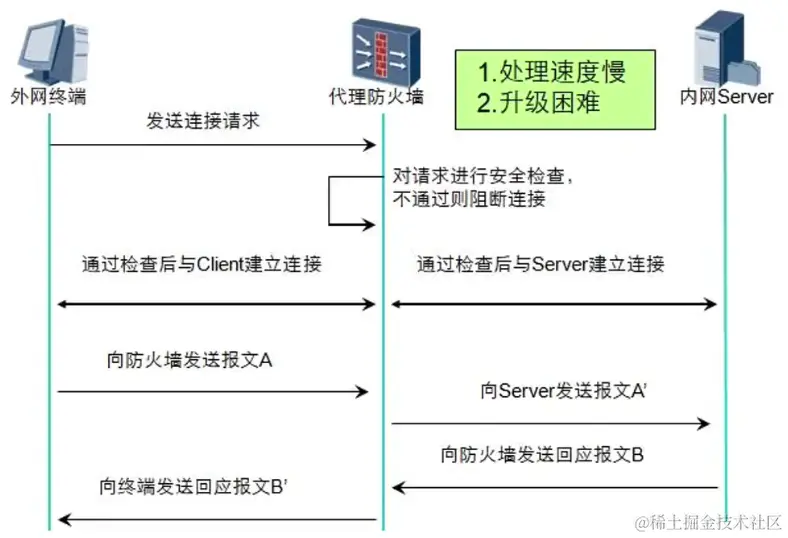

(3)应用级代理

(4)防火墙实战

默认禁止Ingress和Egress。

高安全域优先:允许高安全域发起请求。

规则:源地址(标签)、源端口、目标地址(标签)、目标端口、通信协议(TCP、UDP、ICMP)、方向(Ingress、Egress)。

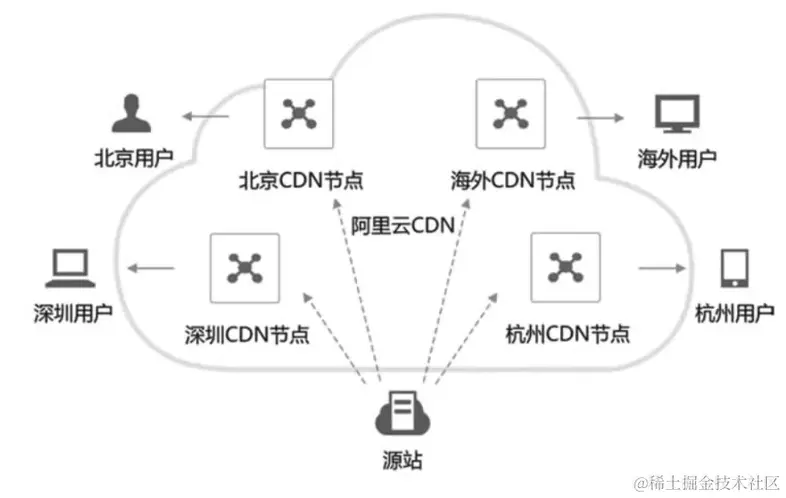

3、CDN内容分发网络

(1)内容缓存

通常来说对象存储与CDN之间会设一个规则直通,就是当用户要访问数据的时候,就会利用CDN实现内容缓存。

所以,尽量不要用数据中心的redis、nginx来实现缓存,而是应该把大部分的内容缓存放在用户的浏览器、CDN,这样才离用户更近。 我们所有的数据内容,尽量能在当地的CDN节点

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3007

3007

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?