2021年1月23日-NO:16-Vulnhub-FristiLeaks_1.3渗透学习

一、简介

靶机地址:https://www.vulnhub.com/entry/fristileaks-13,133/

kali地址:192.168.31.77

靶机ip地址:192.168.31.123

重要提示:

刚开始时怎么也扫描不到靶机的IP地址,看了靶机的介绍才知道,

一定要将靶机的mac地址设置为08:00:27:A5:A6:76!!!!

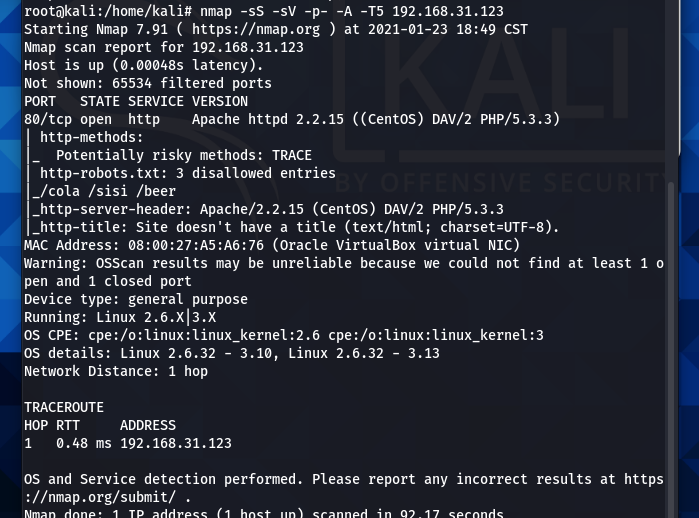

二、信息收集

发现只开启着80端口

访问web页面

查看robots.txt,

在robots.txt中会经常发现一些路径

访问这些路径

/sisi,/beer 路径下同样是该内容

然后查看/images 路径

发现两张图片,分别是首页和/cola下的图片 没啥价值

根据网上搜索的文章,firsti路径可以访问

使用 admin/admin登录不上,查看网页源代码

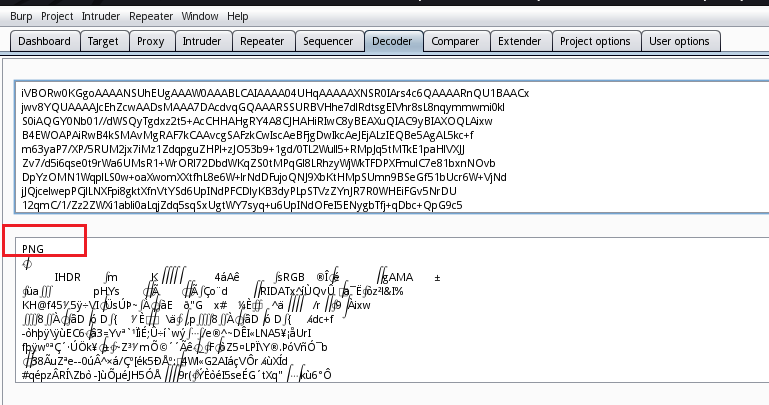

发现eezeepz的用户,和一串base64编码

对 base64解码 发现是png图片

将base编码复制到base.txt 然后解码为base.png图片

查看图片

这就是 eezeepz的密码

三、提权

登录页面

看到可以上传文件

随便上传一个文件试试,发现只能上传 png,jpg,gif文件

制作木马

将代码保存到 biu.php.jpg

然后上传文件

开启本地监听

访问/uploads/biu.php.jpg路径

成功获得shell

/home 下有三个用户

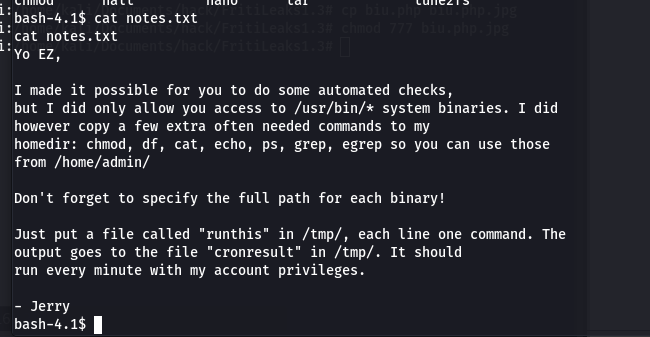

admin无权限查看,eezeepz下发现notes.txt文件,fristigod无权限查看

查看 notes.txt文件

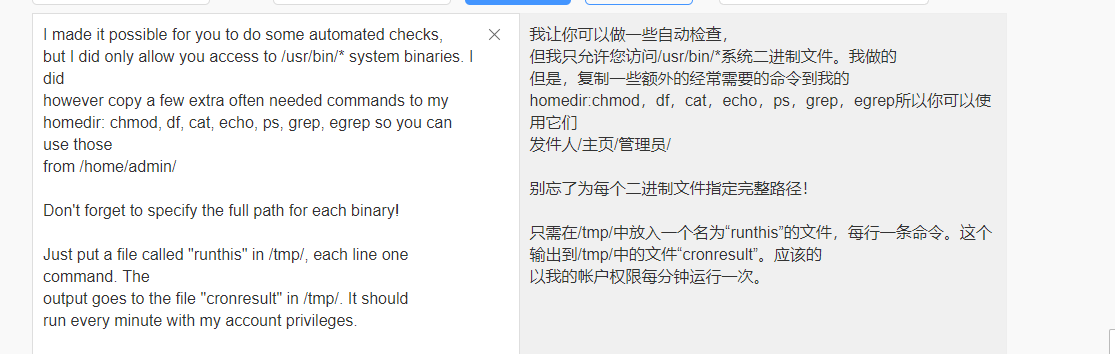

翻译一下

在/tmp/中放入一个名为“runthis”的文件,每行一条命令。

以admin帐户权限每分钟运行一次。

那么发出chmod,通过回chmod 777 /home/admin至/tmp/runthis,等待一分钟

echo "/home/admin/chmod 777 /home/admin" > /tmp/runthis

可以成功的打开admin目录

查看cryptepass.txt和 whoisyourgodnow.txt文件,发现两个base64值

base64值是用cryptpass.py 编码的,根据其代码 编写解密脚本

然后进行解密

得到thisisalsopw123 和LetThereBeFristi!

首先登录admin 密码thisisalsopw123

发现admin没有执行sudo 的权限

然后登录fristigod用户

根据提示需要运行 doCom文件

doCom文件具用root权限

执行

sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom su -

获得root权限,并得到flag

四、总结

中等难度的靶机,手法都是一些渗透最基本的方法,但是暗藏着一些玄机,如果不是查阅文章还是很难发现的

本文记录了对Vulnhub靶机FirstiLeaks_1.3的渗透过程,涉及信息收集、提权技巧,如通过robots.txt、base64解码找到密码,利用上传漏洞获取shell,最终获得root权限。适合学习渗透测试基础方法。

本文记录了对Vulnhub靶机FirstiLeaks_1.3的渗透过程,涉及信息收集、提权技巧,如通过robots.txt、base64解码找到密码,利用上传漏洞获取shell,最终获得root权限。适合学习渗透测试基础方法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?