基础:什么是Rootkit

- Rootkit是一种特殊的恶意软件,自身会保留着root的访问权限。

- 他的目标是在安装目标上隐藏自身以及指定的文件、进程和网络链接等信息,比较多见的是Rootkit和木马、后门等恶意程序结合使用。

- Rootkit通过加载特殊的驱动,修改系统内核,进而隐藏信息。

- Rootkit Unhooker是Rootkit的检测工具,主要的功能是服务描述表钩子检测和恢复、强大的进程检测、强大的驱动检测、隐藏进程杀除、API钩子检测、驱动转储、生成报告。

- Rootkit运行在32位的Windows 2000、Windows XP、Windows Server 2003、Windows Vista和Windows Server 2008上面

- 需要管理员权限,如果在安全模式运行,需要Setup->Extended Mode

RKunhooker检测什么

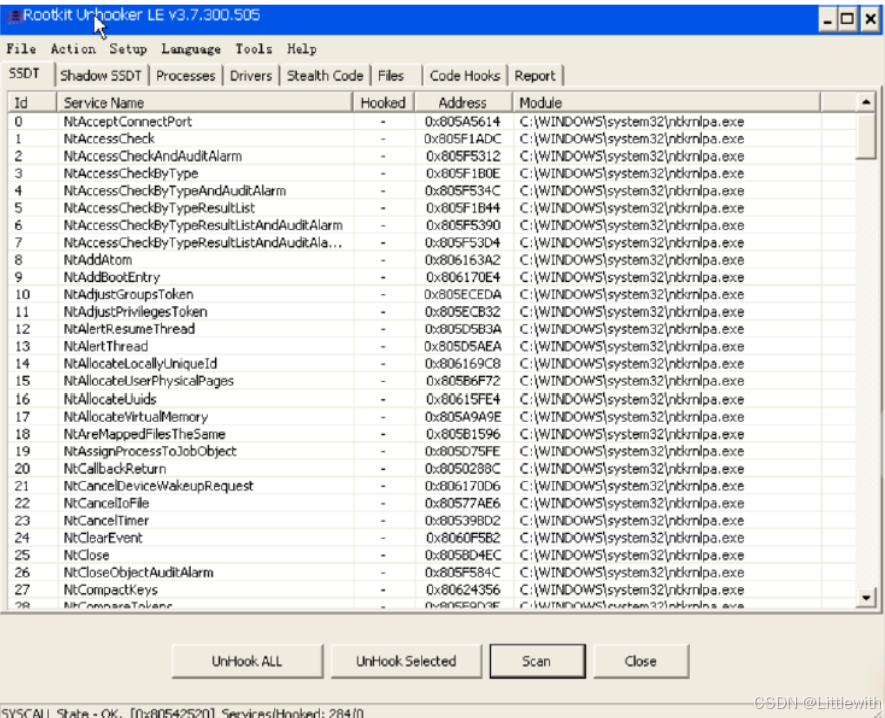

SSDT检测

- SSDT钩子的检测和恢复,会显示内核系统调用表的所有函数,函数地址,挂钩标记和挂钩函数的模块的名字。能清理90%的rootkit。

- 通过该功能追踪到挂钩函数的模块的名字(和安全软件对抗的模块)后,可以清理所有的SSDT钩子,在注册表中搜索目标模块并且删除引用了模块的项,然后删除目标模块并且重启。

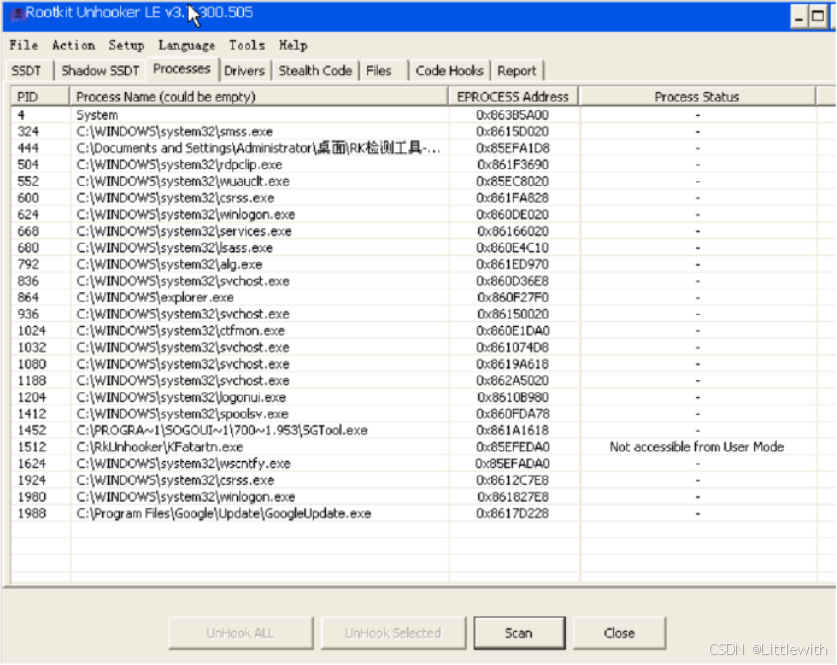

隐藏进程检测

- 显示所有的正在运行的进程、进程的EPROCESS地址和进程的状态,所有的状态为“从WIndows API隐藏”的进程都是在运行但是又不是在进程链表里面的,隐藏的进程既可以是一个rootkit,也可以是一个使用了rootkit技术的隐藏程序。

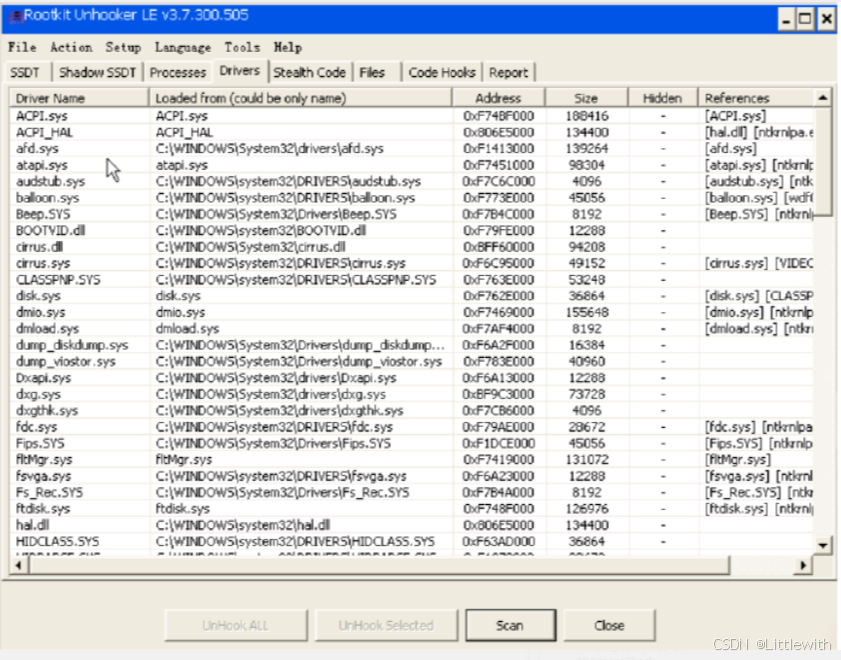

隐藏驱动检测

- 显示了所有已经加载的驱动,驱动的路径以及驱动的大小、驱动加载的基本地址、隐藏标记和引用列,所有标记为隐藏的驱动都是已经加载但是不在设备驱动列表中的驱动,这样可以清楚的表明一个内核层的rootkit

隐藏代码检测

- 潜藏代码检测,是Rootkit的特有的功能,主要是检测无标识的、可执行的代码片段(如驱动中隐藏的可执行代码)

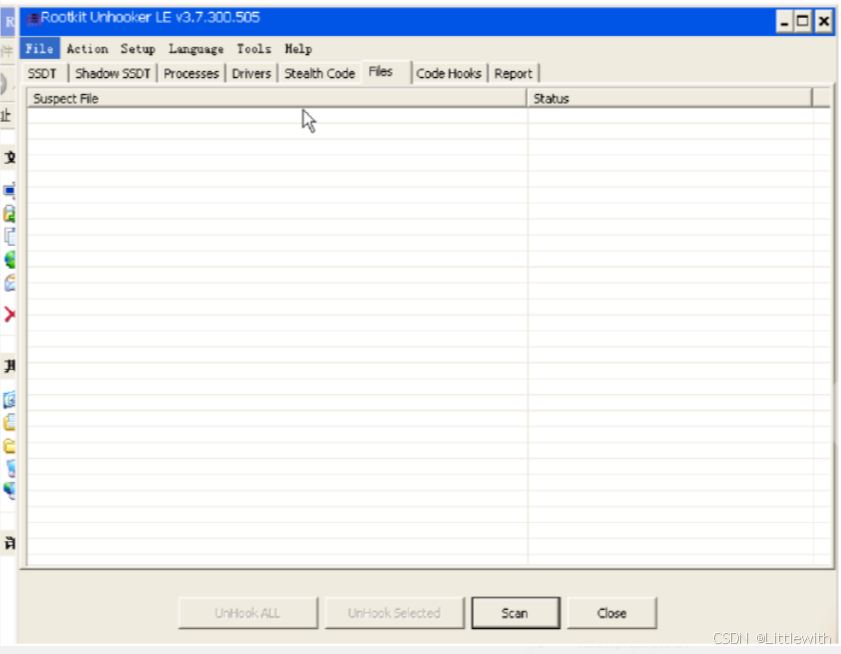

隐藏文件检测

- 会检测所有的隐藏属性的文件

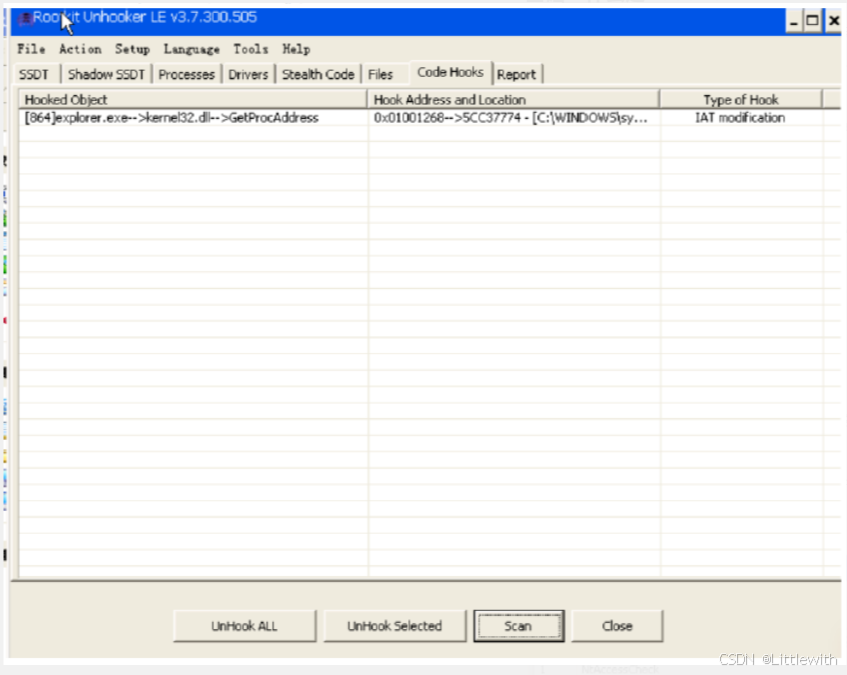

隐藏钩子检测

- 显示所有已经加载的进程的用户模式的钩子-进程注入,因为有内核钩子,rootkit unhooker可以摘掉所有被进程注入的谷子或者有选择性的摘掉特定进程的钩子,如果可能的话害会显示安装钩子的模块名称。

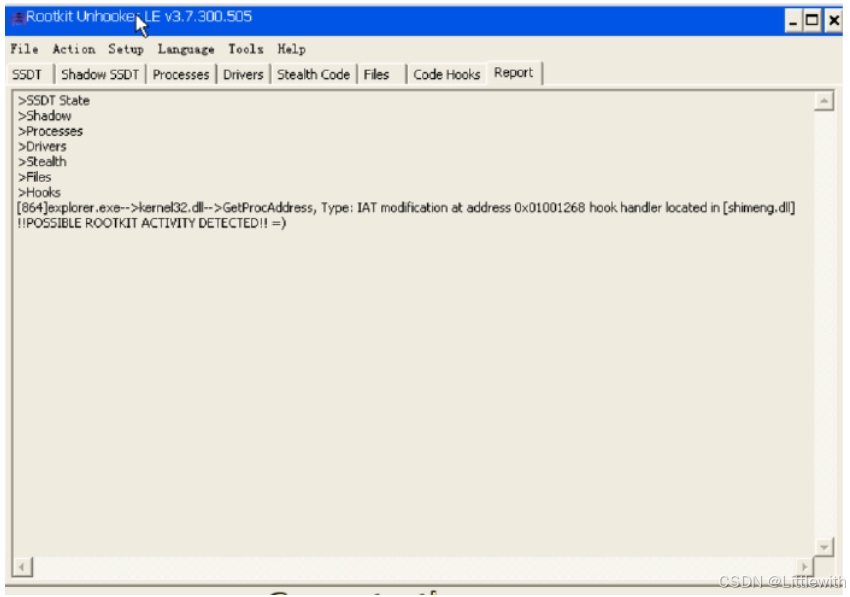

生成报告

- 显示了所有检测到的异常,按下“扫描”按钮可以生成一个报告,然后依次会对齐进行检测和生成报告。

567

567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?