这次的靶机是Vulnhub靶机:SickOs: 1.2

靶机地址及相关描述

https://www.vulnhub.com/entry/sickos-12,144/

靶机设置

老规矩了,导入虚拟机,开启前换一块kali相同的网卡

利用知识及工具

计划任务、http错误配置

信息收集并getshell

扫了一下目录dirb http://192.168.190.192但是只发现了/test目录

进入目录,发现是lighttpd 1.4,但是没有合适的exp

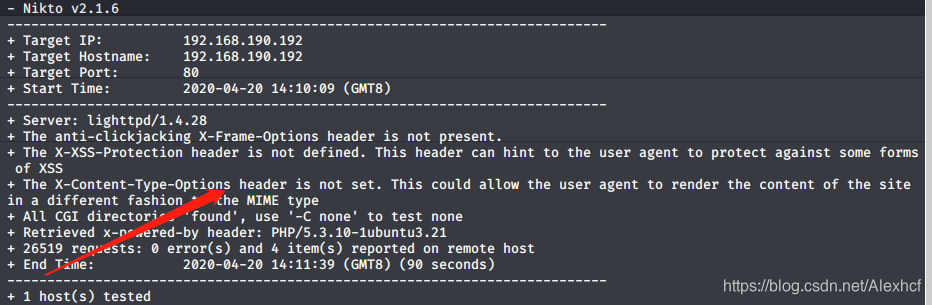

nikto扫描一下,nikto -h 192.168.190.192

用curl分别看下支持的类型curl -v -X OPTIONS http://192.168.190.192 cur

本文详细介绍了在Vulnhub靶机SickOs 1.2上的渗透测试过程,包括靶机设置、信息收集、HTTP错误配置利用、通过PUT方法获取shell、利用计划任务进行提权等关键步骤。在提权过程中,通过修改update文件内容实现反向shell,最终成功获得root权限。

本文详细介绍了在Vulnhub靶机SickOs 1.2上的渗透测试过程,包括靶机设置、信息收集、HTTP错误配置利用、通过PUT方法获取shell、利用计划任务进行提权等关键步骤。在提权过程中,通过修改update文件内容实现反向shell,最终成功获得root权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

548

548

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?