哇,总算做到进阶题目来了,希望我这个菜鸡还可以多做几道题吧!加油

phpcmsV9

看到这个题目,看起来是一个已经存在的漏洞,赶快搜一搜,结果,还真有这个漏洞,然后大致看了一下。

但是这个网页是不是太简陋了,感觉没有什么注入点呀。

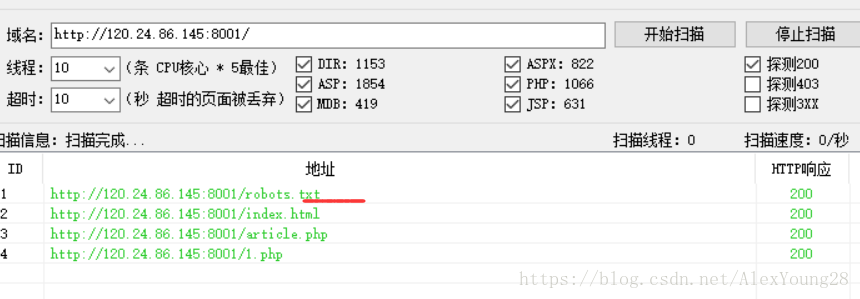

好吧,还是 扫描器扫一扫。 结果发现了 robots.txt, 看一下,结果就没有结果了。

当然,这里好像是因为这道题靶机被人破坏了吧,我进入这道题的主页,根本看不了任何东西,真是爆炸!

Bugku CMS1

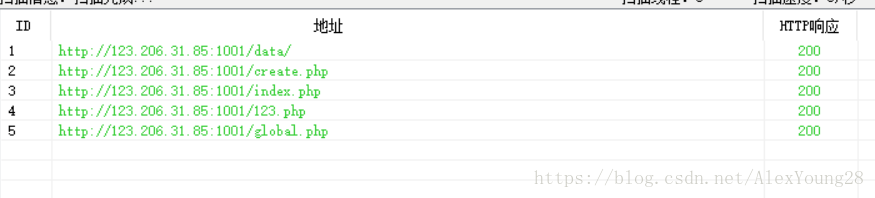

老规矩,拿到先扫一下后台,发现如下目录:

挨个,去看看,有惊喜。在第一个网址下,竟然能下载到一个 sql 文件,真是惊喜。

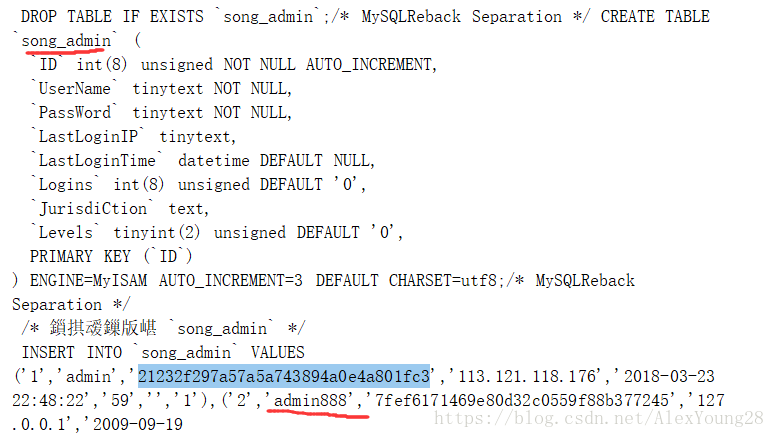

好吧,我们在来看sql文件:

真是高兴,竟然有admin的账号和密码,这下我们来登录后台试一试。结果我进不去访问后台的网址,真是爆炸。

靶机爆炸了,后面我会在来试试的。

博主在做进阶题目时,对phpcmsV9和Bugku CMS1进行漏洞探索。对于phpcmsV9,扫描发现robots.txt但无果,且靶机被破坏无法查看主页内容;对于Bugku CMS1,扫描后台下载到sql文件,获取admin账号密码,却无法访问后台网址,后续将再尝试。

博主在做进阶题目时,对phpcmsV9和Bugku CMS1进行漏洞探索。对于phpcmsV9,扫描发现robots.txt但无果,且靶机被破坏无法查看主页内容;对于Bugku CMS1,扫描后台下载到sql文件,获取admin账号密码,却无法访问后台网址,后续将再尝试。

1604

1604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?