0x00前言

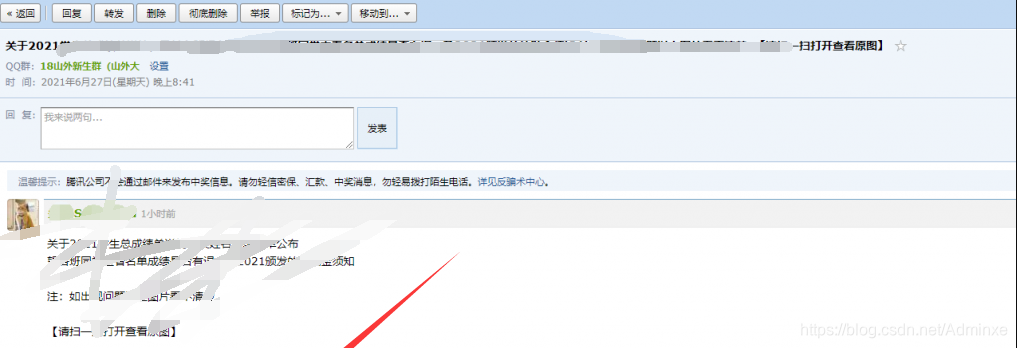

本来打算打王者来着,大哥突然收到一封邮件,标题为某学校2021学生总成绩单啥的,好家伙钓鱼钓到大哥头上了,勇敢牛牛,不怕困难,日他!!!

0x01冲冲冲!!!

哦吼,直接扫码看域名

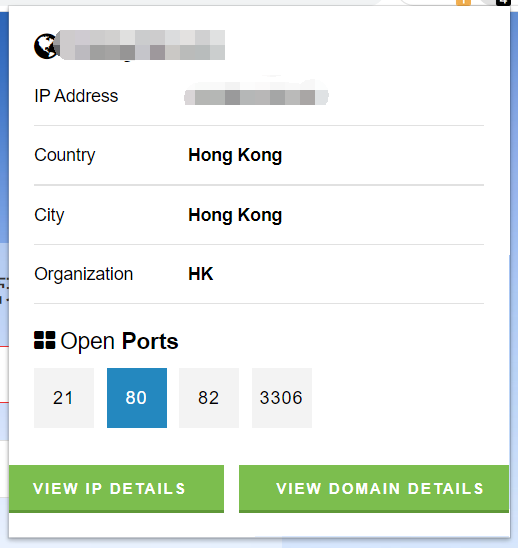

http://xx.xxx.xx/app/app2/index.php?user=xxx&ta=xxx&=xxx

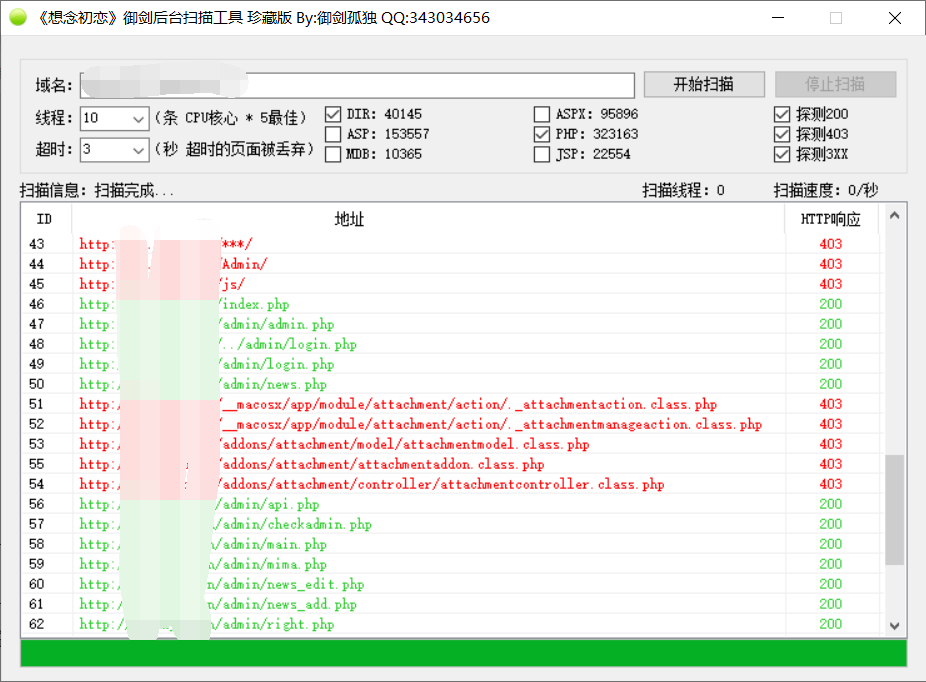

谢谢,有被low到,废话不多说御剑开扫。

?拿捏,直接进后台找利用点。

弱口令打一波,抓包测一下,看看是否可以修改响应包,之后搞一下注入。

前两种方法无果,开整注入吧。

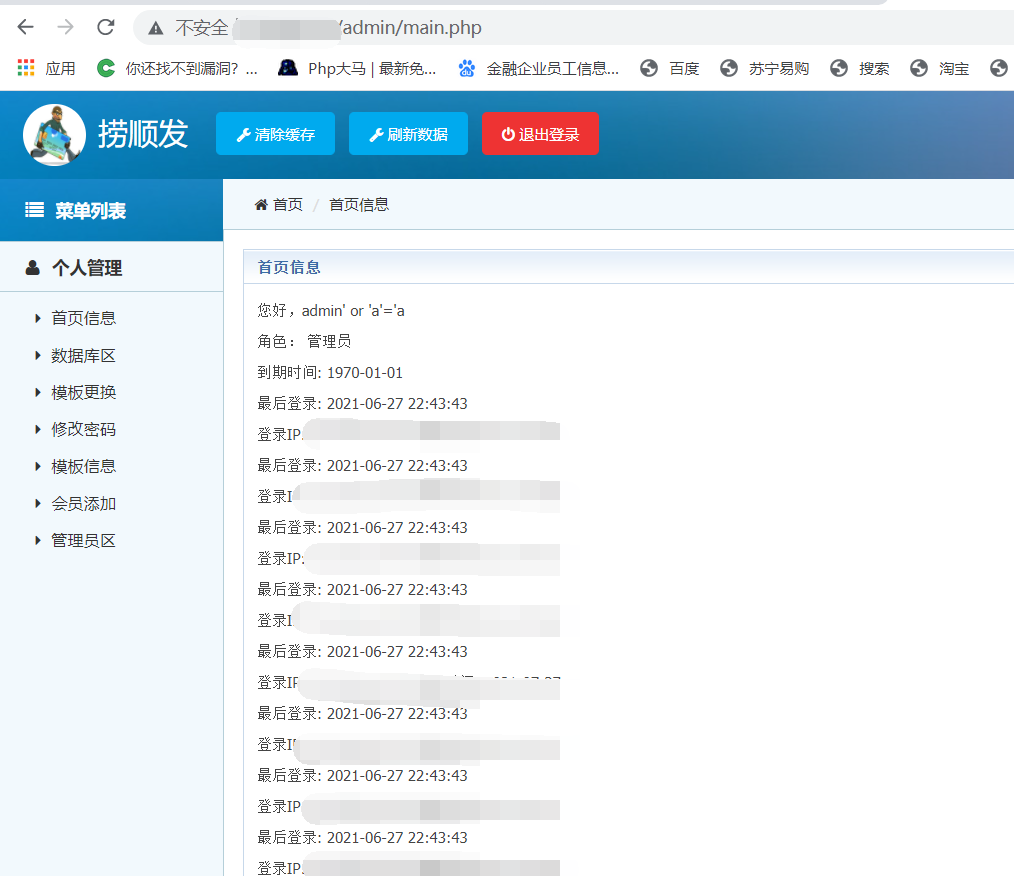

sqlmap挂后台,万能密码前台绕。so easy,直接进入。

欢迎尊贵的admin’ or ‘a’=’a进入后台

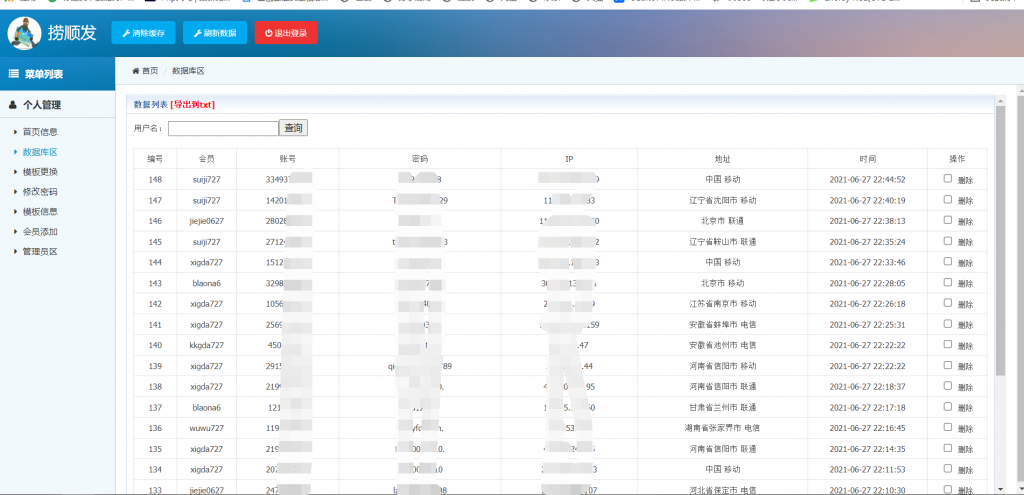

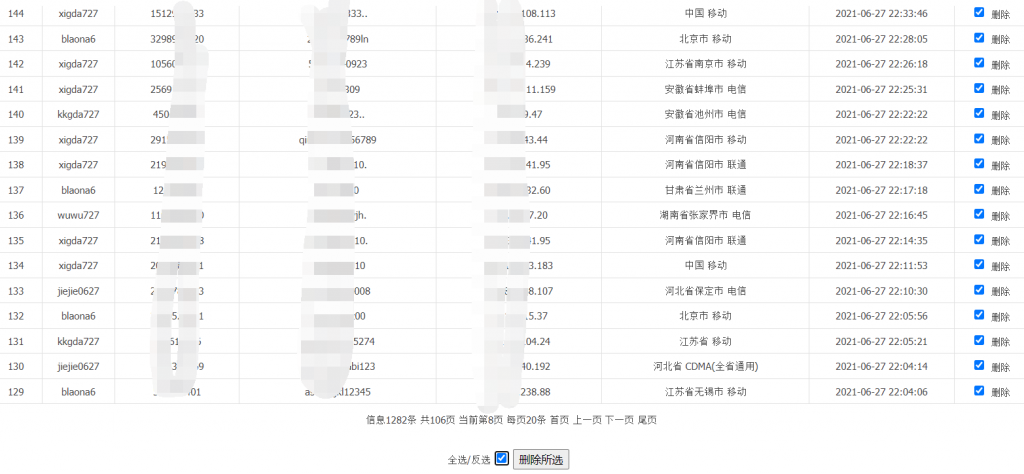

1000+受害者,嘤嘤嘤,太惨了,大多数是妹子上当,大家一定要加强网络安全意识,不要随便打开网站、邮件等等,更不要将自己的账号输入进去。

好人帮到底,全删了。

看了下其他模块,没啥地方能拿shell的,点到为止吧。

转载请注明:Adminxe's Blog » 拯救被钓鱼的小姐姐们(某钓鱼网站渗透过程)

本文记录了一次针对钓鱼网站的渗透测试过程。通过分析网站结构,采用弱口令攻击及SQL注入等手段成功进入后台,并揭示了该网站已收集上千名受害者的资料。文章强调了网络安全的重要性。

本文记录了一次针对钓鱼网站的渗透测试过程。通过分析网站结构,采用弱口令攻击及SQL注入等手段成功进入后台,并揭示了该网站已收集上千名受害者的资料。文章强调了网络安全的重要性。