文章目录

前言

偶然找到一个白加黑的样本,尝试进行分析,看看是如何运行的。

先放个自己做的样本的流程图吧。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XOtR1jdT-1594811631693)(assets/ff7f1a61-8020-4794-ad49-2da67b45c094.png)]](https://i-blog.csdnimg.cn/blog_migrate/10614365eecf518daa08de5e94c2b666.png#pic_center)

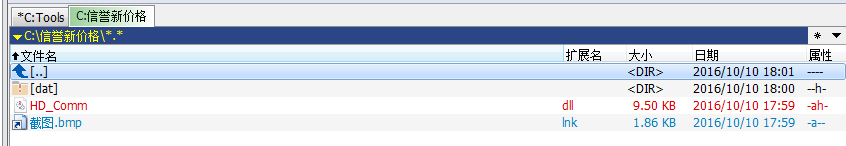

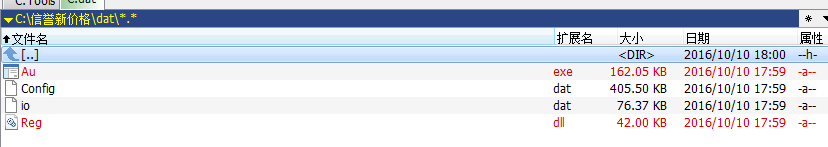

文件前期整理分析

文件夹内有3个文件,前两个是隐藏文件,而且虚假后缀为 .bmp 的文件类型是快捷方式,所以判断这几个文件应该是有猫腻的。

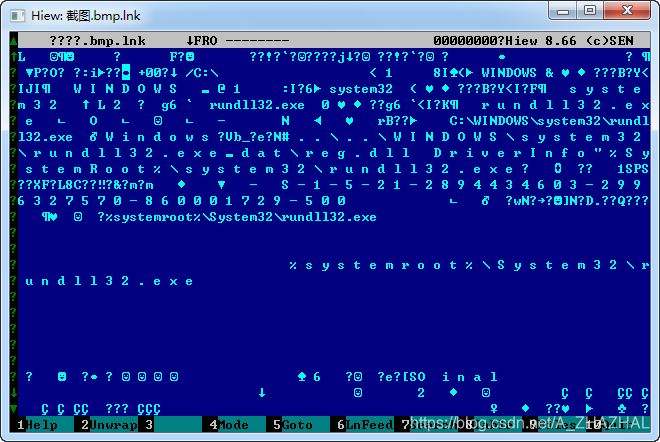

使用 HIEW 对截图.bmp文件进行查看,发现它会调用 rundll32.exe 来加载 reg.dll。

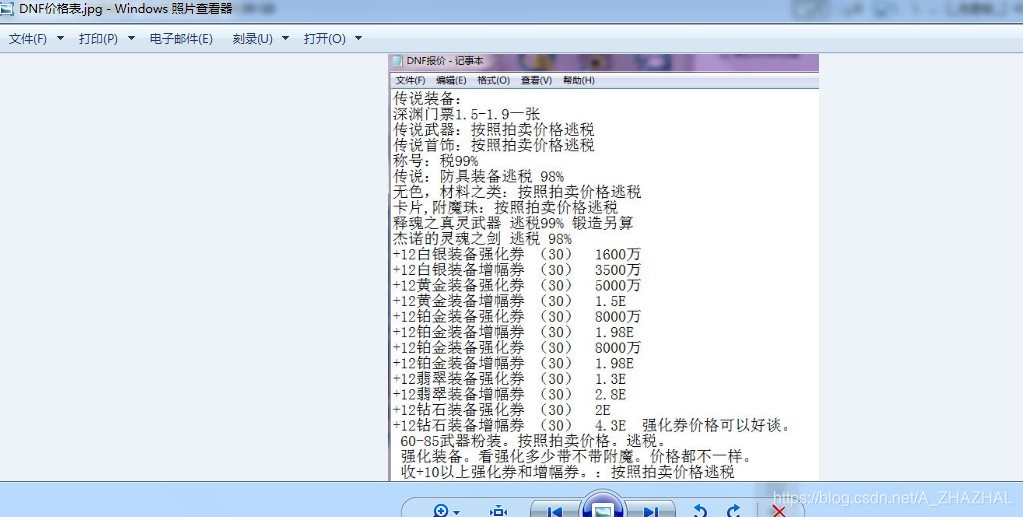

运行截图.bmp文件,会弹出一个 DNF价格表.jpg,使得用户误以为截图.bmp文件是无毒的,然而一个后缀是.jpg,一个是.bmp(实际是.lnk,一般用户都不把文件后缀打开,所以本文暂时将.lnk文件看成是.bmp吧)

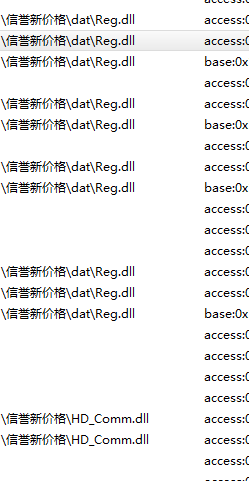

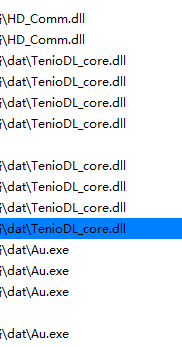

利用火绒剑监控 rundll32.exe 进程,来查看它调用的程序。发现恶意程序会调用隐藏dll及隐藏文件夹中的dll。

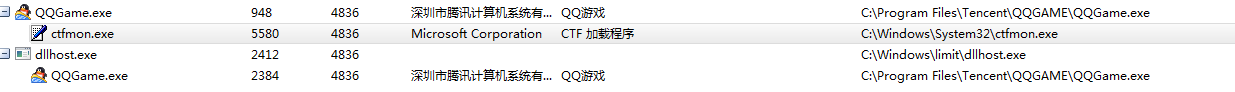

在进程中发现了有趣的进程出现,QQGame.exe,而我的电脑里可没装这个优秀平台的。

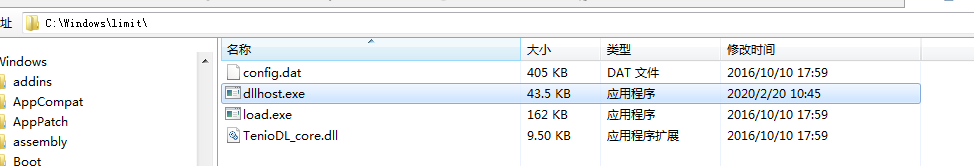

有个 dllhost.exe 的进程也创建了QQGame.exe。对进程所在的文件目录进行查看,发现有这些可疑文件。大小很可疑,像隐藏文件夹中的一些文件。

对所有可疑文件进行整理,整理出一个表格,更容易辨别吧。文件的签名可以使用微软的签名查看工具 sigcheck.exe 来查看。

| 文件名 | MD5 | 是否有签名 |

|---|---|---|

| HD_Comm.dll | 4E7297B83268994537D575716CC65A54 | 无 |

| 截图.bmp.lnk</ |

本文详细分析了一个看似无害的白加黑样本,揭示了其隐藏的恶意行为。通过文件前期整理,发现伪装的.bmp文件实际上触发了rundll32.exe加载恶意dll。在执行流程分析中,重点探讨了Reg.dll、HD_Comm.dll、Au.exe和Config.dat的角色,揭示了键盘监控、文件伪装、进程创建等恶意操作。样本通过创建互斥体、解密Config.dat等方式确保隐蔽执行,并规避安全软件检测。

本文详细分析了一个看似无害的白加黑样本,揭示了其隐藏的恶意行为。通过文件前期整理,发现伪装的.bmp文件实际上触发了rundll32.exe加载恶意dll。在执行流程分析中,重点探讨了Reg.dll、HD_Comm.dll、Au.exe和Config.dat的角色,揭示了键盘监控、文件伪装、进程创建等恶意操作。样本通过创建互斥体、解密Config.dat等方式确保隐蔽执行,并规避安全软件检测。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

438

438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?