1.启动DC-1虚拟机设置为NAT模式保证攻击机和靶机在同一内网

2.arp-scan -l 对当前内网进行扫描,发现目标靶机地址192.168.150.133

注释:.128、.2是我其他虚拟机地址。

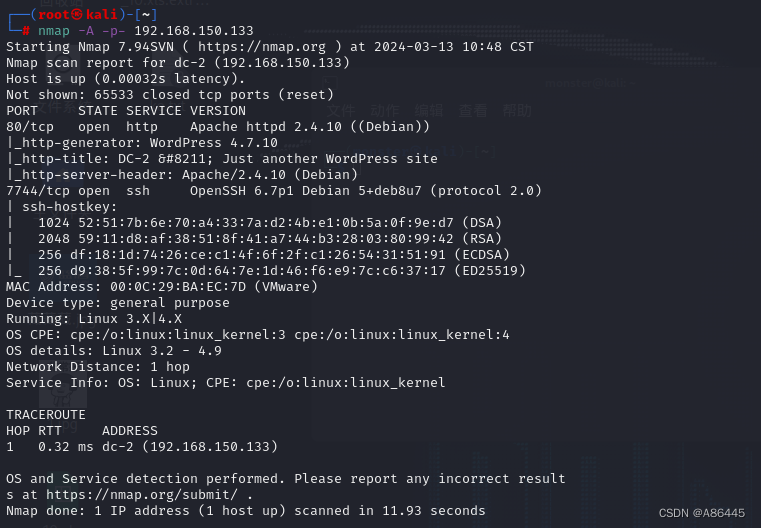

3.nmap扫描靶机存活端口,发现80和7744

分析:nmap会显示该端口运行的是什么服务比如80是http,7744是ssh(ssh默认是22)

4.访问192.168.150.133:80发现进行了重定向到了http://dc-2/,设置hosts文件防止重定向

![]()

分析:hosts文件是系统的本地DNS文件记录了ip与域名的关系,我们输入域名时系统会先访问本地hosts文件,如果没有找到才回去访问DNS服务器、

5.访问成功,得到flag1和提示

分析:翻译过来差不多就是普通的字典没用需要使用cewl,登录给我flag(英语不好,前途一片黑暗.....呜呜呜)

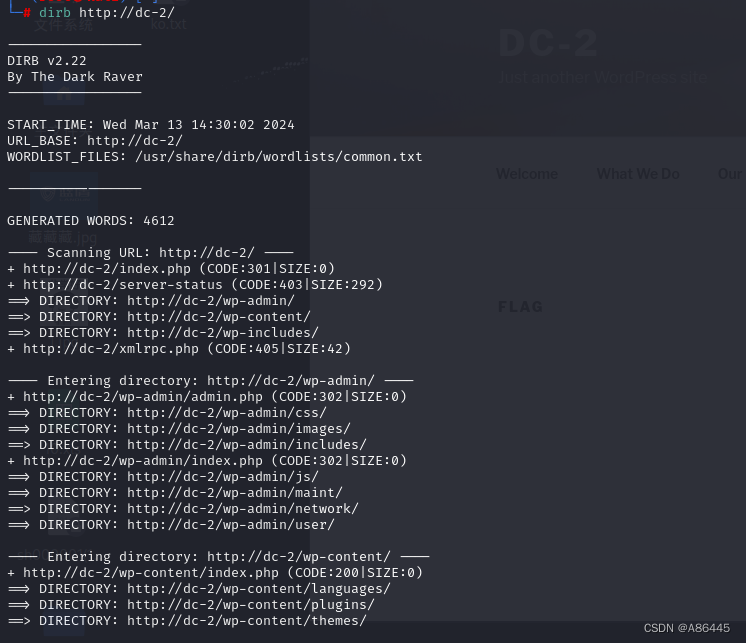

6.使用dirb扫描目录资产,发现wp-admin.php访问需要密码

7.cewl扫描获得密码字典,使用wpscan获得账号名并爆破,获得密码

![]()

![]()

![]()

7.进入web界面,使用这两个账号登录,拿到flag2并提示我们换切入点

分析:应该是想让我对7744端口进行测试

8.使用这两个web账户通过ssh登录服务器成功。

9.使用cat提示我们当前shell是-rbash,使用vi查看获得falg3,意思应该是让我们切换到jreey去

10.su没有权限,尝试提权使用vi提权,并提权成功。

![]()

![]()

11.虽然更换了shell但是环境变量还是原来的,我们更换环境变量,并成功切换用户

12.在jerry目录下获得flag4,并提示让我用git

13.使用git提权,git help add 会开启一个控制台 在控制台输入!/bin/bash

过程,扫描内网地址、端口,访问端口服务、使用工具对wordpress进行资产收集漏洞攻击,使用弱密码攻击web服务、使用弱密码攻击ssh服务,对-rbash进行绕过,对环境变量进行绕过,使用git进行提权。

687

687

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?