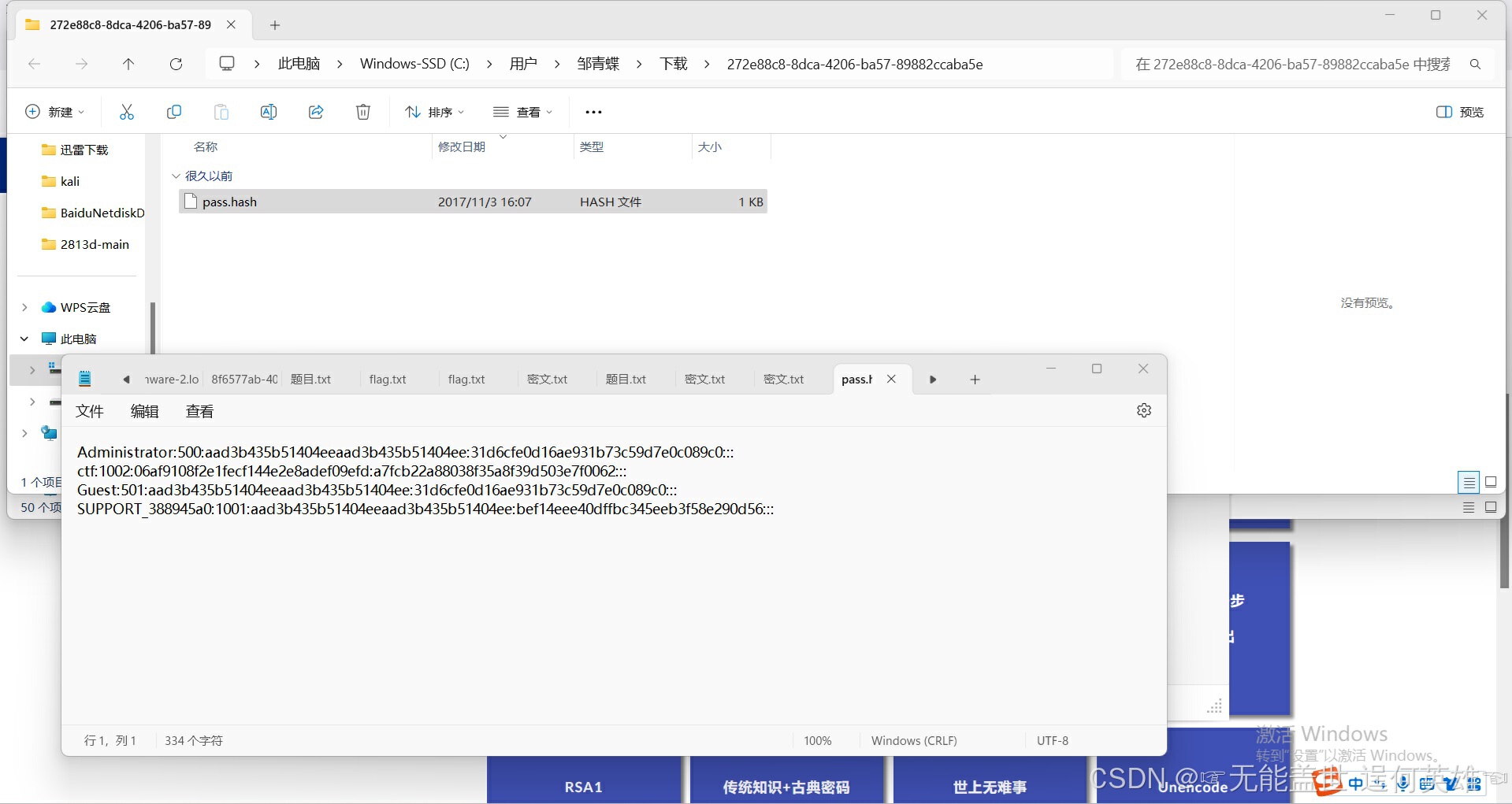

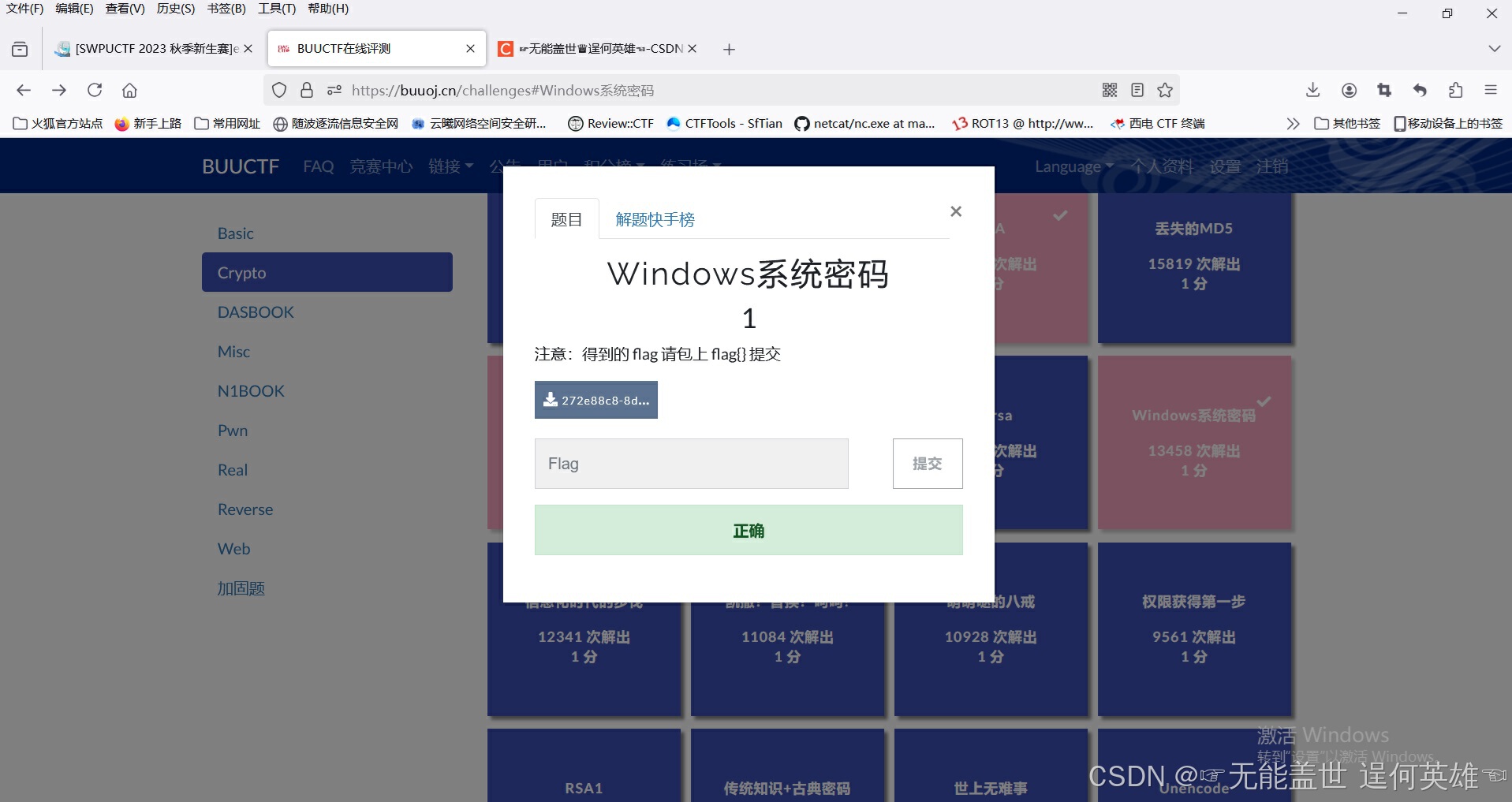

下载附件,是一堆字符,没有头绪

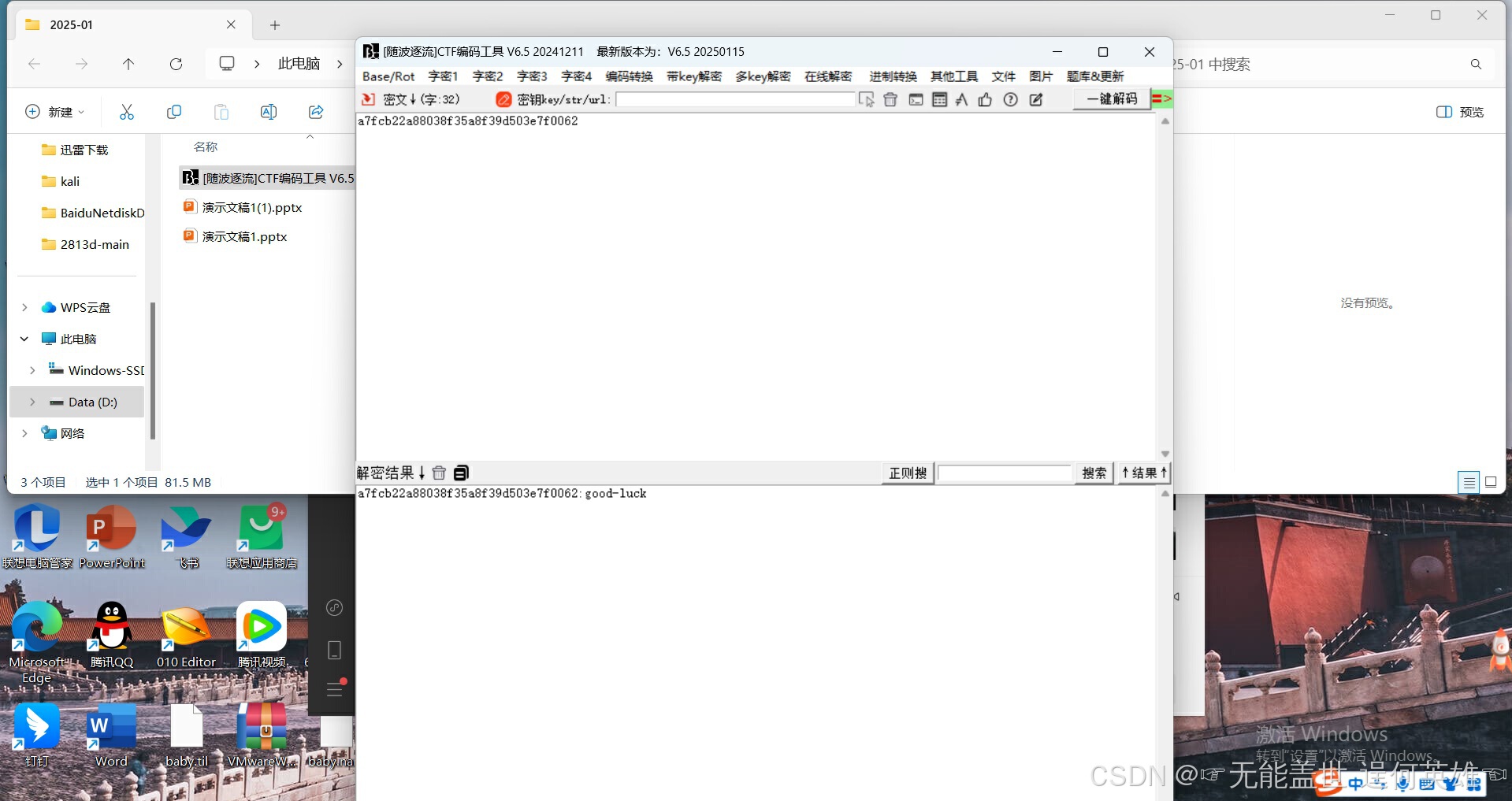

不过突然注意到ctf后面的字符串肯定是有用的,一般字符串是解密为主,那这个该怎么解,一方面考虑到这串字符是小写字母加数字组成,以及去掉:的话两两一组总共为32位,再看文件头,hash不就是哈希吗,那哈希值有关的就是MD5加密啊,那就解密

因为MD5加密的可以是16位也可以是32位,所以我尝试把前后两组连起来解密过也把分开分别解密过,但都直接没有结果,考虑到之前也出现过同样的题不同的工具解密结果不同,然后我又换了随波逐流中的MD5解密,尝试了两次后发现后半段解密结果为good—luck,和之前的flag很类似

用flag{}包裹提交后正确

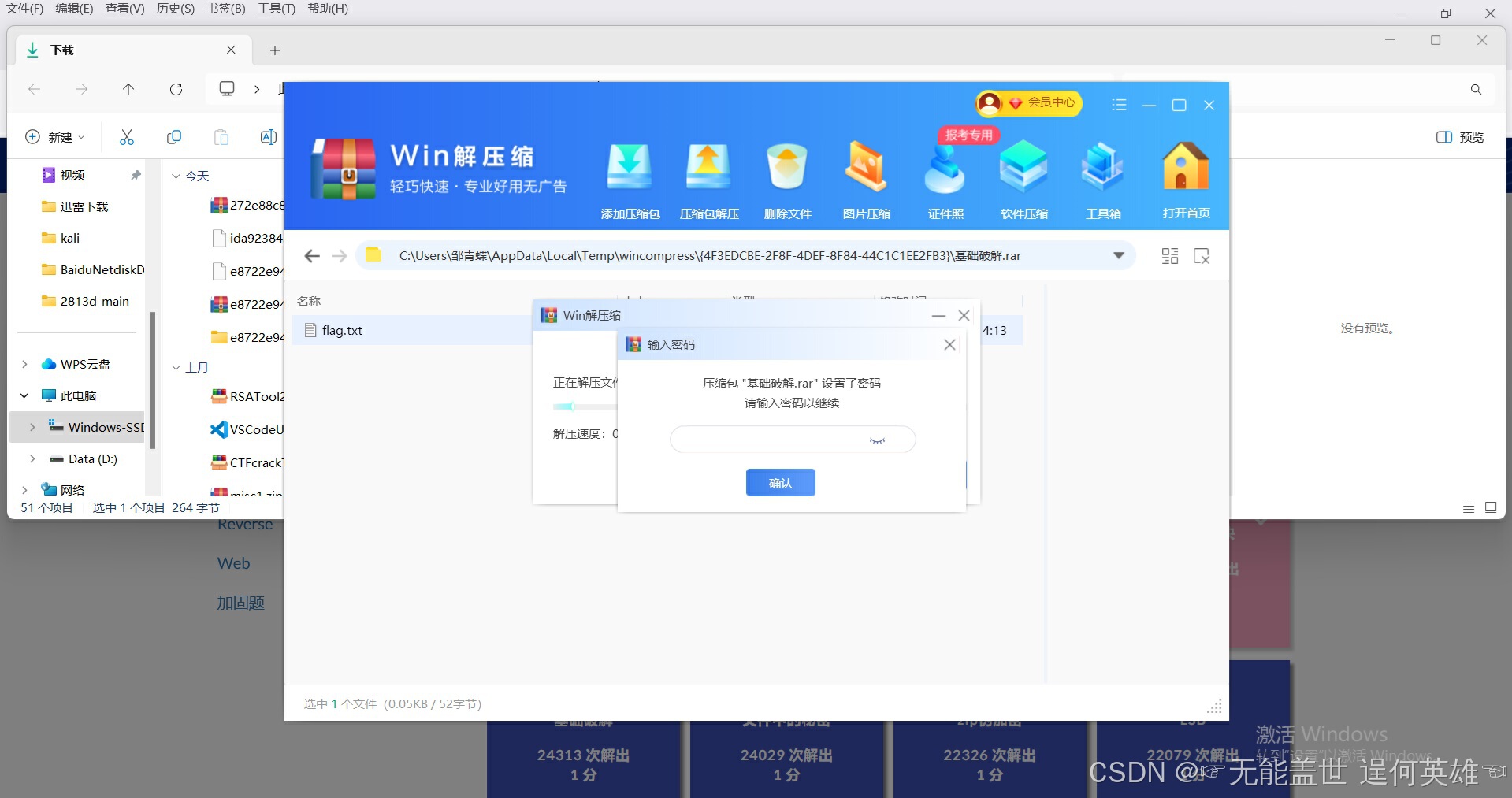

Misc 基础破解

下载附件后是一个压缩包需要密码

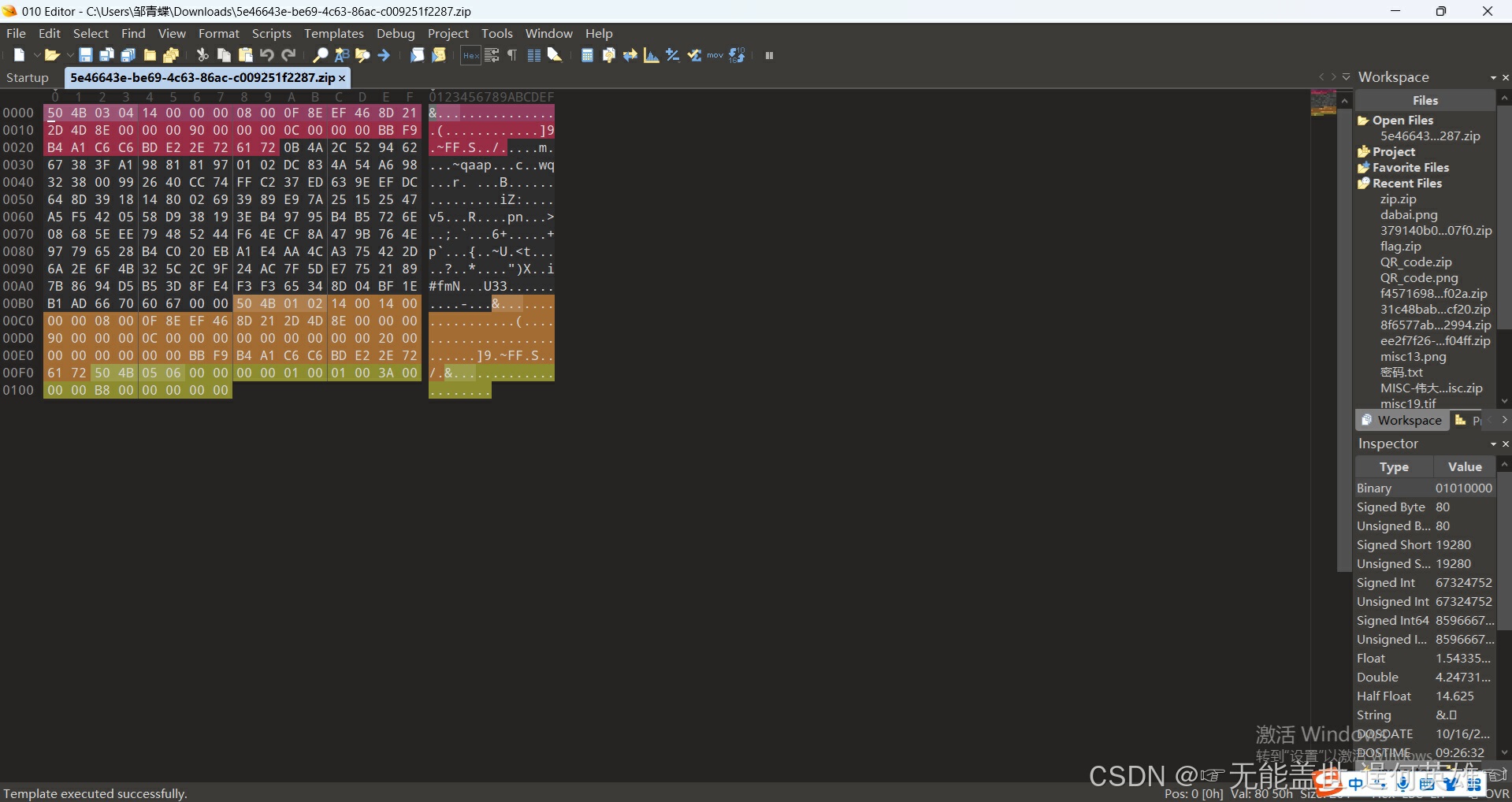

放入010看一下文件头格式没有异常说明不是伪加密,那就需要暴力破解密码

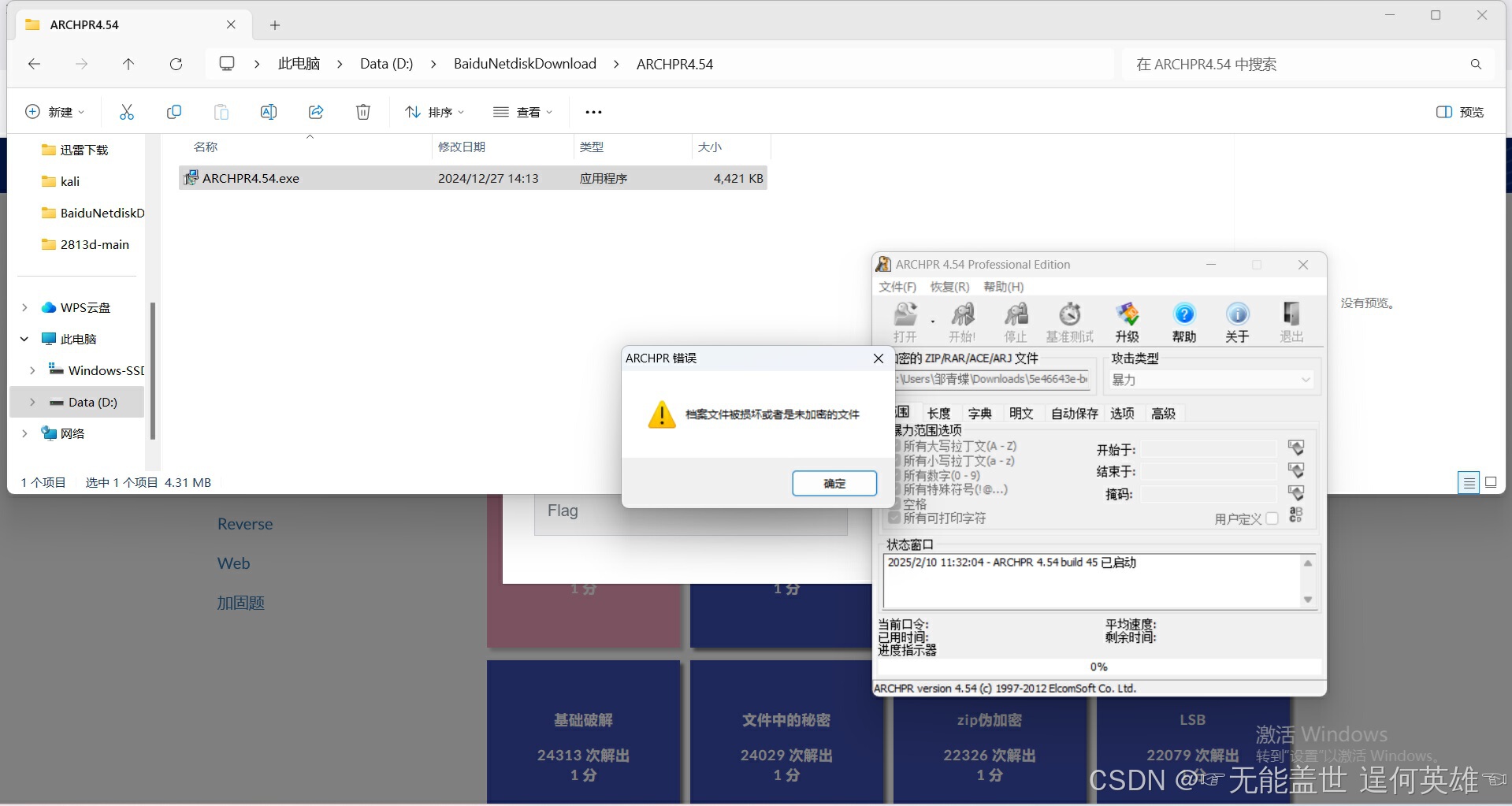

使用ziperello后爆破不出来,发现是rar压缩包,那就不能用ziperello

那就只能用ARCHPR,爆破出密码为2563,解压打开

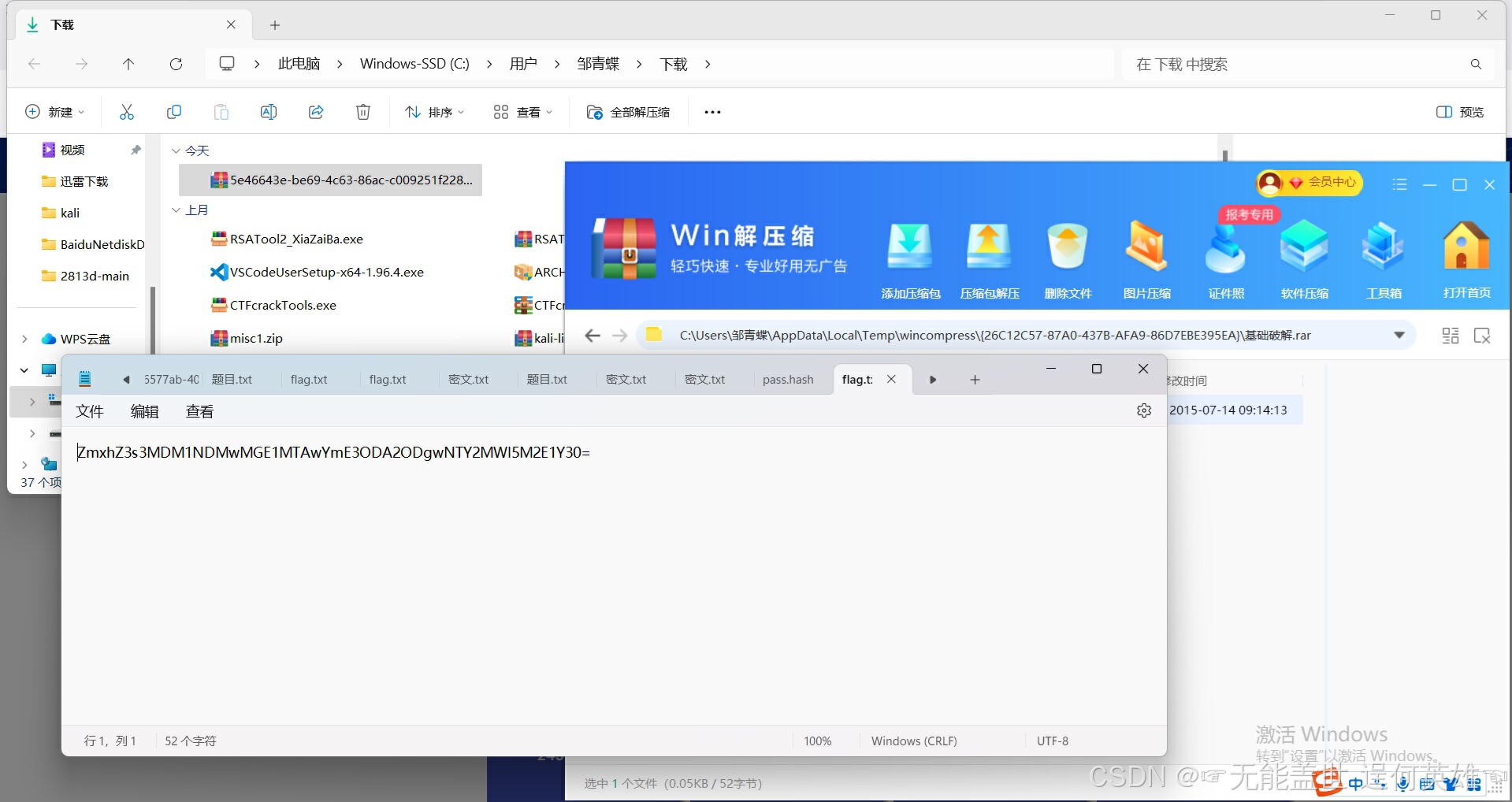

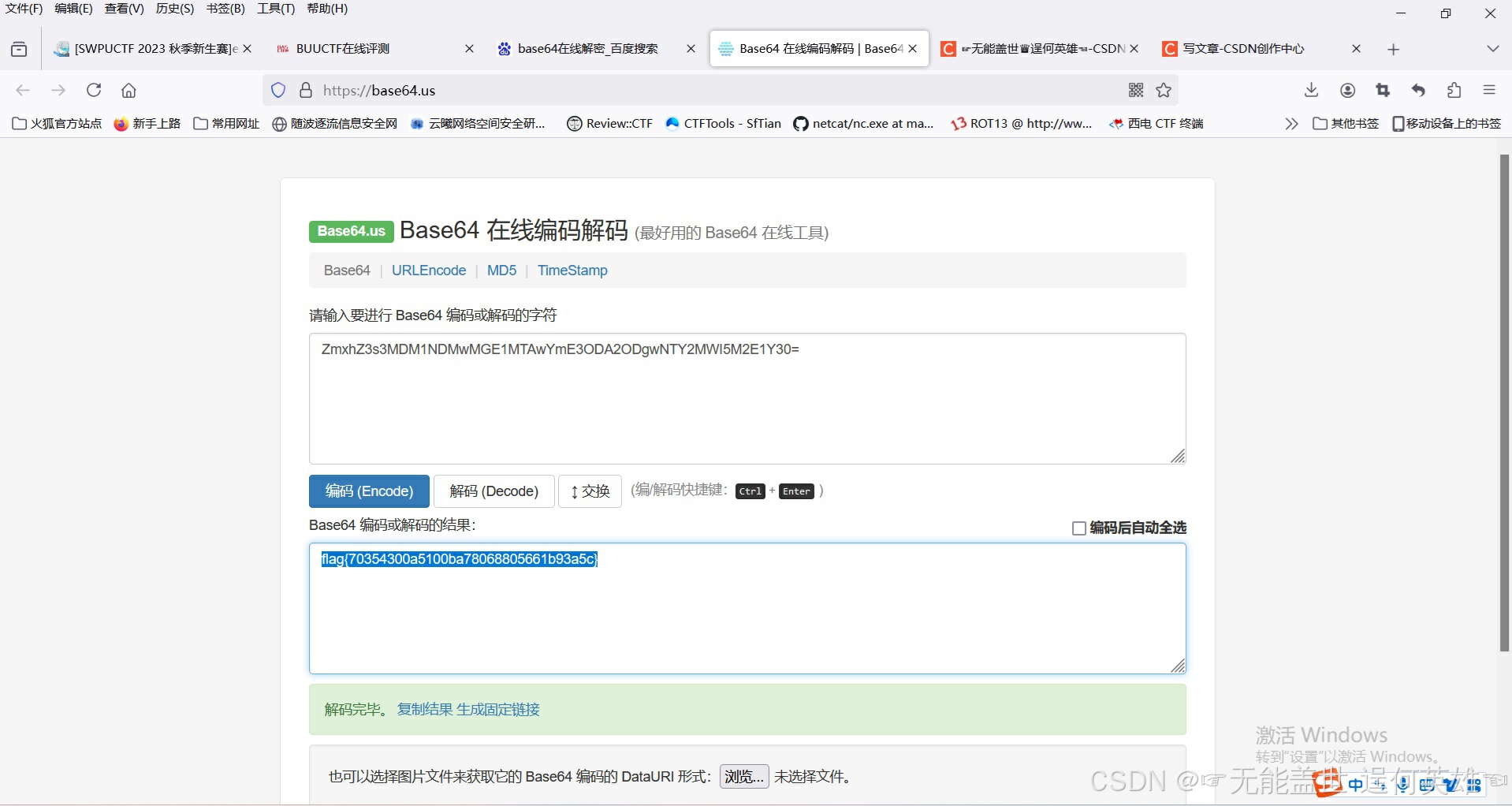

很明显是base64加密字符,解密得到flag

[GXYCTF 2019]pingping

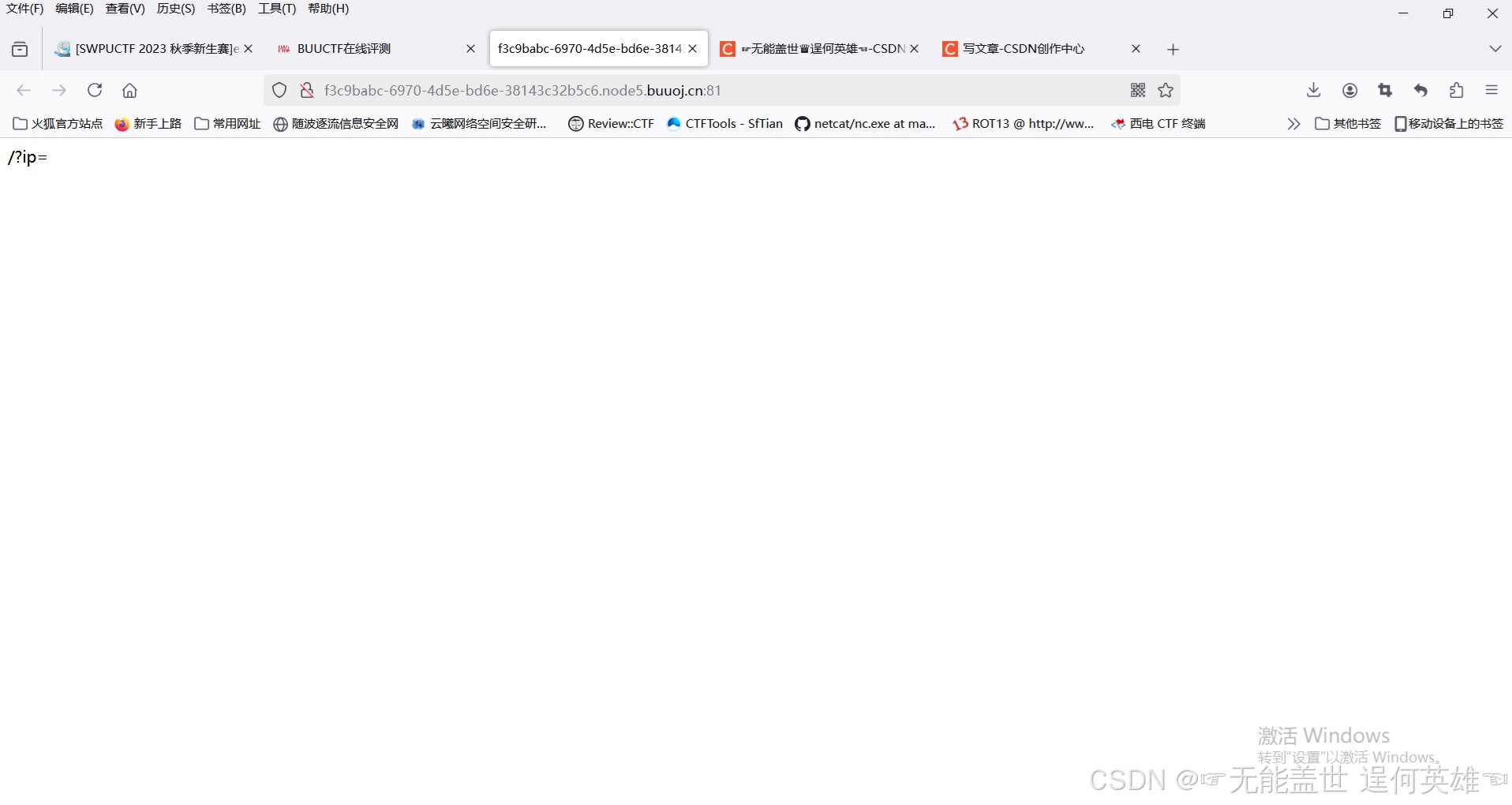

点开题目,学习到ping工具测试用法,这里也需要用到这个强大的工具

先输入回环地址,发现能正常运行,初步试探发现flag.php文件,尝试打开

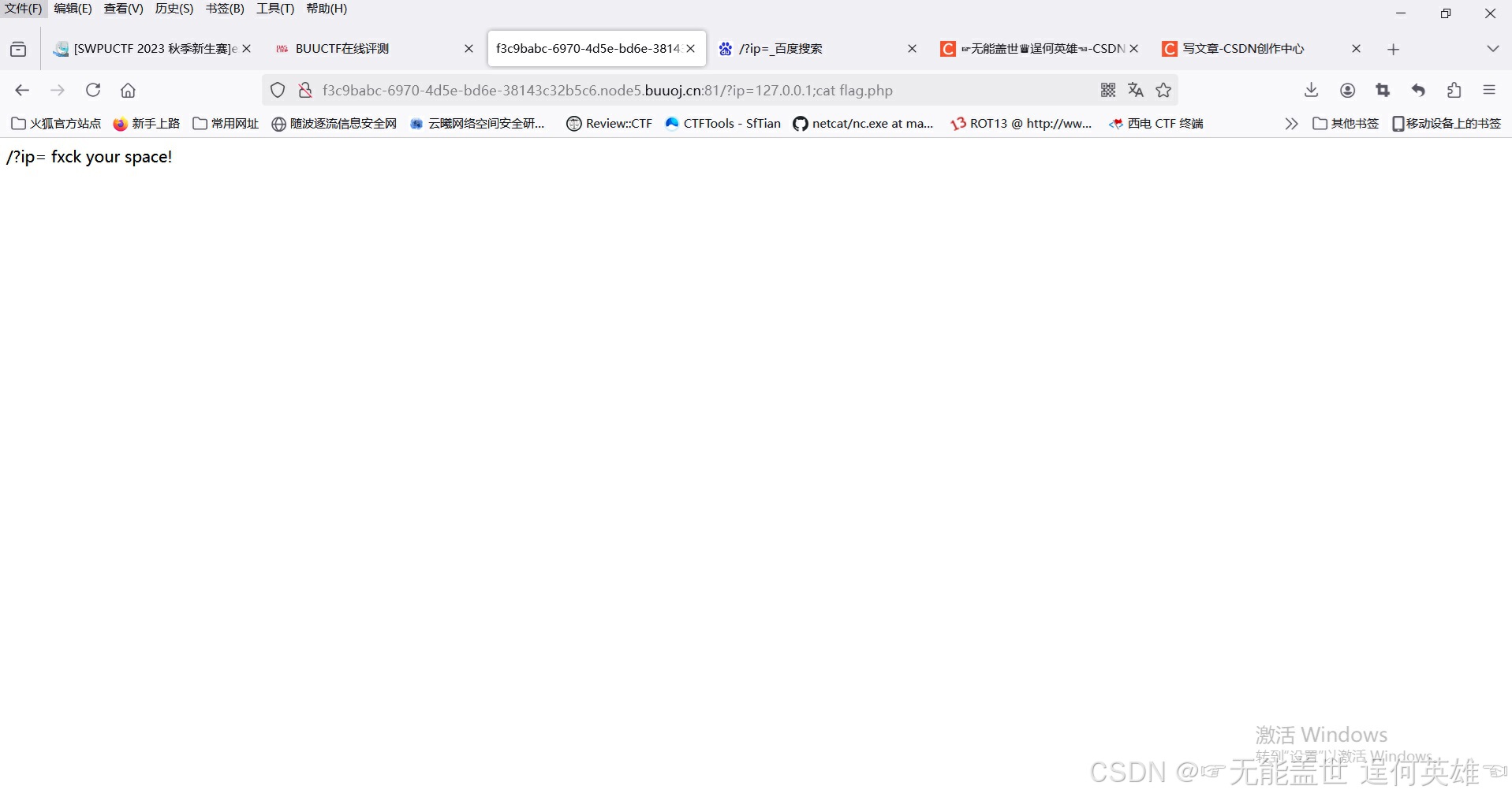

先进行拼接绕过时,发现空格被过滤

这里空格绕过的方法有很多

$IFS$1

$IFS

${IFS}

<

<>

{cat,flag.php}

%20

%09

然后一个个试,发现$IFS$1这种可以,然后尝试打开flag.php文件

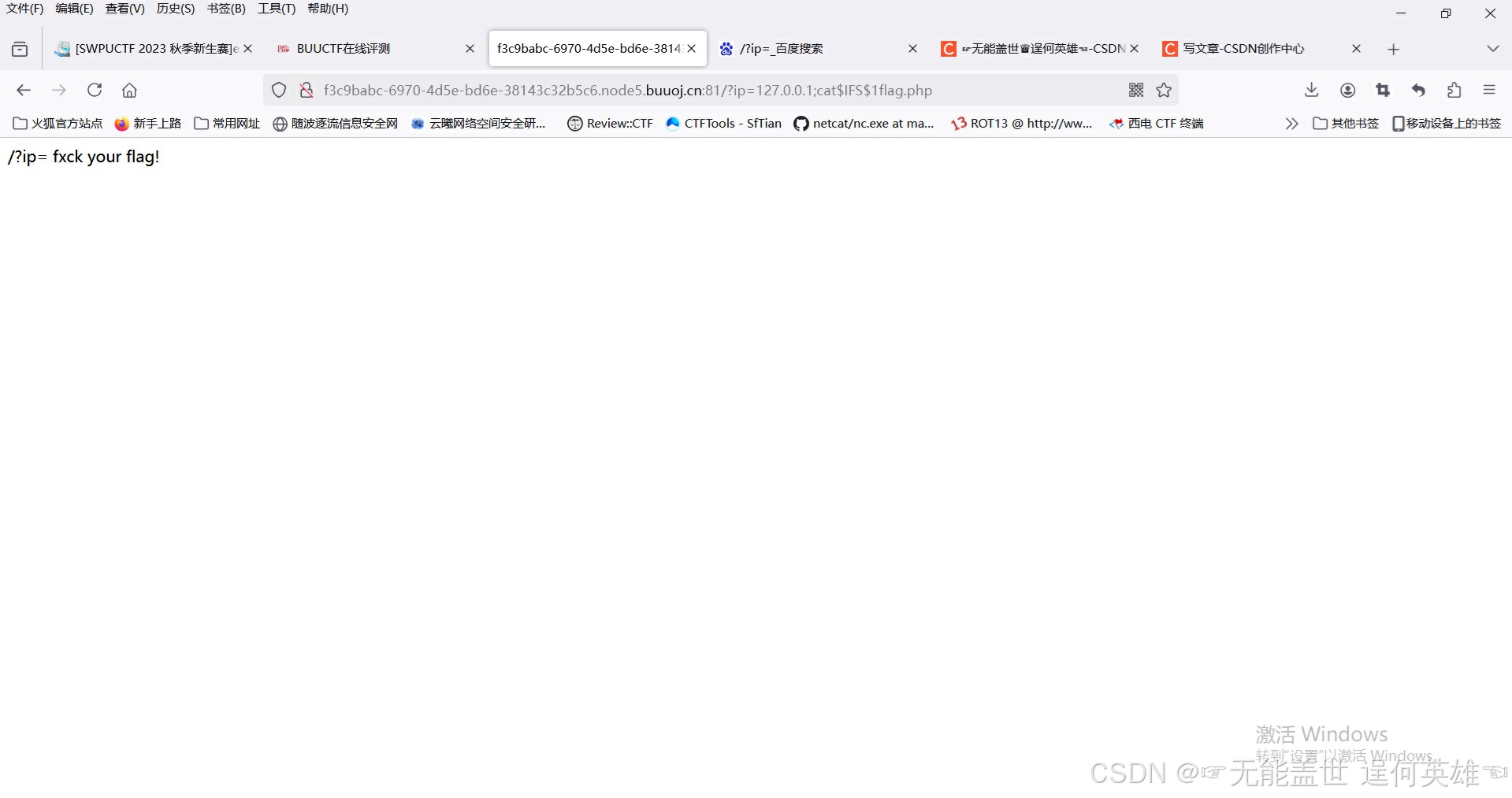

结果Y的flag也被过滤 了,这样就有点麻烦了

这种情况下就要用到变量替换,关于php的学习中PHP变量的替换比较繁琐,其中php变量定义格式和c语言大同小异,合法变量名由数字,字母,下划线组成,但不能数字开头(这个python课老师也讲过),而与C语言最大的区别就是$开头且不用声明变量类型,也支持中文变量

https://blog.youkuaiyun.com/2401_87907550/article/details/143669800?fromshare=blogdetail&sharetype=blogdetail&sharerId=143669800&sharerefer=PC&sharesource=2401_87907550&sharefrom=from_link 这里的相关知识也比较详细

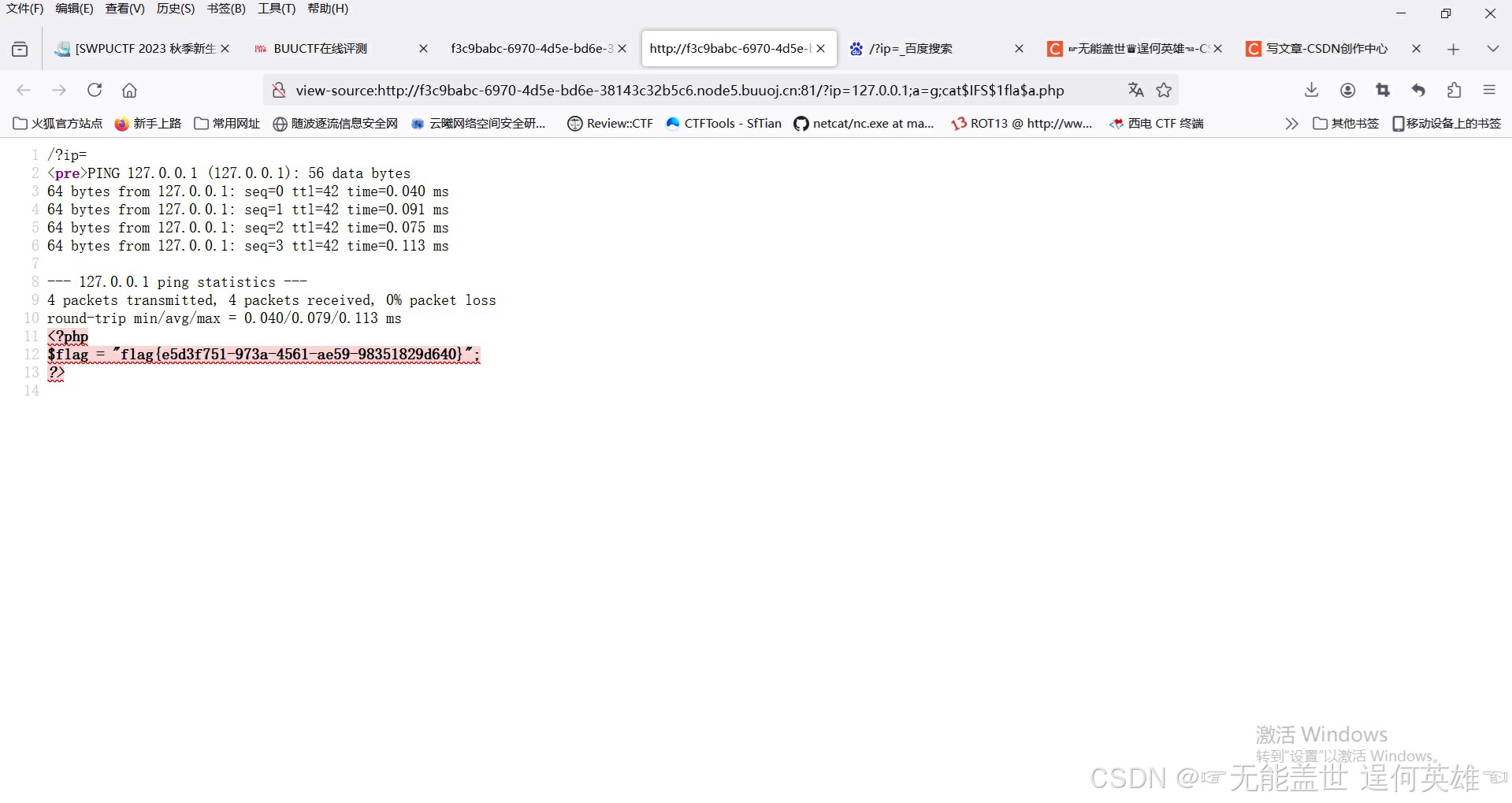

那么直接构造就可以了/?ip=127.0.0.0;a=g;cat$IFS$1fla$a.php

【BJDCTF 2nd】cat_flag

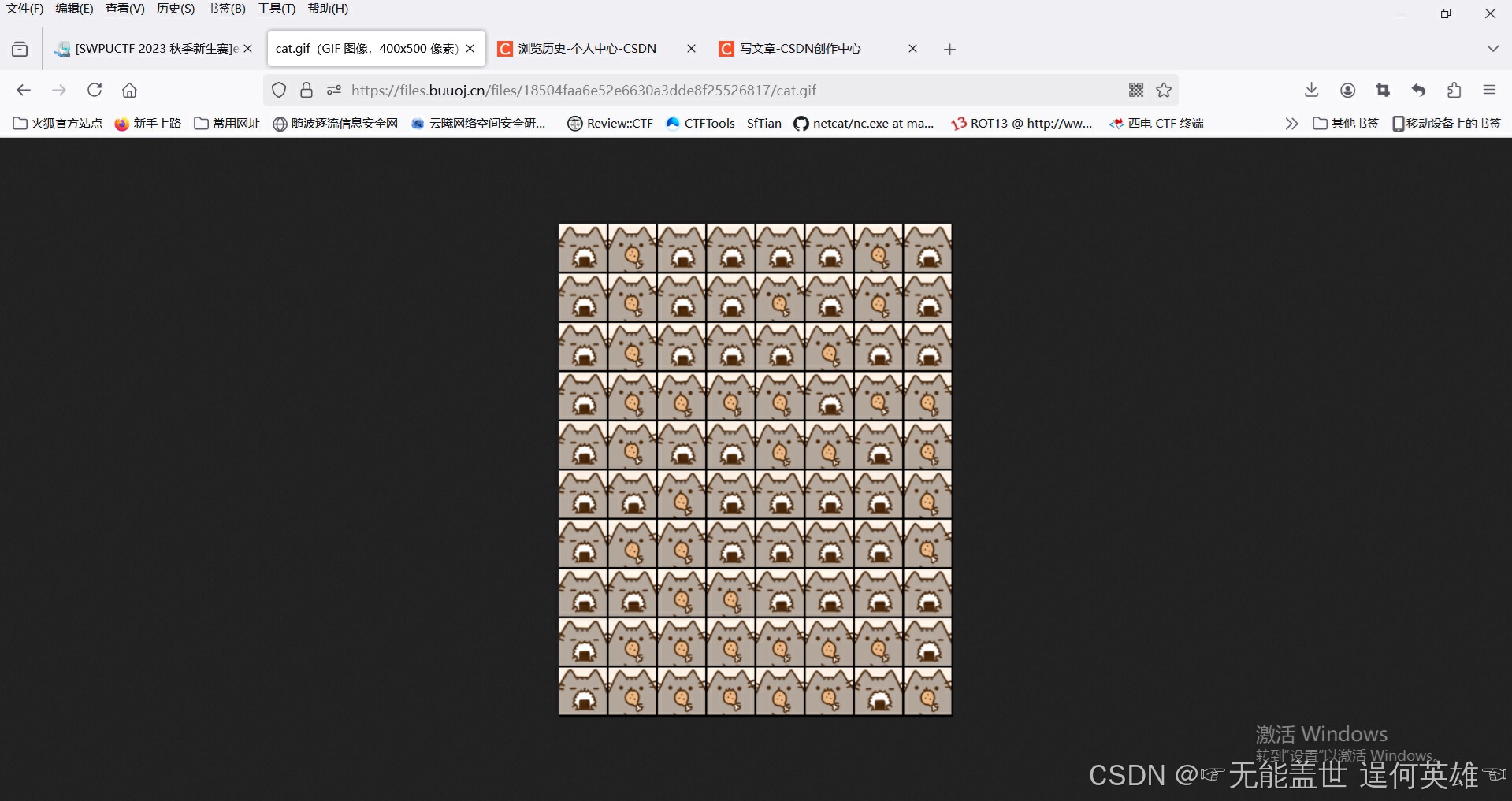

打开题目后是一张图片,其中这种什么生物也不知道的两种形态似乎是暗示着二进制密码,把它按顺序转换一下就可以01000010 01001010 01000100 01111011 01001101 00100001 01100001 00110000 01111110 01111101

本以为是摩斯密码,结果解密以后太难看了,不像是答案

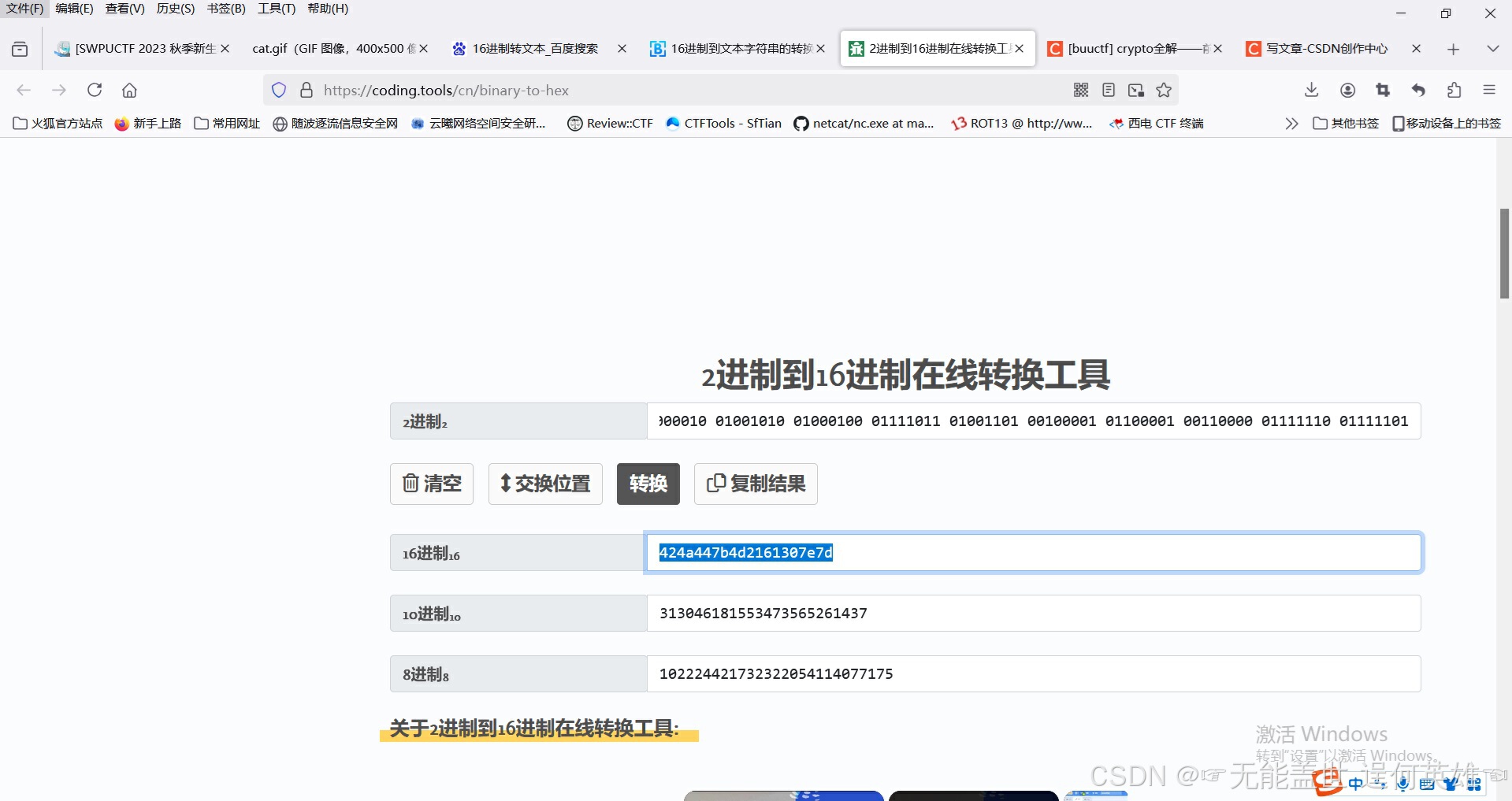

那就把2进制转换为16进制

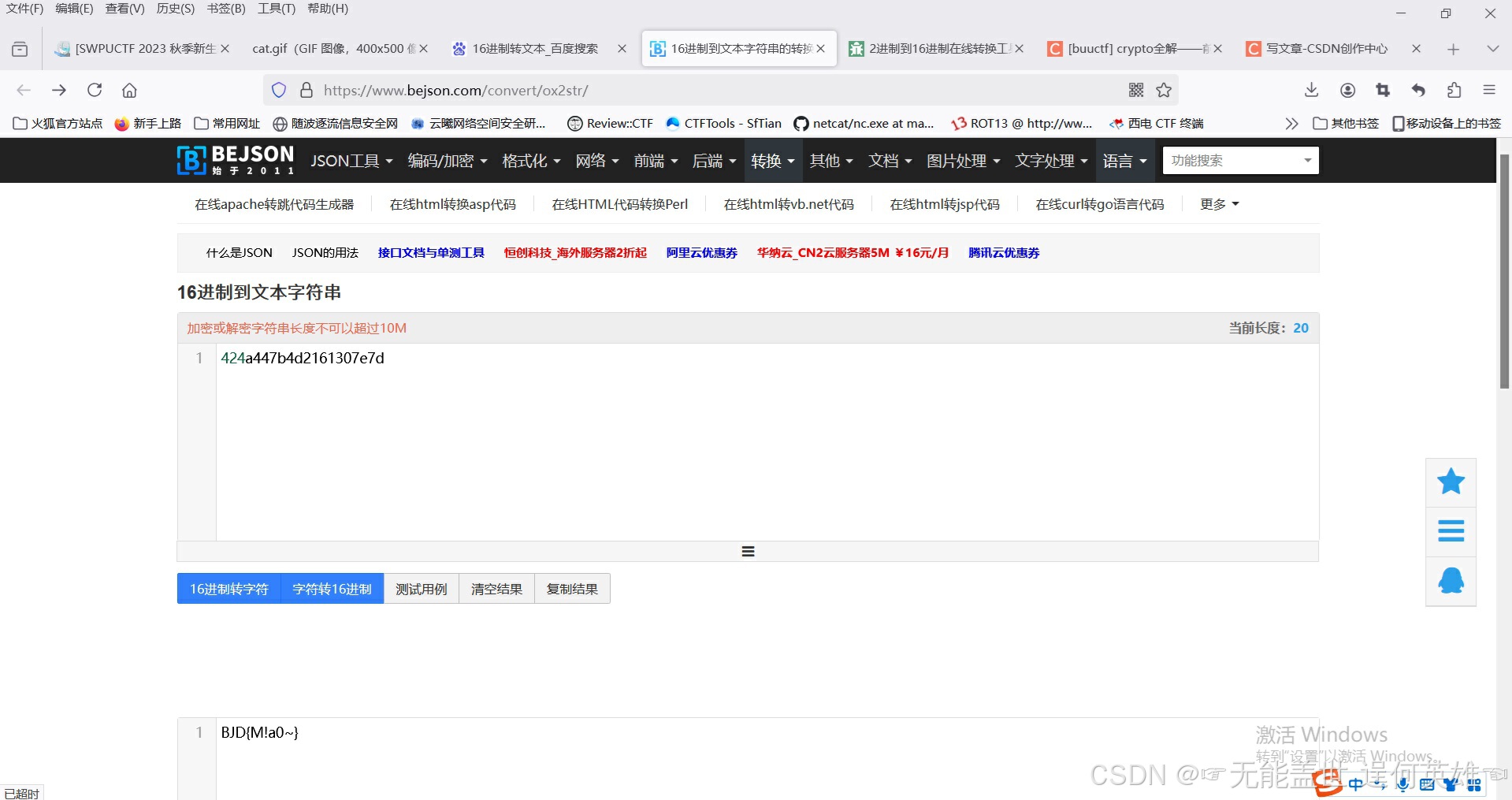

最后把16进制转换为文本 得到flag

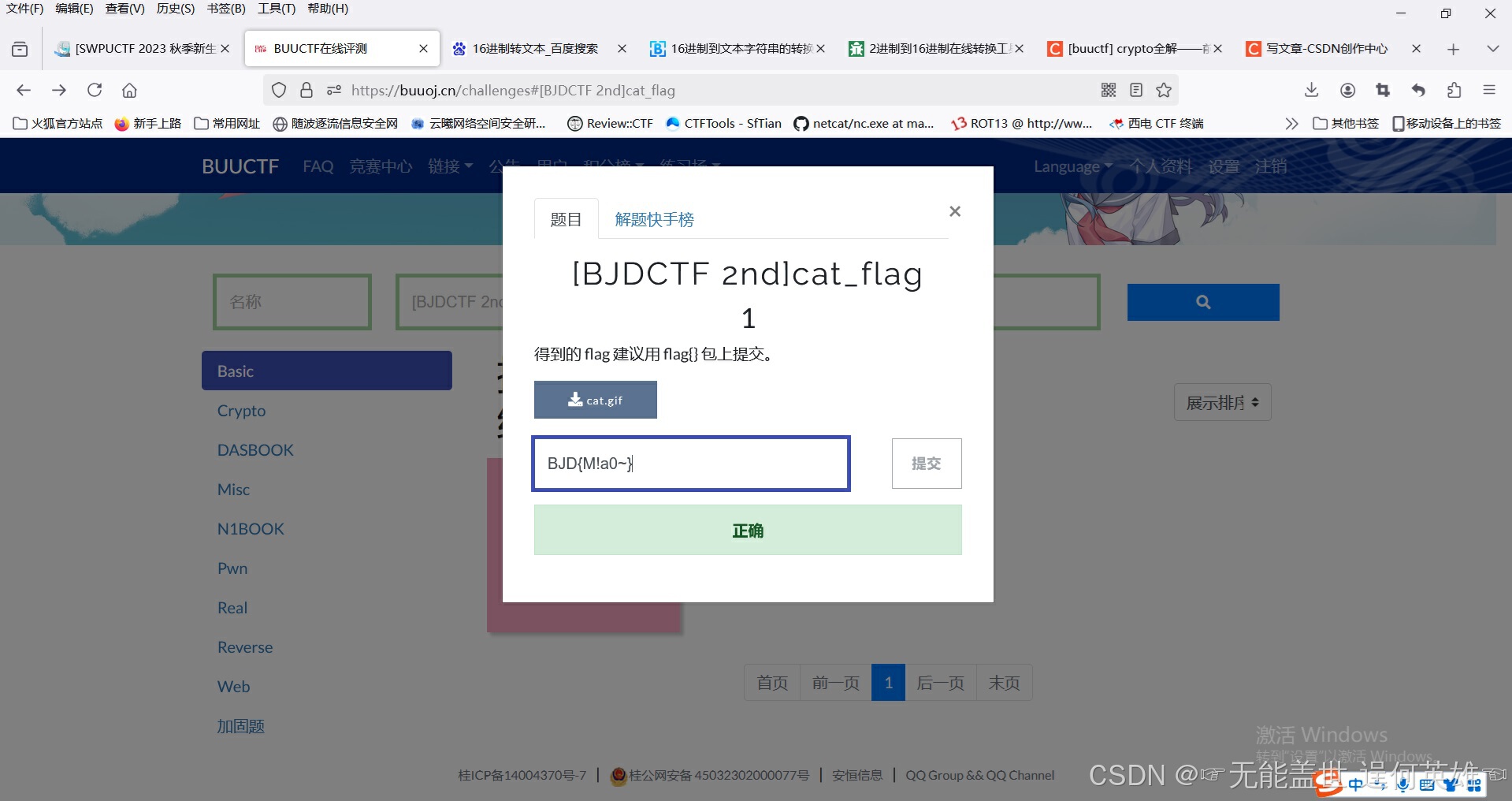

提交后发现正确

[SUCTF 2019]EasySQL

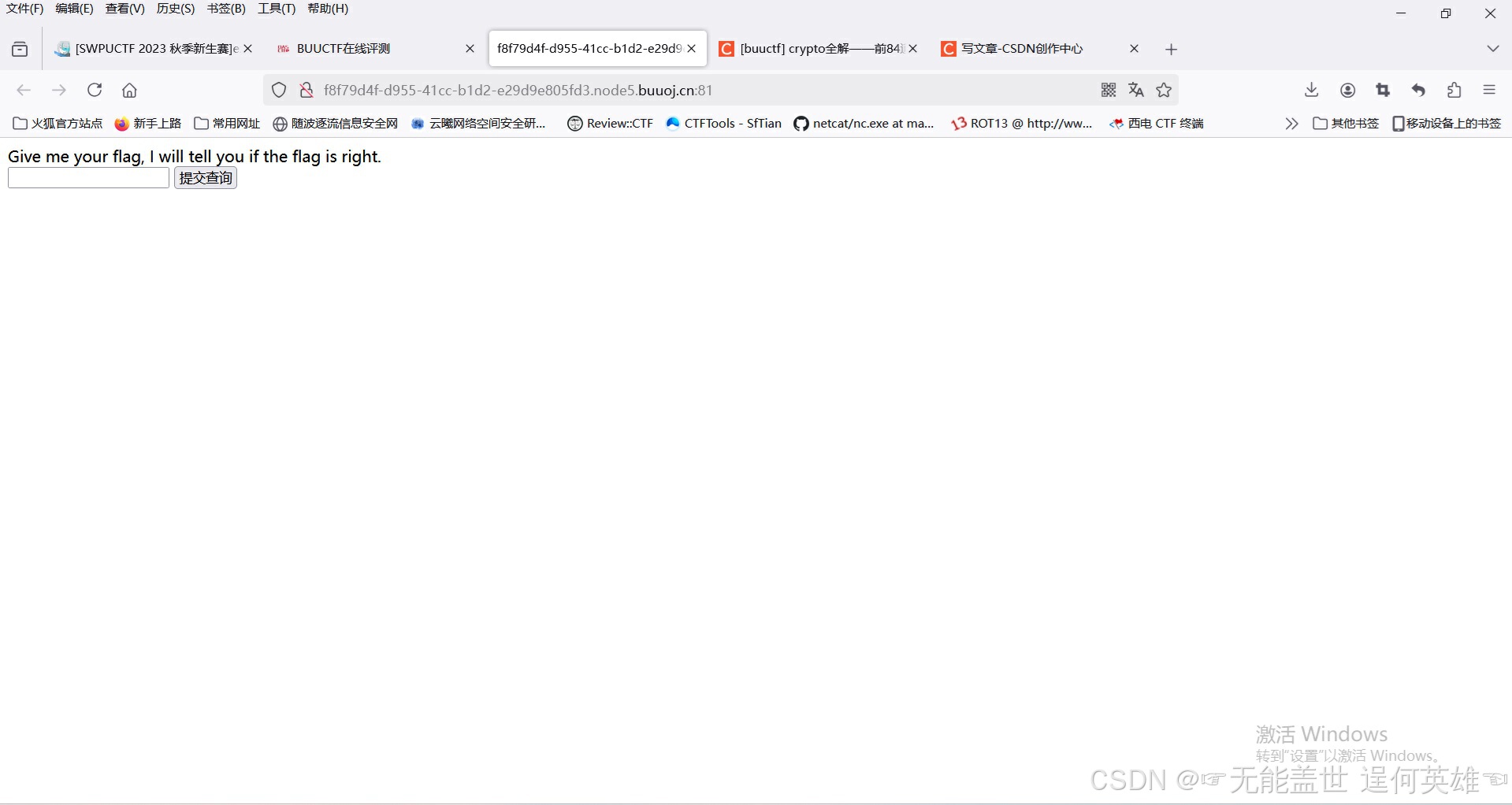

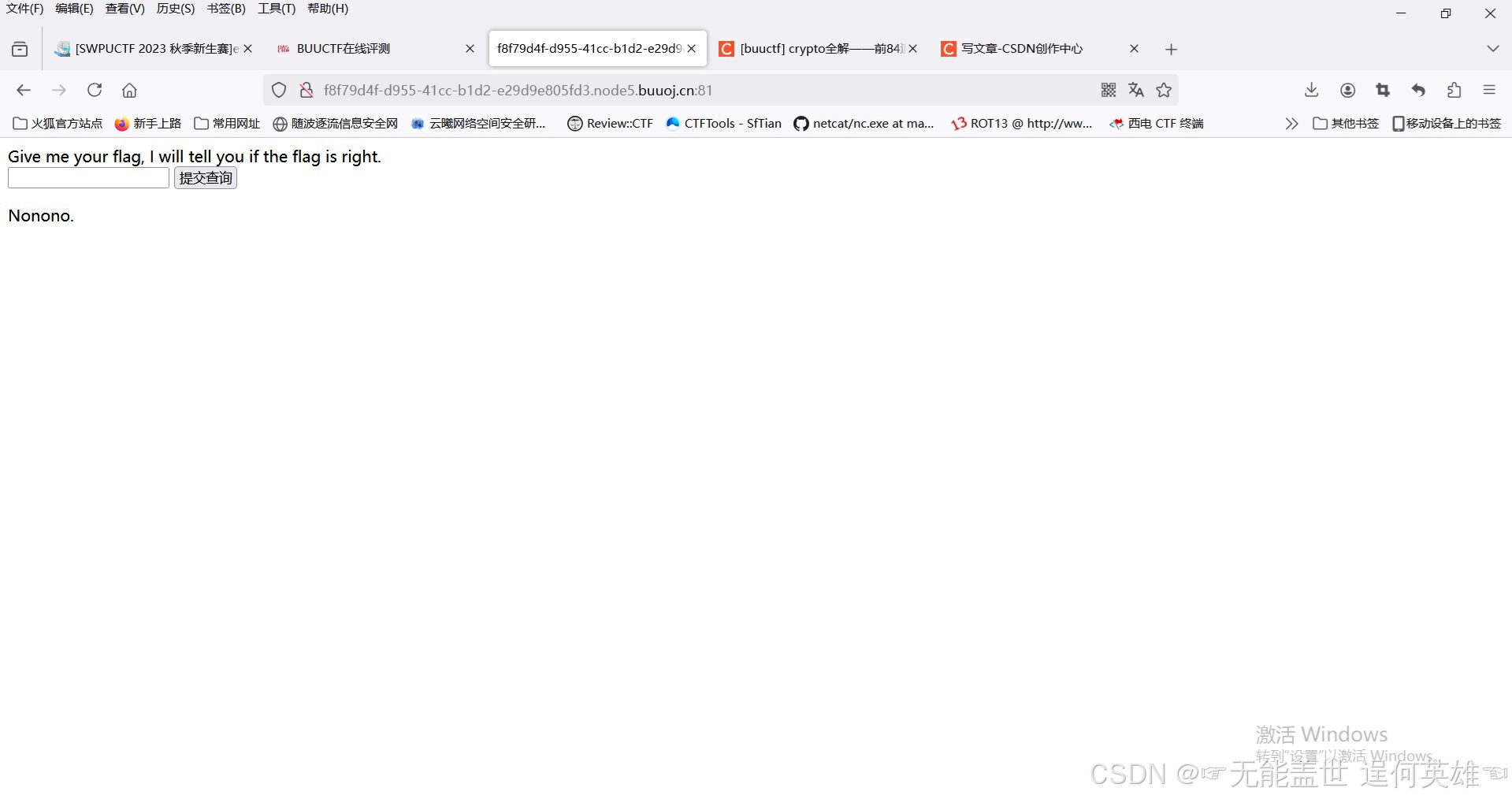

点开题目是和之前一样的查询相关的题

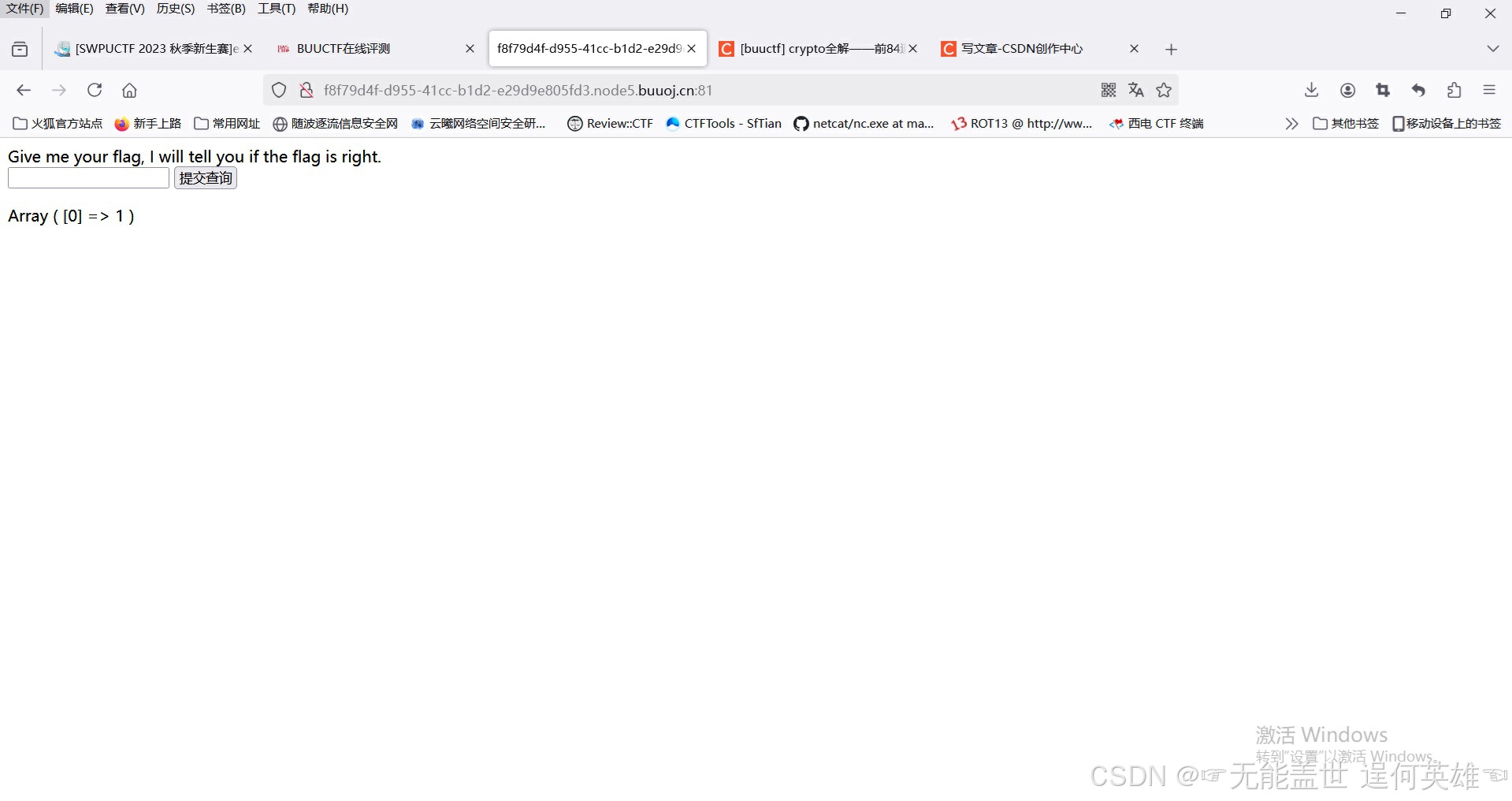

可先判断数字型还是字符型,输入1有回显

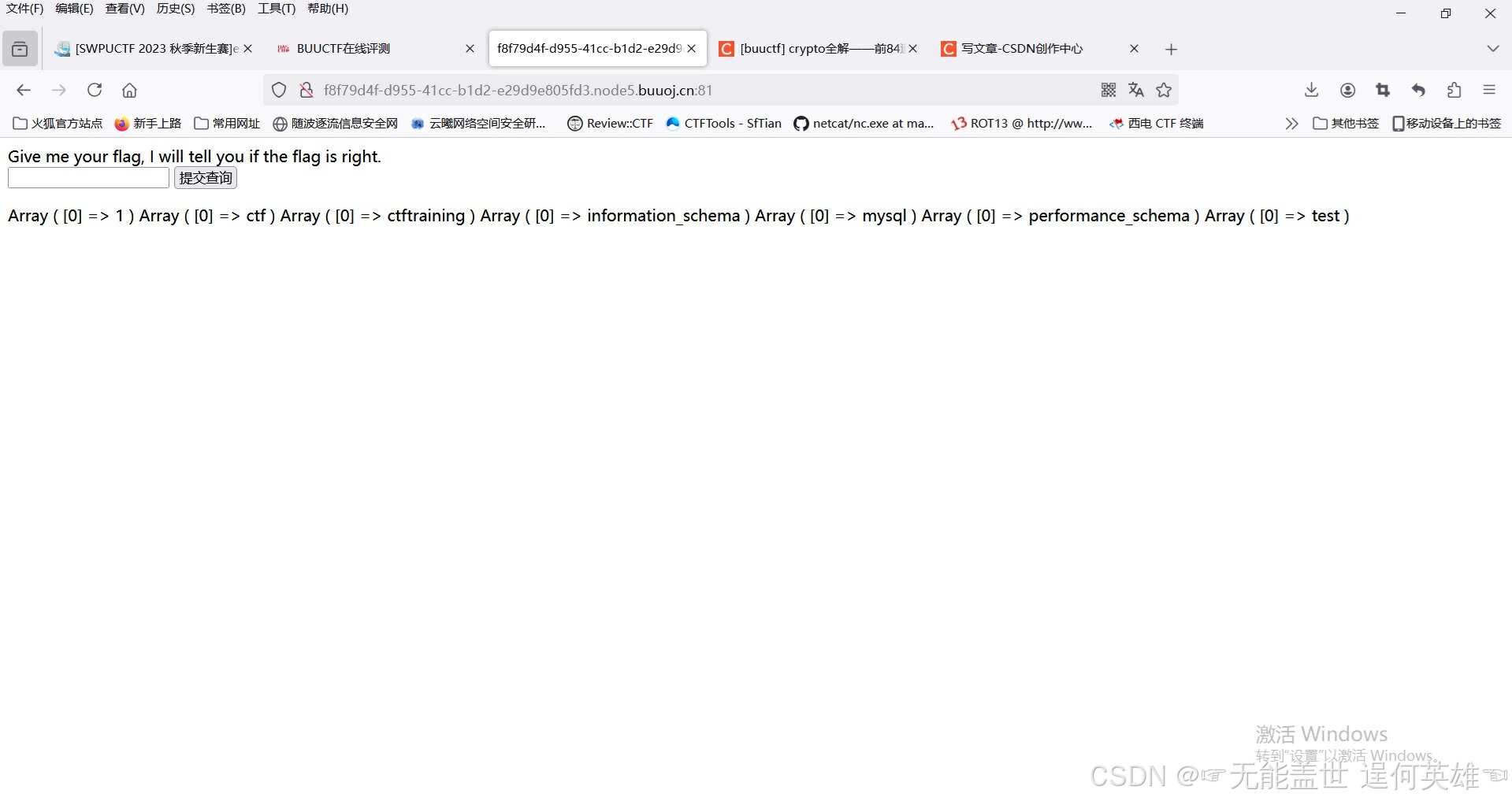

各种试都是nonono,试了堆叠注入爆出数据库 1;show databases;#

进行爆表1;show tables;#

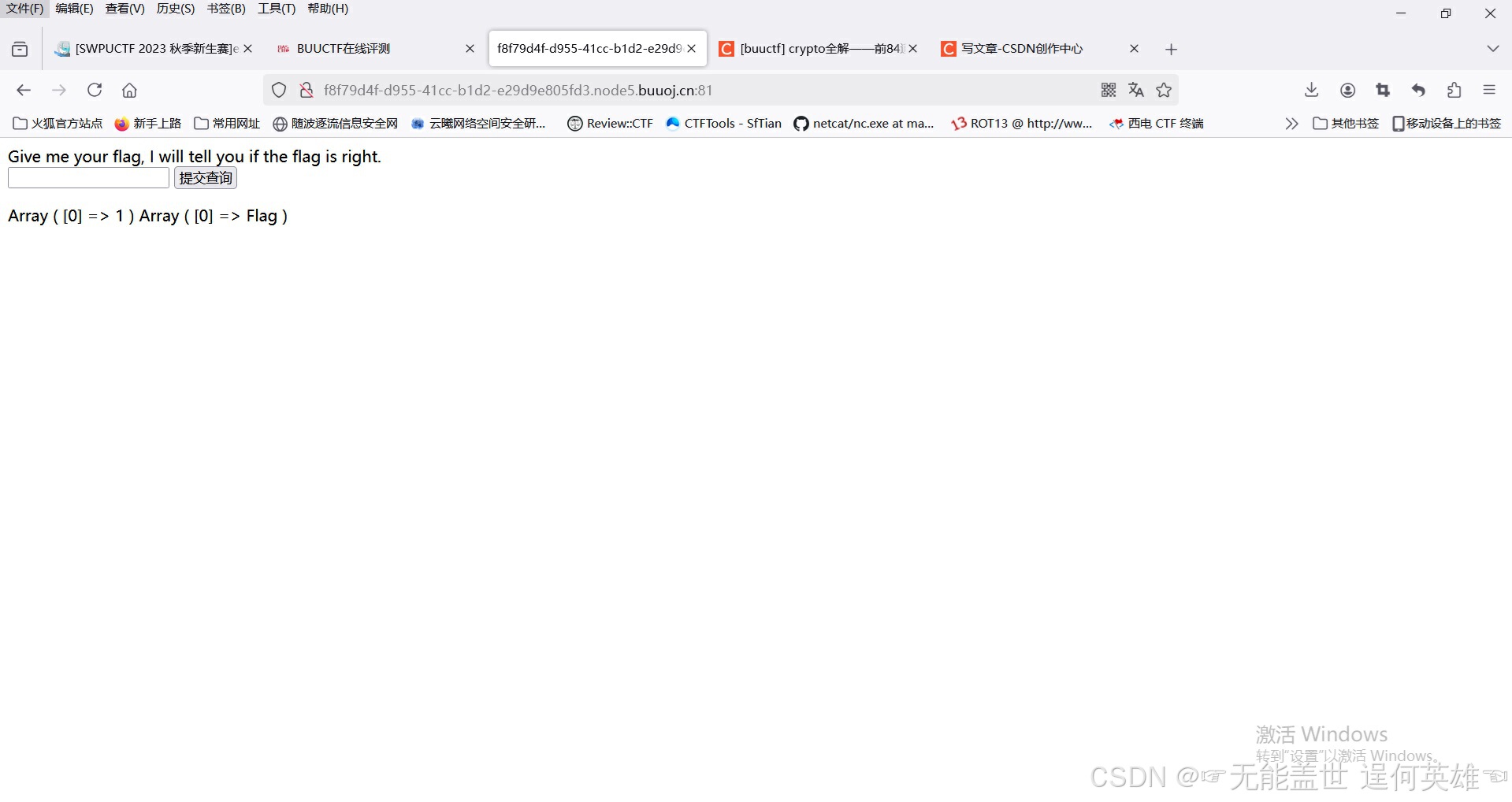

结果爆字段又nonono了。。。 1;show columns from FLAG;#

说明又有过滤,最后搞了几个小时没办法,看了大佬的博客,一个字,牛,, 这是大佬的查询语句select ".$post['query']."||flag from Flag

nonon过后发现未过滤*,所以构造payload*,1

得到flag

1762

1762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?