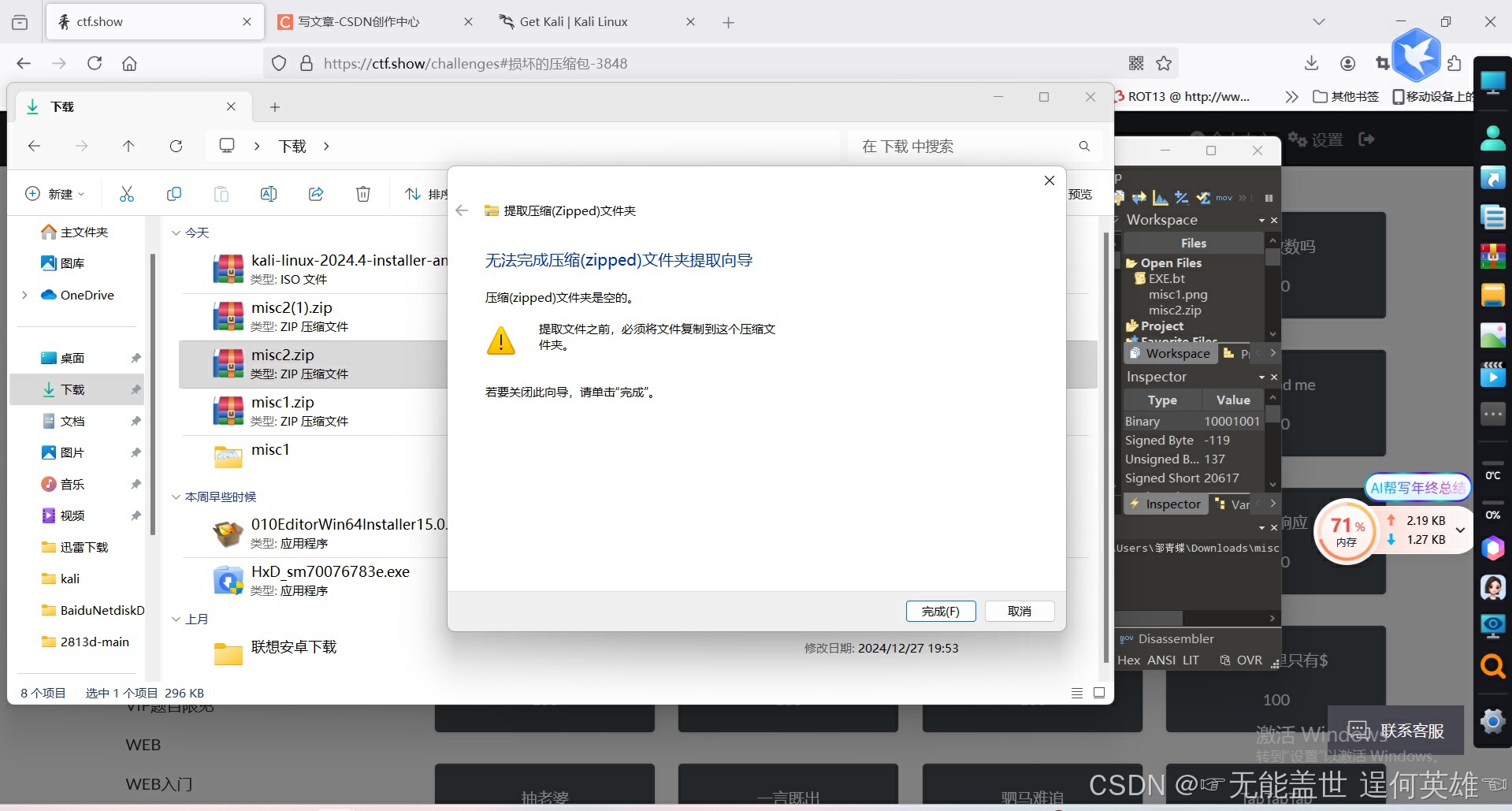

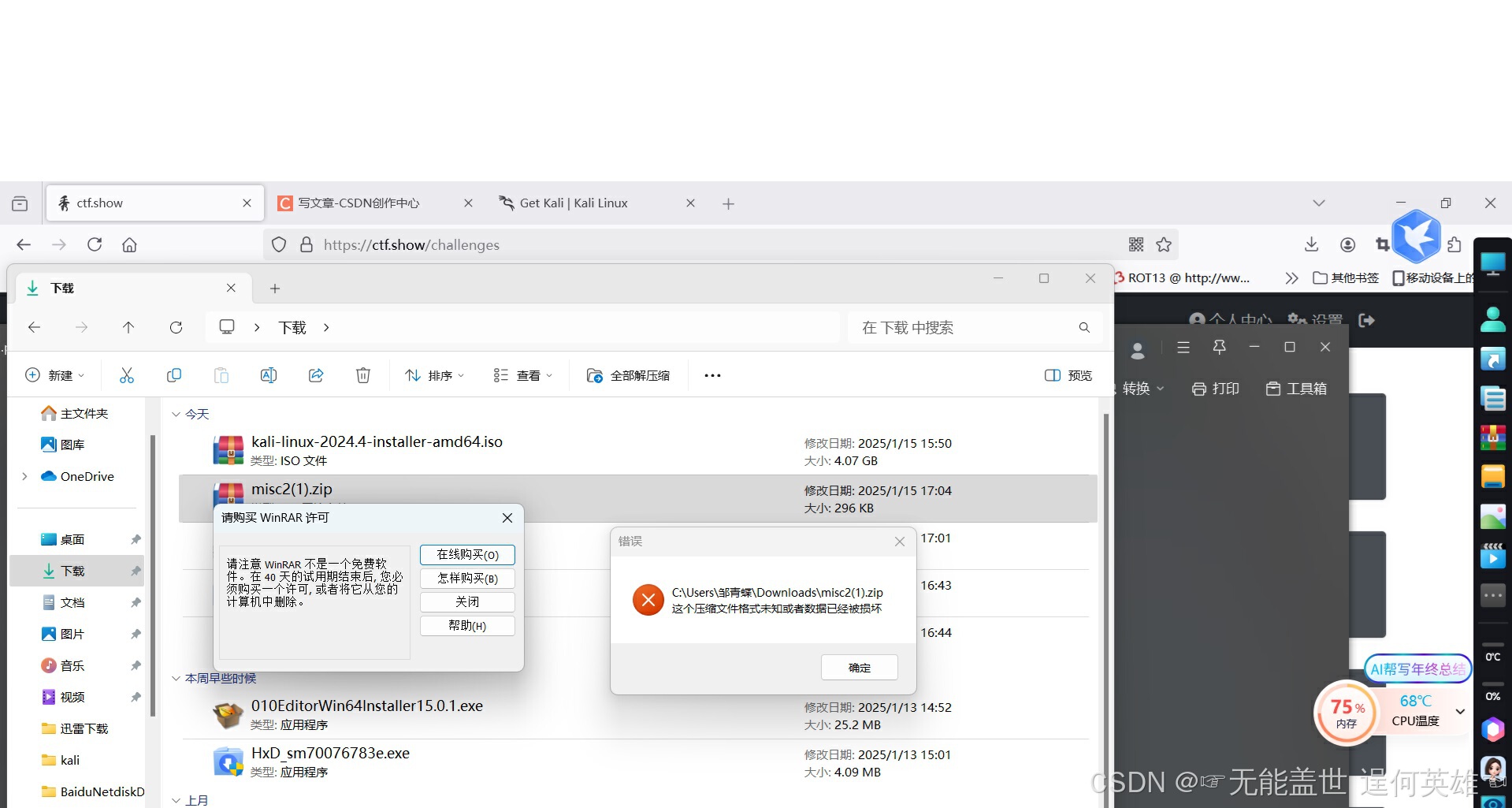

下载附件后发现根本打不开,我还以为是我电脑出问题了

就连平常经常使用的文件压缩资源管理器也莫名其妙起来

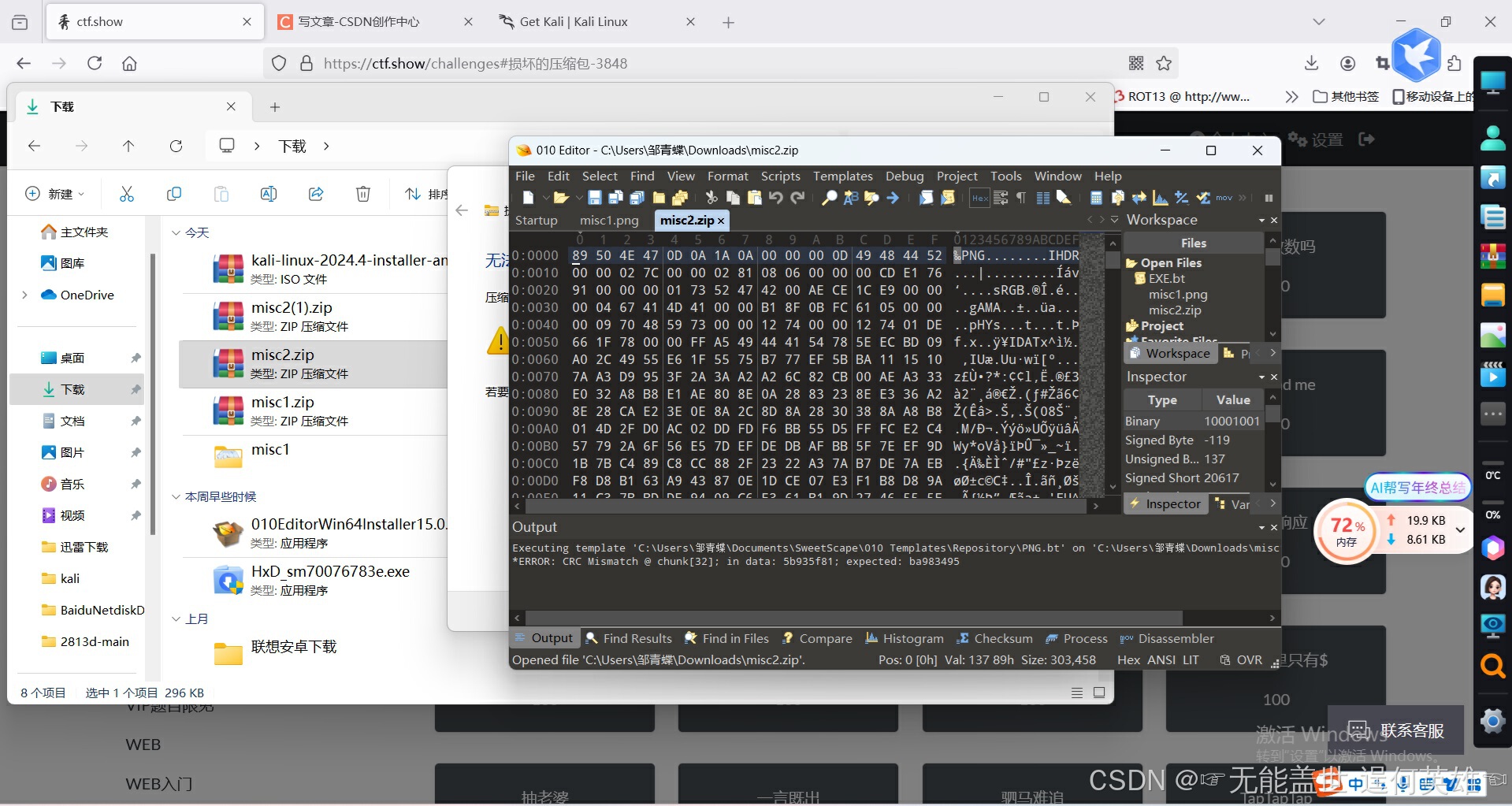

只好给它放入010看一下

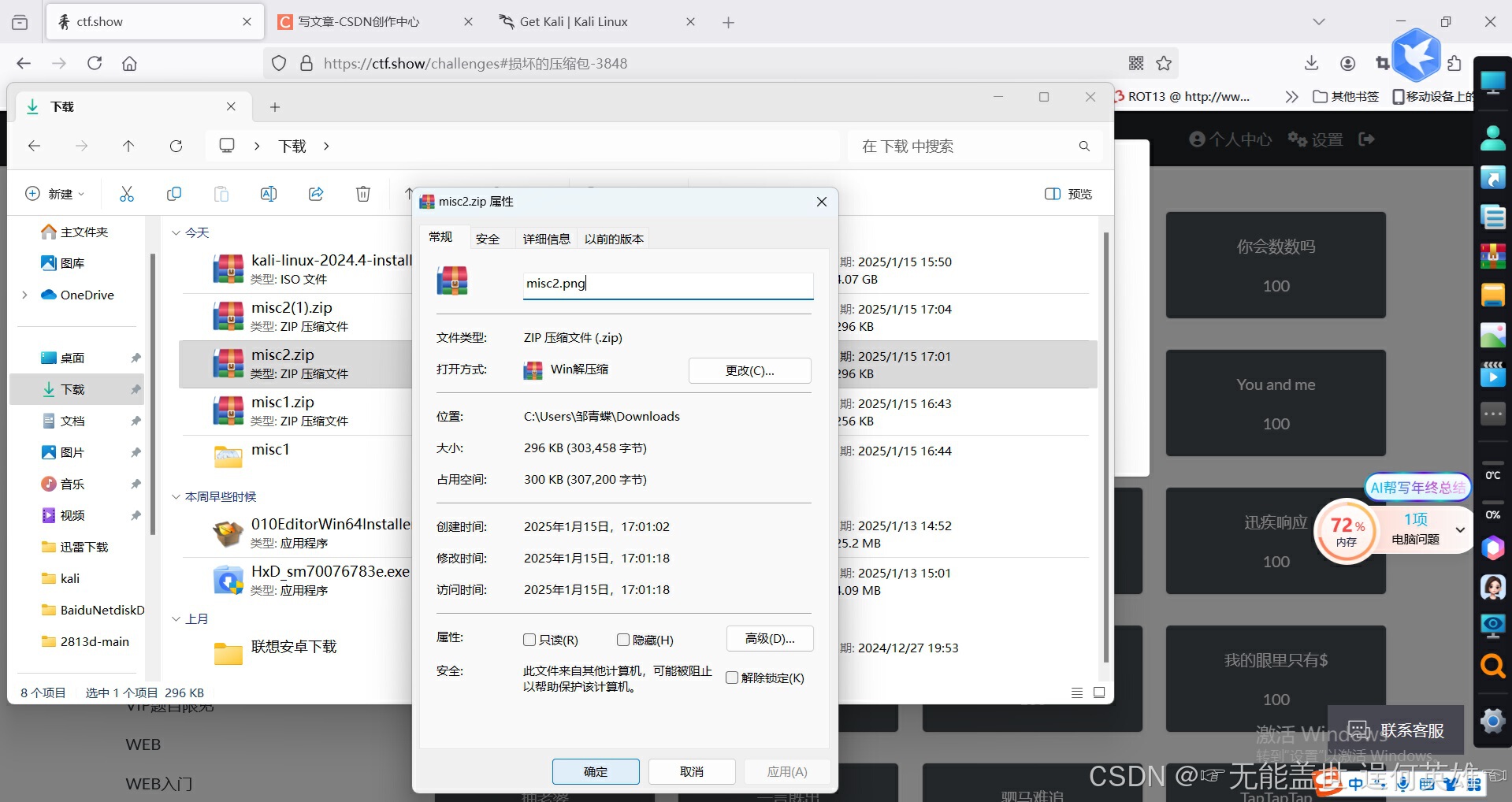

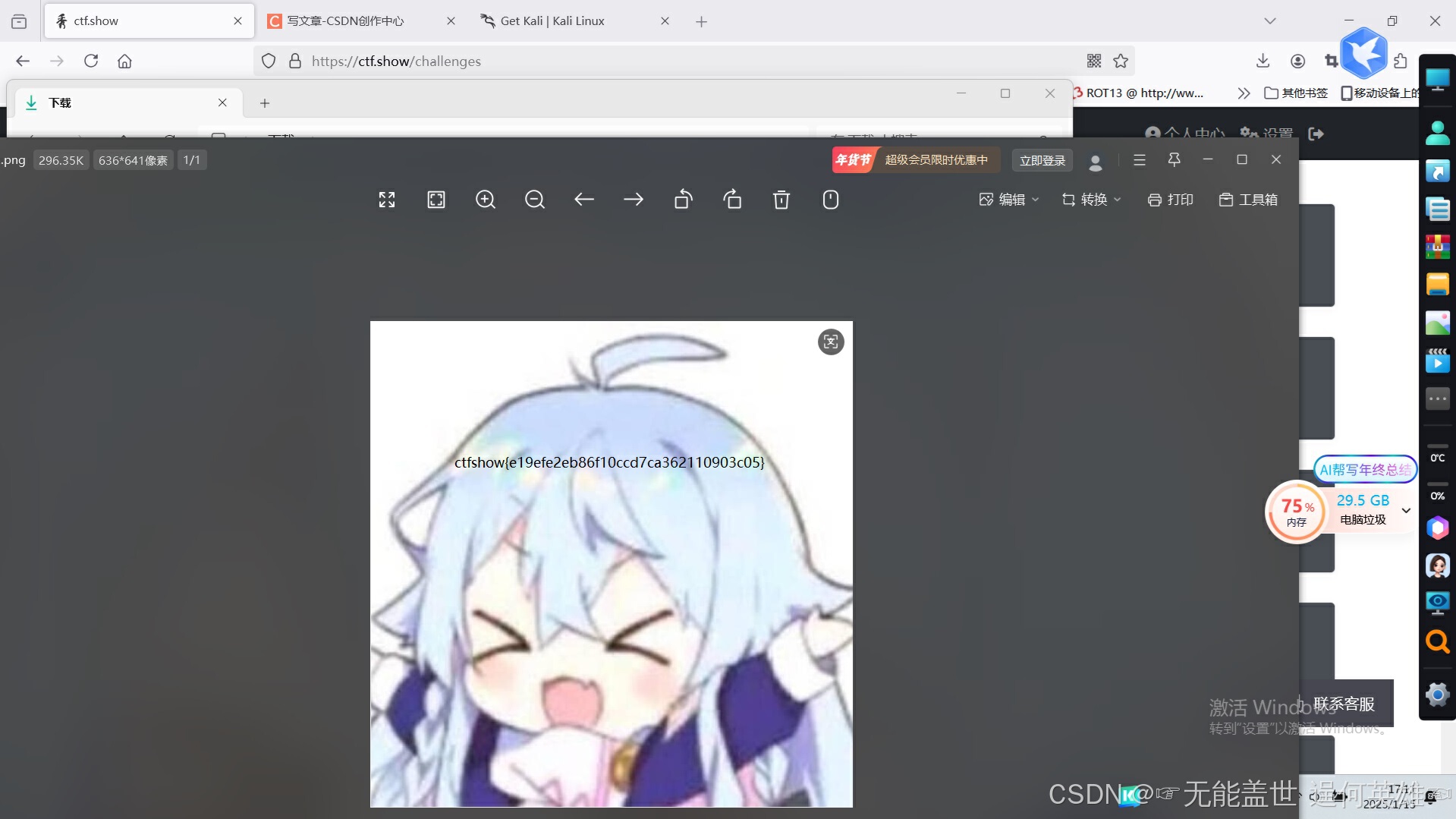

这个时候就注意到表头是一个png文件,而题目又叫损坏的压缩包,这应该就是打不开的原因。于是直接修改文件后缀zip为png

修改之后附件就是一张图片就可以打开了,打开之后就得到flag

谜之栅栏

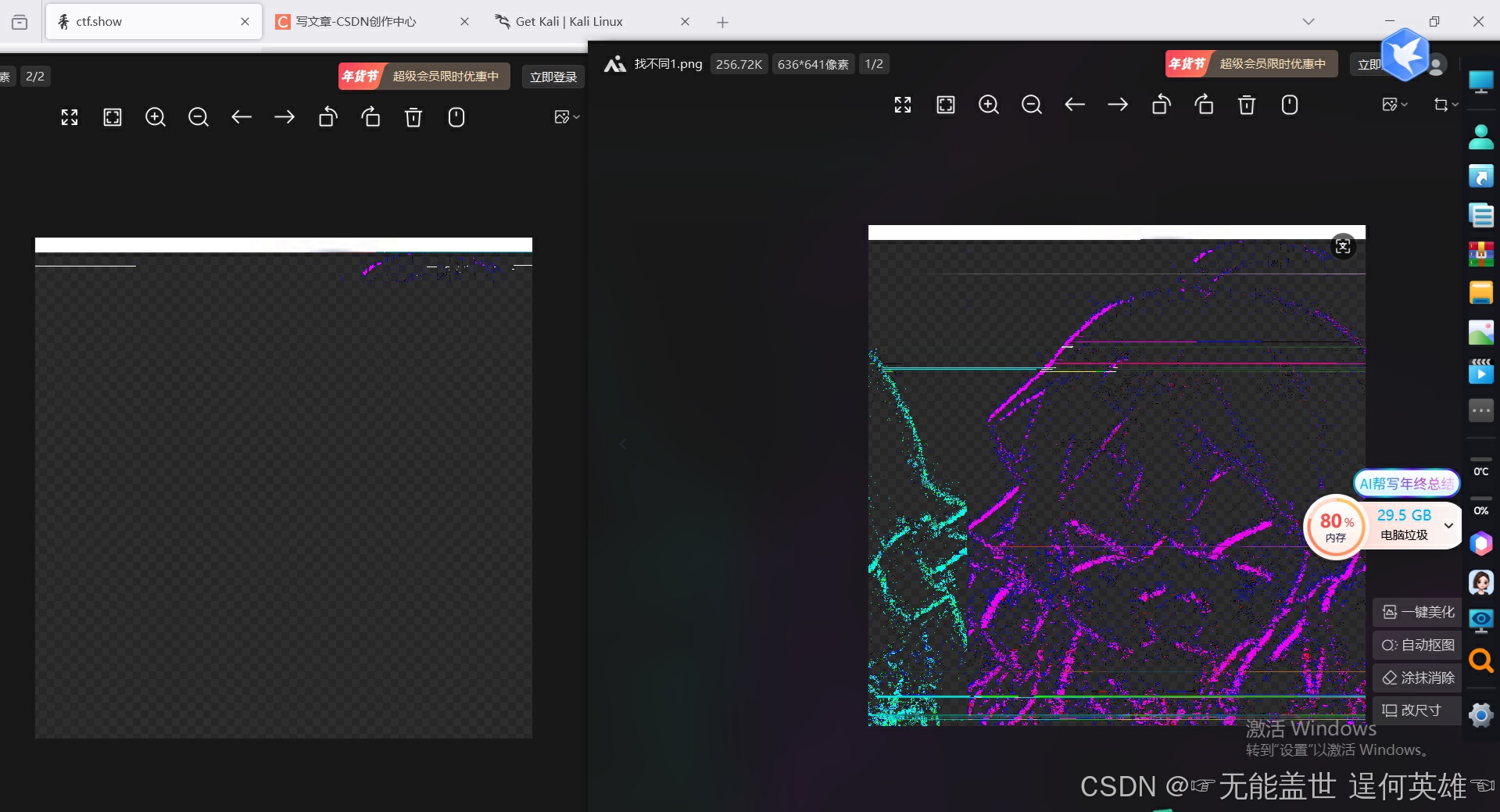

下载附件之后是两图片,标题是找不同,总不可能真的用眼睛找吧

肉眼肯定是找不出来的,所以分别放入010看看

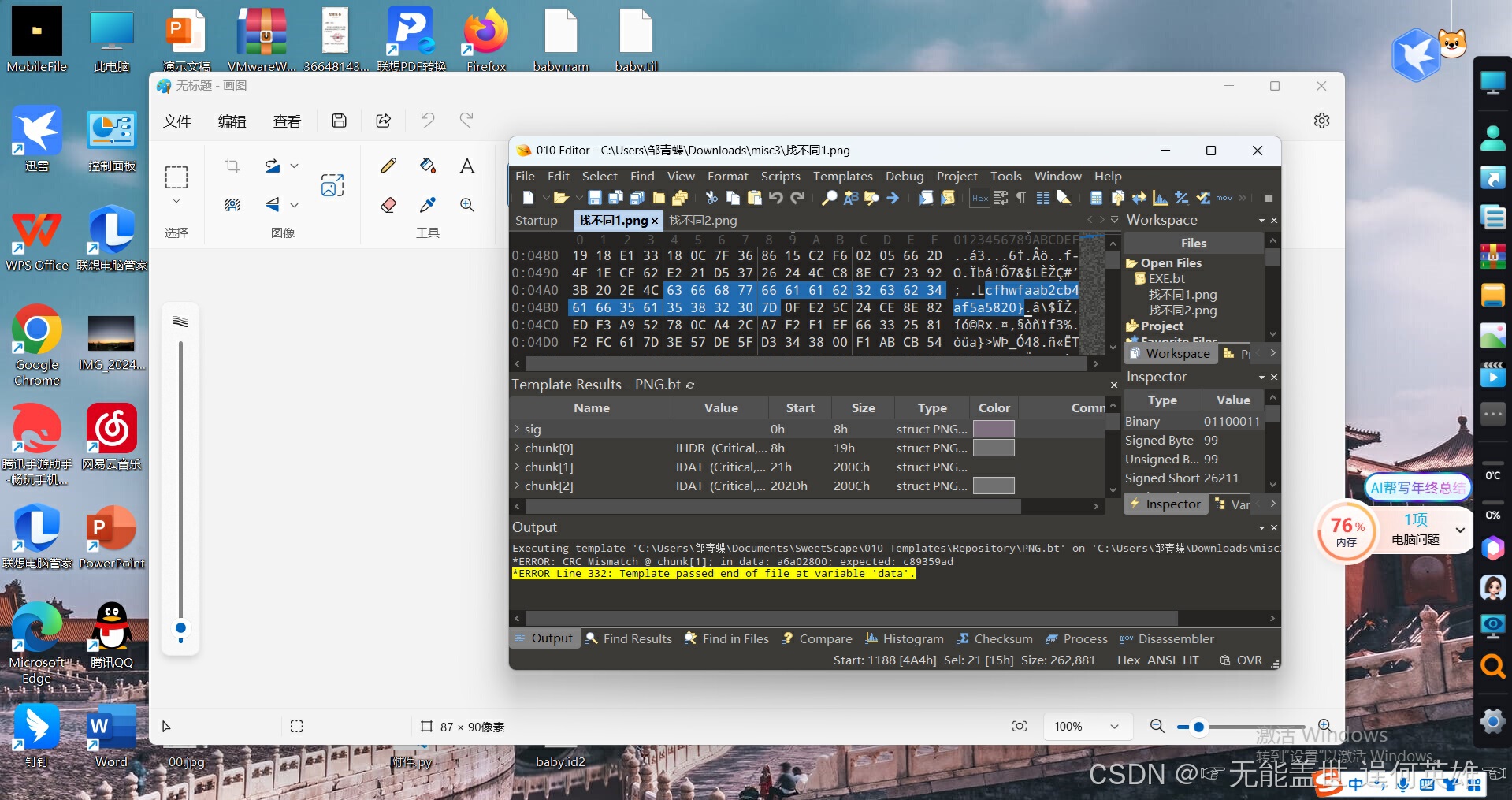

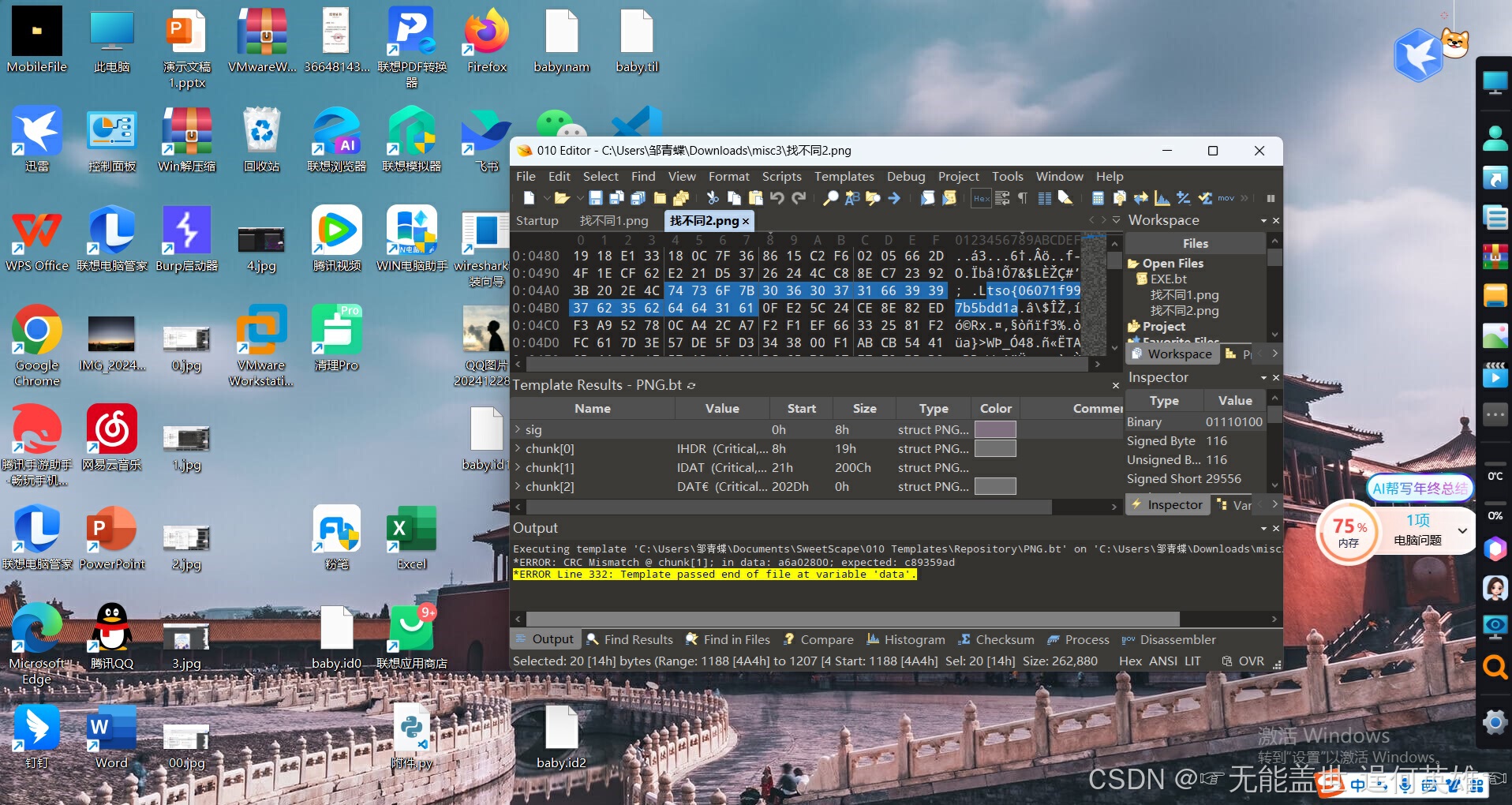

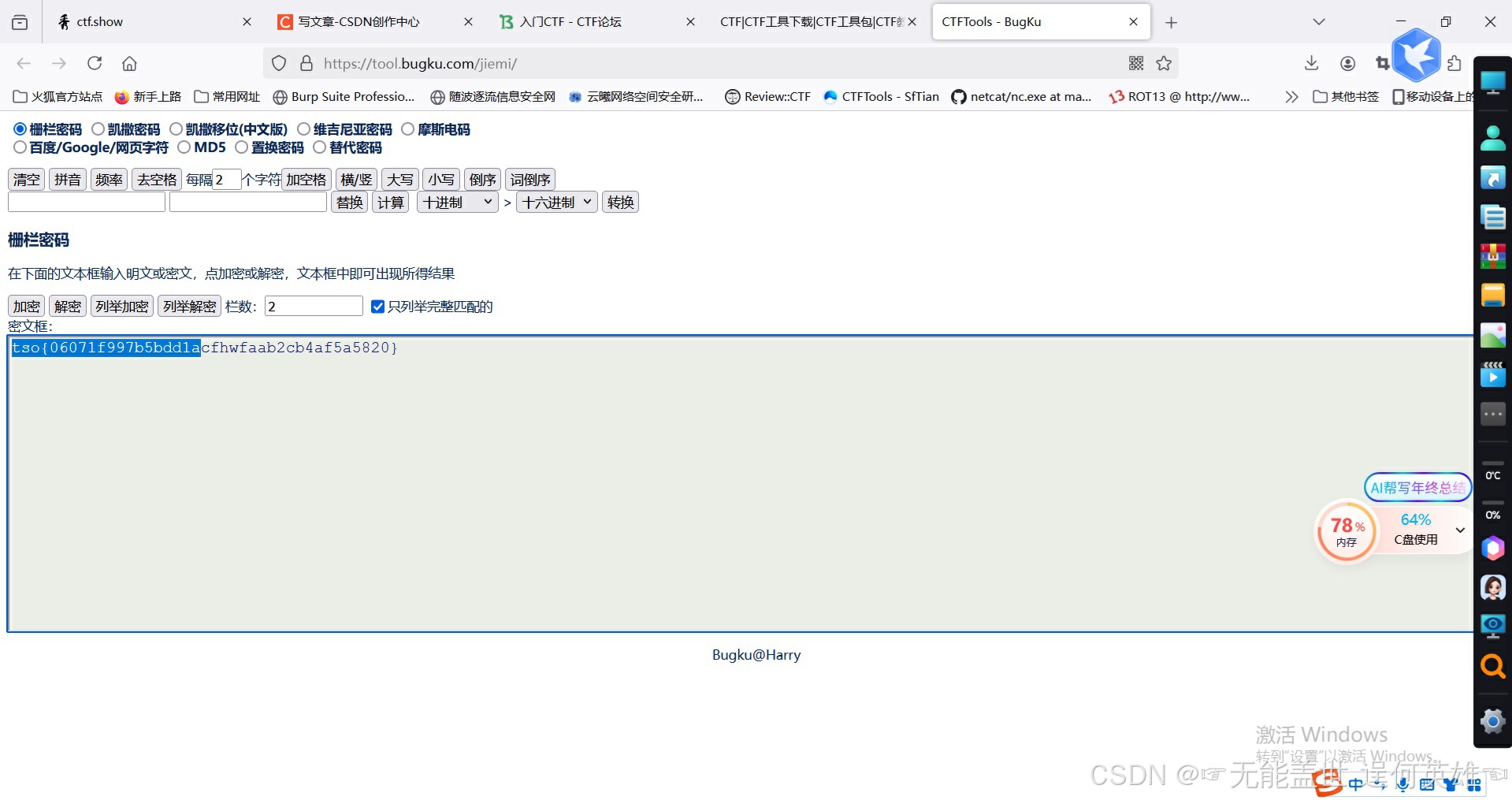

经过很久的眼力劳动,终于分别找到了其中的可疑字符,而根据题目来看,本题应该用到栅栏解密,所以把两段字符进行拼接解密试试看

经过很久的眼力劳动,终于分别找到了其中的可疑字符,而根据题目来看,本题应该用到栅栏解密,所以把两段字符进行拼接解密试试看

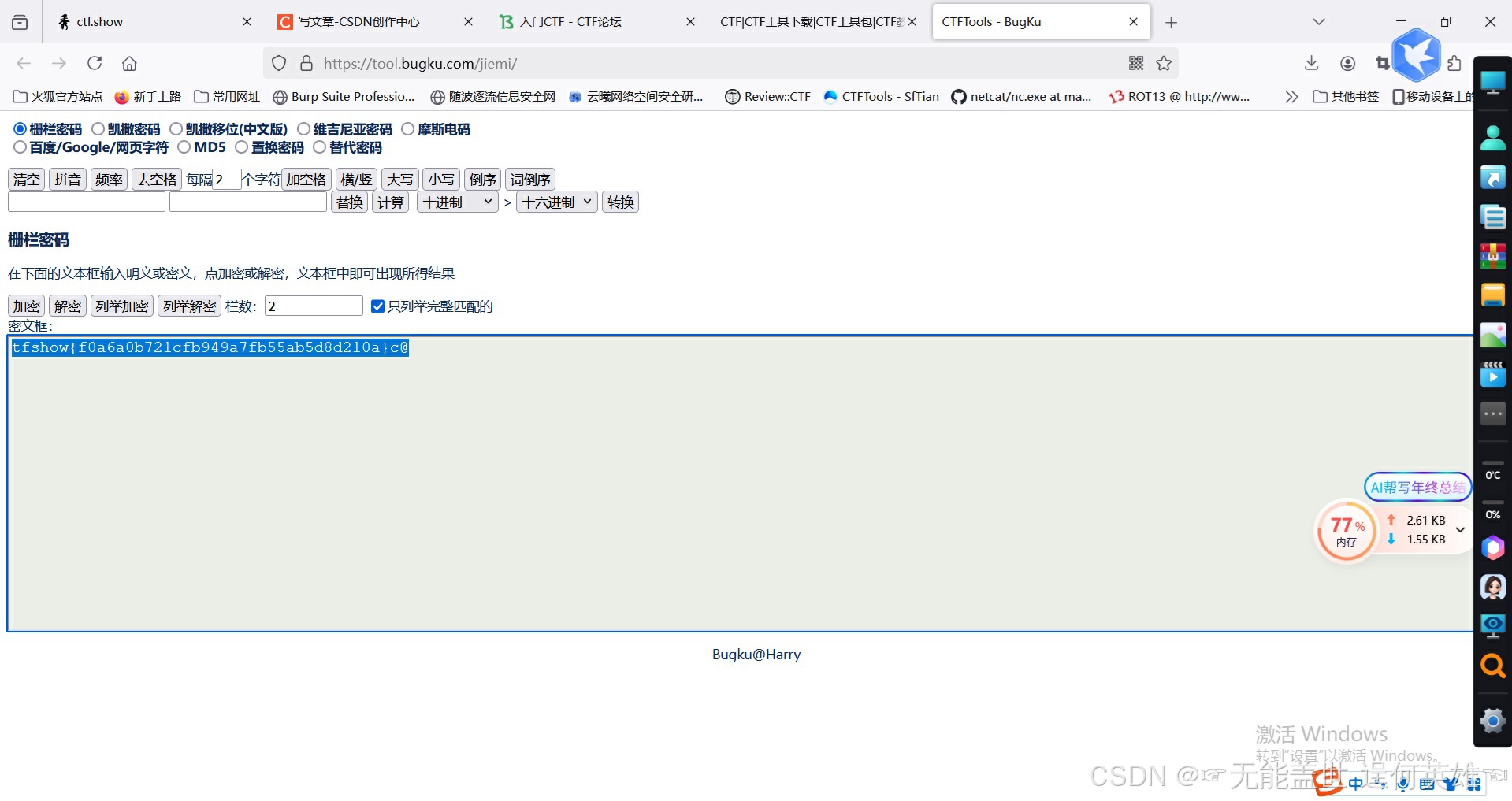

因为要往flag方向考虑,所以肯定不能按图片序号顺序拼接,而应该按大括号包含字符的思路,所以把第二张的字符放在前面

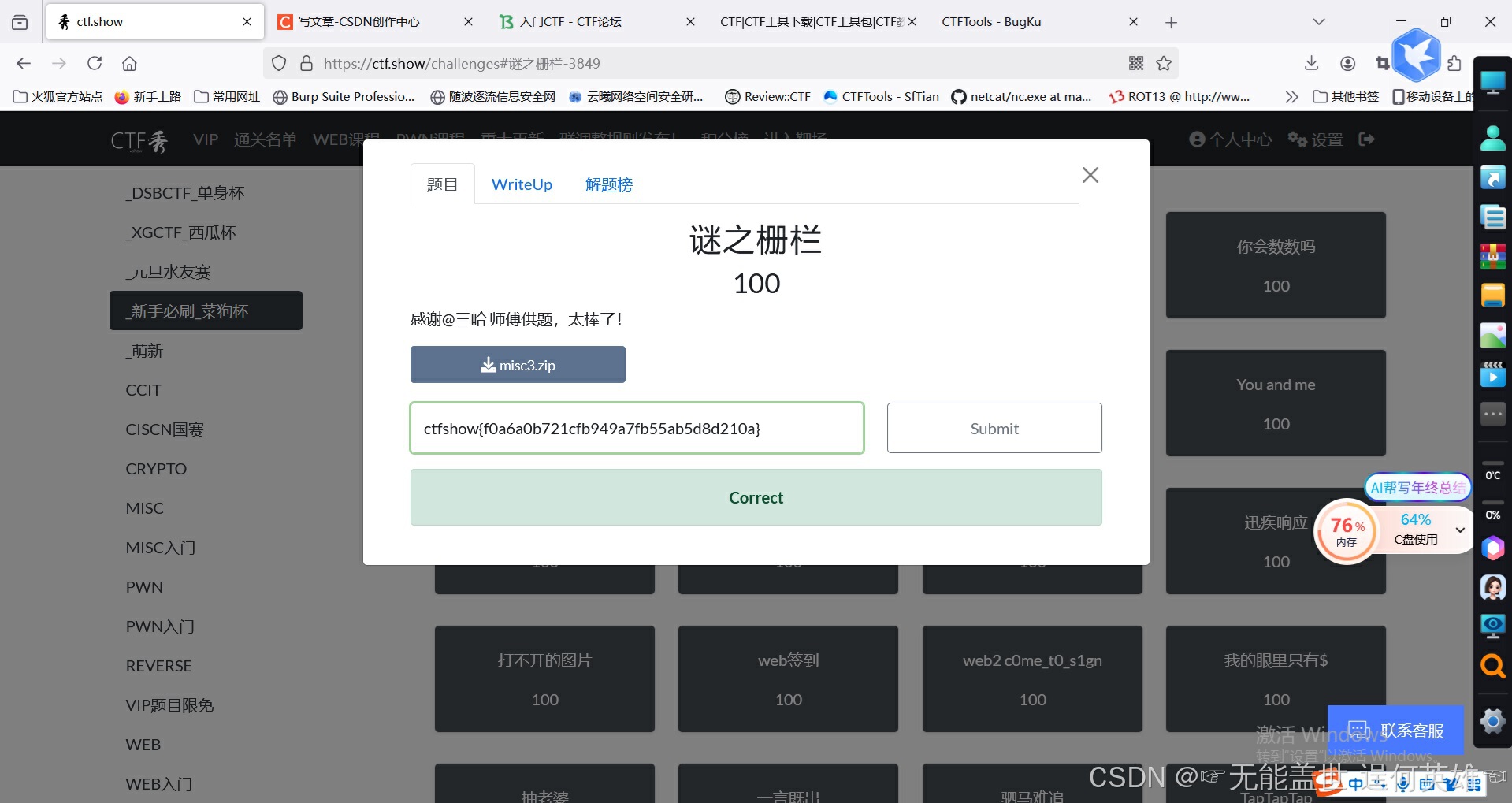

就解密结果来看,这就是flag无疑了,但ctfshow的flag是ctfshow{}的格式,解密结果少了前面的c和括号后面多出来的字符应该都是在选取字符串复制时候的问题,所以在提交时只用在前面加一个c,删去大括号后面多余的字符就正确了

web2 c0me_t0_s1gn

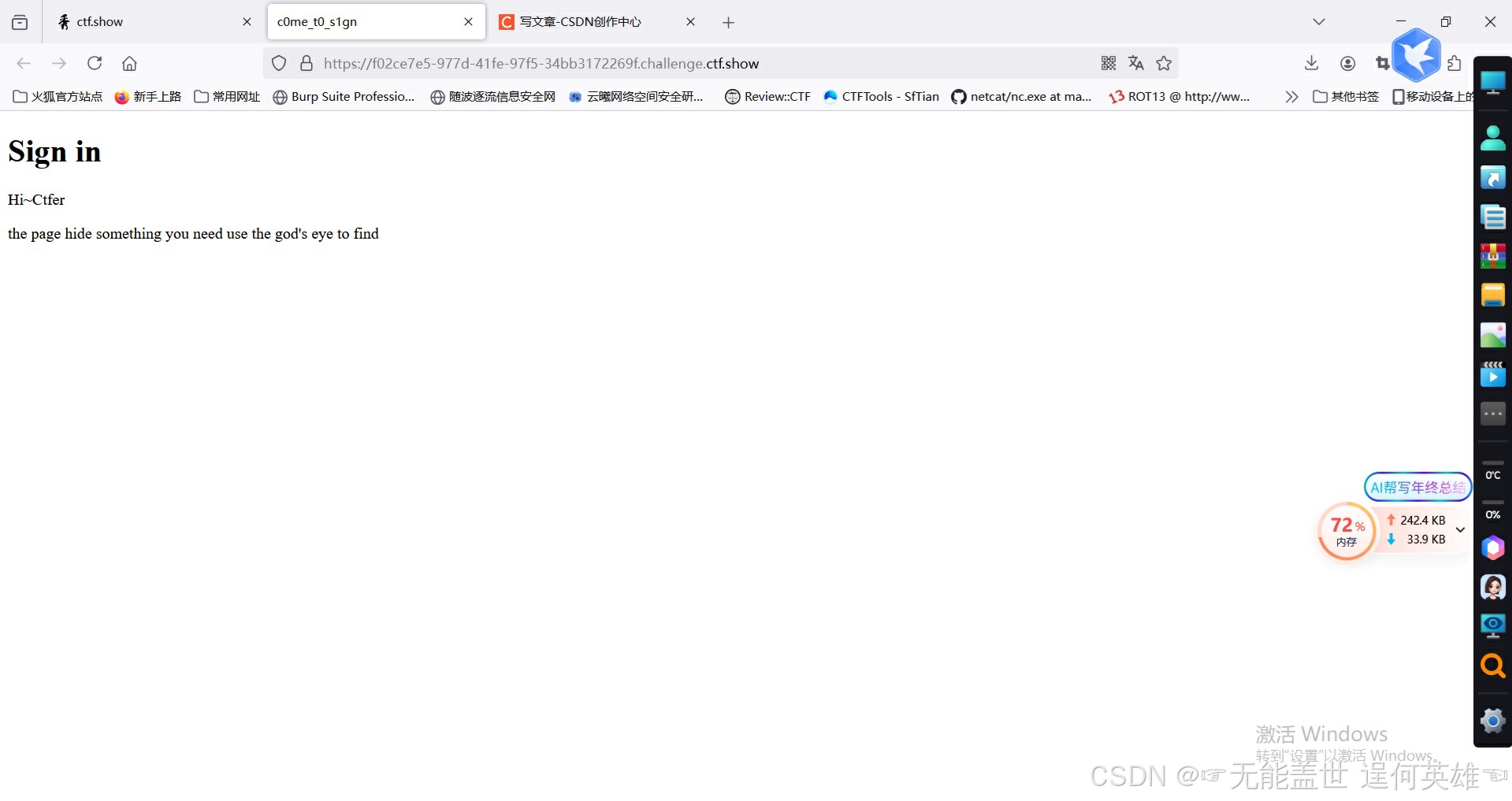

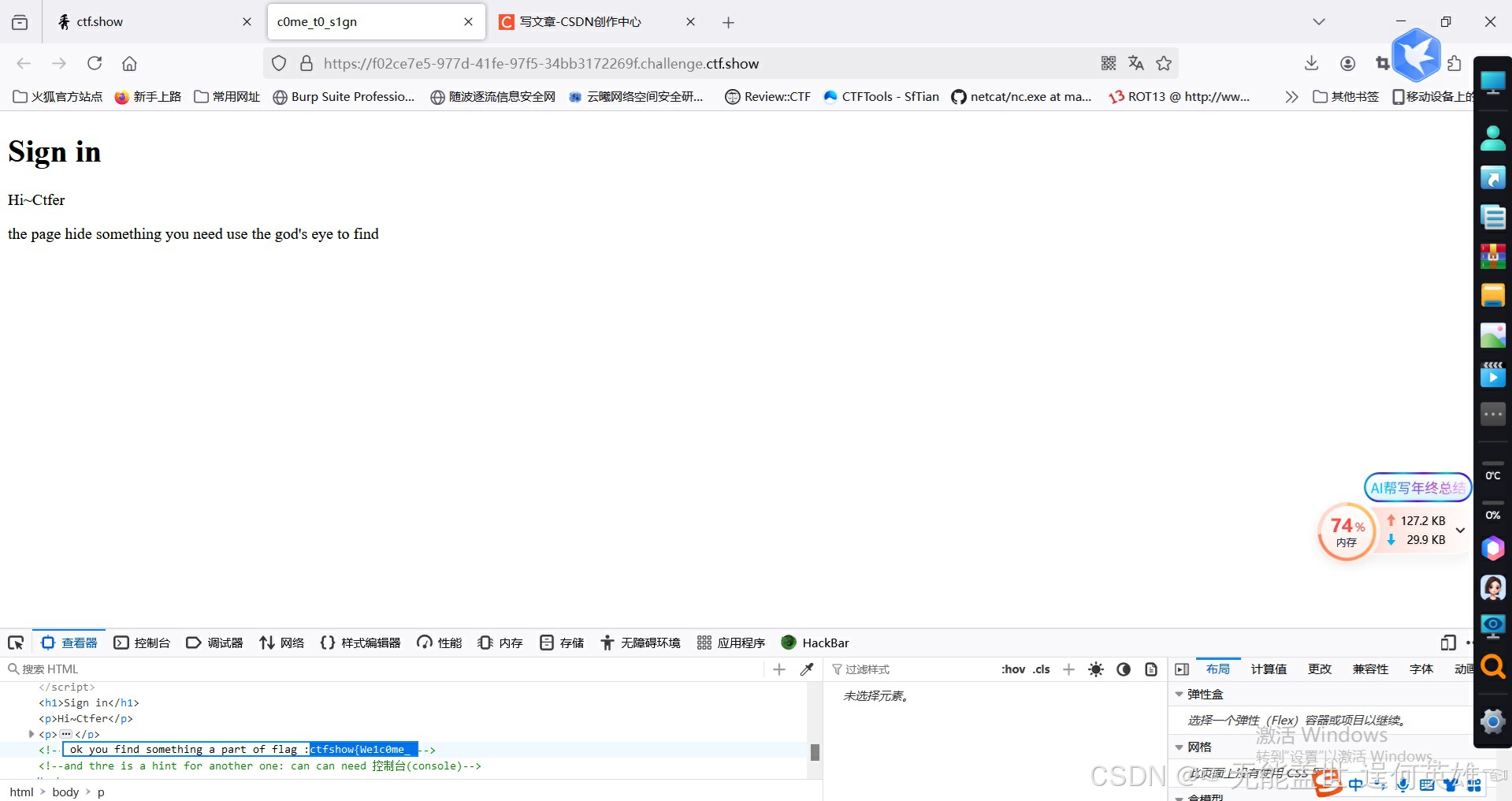

打开环境后给了提示,要求我要考眼力,所以这题应该并不难,应该用不到抓包

所以我打开了F12找了许久,终于发现前半段flag

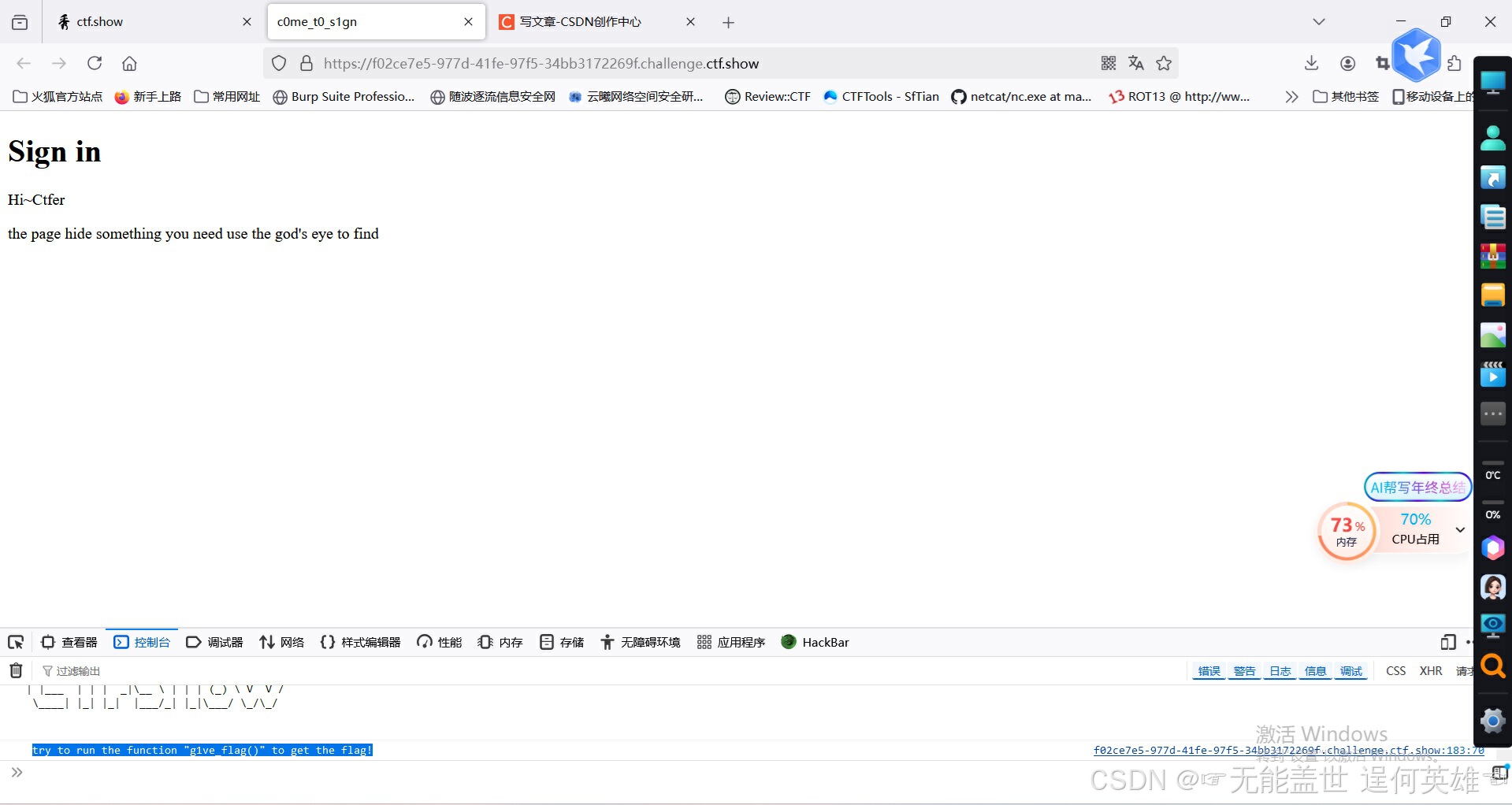

而根据下面这句的提示,后半段flag应该在控制台,点进去

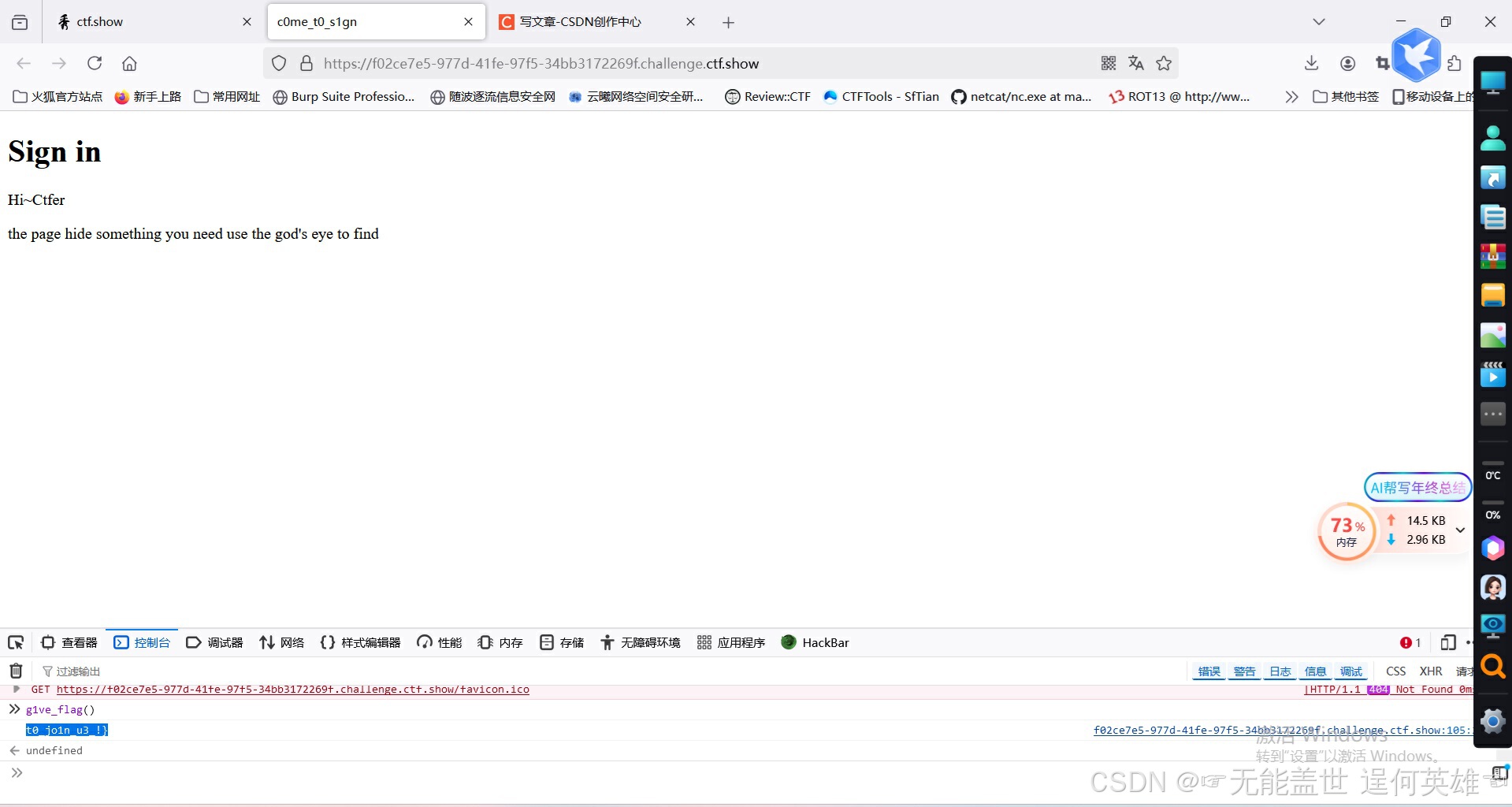

刚开始并不理解这句话的意思,后来想起来function是函数的意思,于是上网查了一下F12中调用函数的方法,就是直接在控制台的两个大于符号的框里输入需要调用的函数就可以了,但这里由于电脑像素的原因,我一直以为题目给的函数是glve_flag(),但试了好久都没结果,换了一下出现后半段flag才发现这个函数g后面的那个字符是数字1...

一言既出

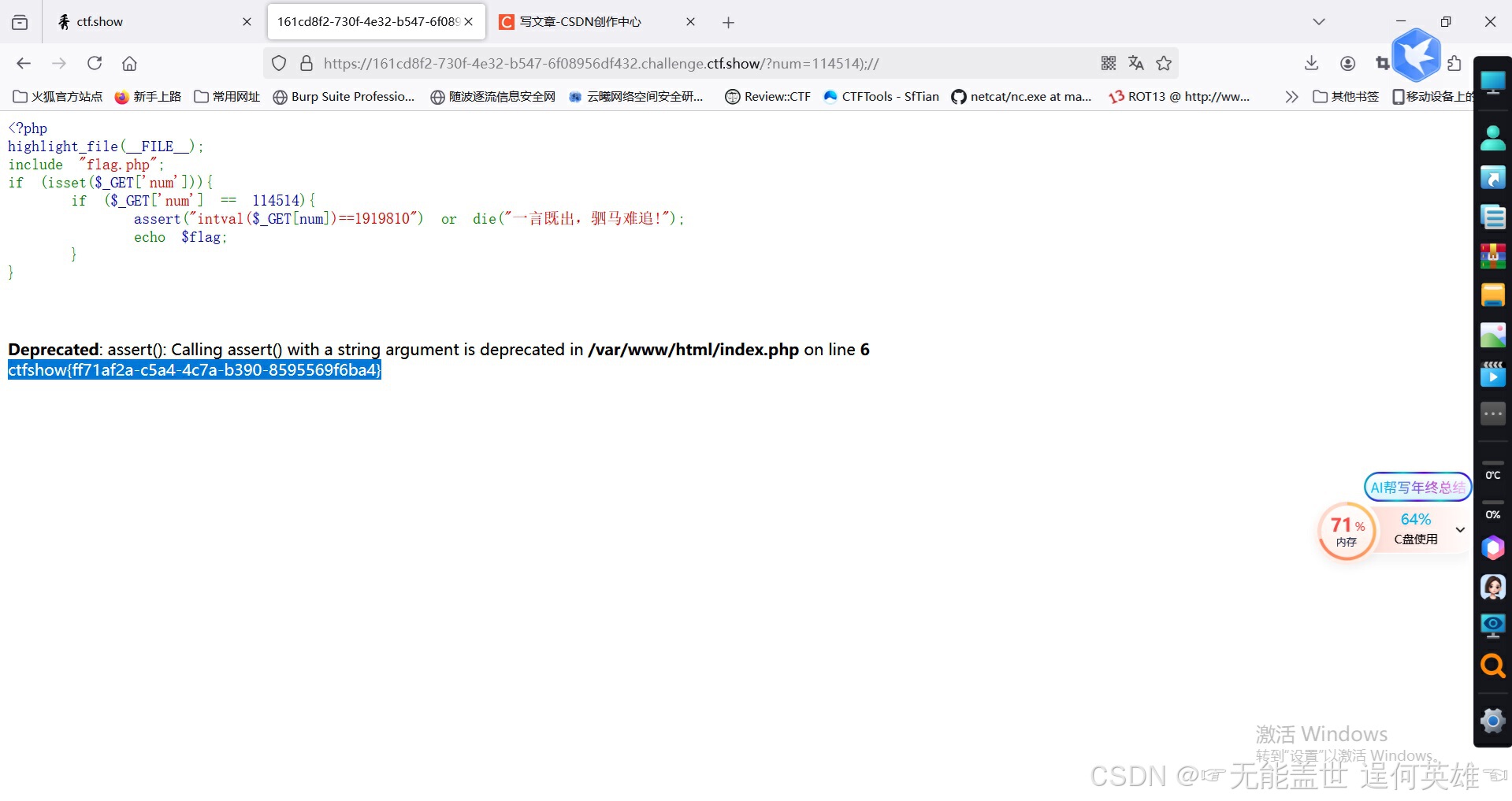

打开题目后是一串PHP代码

所以需要分析这串代码的含义,那就先查一下assert()和die()这两个函数的作用

大概了解其作用这堆代码的意思也就基本能解读出来了,assert()函数用来验证参数是否有效,并将字符串中代码当做PHP代码运行,语法正确时返回Ture;die()函数停止代码运行并输出需要提示的字符串。or 则是左右两边其中一个为真时绕过一个执行另一个。这样一来我们看num的值,当其为114514);//时,绕过die()函数,输出flag,这样就很简单了,上传即可

TapTapTap

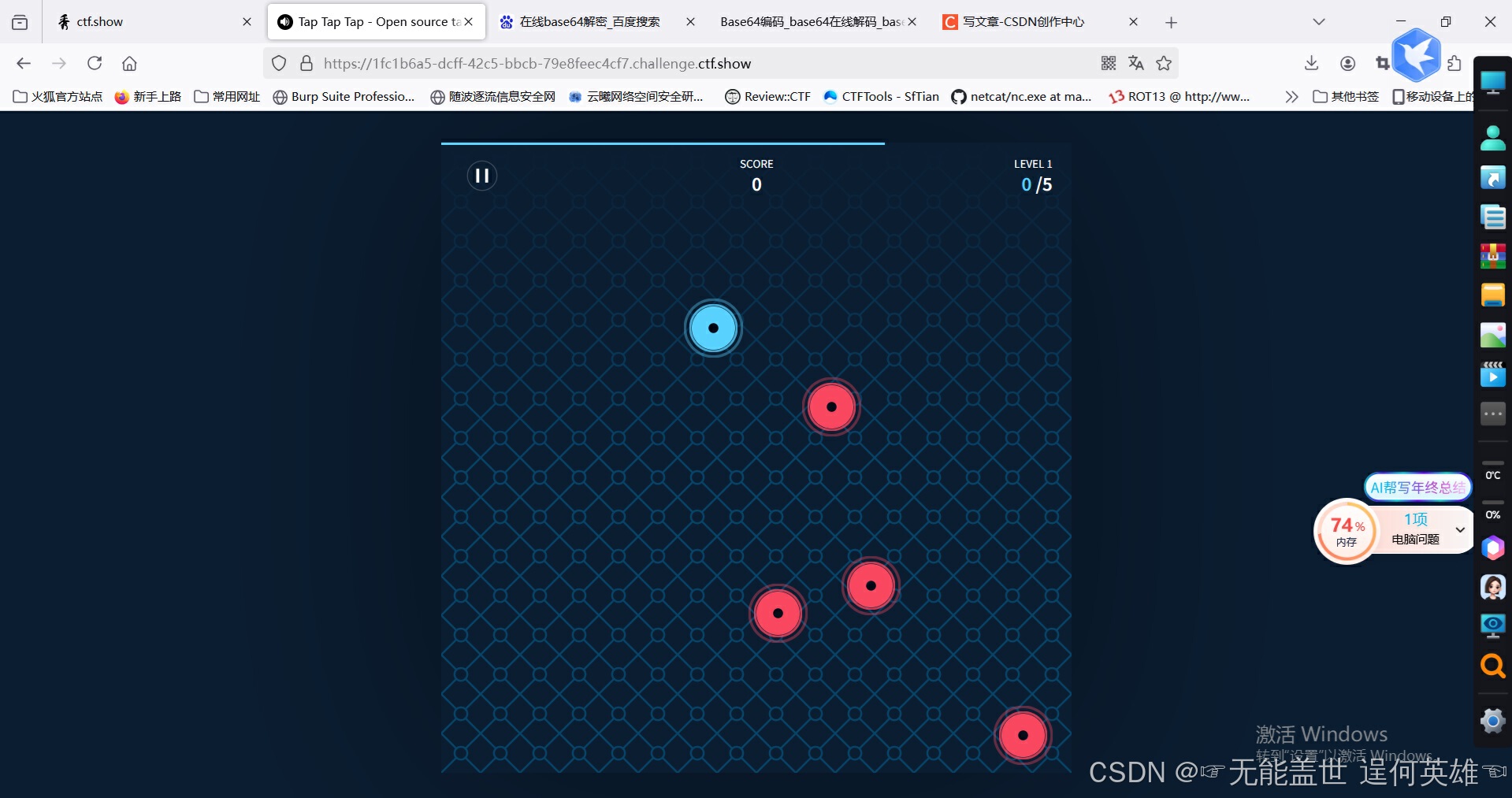

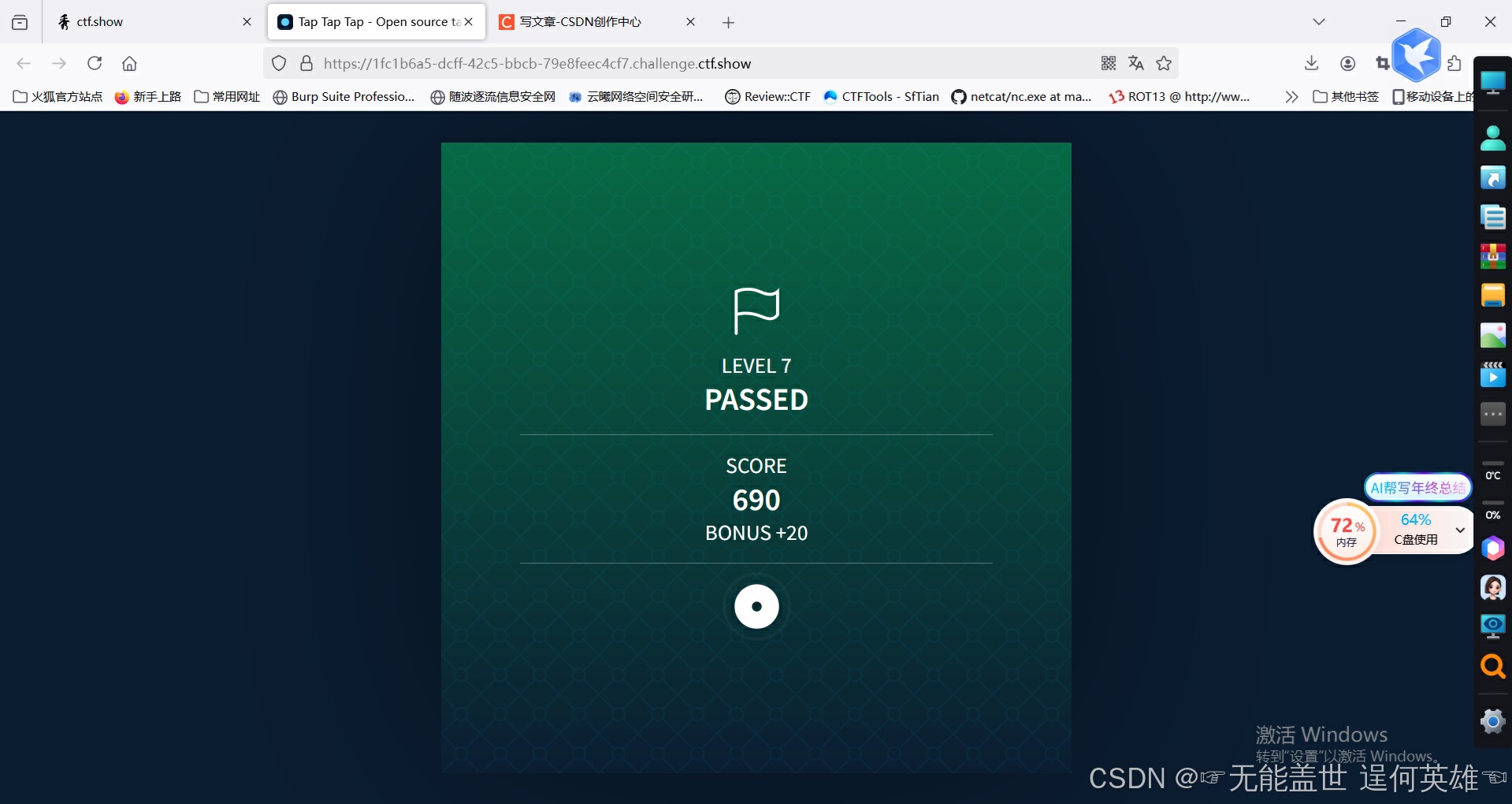

打开环境后发现是一个点击小游戏,还以为能玩出flag哈哈,活生生玩了7关(哭死)

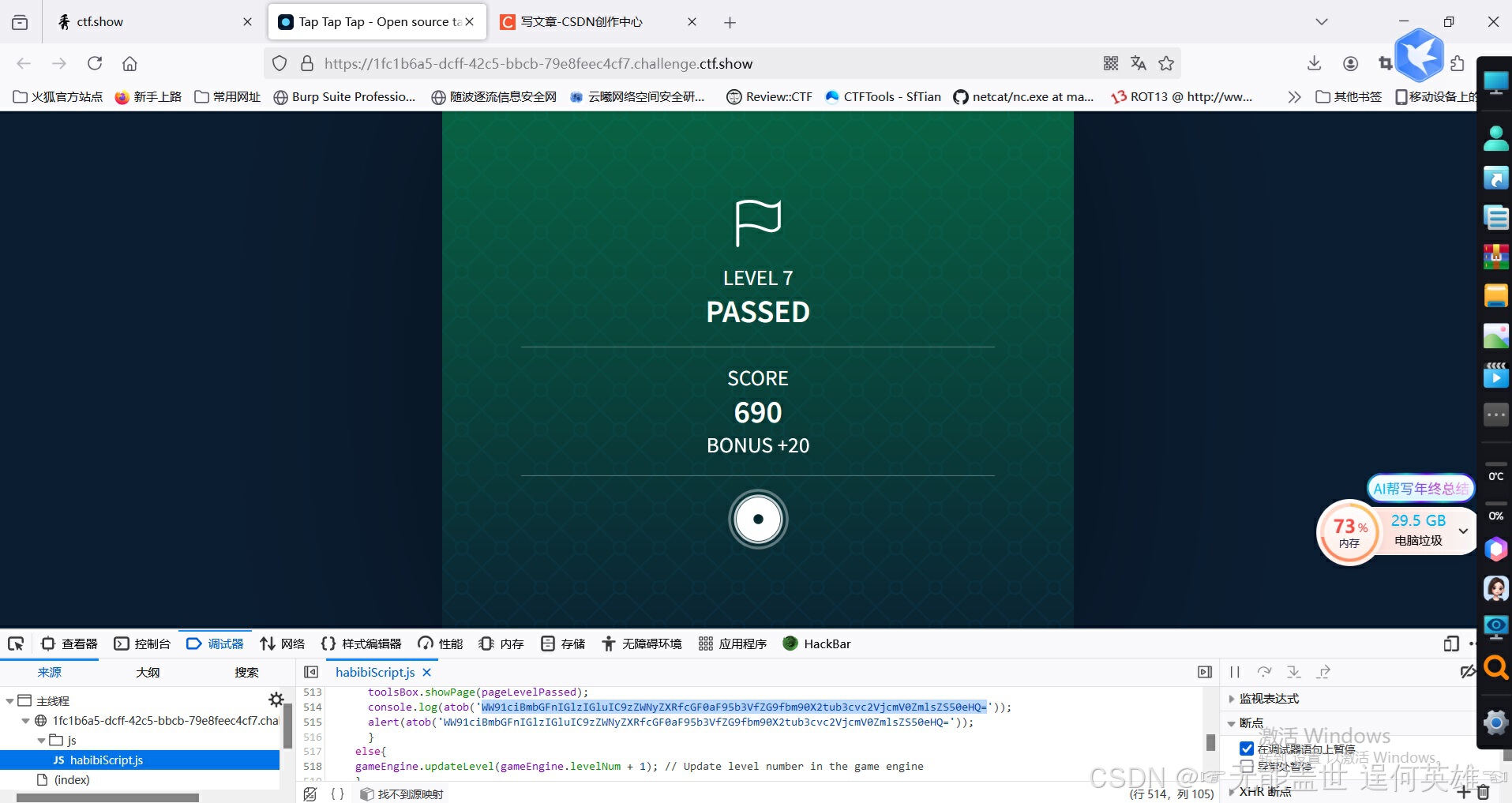

一直玩不行,那打开F12,在控制台追踪到一串base64加密的字符(抓包应该也可以,写完wp去试一下)

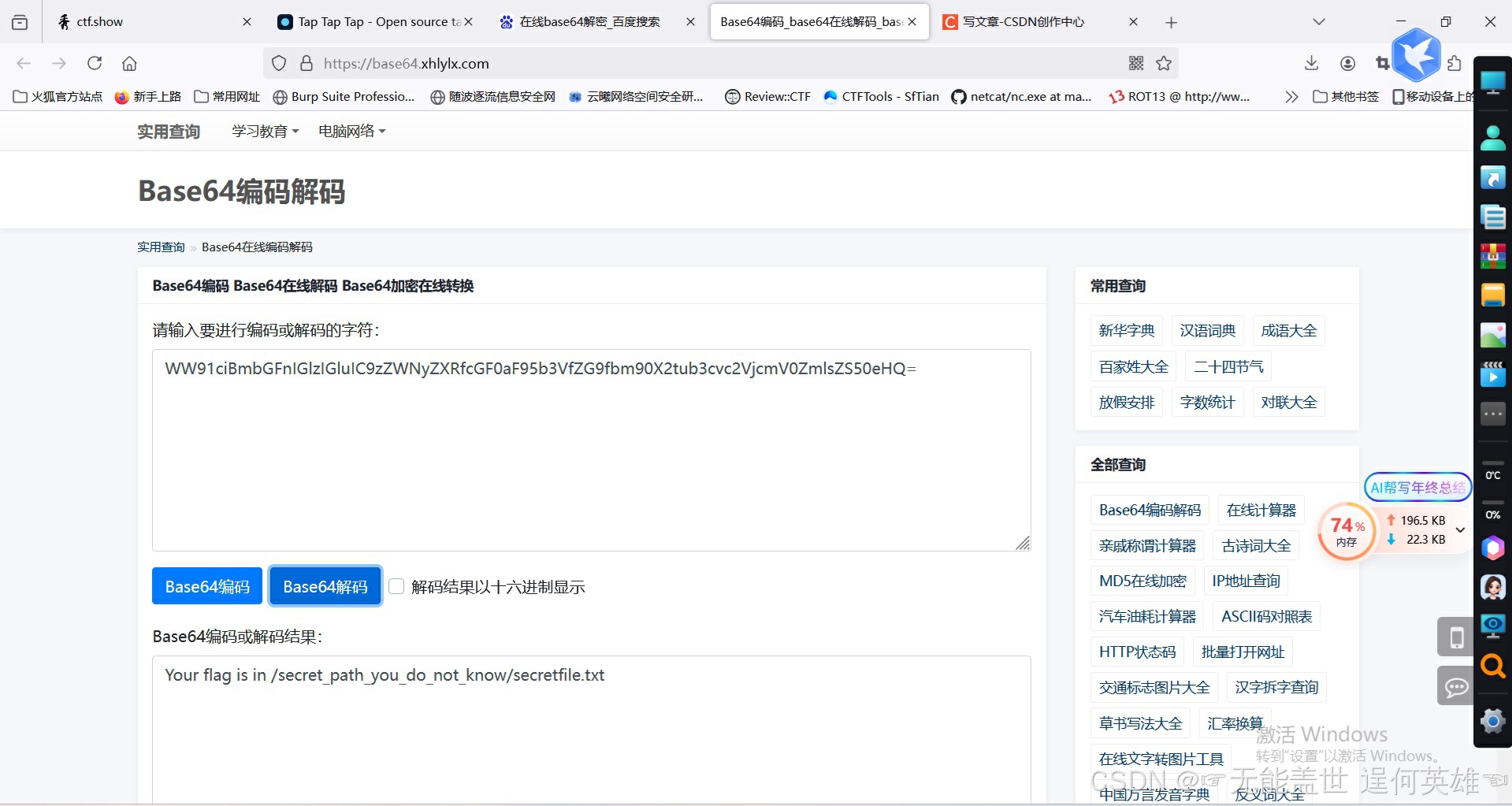

放入base64解密,虽然不是flag,但至少有提示

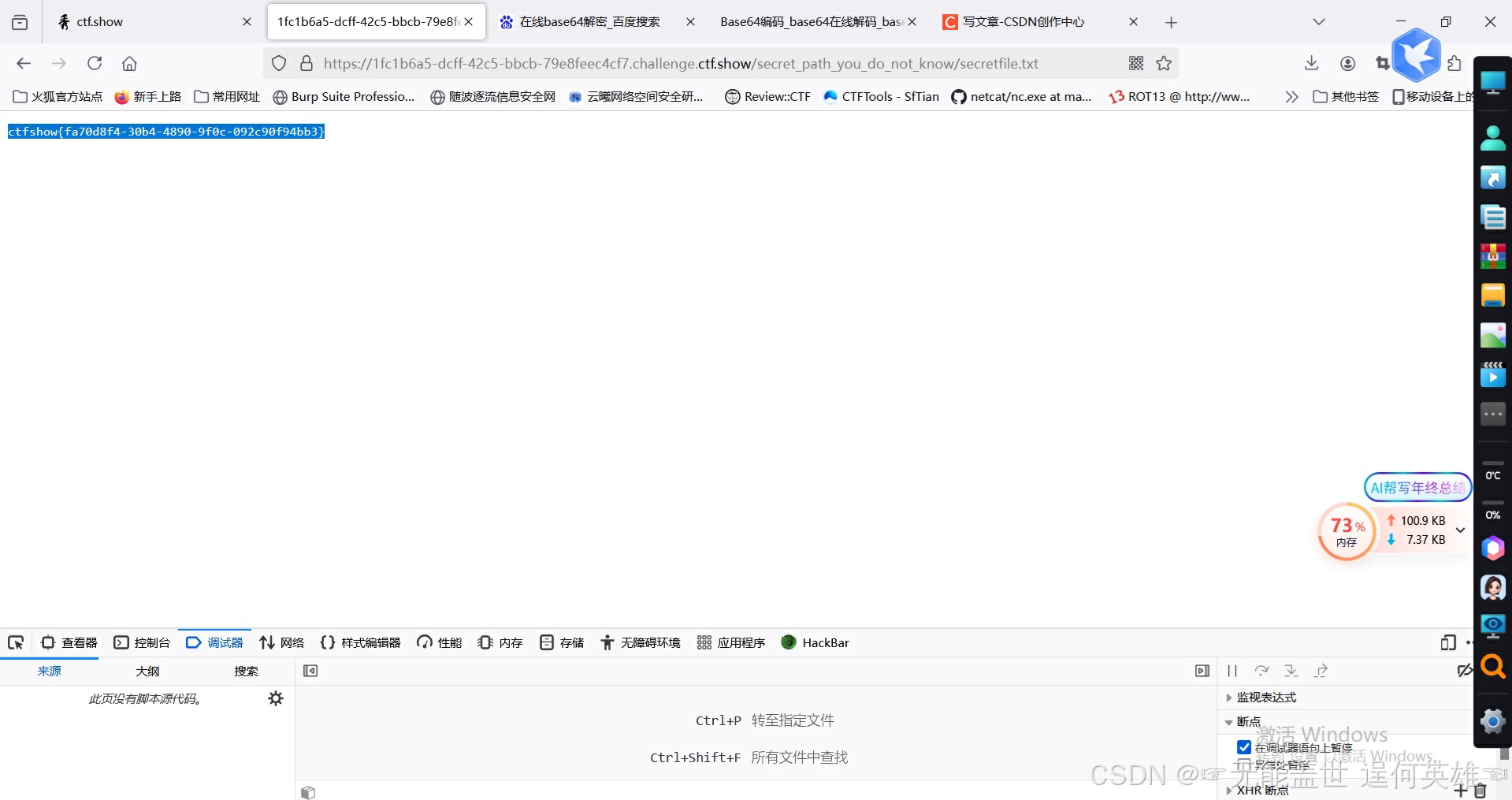

上传访问试试,得到了flag(也不难,差点玩物丧志!!)

6804

6804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?