背景:

平时分析静态Dump的时候容易遇到 FF 15 Call DWORD[xxxx] 和 FF 2C Jmp DWORD[xxxx]指令来调用系统函数,如果想知道调用的哪一个函数则要查具体的模块和导出函数,这个脚本就是半自动的重命名这些函数

用法:

1、修改脚本中外挂进程加载的模块路径和模块基址GetCurrentExportFunction("C:\\Windows\\SysWOW64\\ntdll.dll", 0x77b00000)

2、64位IDA还需要修改脚本GetCallAddr() GetJmpAddr()函数中的ida_bytes.get_dword为ida_bytes.get_qword

效果:

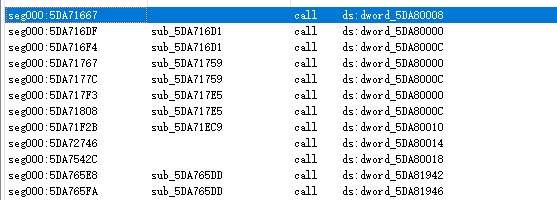

使用前

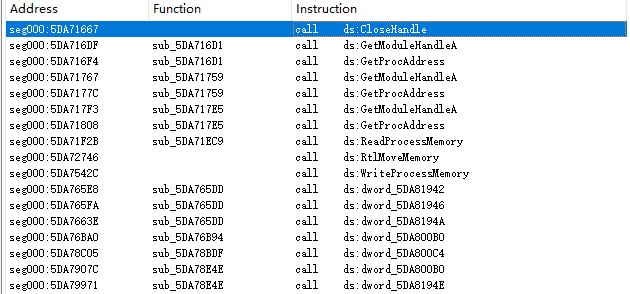

使用后

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?