打开靶场文件:

目录

pass-01

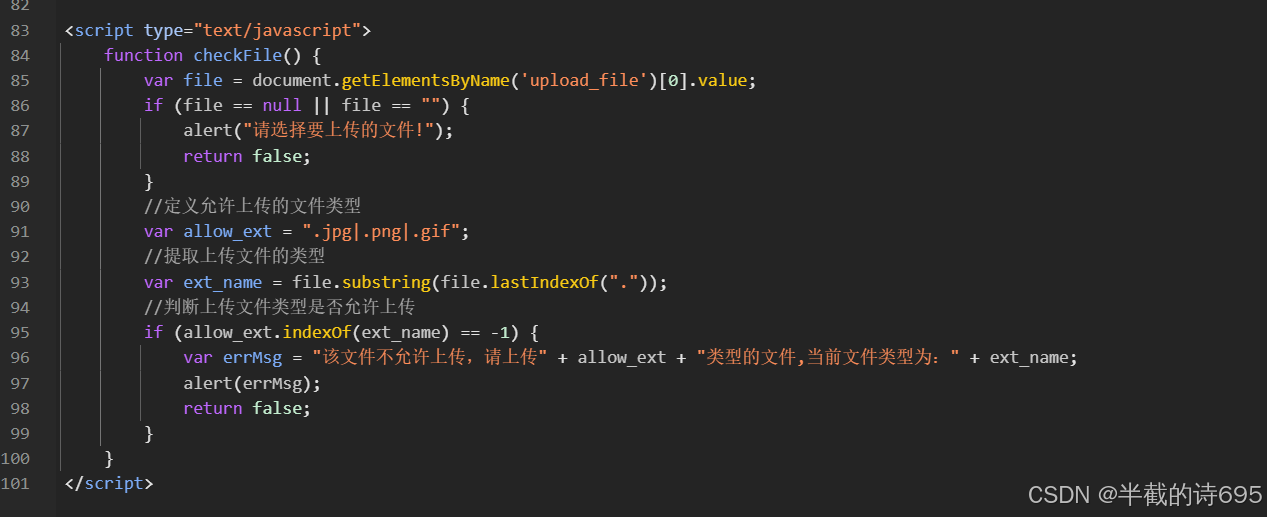

前端存在检测文件后缀以及内容的js代码:当上传一个图片时候,检查代码:

这个js代码会对文件的类型的类型进行判断;我们就试着把该js代码给禁用了;

点击设置给js禁用。

然后把一个图片用记事本的方式打开,在网站上找一句话木马:

<?php @eval($_POST['s'])?>输入到图片里面。后缀名称改成php,让这个代码让网站能够成功解析。

然后把这个图片给上传了。

右键点击图片:

在新的标签页打开图片,然后用post传参执行phpinfo();

执行成功。

pass-02

这一关是后端对文件类型进行判断:浏览器通常使用 MIME 类型(而不是文件扩展名)来确定如何处理URL。通俗点来说就是告诉浏览器,你去上传的文件是jpg文件,MIME就是在bp里面去修改。上传一个后缀名称位jpg的文件,这样上传的文件类型Content-Type: image/jpeg;截断包,去修改文件的后缀;

让浏览器可以去解析php的那个木马;然后右键图片去新创建一个页面。要访问的是该图片的php所以要改后缀名称。然后post执行传参。

pass-03

首先先尝试输入一个带木马的图片,给出提示。说这些文件名称的后缀都不可以输入。去查找什么文件的后缀允许输入。畸形文件后缀名称:php3 php4 php5 phthml

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?