靶场:All labs | Web Security Academy、

Lab1: Unprotected admin functionality(未受保护的管理功能)

解题思路:

1.前往实验室并查看robots.txt通过追加 /robots.txt 实验室网址。注意到Disallow行公开的道路的管理面板

2.在地址栏,替换 /robots.txt与/administrator-panel 的管理面板

3.删除用户carlos

1:直接在地址栏访问robots.txt 2 :直接访问被泄露的管理面板,然后删除carlos用户

2 :直接访问被泄露的管理面板,然后删除carlos用户

Lab2: Unprotected admin functionality with unpredictable URL (未受保护的管理功能与不可预测的URL)

题目:此实验室有一个未受保护的管理面板,它位于不可预测的位置,但该位置在应用程序中的某个位置被泄露,通过访问管理面板并使用它删除carlos用户

解题思路:

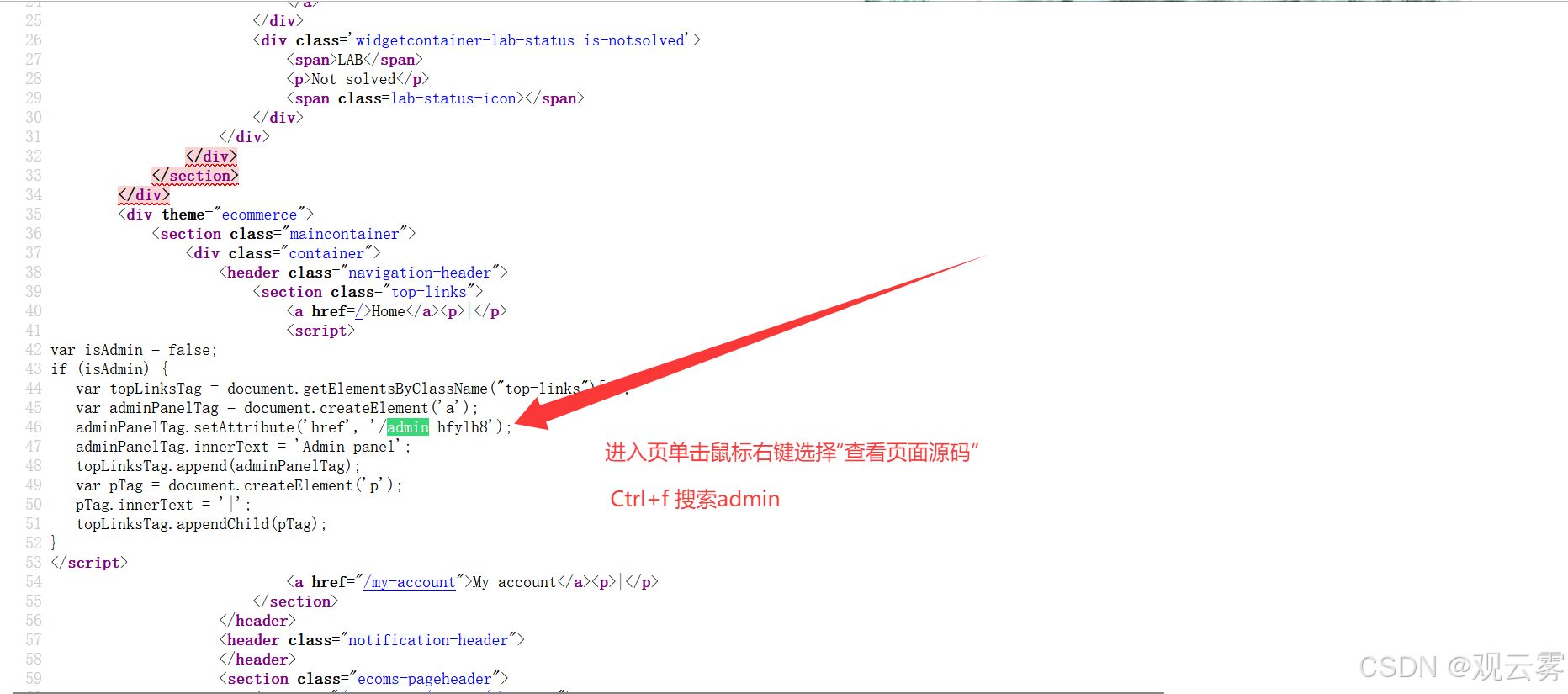

1:使用burp suite或web浏览器开发人员工具查看实验室主页的源代码

2:源代码包含一些JavaScript,这些JavaScript会泄露管理面板的URL

3:访问该管理面板并删除carlos用户

1:进入实验室,直接查看页面源码,并在源码中搜索admin

2:访问被泄露的管理面板/admin-hfylh8

3:直接删除carlos用户

Lab3: User role controlled by request parameter(由请求参数控制的用户角色)

题目:

此实验室在/admin处有一个管理面板,用于识别使用可伪造的Cookie的管理员

2:通过访问管理面板并使用它删除用户carlos用户

3:你可以使用以下凭证登录自己的账户

解题思路:

1:在地址栏浏览/admin页面,发现无法访问管理面板

2:浏览登录界面并登录

3:使用burp,拦截

4:完成并提交登录界面,然后在burp中转发出生成的请求

5:将Cookie设置为Admin=ture

6:加载管理面板,删除用户carlos

1:直接访问/admin,发现没有权限访问

2:登录wiener用户,并利用burp拦截

3:放包之后发现还是有问题,不要慌,这个时候并不是因为伪造有问题,而是Cookie无法正常传输到服务器

利用浏览器插件Cookie-Editor重新进行伪造

进入管理界面删除carlos用户就OK了

Lab4: User role can be modified in user profile(用户的作用可修改的用户配置文件)

题目:

这个实验室有一个管理面板/admin,这是唯一能够登录用户有一个roleid2

解决实验室问题通过访问管理面板,并用它删除carlos用户

你可以使用以下凭证进行登录wiener:peter

解题思路:

1:使用提供的凭证登录并访问你的账户页面

2:使用提供的功能更新与你的账户关联的电子邮件地址

3:请注意响应是否包含你的角色ID

4:将右键提交请求发送到burp,在请求正文的JSOn中添加"roleid":2然后重新发送

5:注意,响应显示你的roleid已经更改为2

6:访问/admin界面并删除carlos用户

使用凭证登录,发现只有电子邮件可修改,修改电子邮件提交并抓包

在email处添加roleid:2,重新发送之后响应包中roleid也会变为2,此处没有截图,请注意观察重发之后的响应包

接着,访问/admin界面,直接删除carlos用户,直接过关

Lab5: User ID controlled by request parameter(由请求参数控制的用户 ID)

题目:

此实验室在User Account页面上存在水平权限提升漏洞

要解决实验室问题,请获取用户carlos的api秘钥并将其作为解决方案提交

你可以使用一下凭证进行登录wiener:peter

解题思路:

1:使用提供的凭证登录并转到你的账户页面

2:请注意,该URL的id参数包含你用户名

3:将请发送到burp中

4:将id参数修改为carlos

5:检索并提交carlos的秘钥

本题其实有更简洁的方法,细心一点可以发先地址栏是具有传参点的

将wiener改为carlos,然后复制carlos的key直接提交就可以过关

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?