1. 简介

渗透的本质是信息收集,信息收集也叫做资产收集。

信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。

2. 粗略分类

3. 目标对象分析

单个目标服务器(非web)

Web服务器

整个网络拓扑

内网:

网络设备:交换机、路由器、防火墙、ids等

网络中的服务器:文件服务器、dns、http、域控制器等

外网:

相关联的其他服务器(ip关联、服务关联)

旁站、c段、邮件服务器、dns服务器、代理服务器等

4. Web方向信息收集

4.1. 域名信息

4.1.1.1. 对应ip收集

相关域名对应ip,相关工具:nslookup、ip138……

4.1.1.2. 子域名收集

4.1.1.2.1. 子域名作用

收集子域名可以扩大测试范围,统一域名下的二级域名都属于目标范围

4.1.1.2.2. 常用方式

查找目标域名信息的方法

fofa title=“公司名称”

百度 intitle=公司名称

Google intitle=公司名称

站长之家直接搜索名称或者网站域名即可查看相关信息:http://tool.chinaz.com

钟馗之眼 site=域名即可 ZoomEye - Cyberspace Search Engine

子域名在线查询

https://www.t1h2ua.cn/tools/

工具:layer、subDomainsBrute

4.1.1.3. Whois信息查询

根据已知域名反查,分析出此域名的注册人、邮箱、电话等

工具:爱站网、站长工具、微步在线(https://x.threatbook.cn)、site.ip138.com、searchdns.netcraft.com、国外whois信息查询网址:https://who.is

4.2. 敏感目录

通过扫描目录和文件,大致了解同站的的结构,获取突破点,比如后台,文件备份,上传点

4.2.1.1. 收集方向

Robots.txt、后台目录、安装包、上传目录、mysql管理接口、安装页面、phpinfo、编辑器、iis短文件、分析网站cms

4.2.1.2. 常用工具

字典爆破è御剑、dirbuster、wwwscan、iis_shortname_scanner等

蜘蛛爬行è爬行菜刀、webrobot、burp等

4.3. 端口分析

服务器需要开放服务,就必须开启端口,常见的端口是tcp和udp两种类型范围0-65535通过扫描得到的端口访问服务,规划下一步渗透

4.4. 旁站c段

旁站:一个服务器上有多个网站 通过ip查询服务器上的网站

C段:查找同一个ip段服务器上的网站,可以找到同样同站的类型和服务器,也可以获取同段服务器进行下一步渗透

4.4.1.1. 收集方向

域名、端口、目录

4.4.1.2. 常用工具

Webèhttp://www.5kik.com/c/、目录扫描工具

端口èportscan

4.5. 整站分析

4.5.1.1. 服务器类型

服务器平台、版本等

4.5.1.2. 网站容器

搭建网站等服务组件,例如:iis、apache、nginx、tomact等

4.5.1.3. 脚本类型

Asp、php、jsp、aspx等

4.5.1.4. 数据库类型

Access、sqlserver、mysql、oracle、postgresql等

Asp+access/sqlserver

Aspx+sqlserver/access

Php+mysql

Php+postgresql

Php+oracle

Jsp+sqlserver/mysql/oracle

Linux jsp+mysql

Windows jsp+sqlserver

4.5.1.5. CMS类型

根据经验:

Robots文件

/plugs/ 之梦

登陆后台泄露cms类型

网站页脚泄露的cms

工具自动化识别cms类型

对应的cms漏洞直接利用

下载对应的cms分析目录

审计该cms源码漏洞

4.5.1.6. WAF

4.6. 谷歌hacker

4.6.1.1. Intext:

查找网页中含有xx关键字的网站 例:intext:管理员登陆

4.6.1.2. Intitle:

查找某个标题 例:intitle:后台登陆

4.6.1.3. Filetype:

查找某个文件类型的文件 例:数据挖掘filetype:doc

4.6.1.4. Inurl:

查找url中带有某字段的网站 例:inurl:php?id=

4.6.1.5. Site:

中某域名中查找信息

4.7. url采集

4.7.1.1. 采集相关url的同类网站

4.7.1.2. 例如

Php?id=

漏洞网站

相同某种指纹网站

4.7.1.3. 常用工具

谷歌hacker

url采集器

4.8. 信息分析

4.9. 服务器方向信息收集

4.9.1.1. 服务信息收集

网络服务:web/ftp/telnet/ssh/mail/mysql/mssql/oracle/rdp

服务版本,漏洞等相关信息收集

4.9.1.2. 系统版本信息收集

5. 网络设备信息收集

5.1.1.1. 网络开放端口

5.1.1.2. 路由

5.1.1.3. 防火墙

5.1.1.4. 代理服务器等相关设备的收集

5.1.1.5. Shodan

6. 后台查找

弱口令默认后台:admin,admin/login.asp,manage,asp等

查找网页等链接:一般来说,网站等主页有管理登陆类似的东西,有些

查找网站图片的属性

查找网站使用的管理系统,从而确定后台

用工具查找:wwwscan,intellitamper,御剑

txt的帮助:robots.txt文件告诉蜘蛛程序中服务器上什么样的文件

Googlehacker

查看网站使用的编辑器上否有默认后台

短文件利用

sqlmap –sql-shel load_file(‘d:/wwwroot/index.php’)

找关联性信息

同一个建站商

同一个注册邮箱

同一个注册人

后台可能不在同一个站

- 端口后台

- 子域名

Admin.baidu.com

System.baidu.com

- 可能是完全独立的另一个域名

如果是同一个服务器可以查旁站

6.1. CDN绕过

判断CDN(超级ping)

绕过:

查找二级域名

让服务器主动给你发包(邮件)

敏感目录泄漏

查询历史解析ip

访问绕过CDN(修改hosts文件)

7. Kali—信息收集

7.1. Robots文件探测

获取网站隐藏敏感目录活文件

比如:安装目录、上传目录、编辑器目录、管理目录、管理页面等

例:www.baidu.com/robots.txt

7.2. DNS信息收集

搜集网站域名信息,如子域名,其他域名,解析服务器,区域传送漏洞等

常用工具:dnsenum、dig、fierce

Whois信息搜集

Whois baidu.com

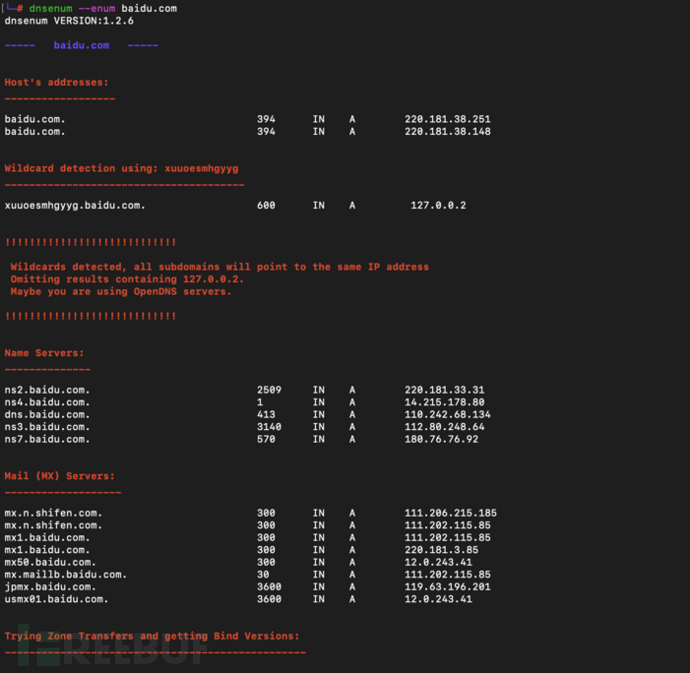

7.2.1.1. Dnsenum

Dnsenum可以通过字典或谷歌猜测可能存在的域名,并对一个网段进行反查

Dnsenum –enum baidu.com 获取其他域名

-r 允许用户设置递归查询

-w 允许用户设置whois请求

-o 允许用户指定输入文件位置

7.3. 敏感目录探测

7.3.1.1.1. 暴力破解

暴力破解的方法就是需要一个强大的目录名称字典,用来尝试逐个匹配,如果存在通过响应码的回显来确定目录或页面是否存在

7.3.1.1.2. 目录爬行

目录爬行原理是通过一些自带网络蜘蛛爬行的工具对网站链接进行快速爬行

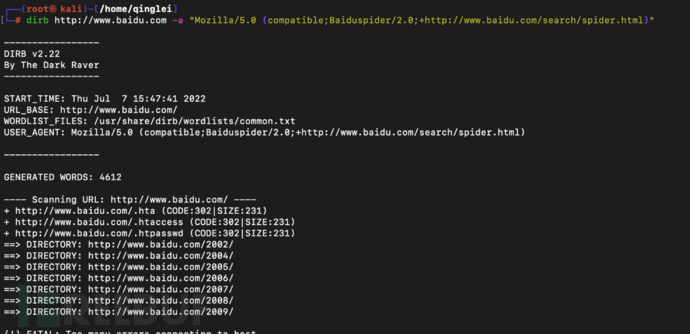

7.3.1.2. Dirb

-a 改变ua 躲避安全狗

-b指定扫描路径

-c 指定cookie

-p 代理设置

Dirb http://www.baidu.com-a Mozilla/5.0“

(compatible;Baiduspider/2.0;+http://www.baidu.com/search/spider.html)”

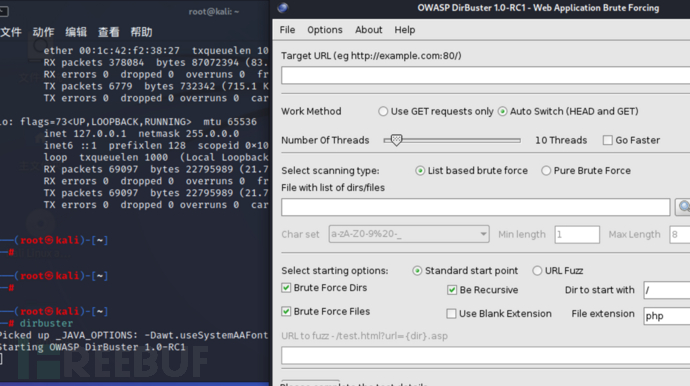

当然也有图形界面的工具

7.3.1.3. Dirbuster

7.4. 端口探测

7.5. 整站识别

7.6. Whatweb

用来识别网站cms及大家平台环境的工具

Whatweb -v http://baidu.com

平台、脚本、cms、容器、数据库等信息探测

7.7. Waf探测

Wafwoof

用来探测waf等一个工具(不推荐)

Wafw00f http://www.baidu.com

7.8. 工具型站的使用

7.9. Google语法

8. 信息收集的分类(详细篇)

服务器的相关信息(真实ip,系统类型,版本,开放端口,WAF等)

网站指纹识别(包括,cms,cdn,证书等) dns记录

whois信息,姓名,备案,邮箱,电话反查(邮箱丢社工库,社工准备等)

子域名收集,旁站,C段等

google hacking针对化搜索,word/电子表格/pdf文件,中间件版本,弱口令扫描等

扫描网站目录结构,爆后台,网站banner,测试文件,备份等敏感文件泄漏等

传输协议,通用漏洞,exp,github源码等

9. 常见的方法有

- whois查询

域名在注册的时候 需要填入个人或者企业信息 如果没有设置隐藏属性可以查询出来 通过备案号 查询个人或者企业信息 也可以whois反查注册人 邮箱 电话 机构 反查更多得域名和需要得信息。

- 收集子域名

域名分为根域名和子域名

baidu.com 根域名 顶级域名

www.baidu.com子域名 也叫二级域名

www.wiki.baidu.com 子域名 也叫三级域名 四级如此类推

- 端口扫描

服务器需要开放服务,就必须开启端口,常见的端口是tcp 和udp两种类型

范围 0-65535 通过扫得到的端口,访问服务 规划下一步渗透。

- 查找真实ip

企业的网站,为了提高访问速度,或者避免黑客攻击,用了cdn服务,用了cdn之后真实服务器ip会被隐藏。

- 探测旁站及C段

旁站:一个服务器上有多个网站 通过ip查询服务器上的网站

c段:查找同一个段 服务器上的网站。可以找到同样网站的类型和服务器,也可以获取同段服务器进行下一步渗透。

- 网络空间搜索引擎

通过这些引擎查找网站或者服务器的信息,进行下一步渗透。

- 扫描敏感目录/文件

通过扫描目录和文件,大致了解网站的结构,获取突破点,比如后台,文件备份,上传点。

- 指纹识别

获取网站的版本,属于那些cms管理系统,查找漏洞exp,下载cms进行代码审计。

10. 在线whois查询

通过whois来对域名信息进行查询,可以查到注册商、注册人、邮箱、DNS解析服务器、注册人联系电话等,因为有些网站信息查得到,有些网站信息查不到,所以推荐以下信息比较全的查询网站,直接输入目标站点即可查询到相关信息。

站长之家域名WHOIS信息查询地址 http://whois.chinaz.com/

爱站网域名WHOIS信息查询地址 https://whois.aizhan.com/

腾讯云域名WHOIS信息查询地址 https://whois.cloud.tencent.com/

美橙互联域名WHOIS信息查询地址 https://whois.cndns.com/

爱名网域名WHOIS信息查询地址 https://www.22.cn/domain/

易名网域名WHOIS信息查询地址 https://whois.ename.net/

中国万网域名WHOIS信息查询地址 https://whois.aliyun.com/

西部数码域名WHOIS信息查询地址 https://whois

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

709

709

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?