web

ezSSTI

根据题意,这题考察ssti漏洞,查询有关信息得知这是一种模版攻击漏洞。这种题目可以利用工具进行解决,用焚靖,这是一个针对CTF比赛中Jinja SSTI绕过WAF的全自动脚本

根据教程安装工具和对应的依赖就可以了 这个脚本会自动获取flag

这个脚本会自动获取flag

include

进入环境提示

结合题目是一个include文件包含类型的题目,乱传一个file参数

结合题目是一个include文件包含类型的题目,乱传一个file参数 提示flag在flag.php中

提示flag在flag.php中

发现有include_once函数;include_once():在脚本执行期间包含并运行指定文件。

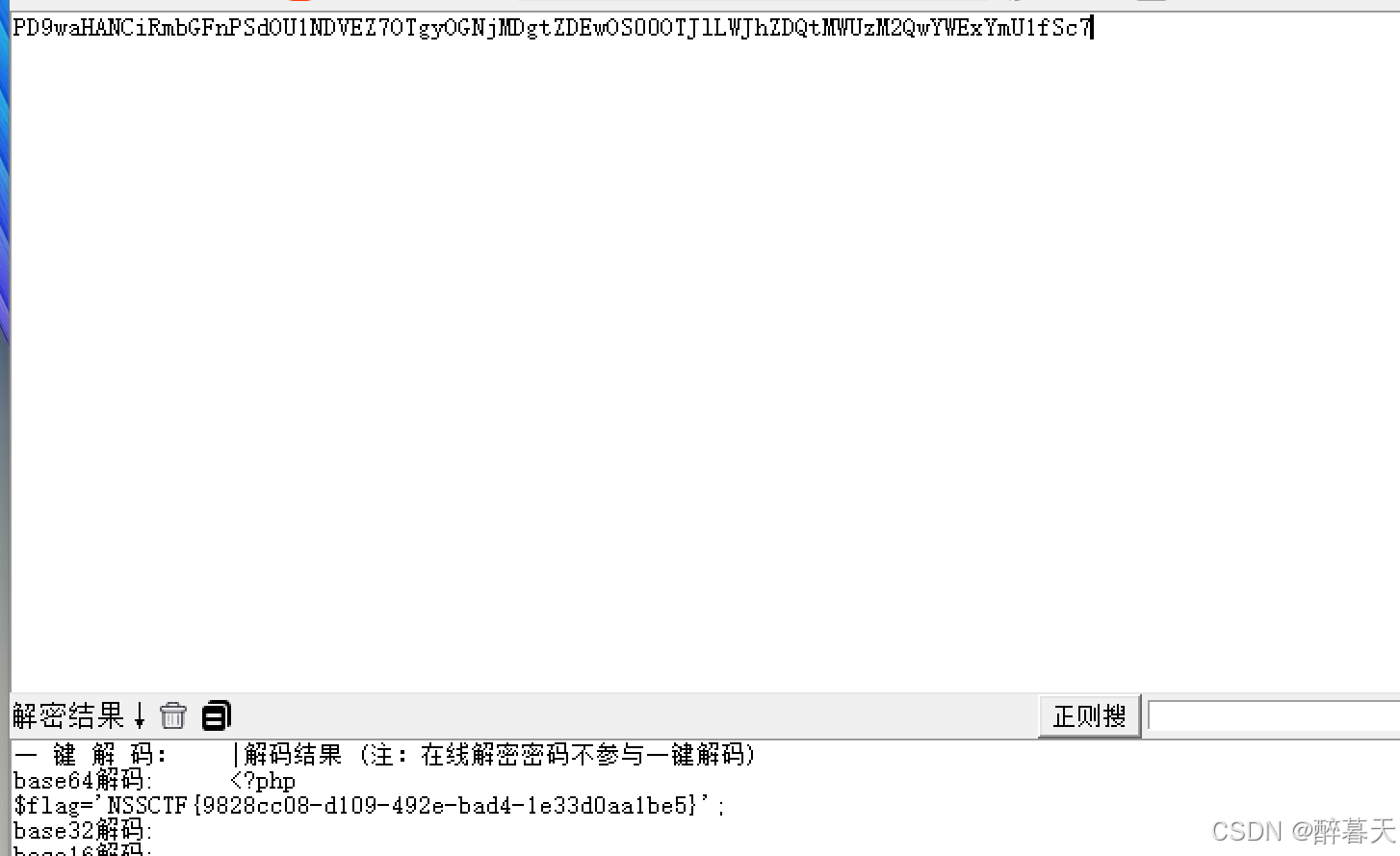

构造php伪协议读取flag

http://node7.anna.nssctf.cn:20565/?file=php://filter/convert.base64-encode/resource=flag.php

base64解密后即可

base64解密后即可

re

不一样的flag

拿到附件先查壳 32位程序,没壳,用ida查看主调函数

32位程序,没壳,用ida查看主调函数 发现1234控制上下左右,说明是个迷宫问题,先确定迷宫大小

发现1234控制上下左右,说明是个迷宫问题,先确定迷宫大小

根据:

```c

if ( v5 == 2 )

{

++*(_DWORD *)&v3[25];

}

else if ( v5 > 2 )

{

if ( v5 == 3 )

{

--v4;

判断迷宫是5*5大小

*1111

01000

01010

00010

1111#

从 *走到#号

222441144222就是flag

misc

Wonderful New World

下载后得到了hmcl的启动器和一个1.20版本的mc,去日志里面看看 这些数字看着非常可疑

这些数字看着非常可疑 发现是10进制,得到的字符一看就是base64的格式,解密出来

发现是10进制,得到的字符一看就是base64的格式,解密出来 然后去游戏截图文件夹里面查看,发现了这张图片

然后去游戏截图文件夹里面查看,发现了这张图片 最开始没有思路,后面联想到是摩斯密码,就试着排列组合了,发现蜂蜜块是.侦测器是分隔,史莱姆块是——

最开始没有思路,后面联想到是摩斯密码,就试着排列组合了,发现蜂蜜块是.侦测器是分隔,史莱姆块是——

喵喵喵

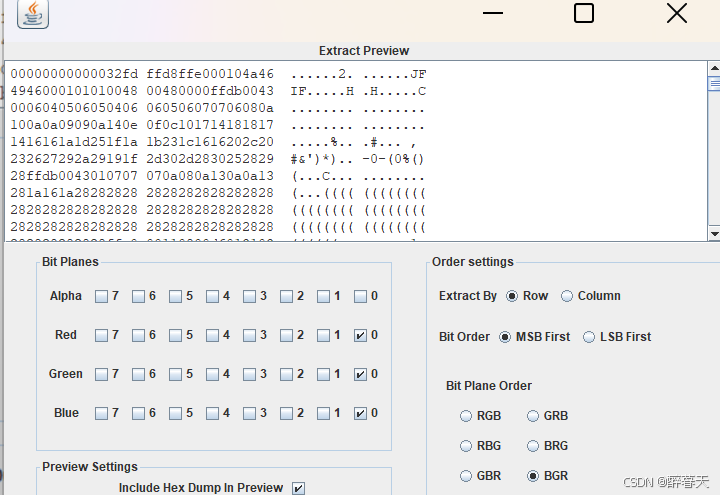

解压出一张小猫图片,用随波逐流一把梭看一下 发现了存在隐藏图片

发现了存在隐藏图片 分出来发现也是没用,但注意到随波逐流之前分析到jpg的lsb隐写,就用stego看一下

分出来发现也是没用,但注意到随波逐流之前分析到jpg的lsb隐写,就用stego看一下 发现存在图片,save bin然后把文件头多余部分删掉,得到社会主义核心价值观

发现存在图片,save bin然后把文件头多余部分删掉,得到社会主义核心价值观 在最开始的图片左上角竟然还存在坐标,不仔细看还真没看到

在最开始的图片左上角竟然还存在坐标,不仔细看还真没看到 正好对应社会主义核心价值观,这是一个社会主义核心价值观加密

正好对应社会主义核心价值观,这是一个社会主义核心价值观加密

公正 公正 公正 诚信 文明 公正 民主

公正 法治 法治 诚信 民主 公正 民主

公正 和谐 公正 民主 和谐 民主 和谐

敬业 和谐 平等 公正 公正 公正 自由

和谐 和谐 公正 自由 和谐 富强 公正

公正 和谐 文明 和谐 和谐 和谐 敬业

和谐 文明 和谐 平等 和谐 自由 和谐

爱国 公正 自由 和谐 富强 和谐 文明

和谐 敬业 和谐 法治 和谐 公正 和谐

法治 公正 自由 公正 文明 公正 公正

和谐 法治 和谐 公正 和谐 公正 法治

友善 法治

解码就得flag

huaji?

用010打开附件发现是个jfif文件 再用随波逐流看一下

再用随波逐流看一下 发现好多包含文件,用kali分离出来

发现好多包含文件,用kali分离出来 先用exiftool查看图片

先用exiftool查看图片 发现一串可疑数据,发现压缩包是有密码的,就把这串输进去,发现是错的,接着用随波逐流看一下

发现一串可疑数据,发现压缩包是有密码的,就把这串输进去,发现是错的,接着用随波逐流看一下 标记处长得像密码,就输进去,发现是对的

标记处长得像密码,就输进去,发现是对的

ezpng

下载附件后得到一个图片和叫做密码的文档,用010看png文件,文件头不是png 用CTF一把梭看文档里的内容

用CTF一把梭看文档里的内容 得到提示cimbar,查询工具,用工具解决就行可以了

得到提示cimbar,查询工具,用工具解决就行可以了 用工具就可以跑出flag了

用工具就可以跑出flag了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?