+ [2.2 密钥类型](#22__57)

+ [2.3 加密和解密过程](#23__69)

+ [3.4 典型架构](#34__71)

- 3 Parameter store

- 4 AWS Secrets manager

- 5 AWS Certificate manager(ACM)

- 6 AWS CloudHSM

- 7 AWS Inspector

- 8 Amazon GuardDuty

- 9 AWS Systems Manager(SSM)

- 10 AWS Security Hub

- 11 Amazon Detective

- 12 Amazon Macie

- 13 AWS组件内的安全

1 AWS CloudTrail

AWS CloudTrail 是一项 AWS 服务,可帮助您对 AWS 账户进行操作和风险审核、监管和合规性检查。用户、角色或 AWS 服务执行的操作将记录为 CloudTrail 中的事件。事件包括在 AWS Management Console、AWS Command Line Interface 和 AWS 开发工具包和 API 中执行的操作。简单来说,CloudTrail就是可以对用户在AWS上的行为进行采集、存储、操作和审查等,之所以将其放在安全部分,是因为对行为的监控是安全的第一步。

1.1 基本特性

- 包括: management events(管理事件)、data events(数据事件)、Insights events(见解事件)

- 可以将日志存入CloudWatch Logs中

- 可以和不同服务集成做更多事情:https://docs.aws.amazon.com/zh_cn/awscloudtrail/latest/userguide/cloudtrail-aws-service-specific-topics.html

- 控制台可以查看过去90天内容

- 默认包括创建、修改和删除事件,也可以自定义内容展示

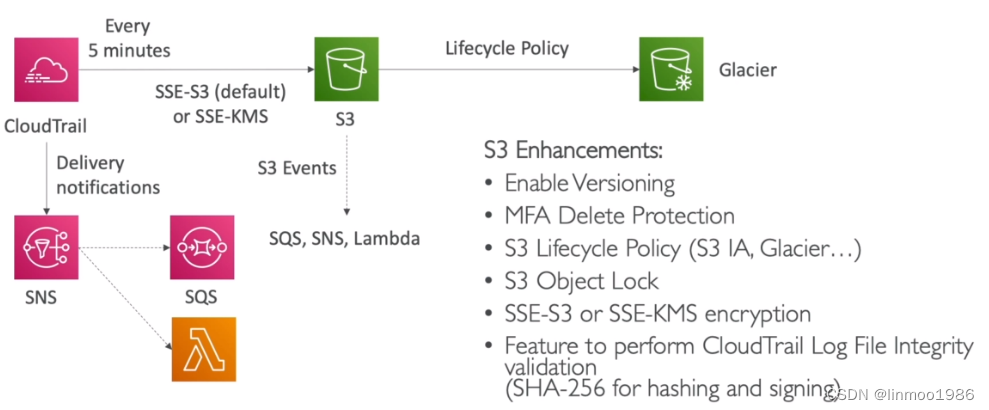

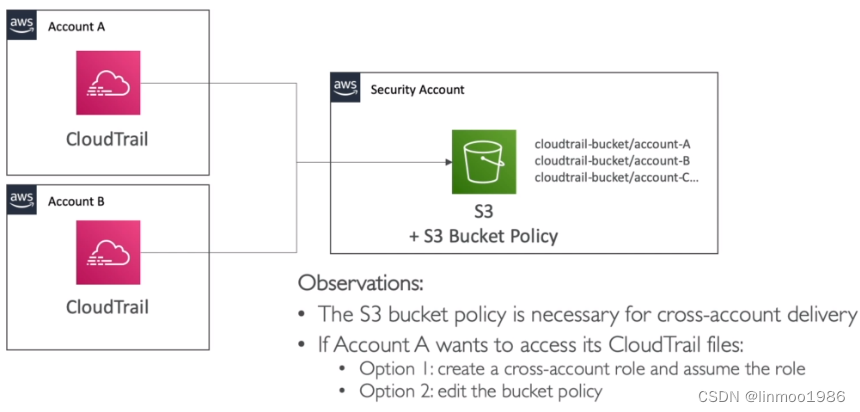

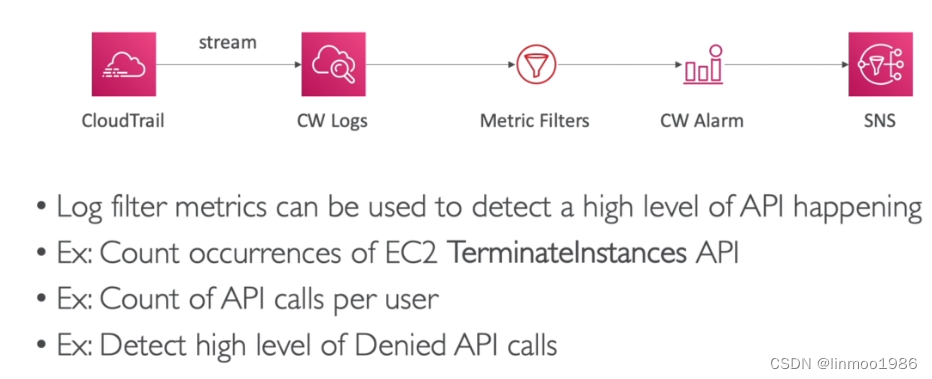

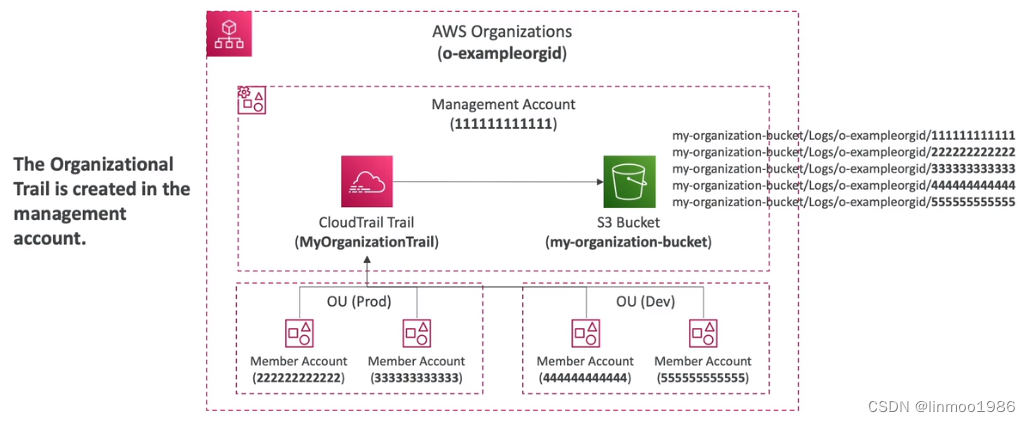

1.2 典型架构

- 日志的处理架构

- 多账号多区域统一日志管理

- 通过日志采集设置报警架构

- Organization下统一日志管理

1.3 方案比较

日志采集后存储及处理,会有不同方案,不同的方案有不同的应用场景,下列给出不同方案,可供不同场景使用:

| 方案 | 解决问题 |

|---|---|

| CloudWatch Event | 能够在CloudTrail触发API调用,是目前延迟最小的监控 |

| CloudWatch Logs | 以流式将日志过滤并可以设置警告通知 |

| S3 | 将日志存储在S3,可以长期保持并且结合如Athena工具进行检索 |

2 AWS KMS

AWS Key Management Service(AWS KMS)是一项托管式服务,可让您轻松创建和控制用于保护您的数据的加密密钥。简单理解,就是一个加密平台,上面保存密钥,同时提供API供客户端进行加密和解密。

2.1 基本特性

- 基本功能是用来加密和解密(考试中但凡与加密解密有关的,那么一般跟KMS也有关系)

- 有AWS管理密钥,因此安全度高

- AWS KMS 与大多数用于加密数据的其他 AWS 服务集成

例题:A company needs to move its write-intensive Amazon RDS for PostgreSQL database from the eu-west-1 Region to the eu-north-1 Region. As part of the migration, the company needs to change from Amazon RDS for PostgreSQL to Amazon Aurora PostgreSQL.

The company is using a new AWS account to host a new Aurora PostgreSQL DB cluster. The RDS database is encrypted with an AWS managed AWS Key Management Service (AWS KMS) key. There must be no interruption to applications that use the RDS for PostgreSQL DB instance.

Which solution will meet these requirements?

A. Create VPC peering between the VPCs in both accounts. Take a snapshot of the RDS DB instance. Export the snapshot to Amazon S3. Create an S3 gateway endpoint. Use the S3 sync command for ongoing synchronization of data. Restore the snapshot from Amazon S3 in the Aurora account. Migrate the snapsho

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1399

1399

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?