握手是TLS协议中最精密复杂的部分。在这个过程中,通信双方协商连接参数,并且完成身份验证。根据使用的功能的不同,整个过程通常需要交换6~10条消息。根据配置和支持的协议扩展的不同,交换过程可能有许多变种。在使用中经常可以观察到以下三种流程:

- 完整的握手,对服务器进行身份验证;

- 恢复之前的会话采用的简短握手;

- 对客户端和服务器都进行身份验证的握手。

1.2 完整的握手

完整的握手流程如下:

也可以参考cloudflare的流程:https://www.cloudflare.com/learning/ssl/keyless-ssl/

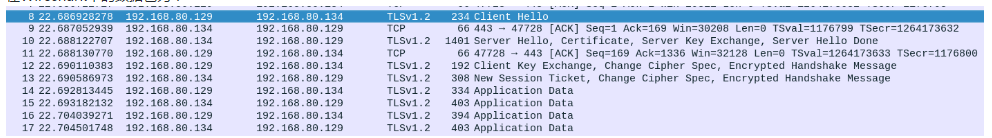

在Wireshark中的数据包为:

上图的流程大概可总结为:

- 客户端开始新的握手,并将自身支持的功能提交给服务器。

- 服务器选择连接参数。

- 服务器发送其证书链。

- 根据选择的密钥交换方式,服务器发送生成主密钥的额外信息。

- 服务器通知自己完成了协商过程。

- 客户端发送生成主密钥所需的额外信息。

- 客户端切换加密方式并通知服务器。

- 客户端计算发送和接收到的握手消息的MAC并发送。

- 服务器切换加密方式并通知客户端。

- 服务器计算发送和接收到的握手消息的MAC并发送。

TLS/SSL使用非对称加密提供身份认证和密钥协商(RSA、DH、ECC),使用对称加密完成信息加密(AES、DES、RC4),使用散列算法提供完整校验(MD5、SHA)

接下来将用Wireshark来分析一次真实的握手过程

1.2.1 ClientHello

ClientHello为握手的第一条消息,发送的内容有:

- TLS版本

- Handshake Type

- 随机数:总共包含32字节的数据。只有28字节是随机生成的,剩余的4字

节包含额外的信息,受客户端时钟的影响。这里标记为random_c - Session ID:在第一次连接时,会话ID( session D)字段是空的,这表示客户端并不希望恢复某个已存在的会话。在后续的连接中,这个字段可以保存会话的唯一标识。服务器可以借助会话ID在自己的缓存中找到对应的会话状态

- 支持的密码套件cipher suites:客户端支持的所有密码套件组成的列表,该列表是按优先

级顺序排列的 - 压缩方法:客户端可以提交一个或多个支持压缩的方法。默认的压缩方法是null,代表没有压缩

- Extensions:扩展( extension)块由任意数量的扩展组成。这些扩展会携带额外数据。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?