进入网站

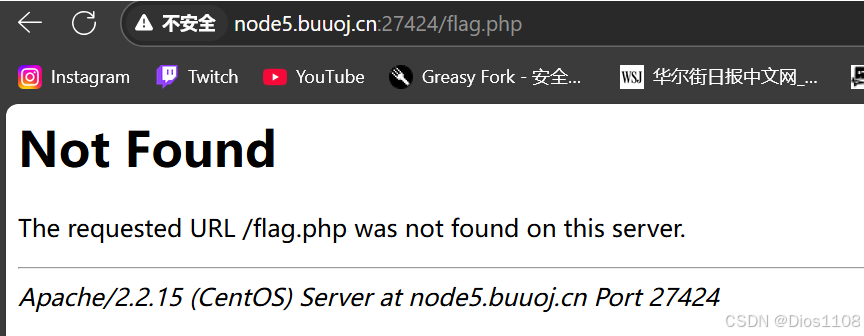

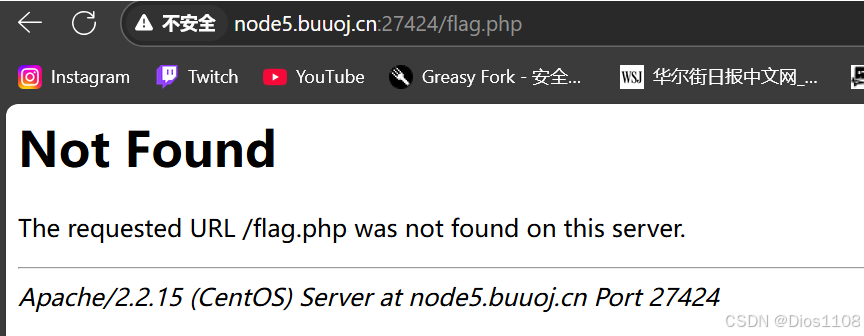

看能不能直接获取flag.php

发现并没有找到,不过有新的发现,这是一个centos上的apache服务器,看有没有命令执行漏洞

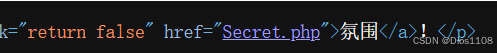

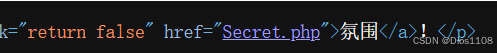

返回,看一下网页源码,发现源码有一个secret.php,我们进去看看

点开网页后他说并不来自于这个网站,这表明可能必须来自于这个网站的数据才会被接受,我们可以抓个包,伪造一下数据

我们添加了一个referer新字段,代表请求的网站来源

进入网站

看能不能直接获取flag.php

发现并没有找到,不过有新的发现,这是一个centos上的apache服务器,看有没有命令执行漏洞

返回,看一下网页源码,发现源码有一个secret.php,我们进去看看

点开网页后他说并不来自于这个网站,这表明可能必须来自于这个网站的数据才会被接受,我们可以抓个包,伪造一下数据

我们添加了一个referer新字段,代表请求的网站来源

688

688

434

434

826

826

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?