首先光看标题就知道是有关压缩包解密的问题

下载下来是一个rar压缩包的文件,先将其解压得到一个zip压缩包和一张图片

首先用010Editor查看flah.zip是否为伪加密,但遗憾的是不是伪加密

用Bandzip查看一下flag.zip里的内容,里面也有一张logo.png图片。所以这两张图片一定有相关的联系。

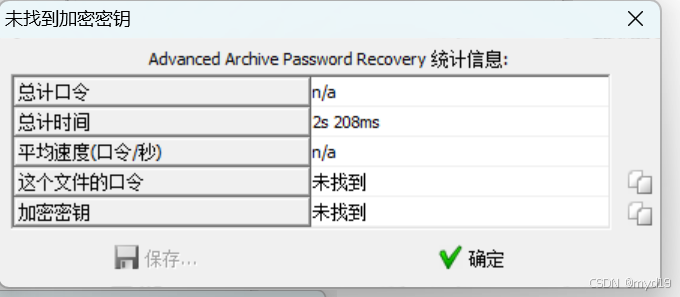

先用ARCHPR进行破解,对flag.zip进行爆破解密。

很明显暴力破解无法起到作用,又联系上那两张图片,所以尝试明文破解。 因为明文的文件路径要又flag.zip是统一格式,所以将图片压缩。而且需要把那个doc文件删除,只留下png文件。

确定明文破解的路径,开始解密。

但不管是Hex还是Dec都无法破解成功。

尝试了很多次都不行,后来查看相关文章得知是logo.zip的压缩形式不对,使用其他的压缩工具,WinRAR

果然如此,在使用其压缩包破解,成功破解。

密码为:q1w2e3r4,使用密码打开压缩包,查看那个doc文件(刚才没有备份的重新解压一份)

出题人绝对不会让我们这么容易就拿到flag,所以直接看010Editor,果然如此。

开头504B0304,ZIP格式,直接将文件转换为zip压缩包,再进行解压。

直接在搜索栏中搜flag

找到flag.txt,打开得到flag

flag 一眼base64 ,所以base64解码,得到flag

最后得到 flag{d0cX_1s_ziP_file}。

5013

5013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?