目录

Introduction

什么是JSON Web Token?

JSON Web Token(JWT)是一个开放标准(RFC 7519),它定义了一种紧凑且自包含的方式,用于在各方之间安全地传输信息作为JSON对象。此信息可以被验证和信任,因为它是数字签名的。JWT可以使用秘密(使用HMAC算法)或使用RSA或ECDSA的公钥/私钥对进行签名。

什么时候应该使用JSON Web Tokens?

授权:这是使用JWT最常见的场景。一旦用户登录,每个后续请求都将包含JWT,允许用户访问该令牌允许的路由、服务和资源。单点登录是目前广泛使用JWT的一个特性,因为它的开销很小,而且可以在不同的领域中轻松使用。

信息交换:JSON Web令牌是各方之间安全传输信息的好方法。因为JWT可以被签名(例如,使用公钥/私钥对),所以您可以确保匿名者就是他们所说的那个人。此外,由于签名是使用头部和有效负载计算的,因此您还可以验证内容没有被篡改。

什么是JSON Web Token结构?

在其紧凑的形式中,JSON Web Tokens由三个部分组成,由点(.)分隔,它们是:

Header报头

Payload有效载荷

Signature签名

因此,JWT通常看起来如下所示。

xxxxx.yyyyy.zzzzz

Header

报头

{

“alg”: “HS256”,

“typ”: “JWT”

}

Payload

有效载荷

iss:发行人

exp:到期时间

sub:主题

aud:用户

nbf:在此之前不可用

iat:发布时间

jti:JWT ID用于标识该JWT

例如:

{

“sub”: “1234567890”,

“name”: “hacja”,

“sub”: admin

}

Signature

签名

常见的有两种:HMAC SHA256和RS256

例如,如果你想使用HMAC SHA256算法,签名将按以下方式创建:

HMACSHA256(

base64UrlEncode(header) + “.” +

base64UrlEncode(payload),

secret)

jwt组成:

签名.base64(header).base64(payload)

header和payload可以直接利用base64解码出原文

ATTACK

web345

此题目以及后面的题目都是要访问admin/(源码里面写的)

sub伪造,这题没有加密算法,直接sub改admin,然后再生成新的jwt编码即可。

web346

一些JWT库支持none算法。这题在签名部分改成none,sub改admin,cookie替换,发包admin/即可。

或猜测密钥,这里是123456,sub的值改admin后用这个密钥签名也可以绕过。

web347

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

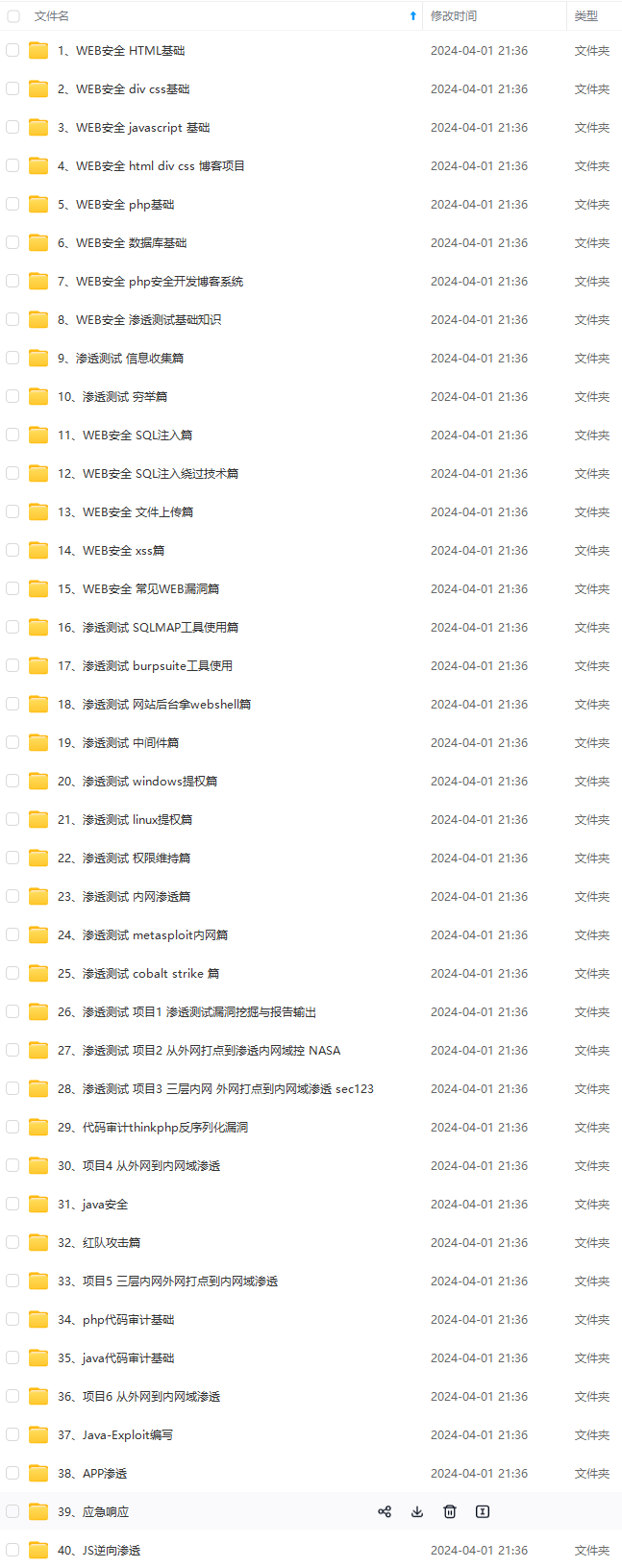

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?